Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configurer SAML avec IAM pour Amazon Connect

Amazon Connect prend en charge la fédération des identités en configurant le langage Security Assertion Markup Language (SAML) 2.0 AWS IAM pour permettre l'authentification unique (SSO) basée sur le Web entre votre organisation et votre instance Amazon Connect. Cela permet à vos utilisateurs de se connecter à un portail de votre organisation hébergé par un fournisseur d'identité (IdP) compatible SAML 2.0 et de se connecter à une instance Amazon Connect avec une expérience d'authentification unique sans avoir à fournir d'informations d'identification distinctes pour Amazon Connect.

Remarques importantes

Avant de commencer, prenez note des éléments suivants :

-

Ces instructions ne s'appliquent pas aux déploiements Amazon Connect Global Resiliency. Pour en savoir plus sur Amazon Connect Global Resiliency, consultez Intégrez votre fournisseur d’identité (IdP) à un point de terminaison de connexion SAML Amazon Connect Global Resiliency.

-

Le nom d'utilisateur dans Amazon Connect doit correspondre à l' RoleSessionName SAMLattribut spécifié dans la SAML réponse renvoyée par le fournisseur d'identité.

-

Amazon Connect ne supporte pas la fédération inversée. C'est-à-dire que vous ne pouvez pas vous connecter directement à Amazon Connect. Si vous essayez, vous recevrez un message Expiration de session. L'authentification doit être effectuée à partir du fournisseur d'identité (IdP) et non à partir du fournisseur de services (FS) (Amazon Connect).

-

La plupart des fournisseurs d'identité utilisent par défaut le point de AWS connexion global en tant que service client d'applications (ACS), qui est hébergé dans l'est des États-Unis (Virginie du Nord). Nous vous recommandons de remplacer cette valeur pour utiliser le point de terminaison régional correspondant à la Région AWS où votre instance a été créée.

-

Tous les Amazon Connect noms d'utilisateur distinguent les majuscules et minuscules, même lors de l'utilisationSAML.

-

Si vous avez d'anciennes instances Amazon Connect configurées avec SAML et que vous devez mettre à jour votre domaine Amazon Connect, consultezRéglages personnels.

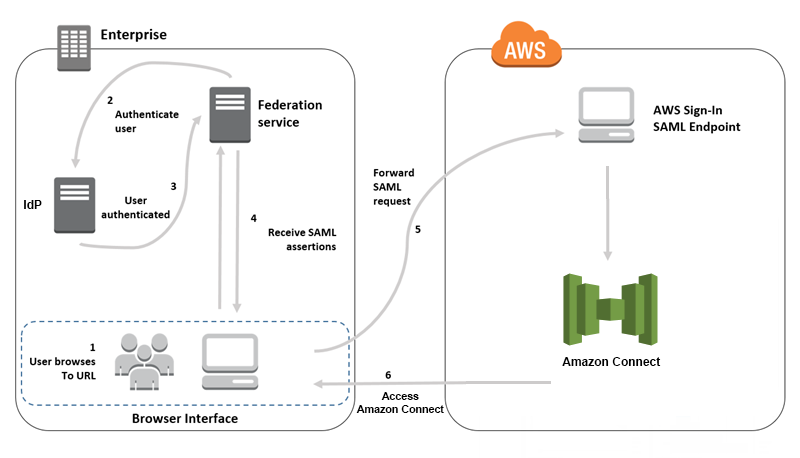

Présentation de l'utilisation SAML d'Amazon Connect

Le schéma suivant montre l'ordre dans lequel les étapes sont effectuées pour les SAML demandes d'authentification des utilisateurs et de fédération avec Amazon Connect. Il ne s’agit pas d’un schéma de flux pour un modèle de menace.

SAMLles demandes passent par les étapes suivantes :

-

L'utilisateur accède au portail interne, qui comprend un lien lui permettant de se connecter à Amazon Connect. Le lien est défini dans le fournisseur d'identité.

-

Le service de fédération demande l'authentification à partir de la base d'identités de l'organisation.

-

La base d'identités authentifie l'utilisateur et renvoie la réponse d'authentification au service de fédération.

-

Lorsque l'authentification est réussie, le service de fédération publie l'SAMLassertion dans le navigateur de l'utilisateur.

-

Le navigateur de l'utilisateur publie l'SAMLassertion sur le point de SAML terminaison de AWS connexion (https://signin.aws.amazon.com/saml). AWS sign in reçoit la SAML demande, la traite, authentifie l'utilisateur et lance une redirection du navigateur vers le point de terminaison Amazon Connect à l'aide du jeton d'authentification.

-

À l'aide du jeton d'authentification de AWS, Amazon Connect autorise l'utilisateur et ouvre Amazon Connect dans son navigateur.

Activation SAML de l'authentification basée sur Amazon Connect

Les étapes suivantes sont nécessaires pour activer et configurer SAML l'authentification à utiliser avec votre instance Amazon Connect :

-

Créez une instance Amazon Connect et sélectionnez l'authentification SAML 2.0 pour la gestion des identités.

-

Activez SAML la fédération entre votre fournisseur d'identité et AWS.

-

Ajoutez des utilisateurs Amazon Connect à votre instance Amazon Connect. Connectez-vous à votre instance à l'aide du compte d'administrateur créé lors de la création de votre instance. Accédez à la page Gestion des utilisateurs et ajoutez des utilisateurs.

Important

-

Pour obtenir la liste des caractères autorisés dans les noms d'utilisateur, consultez la documentation relative à la

Usernamepropriété dans l'CreateUseraction. -

En raison de l'association d'un utilisateur Amazon Connect et d'un AWS IAM rôle, le nom d'utilisateur doit correspondre exactement à RoleSessionName celui configuré lors de l'intégration de votre AWS IAM fédération, qui finit généralement par être le nom d'utilisateur de votre annuaire. Le format du nom d'utilisateur doit correspondre aux conditions de format de l'utilisateur Amazon Connect RoleSessionNameet à celles d'un utilisateur Amazon Connect, comme indiqué dans le schéma suivant :

-

-

Configurez votre fournisseur d'identité pour les SAML assertions, la réponse d'authentification et l'état du relais. Les utilisateurs se connectent à votre fournisseur d'identité. En cas de réussite, ils sont redirigés vers votre instance Amazon Connect. Le IAM rôle est utilisé pour fédérer avec AWS, ce qui permet d'accéder à Amazon Connect.

Sélectionnez l'authentification SAML basée sur 2.0 lors de la création de l'instance

Lorsque vous créez votre instance Amazon Connect, sélectionnez l'option d'authentification SAML 2.0 pour la gestion des identités. À la deuxième étape, lorsque vous créez l'administrateur pour l'instance, le nom d'utilisateur que vous spécifiez doit correspondre exactement à un nom d'utilisateur de votre annuaire réseau existant. Il n'existe aucune option permettant de spécifier un mot de passe pour l'administrateur, car les mots de passe sont gérés par le biais de votre annuaire existant. L'administrateur est créé dans Amazon Connect et se voit attribuer le profil de sécurité Admin.

Vous pouvez vous connecter à votre instance Amazon Connect via votre fournisseur d'identité, à l'aide du compte d'administrateur pour ajouter des utilisateurs supplémentaires.

Activez SAML la fédération entre votre fournisseur d'identité et AWS

Pour activer l'authentification SAML basée sur Amazon Connect, vous devez créer un fournisseur d'identité dans la IAM console. Pour plus d'informations, voir Permettre aux utilisateurs fédérés SAML 2.0 d'accéder à la console AWS de gestion.

Le processus de création d'un fournisseur d'identité pour Amazon Connect AWS est le même. L'étape 6 du schéma ci-dessus montre que le client est envoyé à votre instance Amazon Connect et non à la AWS Management Console.

Les étapes nécessaires pour activer SAML la fédération AWS incluent :

-

Créez un SAML fournisseur dans AWS. Pour plus d'informations, consultez la section Création de fournisseurs SAML d'identité.

-

Créez un IAM rôle pour la fédération SAML 2.0 avec le AWS Management Console. Créez un seul rôle pour la fédération (un seul rôle est nécessaire et utilisé pour la fédération). Le IAM rôle détermine les autorisations dont disposent les utilisateurs qui se connectent via votre fournisseur d'identité AWS. Dans ce cas, les autorisations concernent l'accès à Amazon Connect. Vous pouvez contrôler les autorisations sur les fonctionnalités d'Amazon Connect en utilisant des profils de sécurité dans Amazon Connect. Pour plus d'informations, consultez Création d'un rôle pour la fédération SAML 2.0 (console).

À l'étape 5, choisissez Autoriser l'accès à la programmation et à AWS la console de gestion. Créez la politique de confiance décrite dans la rubrique de la procédure Pour préparer la création d'un rôle pour la fédération SAML 2.0. Ensuite, créez une stratégie pour attribuer des autorisations à votre instance Amazon Connect. Les autorisations commencent à l'étape 9 de la procédure To create a role for SAML based federation.

Pour créer une politique d'attribution d'autorisations au IAM rôle pour SAML la fédération

-

Sur la page Attacher une stratégie d'autorisations, choisissez Créer une stratégie.

-

Sur la page Créer une politique, sélectionnez JSON.

-

Copiez l'un des exemples de politiques suivants et collez-le dans l'éditeur JSON de politiques, en remplaçant le texte existant. Vous pouvez utiliser l'une ou l'autre des politiques pour activer SAML la fédération ou les personnaliser en fonction de vos besoins spécifiques.

Utilisez cette stratégie pour activer la fédération pour tous les utilisateurs dans une instance Amazon Connect spécifique. Pour l'authentification SAML basée, remplacez la valeur de

Resourceto par ARN pour l'instance que vous avez créée :{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": [ "arn:aws:connect:us-east-1:361814831152:instance/2fb42df9-78a2-2e74-d572-c8af67ed289b/user/${aws:userid}" ] } ] }Utilisez cette stratégie pour activer la fédération sur une instance Amazon Connect spécifique. Remplacez la valeur de

connect:InstanceIdpar l'ID d'instance de votre instance.{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": "2fb42df9-78a2-2e74-d572-c8af67ed289b" } } } ] }Utilisez cette stratégie pour activer la fédération pour plusieurs instances. Notez les crochets qui entourent l'instance répertoriéeIDs.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": [ "2fb42df9-78a2-2e74-d572-c8af67ed289b", "1234567-78a2-2e74-d572-c8af67ed289b"] } } } ] } -

Après avoir créé la stratégie, choisissez Next: Review (Suivant : Vérification). Revenez ensuite à l'étape 10 de la procédure Pour créer un rôle pour une fédération SAML basée dans la rubrique Création d'un rôle pour la fédération SAML 2.0 (console).

-

-

Configurez votre réseau en tant que SAML fournisseur pour AWS. Pour plus d'informations, voir Permettre aux utilisateurs fédérés SAML 2.0 d'accéder à la console AWS de gestion.

-

Configurez SAML les assertions pour la réponse d'authentification. Pour plus d'informations, voir Configuration SAML des assertions pour la réponse d'authentification.

-

Pour Amazon Connect, laissez le champ Application Start URL vide.

-

Remplacez l'application Consumer Service (ACS) URL de votre fournisseur d'identité pour utiliser le point de terminaison régional qui coïncide avec celui Région AWS de votre instance Amazon Connect. Pour de plus amples informations, veuillez consulter Configurer le fournisseur d'identité pour utiliser les points de SAML terminaison régionaux.

-

Configurez l'état du relais de votre fournisseur d'identité pour qu'il pointe sur votre instance Amazon Connect. L'état URL à utiliser pour le relais est le suivant :

https://region-id.console.aws.amazon.com/connect/federate/instance-idRemplacez le

region-idavec le nom de la région dans laquelle vous avez créé votre instance Amazon Connect, tel que us-east-1 pour l'est des États-Unis (Virginie du Nord). Remplacez leinstance-idavec l'ID d'instance de votre instance.GovCloud Par exemple, URL c'est https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/identifiant de fédération/instance

Note

Vous pouvez trouver l'ID d'instance de votre instance en choisissant l'alias d'instance dans la console Amazon Connect. L'ID d'instance est l'ensemble de chiffres et de lettres situé après « /instance » dans l'instance ARN affichée sur la page de présentation. Par exemple, l'ID d'instance dans l'instance suivante ARN est 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:connect:us-east-1:450725743157:instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Configurer le fournisseur d'identité pour utiliser les points de SAML terminaison régionaux

Pour garantir une disponibilité optimale, nous vous recommandons d'utiliser le point de SAML terminaison régional qui coïncide avec votre instance Amazon Connect au lieu du point de terminaison global par défaut.

Les étapes suivantes sont indépendantes de l'IdP ; elles fonctionnent pour n'importe quel SAML IdP (par exemple, Okta, Ping, OneLogin Shibboleth, AzuRead, etc.). ADFS

-

Mettez à jour (ou remplacez) l'Assertion Consumer Service (ACS). URL Il y a deux manières de procéder :

-

Option 1 : Téléchargez les AWS SAML métadonnées et mettez à jour l'

Locationattribut en fonction de la région de votre choix. Chargez cette nouvelle version des AWS SAML métadonnées dans votre IdP.Voici un exemple de version révisée :

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Option 2 : remplacez le AssertionConsumerService (ACS) URL dans votre IdP. IdPs Comme Okta, qui propose des AWS intégrations prédéfinies, vous pouvez les remplacer ACS URL dans la console d'administration. AWS Utilisez le même format pour remplacer la région de votre choix (par exemple, https ://

region-id.signin.aws.amazon.com/saml).

-

-

Mettez à jour la stratégie d'approbation des rôles associée :

-

cette étape doit être effectuée pour chaque rôle de chaque compte qui fait confiance au fournisseur d'identité donné.

-

Modifiez la relation de confiance et remplacez la condition

SAML:audsingulière par une condition à valeurs multiples. Par exemple :-

Par défaut : "

SAML:aud« :" https://signin.aws.amazon.com /saml ». -

Avec modifications : "

SAML:aud« : ["https://signin.aws.amazon.com/saml", "https://region-id.signin.aws.amazon.com/saml »]

-

-

Apportez ces modifications aux relations de confiance à l'avance. Elles ne doivent pas être effectuées dans le cadre d'un plan lors d'un incident.

-

-

Configurez un état de relais pour la page de console spécifique à la région.

-

Si vous n'effectuez pas cette dernière étape, rien ne garantit que le processus de SAML connexion spécifique à la région redirigera l'utilisateur vers la page de connexion de la console au sein de la même région. Cette étape est très variable selon le fournisseur d'identité, mais certains blogs (par exemple, Comment l'utiliser SAML pour diriger automatiquement les utilisateurs fédérés vers une page de console de AWS gestion spécifique

) montrent l'utilisation de l'état relais pour créer des liens profonds. -

À l'aide de la technique/des paramètres adaptés à votre IdP, définissez l'état du relais sur le point de terminaison de console correspondant (par exemple, https ://

region-id.console.aws.amazon.com/connect/federate/instance-id).

-

Note

-

Assurez-vous que cela n'STSest pas désactivé dans vos régions supplémentaires.

-

Assurez-vous qu'aucune STS action SCPs ne vous empêche dans vos régions supplémentaires.

Utiliser une destination dans votre état de relais URL

Lorsque vous configurez l'état du relais pour votre fournisseur d'identité, vous pouvez utiliser l'argument destination dans le URL pour diriger les utilisateurs vers une page spécifique de votre instance Amazon Connect. Par exemple, utilisez un lien pour ouvrir le CCP directement lorsqu'un agent se connecte. L'utilisateur doit se voir attribuer un profil de sécurité qui accorde l'accès à cette page de l'instance. Par exemple, pour envoyer des agents vers leCCP, utilisez un code URL similaire à ce qui suit pour l'état du relais. Vous devez utiliser le URLcodage

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Voici un autre exemple de validité URL :

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

GovCloud Par exemple, URL c'est https://console.amazonaws-us-gov.com/. L'adresse serait donc la suivante :

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Si vous souhaitez configurer l'argument de destination pour une instance URL externe à Amazon Connect, telle que votre propre site Web personnalisé, ajoutez d'abord ce domaine externe aux origines approuvées du compte. Par exemple, effectuez les étapes dans l'ordre suivant :

-

Dans la console Amazon Connect, ajoutez https ://

your-custom-website.com selon vos origines approuvées. Pour obtenir des instructions, consultez Utiliser une liste d'autorisation pour les applications intégrées dans Amazon Connect. -

Dans votre fournisseur d'identité, configurez votre état de relais sur

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Lorsque vos agents se connectent, ils sont directement redirigés vers https ://

your-custom-website.com.

Ajouter des utilisateurs à votre instance Amazon Connect

Ajoutez des utilisateurs à votre instance Amazon Connect, en vous assurant que les noms d'utilisateur correspondent exactement aux noms d'utilisateur de votre annuaire existant. Si les noms ne sont pas identiques, les utilisateurs pourront se connecter au fournisseur d'identité, mais pas à Amazon Connect car il n'existe aucun compte utilisateur associé à ce nom d'utilisateur dans Amazon Connect. Vous pouvez ajouter des utilisateurs manuellement sur la page de gestion des utilisateurs, ou vous pouvez télécharger des utilisateurs en masse à l'aide du CSV modèle. Une fois que vous avez ajouté les utilisateurs à Amazon Connect, vous pouvez leur attribuer des profils de sécurité et définir d'autres paramètres d'utilisateur.

Lorsqu'un utilisateur tente de se connecter au fournisseur d'identité, mais qu'il n'existe aucun compte associé à ce nom d'utilisateur dans Amazon Connect, le message Accès refusé s'affiche.

Chargement automatique de plusieurs utilisateurs à l'aide du modèle

Vous pouvez importer vos utilisateurs en les ajoutant à un CSV fichier. Vous pouvez ensuite importer le CSV fichier dans votre instance, ce qui ajoute tous les utilisateurs au fichier. Si vous ajoutez des utilisateurs en chargeant un CSV fichier, assurez-vous d'utiliser le modèle pour SAML les utilisateurs. Vous trouverez cette information sur la page Gestion des utilisateurs dans Amazon Connect. Un modèle différent est utilisé pour l'authentification SAML basée. Si vous avez déjà téléchargé le modèle, vous devez télécharger la version disponible sur la page de gestion des utilisateurs après avoir configuré votre instance avec l'authentification SAML basée. Le modèle ne doit pas inclure de colonne pour l'e-mail ou le mot de passe.

SAMLconnexion de l'utilisateur et durée de la session

Lorsque vous utilisez SAML Amazon Connect, les utilisateurs doivent se connecter à Amazon Connect par le biais de votre fournisseur d'identité (IdP). Votre IdP est configuré pour s'intégrer à. AWS Après l'authentification, un jeton pour sa session est créé. L'utilisateur est ensuite redirigé vers votre instance Amazon Connect et automatiquement connecté à Amazon Connect grâce à l'authentification unique.

Les bonnes pratiques consistent à définir également un processus pour déconnecter vos utilisateurs Amazon Connect lorsqu'ils ont fini d'utiliser Amazon Connect. Ils doivent se déconnecter à la fois d'Amazon Connect et de votre fournisseur d'identité. Si ce n'est pas le cas, la personne suivante qui se connecte au même ordinateur peut se connecter à Amazon Connect sans mot de passe puisque le jeton des sessions précédentes est toujours valide pour la durée de la session. Il reste valide pendant 12 heures.

À propos de l'expiration de session

Les sessions Amazon Connect expirent 12 heures après la connexion d'un utilisateur. Passé ce délai de 12 heures, les utilisateurs sont automatiquement déconnectés, même en cours d'appel. Si vos agents restent connectés pendant plus de 12 heures, ils doivent actualiser le jeton de session avant qu'il n'expire. Pour créer une nouvelle session, les agents doivent se déconnecter d'Amazon Connect et de votre fournisseur d'identité, puis se reconnecter. Ceci permet de réinitialiser le minuteur de session défini sur le jeton afin que vos agents ne soient pas déconnectés au cours d'un appel avec un client. Lorsqu'une session expire alors qu'un utilisateur est connecté, le message suivant s'affiche. Pour pouvoir utiliser de nouveau Amazon Connect, l'utilisateur doit se connecter à votre fournisseur d'identité.

Note

Si le message Session expirée s’affiche lorsque vous vous connectez, il vous suffit probablement d’actualiser le jeton de session. Accédez à votre fournisseur d’identité et connectez-vous. Actualisez la page Amazon Connect. Si ce message persiste, contactez votre équipe informatique.