Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connectez-vous à des sources de données ou à des canaux de notification dans Amazon VPC depuis Amazon Managed Grafana

Par défaut, le trafic de votre espace de travail Amazon Managed Grafana vers les sources de données ou les canaux de notification passe par l'Internet public. Cela limite la connectivité de votre espace de travail Amazon Managed Grafana aux services accessibles au public.

Note

Lorsque vous n'avez pas configuré de VPC privé et qu'Amazon Managed Grafana se connecte à des sources de données accessibles au public, il se connecte à certains AWS services de la même région via. AWS PrivateLink Cela inclut des services tels que CloudWatch Amazon Managed Service for Prometheus et. AWS X-Ray Le trafic vers ces services ne passe pas par l'Internet public.

Si vous souhaitez vous connecter à des sources de données privées situées au sein d'un VPC, ou conserver le trafic local vers un VPC, vous pouvez connecter votre espace de travail Amazon Managed Grafana à l'Amazon Virtual Private Cloud (Amazon VPC) hébergeant ces sources de données. Une fois que vous avez configuré la connexion à la source de données VPC, tout le trafic circule via votre VPC.

Un cloud privé virtuel (VPC) est un réseau virtuel dédié à vos besoins. Compte AWS Il est logiquement isolé des autres réseaux virtuels, notamment des autres VPC et de l'Internet public. Utilisez Amazon VPC pour créer et gérer vos VPC dans le. AWS Cloud Amazon VPC vous donne le contrôle total de votre environnement réseau virtuel, y compris le placement des ressources, la connectivité et la sécurité. Les sources de données Amazon Managed Grafana, ainsi que d'autres ressources, peuvent être créées dans votre VPC. Pour plus d'informations sur Amazon VPC, consultez Qu'est-ce qu'Amazon VPC ? dans le guide de l'utilisateur d'Amazon Virtual Private Cloud.

Note

Si vous souhaitez que votre espace de travail Amazon Managed Grafana se connecte à des données situées en dehors du VPC, sur un autre réseau ou sur Internet public, vous devez ajouter un routage vers l'autre réseau. Pour plus d'informations sur la façon de connecter votre VPC à un autre réseau, consultez Connecter votre VPC à d'autres réseaux dans le guide de l'utilisateur Amazon Virtual Private Cloud.

Comment fonctionne la connectivité VPC

Amazon VPC vous donne le contrôle total de votre environnement réseau virtuel, notamment en créant des sous-réseaux publics et privés auxquels votre application doit se connecter, ainsi que des groupes de sécurité pour gérer les services ou les ressources ayant accès aux sous-réseaux.

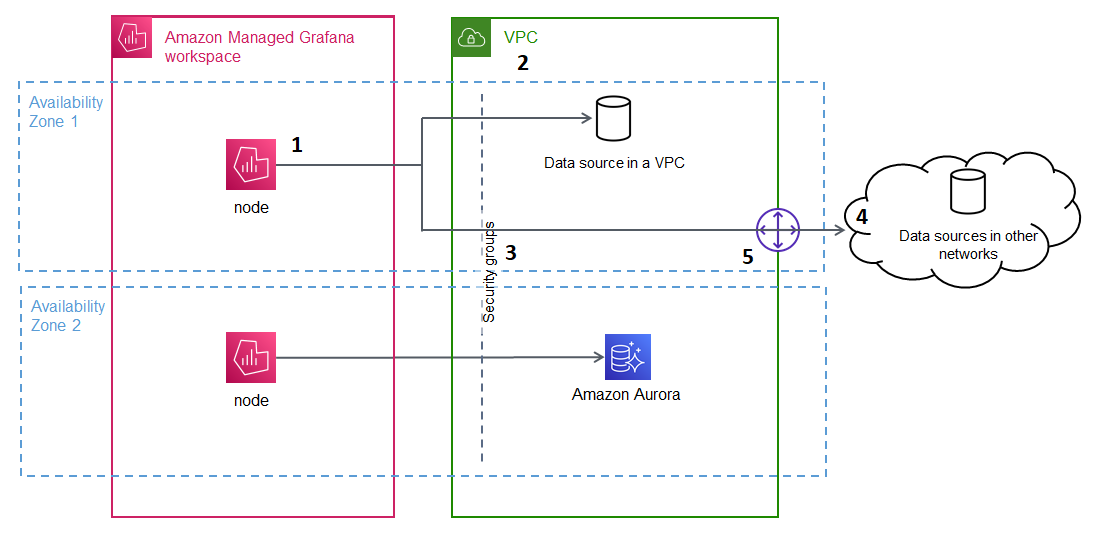

Pour utiliser Amazon Managed Grafana avec les ressources d'un VPC, vous devez créer une connexion à ce VPC pour l'espace de travail Amazon Managed Grafana. Après avoir configuré la connexion, Amazon Managed Grafana connecte votre espace de travail à chaque sous-réseau fourni dans chaque zone de disponibilité de ce VPC, et tout le trafic à destination ou en provenance de l'espace de travail Amazon Managed Grafana passe par le VPC. Le schéma suivant montre à quoi ressemble cette connectivité, de manière logique.

Amazon Managed Grafana crée une connexion (1) par sous-réseau (à l'aide d'une interface Elastic Network, ou ENI) pour se connecter au VPC (2). La connexion Amazon Managed Grafana VPC est associée à un ensemble de groupes de sécurité (3) qui contrôlent le trafic entre le VPC et votre espace de travail Amazon Managed Grafana. Tout le trafic est acheminé via le VPC configuré, y compris la destination des alertes et la connectivité à la source de données. Pour vous connecter à des sources de données et à des destinations d'alertes dans d'autres VPC ou sur l'Internet public (4), créez une passerelle (5) entre l'autre réseau et votre VPC.

Création d'une connexion à un VPC

Cette section décrit les étapes pour vous connecter à un VPC depuis votre espace de travail Amazon Managed Grafana existant. Vous pouvez suivre ces mêmes instructions lors de la création de votre espace de travail. Pour plus d'informations sur la création d'un espace de travail, consultezCréation d'un espace de travail Grafana géré par Amazon.

Prérequis

Les conditions suivantes sont requises pour établir une connexion à un VPC à partir d'un espace de travail Amazon Managed Grafana existant.

-

Vous devez disposer des autorisations nécessaires pour configurer ou créer un espace de travail Amazon Managed Grafana. Par exemple, vous pouvez utiliser la politique AWS gérée,

AWSGrafanaAccountAdministrator. -

Vous devez disposer d'une configuration VPC dans votre compte avec au moins deux zones de disponibilité configurées, avec un sous-réseau privé configuré pour chacune. Vous devez connaître les informations relatives au sous-réseau et au groupe de sécurité de votre VPC.

Note

Les zones Locales et les Zones de longueur d'onde ne sont pas prises en charge.

Les VPC configurés avec

Tenancyset to neDedicatedsont pas pris en charge. -

Si vous connectez un espace de travail Amazon Managed Grafana existant dont les sources de données sont configurées, il est recommandé de configurer votre VPC pour qu'il se connecte à ces sources de données avant de connecter Amazon Managed Grafana au VPC. Cela inclut les services tels CloudWatch que ceux connectés via AWS PrivateLink. Dans le cas contraire, la connectivité à ces sources de données est perdue.

-

Si votre VPC possède déjà plusieurs passerelles vers d'autres réseaux, vous devrez peut-être configurer la résolution DNS sur les différentes passerelles. Pour plus d'informations, consultez Route 53 Resolver.

Connexion à un VPC depuis un espace de travail Amazon Managed Grafana existant

La procédure suivante décrit l'ajout d'une connexion à une source de données Amazon VPC à un espace de travail Amazon Managed Grafana existant.

Note

Lorsque vous configurez la connexion à Amazon VPC, celui-ci crée un rôle IAM. Grâce à ce rôle, Amazon Managed Grafana peut créer des connexions au VPC. Le rôle IAM utilise la politique de rôle liée au service,. AmazonGrafanaServiceLinkedRolePolicy Pour en savoir plus sur les rôles liés à un service, consultez. Autorisations de rôle liées à un service pour Amazon Managed Grafana

Pour vous connecter à un VPC depuis un espace de travail Amazon Managed Grafana existant

-

Ouvrez la console Amazon Managed Grafana

. -

Dans le volet de navigation de gauche, sélectionnez Tous les espaces de travail.

-

Sélectionnez le nom de l'espace de travail auquel vous souhaitez ajouter une connexion à une source de données VPC.

-

Dans l'onglet Paramètres d'accès au réseau, à côté de Connexion VPC sortante, choisissez Modifier pour créer votre connexion VPC.

-

Choisissez le VPC que vous souhaitez connecter.

-

Sous Mappages, sélectionnez les zones de disponibilité que vous souhaitez utiliser. Vous devez en choisir au moins deux.

-

Sélectionnez au moins un sous-réseau privé dans chaque zone de disponibilité. Les sous-réseaux doivent prendre en charge le protocole IPv4.

-

Sélectionnez au moins un groupe de sécurité pour votre VPC. Vous pouvez définir jusqu'à 5 groupes de sécurité. Vous pouvez également créer un groupe de sécurité à appliquer à cette connexion.

-

Choisissez Enregistrer les modifications pour terminer la configuration.

Maintenant que vous avez configuré votre connexion VPC, vous pouvez ajouter un Connexion aux sources de données accès depuis ce VPC à votre espace de travail Amazon Managed Grafana.

Modification des paramètres VPC sortants

Pour modifier vos paramètres, vous pouvez revenir à l'onglet Paramètres d'accès réseau de la configuration de votre espace de travail ou utiliser l'UpdateWorkspaceAPI.

Important

Amazon Managed Grafana gère la configuration de votre VPC pour vous. Ne modifiez pas ces paramètres VPC à l'aide de la console Amazon EC2 ou des API, sinon les paramètres seront désynchronisés.