Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Créez un répertoire Microsoft Entra ID dédié avec WorkSpaces Personal

Dans ce didacticiel, nous avons créé Bring Your Own License (BYOL) Windows 10 et 11 personal WorkSpaces , à partir d'un identifiant Microsoft Entra joint et inscrit à Microsoft Intune. Avant de le créer WorkSpaces, vous devez d'abord créer un répertoire WorkSpaces personnel dédié pour Entra ID-joined WorkSpaces.

Note

Microsoft Entra join personal WorkSpaces est disponible dans toutes les AWS régions où Amazon WorkSpaces est proposé, à l'exception de l'Afrique (Le Cap), d'Israël (Tel Aviv) et de la Chine (Ningxia).

Table des matières

- Présentation

- Exigences et limitations

- Étape 1 : activer IAM Identity Center et synchroniser avec Microsoft Entra ID

- Étape 2 : enregistrer une application Microsoft Entra ID pour accorder des autorisations pour Windows Autopilot

- Étape 3 : configurer le mode piloté par l'utilisateur de Windows Autopilot

- Étape 4 : Création d'un AWS Secrets Manager secret

- Étape 5 : Création d'un WorkSpaces répertoire d'identifiants Microsoft Entra dédié

- Configurer l'application IAM Identity Center pour un WorkSpaces annuaire (facultatif)

Présentation

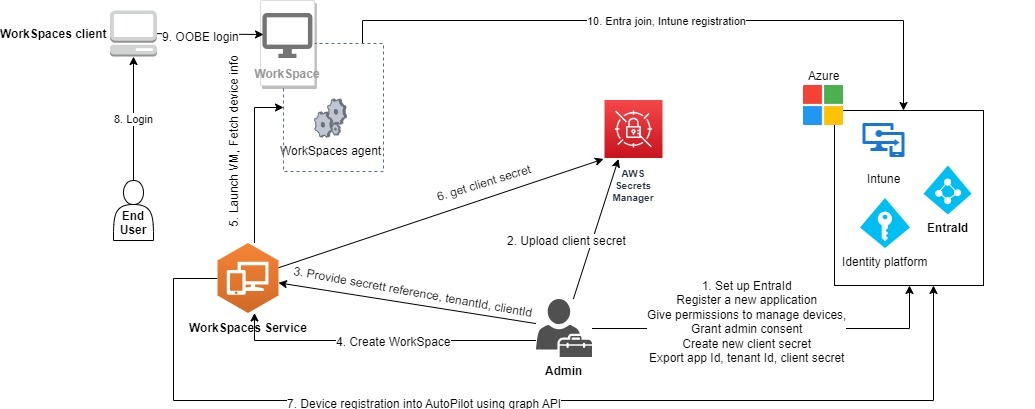

Un WorkSpaces répertoire personnel Microsoft Entra ID contient toutes les informations nécessaires au lancement de Microsoft Entra ID joint WorkSpaces qui sont attribuées à vos utilisateurs gérés avec un identifiant Microsoft Entra. Les informations sur les utilisateurs sont mises à disposition WorkSpaces via AWS IAM Identity Center, qui agit en tant que courtier d'identité pour transférer l'identité de votre personnel d'Entra ID à AWS. Le mode piloté par l'utilisateur de Microsoft Windows Autopilot est utilisé pour effectuer l'inscription dans WorkSpaces Intune et l'adhésion à Entra. Le schéma suivant illustre le processus du pilote automatique.

Exigences et limitations

-

Forfait Microsoft Entra ID P1 ou supérieur.

-

Microsoft Entra ID et Intune sont activés et comportent des attributions de rôles.

-

Administrateur Intune - Nécessaire pour gérer les profils de déploiement du pilote automatique.

-

Administrateur global : obligatoire pour accorder le consentement de l'administrateur aux API autorisations attribuées à l'application créée à l'étape 3. L'application peut être créée sans cette autorisation. Cependant, un administrateur global devra fournir le consentement de l'administrateur sur les autorisations de l'application.

-

Attribuez des licences d'abonnement utilisateur VDA E3/E5 aux utilisateurs afin que leur Windows 10 ou 11 WorkSpaces puisse être associé à Entra ID.

-

Les répertoires Entra ID ne prennent en charge que Windows 10 ou 11 Bring Your Own License personal WorkSpaces. Les versions prises en charge sont les suivantes.

Windows 10 version 21H2 (mise à jour de décembre 2021)

Windows 10 version 22H2 (mise à jour de novembre 2022)

Windows 11 Entreprise 23H2 (version d'octobre 2023)

Windows 11 Enterprise 22H2 (version d'octobre 2022)

-

Bring Your Own License (BYOL) est activé pour votre AWS compte et vous avez importé une BYOL image Windows 10 ou 11 valide dans votre compte. Pour de plus amples informations, veuillez consulter Apportez vos propres licences de bureau Windows WorkSpaces.

-

Les répertoires Microsoft Entra ID sont uniquement compatibles avec Windows 10 ou 11 BYOL Personal WorkSpaces.

-

Les annuaires Microsoft Entra ID ne prennent en charge que DCV le protocole.

Étape 1 : activer IAM Identity Center et synchroniser avec Microsoft Entra ID

Pour créer des informations personnelles associées à un identifiant Microsoft Entra WorkSpaces et les attribuer aux utilisateurs de votre identifiant Entra, vous devez mettre les informations utilisateur à disposition AWS via IAM Identity Center. IAMIdentity Center est le AWS service recommandé pour gérer l'accès des utilisateurs aux AWS ressources. Pour plus d'informations, consultez Qu'est-ce qu'IAMIdentity Center ? . Il s'agit d'une configuration unique.

Note

Un annuaire WorkSpaces personnel et son instance IAM Identity Center associée doivent se trouver dans la même AWS région.

-

Activez IAM Identity Center avec vos AWS Organizations, en particulier si vous utilisez un environnement multi-comptes. Vous pouvez également créer une instance de compte d'IAMIdentity Center. Pour en savoir plus, consultez la section Activation AWS IAM d'Identity Center. Chaque WorkSpaces répertoire peut être associé à une instance, une organisation ou un compte IAM Identity Center.

Si vous utilisez une instance d'organisation et que vous essayez de créer un WorkSpaces répertoire dans l'un des comptes membres, assurez-vous de disposer des autorisations IAM Identity Center suivantes.

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

Pour plus d'informations, consultez Présentation de la gestion des autorisations d'accès aux ressources de votre IAM Identity Center. Assurez-vous également qu'aucune politique de contrôle des services (SCPs) ne bloque ces autorisations. Pour en savoir plusSCPs, consultez la section Politiques de contrôle des services (SCPs).

-

Configurez IAM Identity Center et Microsoft Entra ID pour synchroniser automatiquement les utilisateurs sélectionnés ou tous les utilisateurs de votre tenant Entra ID avec votre instance IAM Identity Center. Pour plus d'informations, voir Configurer SAML et SCIM avec Microsoft Entra ID and IAM Identity Center et Tutoriel : Configurer AWS IAM Identity Center pour le provisionnement automatique des utilisateurs

. -

Vérifiez que les utilisateurs que vous avez configurés sur Microsoft Entra ID sont correctement synchronisés avec l'instance AWS IAM Identity Center. Si le message d'erreur « La demande n'est pas analysable, est syntaxiquement incorrecte ou viole le schéma » s'affiche de la part de Microsoft Entra ID, cela indique que l'utilisateur dans Entra ID est configuré d'une manière non prise en charge par IAM Identity Center. Par exemple, l'objet utilisateur dans Entra ID n'a pas de prénom, de nom de famille et/ou de nom d'affichage. Pour plus d'informations, voir Échec de la synchronisation d'utilisateurs spécifiques avec IAM Identity Center à partir d'un SCIM fournisseur externe.

Note

WorkSpaces utilise l'attribut Entra ID UserPrincipalName (UPN) pour identifier les utilisateurs individuels et ses limites sont les suivantes :

UPNsla longueur ne doit pas dépasser 63 caractères.

Si vous modifiez le UPN après avoir attribué un WorkSpace à un utilisateur, celui-ci ne pourra pas se connecter à son compte à WorkSpace moins que vous ne UPN reveniez à ce qu'il était auparavant.

Étape 2 : enregistrer une application Microsoft Entra ID pour accorder des autorisations pour Windows Autopilot

WorkSpaces Personal utilise le mode Microsoft Windows Autopilot piloté par l'utilisateur pour s'inscrire WorkSpaces à Microsoft Intune et les associer à Microsoft Entra ID.

Pour autoriser Amazon WorkSpaces à enregistrer WorkSpaces Personal dans Autopilot, vous devez enregistrer une application Microsoft Entra ID qui accorde les autorisations Microsoft Graph API nécessaires. Pour plus d'informations sur l'enregistrement d'une application Entra ID, voir Démarrage rapide : enregistrement d'une application auprès de la plateforme d'identité Microsoft

Nous vous recommandons de fournir les API autorisations suivantes dans votre application Entra ID.

-

Pour créer un nouveau profil WorkSpace qui doit être joint à Entra ID, les API autorisations suivantes sont requises.

DeviceManagementServiceConfig.ReadWrite.All

-

Lorsque vous résiliez un compte personnel WorkSpace ou que vous le reconstruisez, les autorisations suivantes sont utilisées.

Note

Si vous ne fournissez pas ces autorisations, elles WorkSpace seront résiliées mais elles ne seront pas supprimées pour vos locataires Intune et Entra ID et vous devrez les supprimer séparément.

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

Ces autorisations nécessitent le consentement de l'administrateur. Pour plus d'informations, voir Accorder le consentement de l'administrateur à l'ensemble du locataire pour une application

.

Ensuite, vous devez ajouter un secret client pour l'application Entra ID. Pour plus d'informations, consultez la section Ajouter des informations d'identification

Étape 3 : configurer le mode piloté par l'utilisateur de Windows Autopilot

Assurez-vous de connaître le didacticiel étape par étape pour la jointure Microsoft Entra dans Intune pilotée par les utilisateurs de Windows Autopilot

Pour configurer votre Microsoft Intune pour le pilote automatique

-

Connectez-vous au centre d'administration Microsoft Intune

-

Créez un nouveau groupe d'appareils de pilote automatique pour le personnel. WorkSpaces Pour plus d'informations, voir Création de groupes d'appareils pour Windows Autopilot

. Choisissez Groupes, Nouveau groupe

Pour Type de groupe, choisissez Sécurité.

Pour le type d'adhésion, choisissez Dynamic Device.

-

Choisissez Modifier la requête dynamique pour créer une règle d'adhésion dynamique. La règle doit être au format suivant :

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))Important

WorkSpacesDirectoryNamedoit correspondre au nom du répertoire WorkSpaces personnel Entra ID que vous avez créé à l'étape 5. Cela est dû au fait que la chaîne de nom du répertoire est utilisée comme balise de groupe lors de l' WorkSpaces enregistrement des bureaux virtuels dans Autopilot. En outre, le tag de groupe correspond à l'OrderIDattribut sur les appareils Microsoft Entra.

Choisissez Appareils, Windows, Inscription. Pour les options d'inscription, choisissez Inscription automatique. Pour MDMl'étendue de l'utilisateur, sélectionnez Tout.

-

Créez un profil de déploiement du pilote automatique. Pour plus d'informations, consultez la section Création d'un profil de déploiement du pilote automatique

. -

Pour Windows Autopilot, choisissez Profils de déploiement, puis Créer un profil.

-

Dans l'écran des profils de déploiement de Windows Autopilot, sélectionnez le menu déroulant Créer un profil, puis sélectionnez Windows PC.

-

Dans l'écran Créer un profil, sur la page Sur l' Out-of-boxexpérience (OOBE). Pour le mode de déploiement, sélectionnez Dirigé par l'utilisateur. Pour Joindre à Microsoft Entra ID, sélectionnez Microsoft Entra joint. Vous pouvez personnaliser les noms d'ordinateur pour votre compte personnel associé à Entra ID en WorkSpaces sélectionnant Oui pour le modèle Appliquer le nom de l'appareil, afin de créer un modèle à utiliser lors de l'inscription d'un appareil.

-

Sur la page Attributions, pour Attribuer à, choisissez Groupes sélectionnés. Choisissez Sélectionner les groupes à inclure, puis sélectionnez le groupe d'appareils de pilote automatique que vous venez de créer dans 2.

-

Étape 4 : Création d'un AWS Secrets Manager secret

Vous devez créer un secret AWS Secrets Manager pour stocker en toute sécurité les informations, y compris l'ID de l'application et le secret du client, pour l'application Entra ID dans laquelle vous avez crééeÉtape 2 : enregistrer une application Microsoft Entra ID pour accorder des autorisations pour Windows Autopilot. Il s'agit d'une configuration unique.

Pour créer un AWS Secrets Manager secret

-

Créez une clé gérée par le client sur AWS Key Management Service

. La clé sera ensuite utilisée pour chiffrer le AWS Secrets Manager secret. N'utilisez pas la clé par défaut pour chiffrer votre secret, car le WorkSpaces service ne peut pas accéder à la clé par défaut. Suivez les étapes ci-dessous pour créer la clé. -

Ouvrez la AWS KMS console à l'adresse https://console.aws.amazon.com/kms.

-

Pour modifier le Région AWS, utilisez le sélecteur de région dans le coin supérieur droit de la page.

-

Choisissez Create key.

-

Sur la page Configurer la clé, pour Type de clé, sélectionnez Symétrique. Pour Utilisation de la clé, choisissez Chiffrer et déchiffrer.

-

Sur la page de révision, dans l'éditeur de politique clé, assurez-vous d'autoriser l'

workspaces.amazonaws.com.rproxy.goskope.comaccès principal du WorkSpaces service à la clé en incluant les autorisations suivantes dans la politique clé.{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

Créez le secret en AWS Secrets Manager utilisant la AWS KMS clé créée à l'étape précédente.

Ouvrez la console Secrets Manager à l'adresse https://console.aws.amazon.com/secretsmanager/

. Choisissez Store a new secret (Stocker un nouveau secret).

Sur la page Choisir le type de secret, pour Type de secret, sélectionnez Autre type de secret.

Pour les paires clé/valeur, dans le champ clé, entrez « application_id » dans le champ clé, puis copiez l'identifiant de l'application Entra ID de l'étape 2 et collez-le dans le champ valeur.

Choisissez Ajouter une ligne, dans la case clé, entrez « application_password », puis copiez le secret du client de l'application Entra ID de l'étape 2 et collez-le dans le champ de valeur.

Choisissez la AWS KMS clé que vous avez créée à l'étape précédente dans la liste déroulante Clé de chiffrement.

Choisissez Suivant.

Sur la page Configurer le secret, entrez un nom et une description du secret.

Dans la section Autorisations relatives aux ressources, choisissez Modifier les autorisations.

Assurez-vous d'autoriser l'

workspaces.amazonaws.com.rproxy.goskope.comaccès principal du WorkSpaces service au secret en incluant le respect de la politique des ressources dans les autorisations des ressources.{ "Version" : "2012-10-17", "Statement" : [ { "Effect" : "Allow", "Principal" : { "Service" : [ "workspaces.amazonaws.com"] }, "Action" : "secretsmanager:GetSecretValue", "Resource" : "*" } ] }

Étape 5 : Création d'un WorkSpaces répertoire d'identifiants Microsoft Entra dédié

Créez un WorkSpaces répertoire dédié qui stocke les informations relatives aux utilisateurs associés à votre identifiant Microsoft Entra WorkSpaces et à votre identifiant Entra.

Pour créer un WorkSpaces répertoire Entra ID

Ouvrez la WorkSpaces console à l'adresse https://console.aws.amazon.com/workspaces/

. -

Dans le volet de navigation, choisissez Directories (Annuaires).

-

Sur la page Créer un répertoire, pour le WorkSpaces type, choisissez Personnel. Pour la gestion des WorkSpace appareils, choisissez Microsoft Entra ID.

-

Pour l'ID de locataire Microsoft Entra, entrez l'ID de locataire Microsoft Entra auquel vous WorkSpace souhaitez associer votre annuaire. Vous ne pourrez pas modifier l'ID du locataire une fois le répertoire créé.

-

Pour l'identifiant et le mot de passe de l'application Entra ID, sélectionnez le AWS Secrets Manager secret que vous avez créé à l'étape 4 dans la liste déroulante. Vous ne pourrez pas modifier le secret associé au répertoire une fois celui-ci créé. Cependant, vous pouvez toujours mettre à jour le contenu du secret, y compris l'identifiant de l'application Entra ID et son mot de passe via la AWS Secrets Manager console à l'adresse https://console.aws.amazon.com/secretsmanager/

. -

Pour Source d'identité utilisateur, sélectionnez l'instance IAM Identity Center que vous avez configurée à l'étape 1 dans la liste déroulante. Vous ne pourrez pas modifier l'instance IAM Identity Center associée à l'annuaire une fois celui-ci créé.

-

Dans Nom du répertoire, entrez un nom unique pour le répertoire (par exemple,

WorkSpacesDirectoryName).Important

Le nom du répertoire doit correspondre à celui

OrderIDutilisé pour créer la requête dynamique pour le groupe de périphériques Autopilot que vous avez créé avec Microsoft Intune à l'étape 3. La chaîne du nom du répertoire est utilisée comme balise de groupe lors de l'enregistrement personnel WorkSpaces dans Windows Autopilot. La balise de groupe correspond à l'OrderIDattribut sur les appareils Microsoft Entra. -

(Facultatif) Dans le champ Description, saisissez une description pour la stratégie.

-

Pour VPC, sélectionnez celui VPC que vous avez utilisé pour lancer votre WorkSpaces. Pour de plus amples informations, veuillez consulter Configurer un VPC for WorkSpaces Personal.

-

Pour les sous-réseaux, sélectionnez deux de vos sous-réseaux VPC qui ne proviennent pas de la même zone de disponibilité. Ces sous-réseaux seront utilisés pour lancer votre compte personnel WorkSpaces. Pour de plus amples informations, veuillez consulter Zones de disponibilité pour le WorkSpaces personnel.

Important

Assurez-vous que les entités WorkSpaces lancées dans les sous-réseaux disposent d'un accès Internet, ce qui est nécessaire lorsque les utilisateurs se connectent aux ordinateurs de bureau Windows. Pour de plus amples informations, veuillez consulter Fournir un accès à Internet pour les WorkSpaces particuliers.

-

Pour Configuration, sélectionnez Activer le mode dédié WorkSpace. Vous devez l'activer pour créer un répertoire WorkSpaces personnel dédié afin de lancer Bring Your Own License (BYOL) Windows 10 ou 11 personal WorkSpaces.

Note

Si l' WorkSpaceoption Activer le service dédié ne s'affiche pas sous Configuration, cela signifie que votre compte n'a pas été activé pourBYOL. BYOLPour activer votre compte, consultezApportez vos propres licences de bureau Windows WorkSpaces.

(Facultatif) Pour les balises, spécifiez la valeur de paire de clés que vous souhaitez utiliser pour les informations personnelles WorkSpaces dans le répertoire.

-

Consultez le résumé du répertoire et choisissez Create directory. La connexion de votre annuaire prend plusieurs minutes. Le statut initial de l'annuaire est

Creating. Lorsque la création de l'annuaire est terminée, le statut estActive.

Une application IAM Identity Center est également créée automatiquement en votre nom une fois le répertoire créé. Pour trouver l'application, ARN rendez-vous sur la page de résumé du répertoire.

Vous pouvez désormais utiliser le répertoire pour lancer Windows 10 ou 11 Personal WorkSpaces inscrit à Microsoft Intune et associé à Microsoft Entra ID. Pour de plus amples informations, veuillez consulter Créez un WorkSpace in WorkSpaces Personal.

Après avoir créé un répertoire WorkSpaces personnel, vous pouvez en créer un WorkSpace. Pour plus d’informations, consultez Créez un WorkSpace in WorkSpaces Personal.

Configurer l'application IAM Identity Center pour un WorkSpaces annuaire (facultatif)

Une application IAM Identity Center correspondante est automatiquement créée une fois qu'un répertoire est créé. Vous trouverez les applications ARN dans la section Résumé de la page détaillée du répertoire. Par défaut, tous les utilisateurs de l'instance Identity Center peuvent accéder à ce qui leur est attribué WorkSpaces sans configurer l'application Identity Center correspondante. Toutefois, vous pouvez gérer l'accès des utilisateurs à un annuaire WorkSpaces en configurant l'attribution des utilisateurs pour l'application IAM Identity Center.

Pour configurer l'attribution d'utilisateur pour l'application IAM Identity Center

Ouvrez la IAM console à l'adresse https://console.aws.amazon.com/iam/

. Dans l'onglet Applications AWS gérées, choisissez l'application pour le WorkSpaces répertoire. Les noms des applications sont au format suivant :

WorkSpaces.wsd-xxxxx, où sewsd-xxxxxtrouve l'ID du WorkSpaces répertoire.Choisissez Actions, puis Modifier les détails.

Modifiez la méthode d'attribution des utilisateurs et des groupes de Ne pas exiger d'assignations à Exiger des affectations.

Sélectionnez Enregistrer les modifications.

Une fois cette modification effectuée, les utilisateurs de l'instance Identity Center perdront l'accès qui leur est attribué, WorkSpaces sauf s'ils sont affectés à l'application. Pour affecter vos utilisateurs à l'application, utilisez la AWS CLI commande create-application-assignment pour attribuer des utilisateurs ou des groupes à une application. Pour plus d’informations, consultez la référence de la commande AWS CLI.