Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menghubungkan ke instans DB Amazon RDS

Sebelum dapat menghubungkan ke instans DB, Anda harus membuat instans DB. Untuk informasi, lihat Membuat instans DB Amazon RDS. Setelah Amazon RDS menyediakan instans DB Anda, gunakan aplikasi klien standar atau utilitas untuk mesin DB Anda guna terhubung ke instans DB tersebut. Dalam string koneksi, tentukan alamat DNS dari titik akhir instans DB sebagai parameter host. Tentukan juga nomor port dari titik akhir instans DB sebagai parameter port.

Topik

Menemukan informasi koneksi untuk instans DB Amazon RDS

Informasi koneksi untuk instans DB mencakup titik akhir, port, dan pengguna basis data yang valid, seperti pengguna utama. Misalnya, untuk instans DB MySQL, asumsikan bahwa nilai titik akhirnya adalah mydb.123456789012.us-east-1.rds.amazonaws.com. Dalam hal ini, nilai port-nya adalah 3306, dan pengguna basis datanya adalah admin. Dengan informasi ini, Anda menentukan nilai berikut dalam string koneksi:

-

Untuk host atau nama host, atau nama DNS, tentukan

mydb.123456789012.us-east-1.rds.amazonaws.com. -

Untuk port, tentukan

3306. -

Untuk pengguna, tentukan

admin.

Titik akhir bersifat unik untuk setiap instans DB, dan nilai-nilai port serta pengguna dapat bervariasi. Daftar berikut ini menunjukkan port yang paling umum untuk setiap mesin DB:

-

Db2 – 50000

-

MariaDB – 3306

-

Microsoft SQL Server – 1433

-

MySQL – 3306

-

Oracle – 1521

-

PostgreSQL – 5432

Untuk terhubung ke instans DB, gunakan klien apa saja untuk mesin DB. Misalnya, Anda dapat menggunakan utilitas mysql untuk terhubung ke instans DB MariaDB atau MySQL. Anda dapat menggunakan Microsoft SQL Server Management Studio untuk terhubung ke instans DB SQL Server. Anda dapat menggunakan Oracle SQL Developer untuk terhubung ke instans DB Oracle. Demikian pula, Anda dapat menggunakan utilitas baris perintah psql untuk terhubung ke instans DB PostgreSQL.

Untuk menemukan informasi koneksi instans DB, gunakan AWS Management Console. Anda juga dapat menggunakan describe-db-instancesperintah AWS Command Line Interface (AWS CLI) atau operasi RDS API DescribedBInstances.

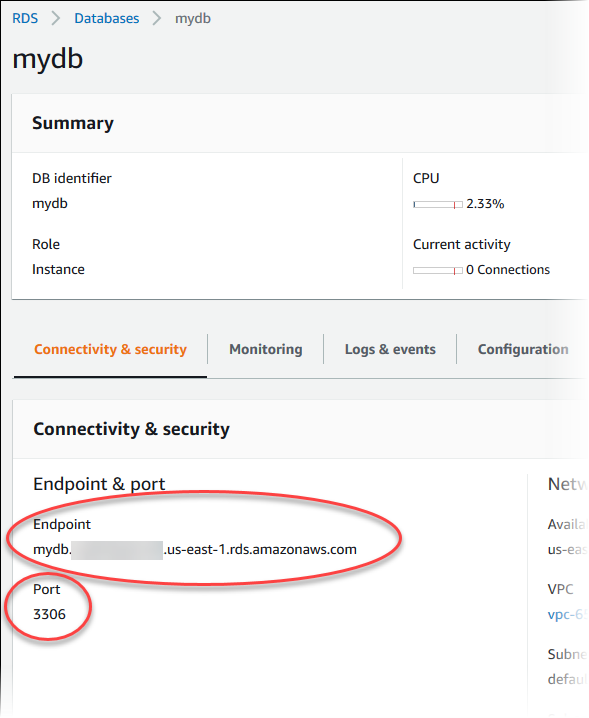

Untuk menemukan informasi koneksi untuk instans DB di AWS Management Console

Masuk ke AWS Management Console dan buka konsol Amazon RDS di https://console.aws.amazon.com/rds/.

-

Di panel navigasi, pilih Basis data untuk menampilkan daftar instans DB Anda.

-

Pilih nama instans DB untuk menampilkan detailnya.

-

Di tab Konektivitas & keamanan, salin titik akhir. Selain itu, catat nomor port. Anda memerlukan titik akhir dan nomor port untuk terhubung ke instans DB.

-

Jika Anda perlu menemukan nama pengguna utama, pilih tab Konfigurasi dan lihat nilai Nama pengguna utama.

Untuk menemukan informasi koneksi untuk instans DB dengan menggunakan AWS CLI, panggil describe-db-instancesperintah. Dalam panggilan tersebut, buat kueri untuk ID instans DB, titik akhir, port, dan nama pengguna utama.

Untuk Linux, macOS, atau Unix:

aws rds describe-db-instances \ --query "*[].[DBInstanceIdentifier,Endpoint.Address,Endpoint.Port,MasterUsername]"

Untuk Windows:

aws rds describe-db-instances ^ --query "*[].[DBInstanceIdentifier,Endpoint.Address,Endpoint.Port,MasterUsername]"

Output Anda akan terlihat seperti berikut ini.

[ [ "mydb", "mydb.123456789012.us-east-1.rds.amazonaws.com", 3306, "admin" ], [ "myoracledb", "myoracledb.123456789012.us-east-1.rds.amazonaws.com", 1521, "dbadmin" ], [ "mypostgresqldb", "mypostgresqldb.123456789012.us-east-1.rds.amazonaws.com", 5432, "postgresadmin" ] ]

Untuk menemukan informasi koneksi instans DB menggunakan Amazon RDS API, panggil operasi DescribeDBInstances. Dalam output, temukan nilai untuk alamat titik akhir, port titik akhir, dan nama pengguna utama.

Opsi autentikasi basis data

Amazon RDS mendukung cara-cara berikut untuk mengautentikasi pengguna basis data:

-

Autentikasi kata sandi – Instans DB Anda melakukan semua administrasi akun pengguna. Anda membuat pengguna dan menentukan kata sandi dengan pernyataan SQL. Pernyataan SQL yang dapat Anda gunakan tergantung pada mesin DB Anda.

-

AWS Identity and Access Management (IAM) otentikasi basis data — Anda tidak perlu menggunakan kata sandi saat Anda terhubung ke instans DB. Sebagai gantinya, gunakan token autentikasi.

-

Autentikasi Kerberos – Anda menggunakan autentikasi eksternal pengguna basis data menggunakan Kerberos dan Microsoft Active Directory. Kerberos adalah protokol autentikasi jaringan yang menggunakan tiket dan kriptografi kunci-simetris agar tidak perlu mentransmisikan kata sandi melalui jaringan. Kerberos telah disematkan dalam Active Directory dan dirancang untuk mengautentikasi pengguna ke sumber daya jaringan, seperti basis data.

Autentikasi basis data IAM dan autentikasi Kerberos hanya tersedia untuk mesin dan versi DB tertentu.

Untuk informasi selengkapnya, lihat Autentikasi basis data dengan Amazon RDS.

Koneksi terenkripsi

Anda dapat menggunakan Lapisan Soket Aman (SSL) atau Keamanan Lapisan Pengangkutan (TLS) dari aplikasi Anda untuk mengenkripsi koneksi ke instans DB. Setiap mesin DB memiliki proses sendiri untuk menerapkan SSL/TLS. Untuk informasi selengkapnya, lihat .

Skenario untuk mengakses instans DB di VPC

Menggunakan Amazon Virtual Private Cloud (Amazon VPC), Anda dapat meluncurkan AWS sumber daya, seperti instans Amazon RDS DB, ke cloud pribadi virtual (VPC). Saat menggunakan Amazon VPC, Anda dapat mengontrol lingkungan jaringan virtual Anda. Anda dapat memilih rentang alamat IP Anda sendiri, membuat subnet, dan mengonfigurasi daftar kontrol akses dan perutean.

Grup keamanan VPC mengontrol akses ke instans DB di dalam VPC. Setiap aturan grup keamanan VPC memungkinkan sumber tertentu untuk mengakses instans DB di VPC yang terkait dengan grup keamanan VPC tersebut. Sumber tersebut dapat berupa rentang alamat (misalnya, 203.0.113.0/24), atau grup keamanan VPC lainnya. Dengan menentukan grup keamanan VPC sebagai sumber, Anda mengizinkan lalu lintas masuk dari semua instans (biasanya server aplikasi) yang menggunakan grup keamanan VPC sumber.

Sebelum mencoba menghubungkan ke instans DB Anda, konfigurasikan VPC untuk kasus penggunaan Anda. Berikut ini adalah skenario umum untuk mengakses instans DB di VPC:

-

Instans DB di VPC yang diakses oleh instans Amazon EC2 di VPC yang sama – Penggunaan umum instans DB di VPC adalah membagikan data dengan server aplikasi yang berjalan di instans EC2 dalam VPC yang sama. Instans EC2 mungkin menjalankan server web dengan aplikasi yang berinteraksi dengan instans DB tersebut.

-

Instans DB di VPC yang diakses oleh instans EC2 di VPC yang berbeda – Dalam beberapa kasus, instans DB Anda berada di VPC yang berbeda dari instans EC2 yang Anda gunakan untuk mengaksesnya. Jika demikian, Anda dapat menggunakan peering VPC untuk mengakses instans DB.

-

Instans DB di VPC yang diakses oleh aplikasi klien melalui internet – Untuk mengakses instans DB di VPC dari aplikasi klien melalui internet, Anda mengonfigurasi VPC dengan subnet publik tunggal. Anda juga mengonfigurasi gateway internet untuk memungkinkan komunikasi melalui internet.

Untuk terhubung ke instans DB dari luar VPC-nya, instans DB harus dapat diakses secara publik. Selain itu, akses harus diberikan menggunakan aturan masuk grup keamanan instans DB, dan persyaratan lain harus terpenuhi. Untuk informasi selengkapnya, lihat Tidak dapat terhubung ke instans DB Amazon RDS.

-

Instans DB di VPC yang diakses oleh jaringan privat – Jika instans DB Anda tidak dapat diakses secara publik, Anda dapat menggunakan salah satu opsi berikut untuk mengaksesnya dari jaringan privat:

Koneksi AWS VPN Site-to-Site

AWS Direct Connect Koneksi

AWS Client VPN Koneksi

Untuk informasi selengkapnya, lihat Skenario untuk mengakses instans DB di VPC.

Menghubungkan ke instans DB dengan driver AWS

AWS Rangkaian driver telah dirancang untuk memberikan dukungan untuk waktu peralihan dan failover yang lebih cepat, dan otentikasi dengan, AWS Identity and Access Management (IAM) AWS Secrets Manager, dan Federated Identity. AWS Driver mengandalkan pemantauan status instans DB dan menyadari topologi instance untuk menentukan instance utama yang baru. Pendekatan ini mengurangi waktu peralihan dan failover menjadi satu digit detik, dibandingkan dengan puluhan detik untuk driver open-source.

Tabel berikut mencantumkan fitur yang didukung untuk masing-masing driver. Ketika fitur layanan baru diperkenalkan, tujuan dari AWS rangkaian driver adalah untuk memiliki dukungan bawaan untuk fitur layanan ini.

| Fitur | AWS Pengemudi JDBC |

AWS Pengemudi Python |

|---|---|---|

| Dukungan Failover | Ya |

Ya |

| Pemantauan failover yang ditingkatkan | Ya |

Ya |

| Membaca/menulis pemisahan | Ya |

Ya |

| Koneksi metadata driver | Ya |

N/A |

| Telemetri | Ya |

Ya |

| Secrets Manager | Ya |

Ya |

| Autentikasi IAM | Ya |

Ya |

| Identitas Federasi (AD FS) | Ya |

Ya |

| Identitas Federasi (Okta) | Ya |

Tidak |

| Klaster DB Multi-AZ | Ya |

Ya |

catatan

Satu-satunya fitur yang didukung untuk RDS untuk MariaDB adalah otentikasi AWS Secrets Manager dengan, (IAM) AWS Identity and Access Management , dan Federated Identity.

Menghubungkan ke instans DB yang menjalankan mesin DB tertentu

Untuk informasi tentang cara menghubungkan ke instans DB yang menjalankan mesin DB tertentu, ikuti petunjuk untuk mesin DB Anda:

Mengelola koneksi dengan Proksi RDS

Anda juga dapat menggunakan Proksi Amazon RDS untuk mengelola koneksi ke instans DB RDS for PostgreSQL, RDS for MariaDB, RDS for Microsoft SQL Server, dan RDS for MySQL. Proksi RDS memungkinkan aplikasi untuk menyatukan dan berbagi koneksi basis data guna meningkatkan skalabilitas. Untuk informasi selengkapnya, lihat Menggunakan Proksi Amazon RDS.