Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Bagian ini menjelaskan cara menerapkan aplikasi Elastic Beanstalk di dalam VPC menggunakan host bastion dan mengapa Anda menerapkan topologi ini.

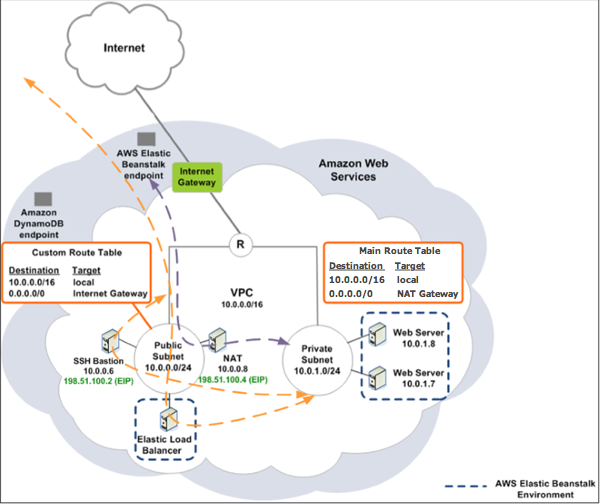

Jika EC2 instans Amazon Anda berada di dalam subnet pribadi, Anda tidak akan dapat menghubungkannya dari jarak jauh. Untuk menhubungkan ke instans Anda, Anda dapat mengatur server bastion di subnet publik untuk bertindak sebagai proksi. Misalnya, Anda dapat mengatur SSH port forwarders atau RDP gateway di subnet publik untuk proksi lalu lintas pergi ke server basis data Anda dari jaringan Anda sendiri. Bagian ini memberikan contoh bagaimana untuk membuat VPC dengan subnet privat dan publik. Instans terletak di dalam subnet privat, dan host bastion, NAT gateway, dan penyeimbang beban terletak di dalam subnet publik. Infrastruktur Anda akan terlihat serupa dengan diagram berikut.

Untuk men-deploy aplikasi Elastic Beanstalk di dalam VPC menggunakan host bastion, menyelesaikan langkah-langkah yang dijelaskan dalam subbagian berikut.

Langkah-langkah

VPC dengan subnet publik dan privat

Lengkapi semua prosedur di VPC publik/privat. Saat menerapkan aplikasi, Anda harus menentukan EC2 key pair Amazon untuk instance sehingga Anda dapat menghubungkannya dari jarak jauh. Untuk informasi lebih lanjut tentang cara menentukan pasangan kunci instans, lihat EC2 Contoh Amazon untuk lingkungan Elastic Beanstalk Anda.

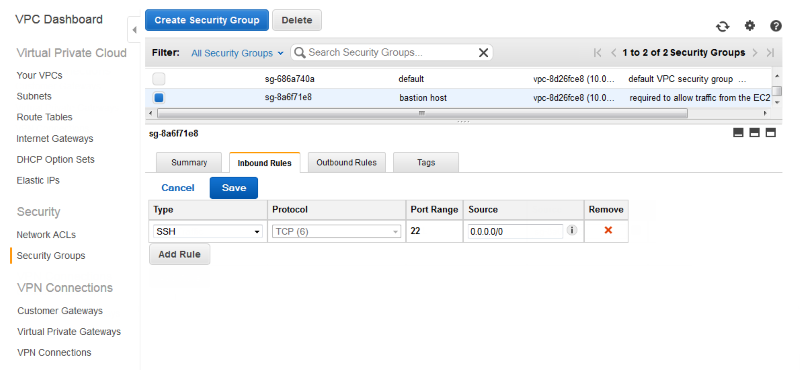

Membuat dan mengonfigurasi grup keamanan host bastion

Buat grup keamanan untuk host bastion, dan tambahkan aturan yang memungkinkan lalu lintas SSH masuk dari Internet, dan lalu lintas SSH keluar ke subnet pribadi yang berisi instans Amazon. EC2

Untuk membuat grup keamanan host bastion

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Pada panel navigasi, pilih Grup Keamanan.

-

Pilih Buat Grup Keamanan.

-

Di kotak dialog Buat Grup Keamanan, masukkan berikut dan pilih Ya, Buat.

- Tag nama (Opsional)

-

Masukkan tag nama untuk grup keamanan.

- Nama grup

-

Memasukkan nama grup keamanan.

- Deskripsi

-

Memasukkan nama untuk grup keamanan baru dan deskripsinya.

- VPC

-

Pilih VPC Anda.

Grup keamanan di buat dan muncul di halaman Grup Keamanan. Perhatikan bahwa ia memiliki ID (misalnya,

sg-xxxxxxxx). Anda mungkin harus mengaktifkan kolom ID Grup dengan mengklik Show/Sembunyikan di pojok kanan atas halaman.

Untuk mengonfigurasi grup keamanan host bastion

-

Dalam daftar grup keamanan, pilih kotak centang untuk grup keamanan yang baru saja dibuat untuk host bastion Anda.

-

Pada tab Aturan Masuk, pilih Edit.

-

Jika diperlukan, pilih Tambahkan aturan lain.

-

Jika host bastion anda adalah sebuah instans Linux, di bawah Jenis, pilih SSH.

Jika host bastion Anda adalah instans Windows, di bawah Jenis, pilih RDP.

-

Masukkan kisaran sumber CIDR yang diinginkan di bidang Sumber dan pilih Simpan.

-

Pada tab Aturan Outbound, pilih Edit

-

Jika diperlukan, pilih Tambahkan aturan lain.

-

Di bawah Jenis, pilih jenis yang Anda tentukan untuk aturan inbound.

-

Di bidang Sumber, masukkan kisaran CIDR dari subnet host di subnet privat VPC.

Untuk menemukannya:

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

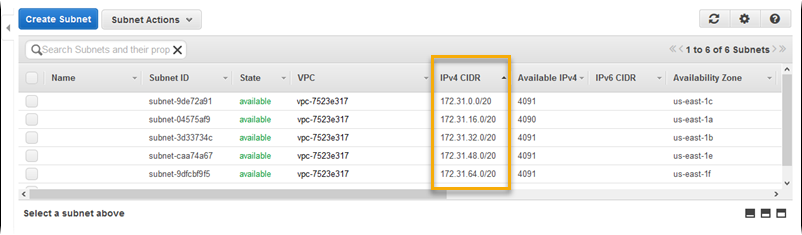

Di panel navigasi, pilih Pengguna.

-

Perhatikan nilai di bawah IPv4 CIDR untuk setiap Availability Zone di mana Anda memiliki host yang Anda inginkan untuk dijembatani oleh host bastion.

catatan

Jika Anda memiliki host di beberapa Availability Zone, membuat aturan keluar untuk masing-masing Availability Zone ini.

-

Pilih Simpan.

Memperbarui grup keamanan instans

Secara default, grup keamanan yang Anda buat untuk instans Anda tidak mengizinkan lalu lintas masuk. Sementara Elastic Beanstalk akan memodifikasi grup default untuk instans memungkinkan lalu lintas SSH, Anda harus mengubah grup keamanan instans kustom Anda untuk memungkinkan lalu lintas RDP jika instans Anda adalah instans Windows.

Untuk memperbarui grup keamanan instans untuk RDP

-

Dalam daftar grup keamanan, pilih kotak centang untuk grup keamanan instans.

-

Pada tab Inbound, pilih Edit.

-

Jika diperlukan, pilih Tambahkan aturan lain.

-

Masukkan nilai berikut, dan pilih Simpan.

- Jenis

-

RDP - Protokol

-

TCP - Rentang Port

-

3389 - Sumber

-

Masukkan ID dari grup keamanan host bastion (misalnya,

sg-8a6f71e8) dan pilih Simpan.

Buat host bastion

Untuk membuat host bastion, Anda meluncurkan EC2 instans Amazon di subnet publik Anda yang akan bertindak sebagai host bastion.

Untuk informasi selengkapnya tentang menyiapkan host bastion untuk instance Windows di subnet pribadi, lihat Mengontrol Akses Jaringan ke EC2 Instans Menggunakan

Untuk informasi lebih lanjut tentang pengaturan host benteng untuk instans Linux di subnet privat, lihat Hubungkan Secara Aman ke Instans Linux yang Berjalan di Amazon VPC Privat