Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Kebijakan kunci default

Saat membuat KMS kunci, Anda dapat menentukan kebijakan kunci untuk KMS kunci baru. Jika Anda tidak menyediakannya, AWS KMS buatlah satu untuk Anda. Kebijakan kunci default yang AWS KMS menggunakan berbeda tergantung pada apakah Anda membuat kunci di AWS KMS konsol atau Anda menggunakan AWS KMS API.

Kebijakan kunci default saat Anda membuat KMS kunci secara terprogram

Bila Anda membuat KMS kunci secara terprogram dengan AWS KMS

API(termasuk dengan menggunakan AWS SDKs

Kebijakan kunci default saat Anda membuat KMS kunci dengan AWS Management Console

Saat Anda membuat KMS kunci dengan AWS Management Console, kebijakan kunci dimulai dengan pernyataan kebijakan yang memungkinkan akses ke Akun AWS dan mengaktifkan IAM kebijakan. Konsol kemudian menambahkan pernyataan administrator kunci, pernyataanpengguna kunci, dan (untuk sebagian besar tipe kunci) pernyataan yang memungkinkan prinsipal untuk menggunakan KMS kunci dengan layanan lain. AWS Anda dapat menggunakan fitur AWS KMS konsol untuk menentukan IAM pengguna,IAMroles, dan Akun AWS siapa administrator utama dan mereka yang merupakan pengguna utama (atau keduanya).

Izin

Memungkinkan akses ke Akun AWS dan mengaktifkan IAM kebijakan

Pernyataan kebijakan kunci default berikut sangat penting.

-

Ini memberi Akun AWS yang memiliki KMS kunci akses penuh ke KMS kunci.

Tidak seperti kebijakan AWS sumber daya lainnya, kebijakan AWS KMS kunci tidak secara otomatis memberikan izin ke akun atau identitasnya. Untuk memberikan izin kepada administrator akun, kebijakan utama harus menyertakan pernyataan eksplisit yang memberikan izin ini, seperti ini.

-

Ini memungkinkan akun untuk menggunakan IAM kebijakan untuk memungkinkan akses ke KMS kunci, selain kebijakan utama.

Tanpa izin ini, IAM kebijakan yang memungkinkan akses ke kunci tidak efektif, meskipun IAM kebijakan yang menolak akses ke kunci masih efektif.

-

Ini mengurangi risiko kunci menjadi tidak terkendali dengan memberikan izin kontrol akses ke administrator akun, termasuk pengguna root akun, yang tidak dapat dihapus.

Pernyataan kebijakan kunci berikut adalah seluruh kebijakan kunci default untuk KMS kunci yang dibuat secara terprogram. Ini adalah pernyataan kebijakan pertama dalam kebijakan kunci default untuk KMS kunci yang dibuat di AWS KMS konsol.

{ "Sid": "Enable IAM User Permissions", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:root" }, "Action": "kms:*", "Resource": "*" }

- Mengizinkan IAM kebijakan untuk mengizinkan akses ke KMS kunci.

-

Pernyataan kebijakan kunci yang ditunjukkan di atas memberikan izin Akun AWS yang memiliki kunci untuk menggunakan IAM kebijakan, serta kebijakan utama, untuk mengizinkan semua tindakan (

kms:*) pada KMS kunci.Prinsip dalam pernyataan kebijakan utama ini adalah pokok akun, yang diwakili oleh a ARN dalam format ini:

arn:aws:iam::. Prinsipal akun mewakili AWS akun dan administratornya.account-id:rootKetika prinsipal dalam pernyataan kebijakan utama adalah pokok akun, pernyataan kebijakan tidak memberikan izin IAM utama untuk menggunakan KMS kunci tersebut. Sebagai gantinya, akun dapat menggunakan IAM kebijakan untuk mendelegasikan izin yang ditentukan dalam pernyataan kebijakan. Pernyataan kebijakan kunci default ini memungkinkan akun menggunakan IAM kebijakan untuk mendelegasikan izin untuk semua tindakan (

kms:*) pada KMS kunci. - Mengurangi risiko KMS kunci menjadi tidak terkendali.

-

Tidak seperti kebijakan AWS sumber daya lainnya, kebijakan AWS KMS kunci tidak secara otomatis memberikan izin ke akun atau prinsipalnya. Untuk memberikan izin kepada prinsipal apa pun, termasuk prinsipal akun, Anda harus menggunakan pernyataan kebijakan utama yang memberikan izin secara eksplisit. Anda tidak diharuskan untuk memberikan prinsipal akun, atau kepala sekolah apa pun, akses ke KMS kunci. Namun, memberikan akses ke prinsipal akun membantu Anda mencegah kunci menjadi tidak dapat dikelola.

Misalnya, Anda membuat kebijakan kunci yang hanya memberikan satu pengguna akses ke KMS kunci. Jika Anda kemudian menghapus pengguna itu, kunci menjadi tidak dapat dikelola dan Anda harus menghubungi AWS Support

untuk mendapatkan kembali akses ke kunci tersebut. KMS Pernyataan kebijakan kunci yang ditunjukkan di atas memberikan izin untuk mengontrol kunci ke prinsipal akun, yang mewakili Akun AWS dan administratornya, termasuk pengguna root akun. Pengguna root akun adalah satu-satunya prinsipal yang tidak dapat dihapus kecuali Anda menghapus Akun AWS. IAMPraktik terbaik mencegah bertindak atas nama pengguna root akun, kecuali dalam keadaan darurat. Namun, Anda mungkin perlu bertindak sebagai pengguna root akun jika Anda menghapus semua pengguna dan peran lain dengan akses ke KMS kunci.

Memungkinkan administrator kunci untuk mengelola kunci KMS

Kebijakan kunci default yang dibuat oleh konsol memungkinkan Anda memilih IAM pengguna dan peran di akun dan menjadikannya administrator utama. Pernyataan ini disebut pernyataan administrator kunci. Administrator kunci memiliki izin untuk mengelola KMS kunci, tetapi tidak memiliki izin untuk menggunakan KMS kunci dalam operasi kriptografi. Anda dapat menambahkan IAM pengguna dan peran ke daftar administrator kunci saat membuat KMS kunci dalam tampilan default atau tampilan kebijakan.

Awas

Karena administrator kunci memiliki izin untuk mengubah kebijakan kunci dan membuat hibah, mereka dapat memberikan AWS KMS izin kepada diri mereka sendiri dan orang lain yang tidak ditentukan dalam kebijakan ini.

Prinsipal yang memiliki izin untuk mengelola tag dan alias juga dapat mengontrol akses ke kunci. KMS Untuk detailnya, lihat ABACuntuk AWS KMS.

catatan

IAMPraktik terbaik mencegah penggunaan IAM pengguna dengan kredensi jangka panjang. Bila memungkinkan, gunakan IAM peran, yang menyediakan kredensi sementara. Untuk detailnya, lihat Praktik terbaik keamanan IAM di Panduan IAM Pengguna.

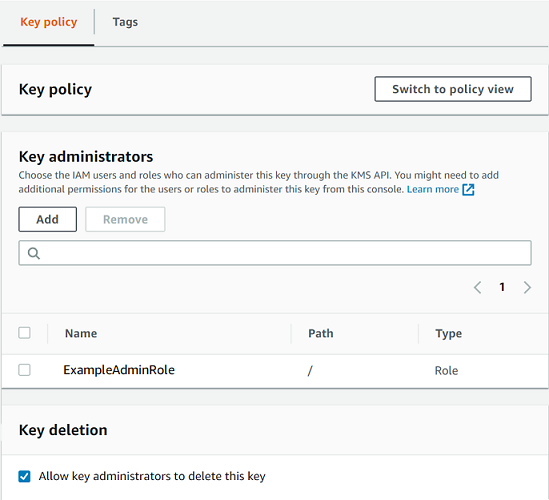

Contoh berikut menunjukkan pernyataan administrator kunci dalam tampilan default AWS KMS konsol.

Berikut ini adalah contoh pernyataan administrator kunci dalam tampilan kebijakan AWS KMS konsol. Pernyataan administrator kunci ini adalah untuk kunci enkripsi simetris wilayah tunggal. KMS

{ "Sid": "Allow access for Key Administrators", "Effect": "Allow", "Principal": {"AWS":"arn:aws:iam::111122223333:role/ExampleAdminRole"}, "Action": [ "kms:Create*", "kms:Describe*", "kms:Enable*", "kms:List*", "kms:Put*", "kms:Update*", "kms:Revoke*", "kms:Disable*", "kms:Get*", "kms:Delete*", "kms:TagResource", "kms:UntagResource", "kms:ScheduleKeyDeletion", "kms:CancelKeyDeletion", "kms:RotateKeyOnDemand" ], "Resource": "*" }

Pernyataan administrator kunci default untuk kunci yang paling umum, KMS KMS kunci enkripsi simetris Single-region, memungkinkan izin berikut. Untuk informasi rinci tentang setiap izin, lihatAWS KMS izin.

Saat Anda menggunakan AWS KMS konsol untuk membuat KMS kunci, konsol akan menambahkan pengguna dan peran yang Anda tentukan ke Principal elemen dalam pernyataan administrator kunci.

Banyak dari izin ini berisi karakter wildcard (*), yang memungkinkan semua izin yang dimulai dengan kata kerja yang ditentukan. Akibatnya, ketika AWS KMS menambahkan API operasi baru, administrator kunci secara otomatis diizinkan untuk menggunakannya. Anda tidak perlu memperbarui kebijakan utama Anda untuk menyertakan operasi baru. Jika Anda lebih suka membatasi administrator kunci Anda ke serangkaian API operasi tetap, Anda dapat mengubah kebijakan utama Anda.

kms:Create*-

Memungkinkan kms:CreateAliasdan kms:CreateGrant. (

kms:CreateKeyIzin hanya berlaku dalam suatu IAM kebijakan.) kms:Describe*-

Memungkinkan kms:DescribeKey.

kms:DescribeKeyIzin diperlukan untuk melihat halaman detail kunci untuk KMS kunci di AWS Management Console. kms:Enable*-

Memungkinkan kms:EnableKey. Untuk KMS kunci enkripsi simetris, ini juga memungkinkan kms:EnableKeyRotation.

kms:List*-

Memungkinkan kms:ListGrants,

kms:ListKeyPolicies, dan kms:ListResourceTags. (kms:ListKeysIzinkms:ListAliasesdan, yang diperlukan untuk melihat KMS kunci di AWS Management Console, hanya berlaku dalam IAM kebijakan.) kms:Put*-

Memungkinkan

kms:PutKeyPolicy. Izin ini memungkinkan administrator kunci untuk mengubah kebijakan kunci untuk KMS kunci ini. kms:Update*-

Memungkinkan kms:UpdateAliasdan

kms:UpdateKeyDescription. Untuk kunci Multi-region, ini memungkinkan kms:UpdatePrimaryRegionpada KMS kunci ini. kms:Revoke*-

Memungkinkan kms:RevokeGrant, yang memungkinkan administrator kunci untuk menghapus hibah bahkan jika mereka bukan kepala sekolah pensiun dalam hibah.

kms:Disable*-

Memungkinkan kms:DisableKey. Untuk KMS kunci enkripsi simetris, ini juga memungkinkan kms:DisableKeyRotation.

kms:Get*-

Memungkinkan kms:GetKeyPolicydan kms:GetKeyRotationStatus. Untuk KMS kunci dengan bahan kunci impor, memungkinkan

kms:GetParametersForImport. Untuk KMS tombol asimetris, ini memungkinkankms:GetPublicKey.kms:GetKeyPolicyIzin diperlukan untuk melihat kebijakan kunci KMS kunci di AWS Management Console. kms:Delete*-

Memungkinkan kms:DeleteAlias. Untuk kunci dengan bahan kunci impor, memungkinkan kms:DeleteImportedKeyMaterial.

kms:Delete*Izin tidak mengizinkan administrator kunci untuk menghapus KMS kunci (ScheduleKeyDeletion). kms:TagResource-

Memungkinkan kms:TagResource, yang memungkinkan administrator kunci untuk menambahkan tag ke KMS kunci. Karena tag juga dapat digunakan untuk mengontrol akses ke KMS kunci, izin ini dapat memungkinkan administrator untuk mengizinkan atau menolak akses ke KMS kunci. Untuk detailnya, lihat ABACuntuk AWS KMS.

kms:UntagResource-

Memungkinkan kms:UntagResource, yang memungkinkan administrator kunci untuk menghapus tag dari KMS kunci. Karena tag dapat digunakan untuk mengontrol akses ke kunci, izin ini dapat memungkinkan administrator untuk mengizinkan atau menolak akses ke KMS kunci. Untuk detailnya, lihat ABACuntuk AWS KMS.

kms:ScheduleKeyDeletion-

Memungkinkan

kms:ScheduleKeyDeletion, yang memungkinkan administrator kunci untuk menghapus KMS kunci ini. Untuk menghapus izin ini, kosongkan opsi Izinkan administrator kunci untuk menghapus opsi kunci ini. kms:CancelKeyDeletion-

Memungkinkan

kms:CancelKeyDeletion, yang memungkinkan administrator kunci untuk membatalkan penghapusan kunci ini. KMS Untuk menghapus izin ini, kosongkan opsi Izinkan administrator kunci untuk menghapus opsi kunci ini. kms:RotateKeyOnDemand-

Memungkinkan

kms:RotateKeyOnDemand, yang memungkinkan administrator utama untuk melakukan rotasi sesuai permintaan dari materi utama dalam kunci ini KMS.

AWS KMS menambahkan izin berikut ke pernyataan administrator kunci default saat Anda membuat kunci tujuan khusus.

kms:ImportKeyMaterial-

kms:ImportKeyMaterialIzin memungkinkan administrator kunci untuk mengimpor materi kunci ke dalam KMS kunci. Izin ini disertakan dalam kebijakan kunci hanya jika Anda membuat KMS kunci tanpa materi kunci. kms:ReplicateKey-

kms:ReplicateKeyIzin ini memungkinkan administrator kunci untuk membuat replika kunci utama Multi-wilayah di Wilayah yang berbeda. AWS Izin ini disertakan dalam kebijakan kunci hanya jika Anda membuat kunci primer atau replika Multi-wilayah. kms:UpdatePrimaryRegion-

kms:UpdatePrimaryRegionIzin ini memungkinkan administrator kunci untuk mengubah kunci replika Multi-region menjadi kunci utama Multi-region. Izin ini disertakan dalam kebijakan kunci hanya jika Anda membuat kunci primer atau replika Multi-wilayah.

Memungkinkan pengguna kunci untuk menggunakan KMS kunci

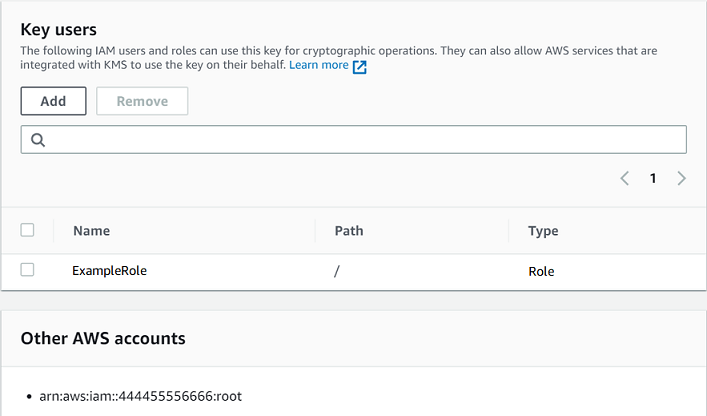

Kebijakan kunci default yang dibuat konsol untuk KMS kunci memungkinkan Anda memilih IAM pengguna dan IAM peran di akun, dan eksternal Akun AWS, dan menjadikannya pengguna utama.

Konsol tersebut menambahkan dua pernyataan kebijakan untuk kebijakan kunci bagi pengguna kunci.

-

Gunakan KMS kunci secara langsung — Pernyataan kebijakan kunci pertama memberi pengguna kunci izin untuk menggunakan KMS kunci secara langsung untuk semua operasi kriptografi yang didukung untuk jenis KMS kunci tersebut.

-

Gunakan KMS kunci dengan AWS layanan — Pernyataan kebijakan kedua memberikan izin kepada pengguna kunci untuk mengizinkan AWS layanan yang terintegrasi dengan menggunakan KMS kunci atas nama mereka AWS KMS untuk melindungi sumber daya, seperti bucket Amazon S3 dan tabel Amazon DynamoDB.

Anda dapat menambahkan IAM pengguna, IAM peran, dan lainnya Akun AWS ke daftar pengguna kunci saat Anda membuat KMS kunci. Anda juga dapat mengedit daftar dengan tampilan default konsol tersebut untuk kebijakan kunci, seperti yang ditunjukkan pada gambar berikut. Tampilan default untuk kebijakan kunci pada halaman detail kunci. Untuk informasi selengkapnya tentang mengizinkan pengguna lain Akun AWS untuk menggunakan KMS kunci, lihatMemungkinkan pengguna di akun lain untuk menggunakan KMS kunci.

catatan

IAMPraktik terbaik mencegah penggunaan IAM pengguna dengan kredensi jangka panjang. Bila memungkinkan, gunakan IAM peran, yang menyediakan kredensi sementara. Untuk detailnya, lihat Praktik terbaik keamanan IAM di Panduan IAM Pengguna.

Pernyataan pengguna kunci default untuk simetris Single-region memungkinkan izin berikut. Untuk informasi rinci tentang setiap izin, lihatAWS KMS izin.

Saat Anda menggunakan AWS KMS konsol untuk membuat KMS kunci, konsol akan menambahkan pengguna dan peran yang Anda tentukan ke Principal elemen di setiap pernyataan pengguna kunci.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:GenerateDataKey*", "kms:DescribeKey" ], "Resource": "*" }, { "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": [ "arn:aws:iam::111122223333:role/ExampleRole", "arn:aws:iam::444455556666:root" ]}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Memungkinkan pengguna kunci untuk menggunakan KMS kunci untuk operasi kriptografi

Pengguna kunci memiliki izin untuk menggunakan KMS kunci secara langsung di semua operasi kriptografi yang didukung pada KMS kunci. Mereka juga dapat menggunakan DescribeKeyoperasi untuk mendapatkan informasi terperinci tentang KMS kunci di AWS KMS konsol atau dengan menggunakan AWS KMS API operasi.

Secara default, AWS KMS konsol menambahkan pernyataan pengguna kunci seperti yang ada dalam contoh berikut ke kebijakan kunci default. Karena mereka mendukung API operasi yang berbeda, tindakan dalam pernyataan kebijakan untuk KMS kunci enkripsi simetris, kunci, HMAC KMS kunci asimetris untuk enkripsi KMS kunci publik, dan KMS kunci asimetris untuk penandatanganan dan verifikasi sedikit berbeda.

- Kunci enkripsi KMS simetris

-

Konsol menambahkan pernyataan berikut ke kebijakan kunci untuk KMS kunci enkripsi simetris.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:Decrypt", "kms:DescribeKey", "kms:Encrypt", "kms:GenerateDataKey*", "kms:ReEncrypt*" ], "Resource": "*" } - HMACKMSkunci

-

Konsol menambahkan pernyataan berikut ke kebijakan kunci untuk HMAC KMS kunci.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GenerateMac", "kms:VerifyMac" ], "Resource": "*" } - KMSKunci asimetris untuk enkripsi kunci publik

-

Konsol menambahkan pernyataan berikut ke kebijakan kunci untuk kunci asimetris dengan penggunaan KMS kunci Enkripsi dan dekripsi.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole" }, "Action": [ "kms:Encrypt", "kms:Decrypt", "kms:ReEncrypt*", "kms:DescribeKey", "kms:GetPublicKey" ], "Resource": "*" } - KMSKunci asimetris untuk penandatanganan dan verifikasi

-

Konsol menambahkan pernyataan berikut ke kebijakan kunci untuk KMS kunci asimetris dengan penggunaan kunci Tanda dan verifikasi.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:Sign", "kms:Verify" ], "Resource": "*" } - KMSKunci asimetris untuk mendapatkan rahasia bersama

-

Konsol menambahkan pernyataan berikut ke kebijakan kunci untuk KMS kunci asimetris dengan penggunaan kunci perjanjian Kunci.

{ "Sid": "Allow use of the key", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:DescribeKey", "kms:GetPublicKey", "kms:DeriveSharedSecret" ], "Resource": "*" }

Tindakan dalam pernyataan ini memberi pengguna kunci izin berikut.

kms:Encrypt-

Memungkinkan pengguna kunci untuk mengenkripsi data dengan KMS kunci ini.

kms:Decrypt-

Memungkinkan pengguna kunci untuk mendekripsi data dengan kunci iniKMS.

kms:DeriveSharedSecret-

Memungkinkan pengguna kunci untuk mendapatkan rahasia bersama dengan KMS kunci ini.

kms:DescribeKey-

Memungkinkan pengguna kunci untuk mendapatkan informasi rinci tentang KMS kunci ini termasuk pengenal, tanggal pembuatan, dan status kunci. Ini juga memungkinkan pengguna kunci untuk menampilkan detail tentang KMS kunci di AWS KMS konsol.

kms:GenerateDataKey*-

Memungkinkan pengguna kunci untuk meminta kunci data simetris atau symmetric data key pair untuk operasi kriptografi sisi klien. Konsol menggunakan karakter wildcard * untuk mewakili izin untuk API operasi berikut: GenerateDataKey,, GenerateDataKeyWithoutPlaintextGenerateDataKeyPair, dan GenerateDataKeyPairWithoutPlaintext. Izin ini hanya valid pada kunci simetris yang mengenkripsi KMS kunci data.

- km: GenerateMac

-

Memungkinkan pengguna kunci untuk menggunakan HMAC KMS kunci untuk menghasilkan HMAC tag.

- km: GetPublicKey

-

Memungkinkan pengguna kunci untuk mengunduh kunci publik dari kunci asimetrisKMS. Pihak dengan siapa Anda berbagi kunci publik ini dapat mengenkripsi data di luar. AWS KMS Namun, ciphertext tersebut dapat didekripsi hanya dengan memanggil operasi Dekripsi di AWS KMS.

- km: * ReEncrypt

-

Memungkinkan pengguna kunci untuk mengenkripsi ulang data yang awalnya dienkripsi dengan kunci ini, atau menggunakan KMS kunci ini untuk mengenkripsi ulang data yang sebelumnya dienkripsi. KMS ReEncryptOperasi ini membutuhkan akses ke KMS kunci sumber dan tujuan. Untuk mencapai ini, Anda dapat mengizinkan

kms:ReEncryptFromizin pada KMS kunci sumber dankms:ReEncryptToizin pada KMS kunci tujuan. Namun, untuk kesederhanaan, konsol memungkinkankms:ReEncrypt*(dengan karakter*wildcard) pada kedua KMS tombol. - KMS: Tanda

-

Memungkinkan pengguna kunci untuk menandatangani pesan dengan KMS kunci ini.

- KMS: Verifikasi

-

Memungkinkan pengguna kunci untuk memverifikasi tanda tangan dengan kunci iniKMS.

- km: VerifyMac

-

Memungkinkan pengguna kunci untuk menggunakan HMAC KMS kunci untuk memverifikasi HMAC tag.

Memungkinkan pengguna kunci untuk menggunakan KMS kunci dengan AWS layanan

Kebijakan kunci default di konsol juga memberi pengguna kunci izin hibah yang mereka perlukan untuk melindungi data mereka di AWS layanan yang menggunakan hibah. AWS Layanan sering menggunakan hibah untuk mendapatkan izin khusus dan terbatas untuk menggunakan KMS kunci.

Pernyataan kebijakan kunci ini memungkinkan pengguna kunci untuk membuat, melihat, dan mencabut hibah pada KMS kunci, tetapi hanya jika permintaan operasi hibah berasal dari AWS layanan

Pengguna kunci memerlukan izin hibah ini untuk menggunakan KMS kunci mereka dengan layanan terintegrasi, tetapi izin ini tidak cukup. Pengguna kunci juga memerlukan izin untuk menggunakan layanan terintegrasi. Untuk detail tentang memberi pengguna akses ke AWS layanan yang terintegrasi dengan AWS KMS, lihat dokumentasi untuk layanan terintegrasi.

{ "Sid": "Allow attachment of persistent resources", "Effect": "Allow", "Principal": {"AWS": "arn:aws:iam::111122223333:role/ExampleKeyUserRole"}, "Action": [ "kms:CreateGrant", "kms:ListGrants", "kms:RevokeGrant" ], "Resource": "*", "Condition": {"Bool": {"kms:GrantIsForAWSResource": true}} }

Misalnya, pengguna kunci dapat menggunakan izin ini pada KMS kunci dengan cara berikut.

-

Gunakan KMS kunci ini dengan Amazon Elastic Block Store (AmazonEBS) dan Amazon Elastic Compute Cloud (AmazonEC2) untuk melampirkan EBS volume terenkripsi ke instans. EC2 Pengguna kunci secara implisit EC2 memberikan izin Amazon untuk menggunakan KMS kunci untuk melampirkan volume terenkripsi ke instance. Untuk informasi selengkapnya, lihat Bagaimana Amazon Elastic Block Store (AmazonEBS) menggunakan AWS KMS.

-

Gunakan KMS kunci ini dengan Amazon Redshift untuk meluncurkan cluster terenkripsi. Pengguna kunci secara implisit memberikan izin Amazon Redshift untuk menggunakan KMS kunci untuk meluncurkan cluster terenkripsi dan membuat snapshot terenkripsi. Untuk informasi selengkapnya, lihat Bagaimana Amazon Redshift menggunakan AWS KMS.

-

Gunakan KMS kunci ini dengan AWS layanan lain AWS KMS yang terintegrasi dengan hibah penggunaan tersebut untuk membuat, mengelola, atau menggunakan sumber daya terenkripsi dengan layanan tersebut.

Kebijakan kunci default memungkinkan pengguna kunci untuk mendelegasikan izin hibah mereka ke semua layanan terintegrasi yang menggunakan hibah. Namun, Anda dapat membuat kebijakan kunci khusus yang membatasi izin ke AWS layanan tertentu. Untuk informasi selengkapnya, lihat kunci syarat km: ViaService.