Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Membangun arsitektur keamanan Anda - Pendekatan bertahap

| Mempengaruhi masa depan AWS Security Reference Architecture (AWS SRA) dengan mengambil survei singkat |

Arsitektur keamanan multi-akun yang direkomendasikan oleh AWS SRA adalah arsitektur dasar untuk membantu Anda menyuntikkan keamanan lebih awal ke dalam proses desain Anda. Perjalanan cloud setiap organisasi adalah unik. Agar berhasil mengembangkan arsitektur keamanan cloud Anda, Anda perlu membayangkan status target yang Anda inginkan, memahami kesiapan cloud Anda saat ini, dan mengadopsi pendekatan tangkas untuk menutup celah apa pun. AWS SRA menyediakan status target referensi untuk arsitektur keamanan Anda. Transformasi secara bertahap memungkinkan Anda untuk menunjukkan nilai dengan cepat sambil meminimalkan kebutuhan untuk membuat prediksi yang jauh jangkauannya.

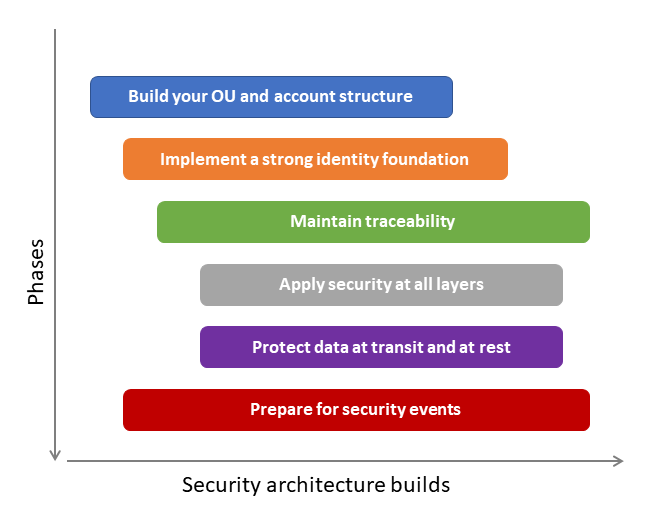

AWS Cloud Adoption Framework (AWS CAF) merekomendasikan empat fase transformasi cloud berulang dan bertahap: Envision, Align, Launch, dan Scale. Saat Anda memasuki fase Peluncuran dan fokus pada penyampaian inisiatif percontohan dalam produksi, Anda harus fokus pada membangun arsitektur keamanan yang kuat sebagai dasar untuk fase Skala sehingga Anda memiliki kemampuan teknis untuk bermigrasi dan mengoperasikan beban kerja Anda yang paling penting bagi bisnis dengan percaya diri. Pendekatan bertahap ini berlaku jika Anda seorang startup, perusahaan kecil atau menengah yang ingin memperluas bisnis mereka, atau perusahaan yang mengakuisisi unit bisnis baru atau menjalani merger dan akuisisi. AWS SRA membantu Anda mencapai arsitektur dasar keamanan tersebut sehingga Anda dapat menerapkan kontrol keamanan secara seragam di seluruh organisasi Anda yang sedang berkembang di AWS Organizations. Arsitektur dasar terdiri dari beberapa akun dan layanan AWS. Perencanaan dan implementasi harus menjadi proses multi-fase sehingga Anda dapat mengulangi tonggak yang lebih kecil untuk mencapai tujuan yang lebih besar dalam menyiapkan arsitektur keamanan dasar Anda. Bagian ini menjelaskan fase khas perjalanan cloud Anda berdasarkan pendekatan terstruktur. Fase ini selaras dengan prinsip desain keamanan AWS Well-Architected Framework.

Fase 1: Bangun struktur OU dan akun Anda

Prasyarat untuk fondasi keamanan yang kuat adalah organisasi AWS yang dirancang dengan baik dan struktur akun. Seperti yang dijelaskan sebelumnya di bagian blok bangunan SRA dari panduan ini, memiliki beberapa akun AWS membantu Anda mengisolasi fungsi bisnis dan keamanan yang berbeda berdasarkan desain. Ini mungkin tampak seperti pekerjaan yang tidak perlu pada awalnya, tetapi ini adalah investasi untuk membantu Anda meningkatkan skala dengan cepat dan aman. Bagian itu juga menjelaskan bagaimana Anda dapat menggunakan AWS Organizations untuk mengelola beberapa akun AWS, dan cara menggunakan akses tepercaya dan fitur administrator yang didelegasikan untuk mengelola layanan AWS secara terpusat di beberapa akun ini.

Anda dapat menggunakan AWS Control Tower seperti yang diuraikan sebelumnya dalam panduan ini untuk mengatur landing zone Anda. Jika saat ini Anda menggunakan satu akun AWS, lihat panduan Transisi ke beberapa akun AWS untuk bermigrasi ke beberapa akun sedini mungkin. Misalnya, jika perusahaan startup Anda saat ini sedang merancang dan membuat prototipe produk Anda dalam satu akun AWS, Anda harus mempertimbangkan untuk mengadopsi strategi multi-akun sebelum meluncurkan produk Anda di pasar. Demikian pula, organisasi kecil, menengah, dan perusahaan harus mulai membangun strategi multi-akun mereka segera setelah mereka merencanakan beban kerja produksi awal mereka. Mulailah dengan akun foundation OUs dan AWS Anda, lalu tambahkan akun dan terkait beban kerja OUs Anda.

Untuk rekomendasi akun AWS dan struktur OU di luar apa yang disediakan di AWS SRA, lihat strategi Multi-akun untuk posting blog usaha kecil dan menengah

Pertimbangan desain

-

Jangan mereplikasi struktur pelaporan perusahaan Anda saat Anda mendesain OU dan struktur akun Anda. Anda OUs harus didasarkan pada fungsi beban kerja dan serangkaian kontrol keamanan umum yang berlaku untuk beban kerja. Jangan mencoba mendesain struktur akun lengkap Anda dari awal. Fokus pada dasar OUs, dan kemudian tambahkan beban kerja OUs saat Anda membutuhkannya. Anda dapat memindahkan akun OUs untuk bereksperimen dengan pendekatan alternatif selama tahap awal desain Anda. Namun, ini mungkin mengakibatkan beberapa overhead seputar pengelolaan izin logis, tergantung pada SCPs dan kondisi IAM yang didasarkan pada jalur OU dan akun.

Contoh implementasi

Pustaka kode AWS SRA

Tahap 2: Menerapkan fondasi identitas yang kuat

Segera setelah Anda membuat beberapa akun AWS, Anda harus memberi tim Anda akses ke sumber daya AWS dalam akun tersebut. Ada dua kategori umum manajemen identitas: identitas tenaga kerja dan manajemen akses dan identitas pelanggan dan manajemen

Saat Anda bekerja dengan peran IAM untuk menyediakan akses pengguna ke sumber daya AWS, Anda harus menggunakan AWS IAM Access Analyzer dan penasihat akses IAM sebagaimana diuraikan dalam bagian Perkakas Keamanan dan Manajemen Org dalam panduan ini. Layanan ini membantu Anda mencapai hak istimewa paling sedikit, yang merupakan kontrol pencegahan penting yang membantu Anda membangun postur keamanan yang baik.

Pertimbangan desain

-

Untuk mencapai hak istimewa paling sedikit, rancang proses untuk secara teratur meninjau dan memahami hubungan antara identitas Anda dan izin yang mereka perlukan untuk berfungsi dengan baik. Saat Anda belajar, sesuaikan izin tersebut dan secara bertahap pangkas hingga izin sekecil mungkin. Untuk skalabilitas, ini harus menjadi tanggung jawab bersama antara tim keamanan dan aplikasi pusat Anda. Gunakan fitur seperti kebijakan berbasis sumber daya, batas izin

, kontrol akses berbasis atribut, dan kebijakan sesi untuk membantu pemilik aplikasi menentukan kontrol akses berbutir halus.

Contoh implementasi

Pustaka kode AWS SRA

-

Kebijakan Kata Sandi IAM

menetapkan kebijakan kata sandi akun agar pengguna selaras dengan standar kepatuhan umum. -

Access Analyzer

mengonfigurasi penganalisis tingkat organisasi dalam akun administrator yang didelegasikan dan penganalisis tingkat akun dalam setiap akun.

Fase 3: Pertahankan ketertelusuran

Ketika pengguna Anda memiliki akses ke AWS dan mulai membangun, Anda akan ingin tahu siapa yang melakukan apa, kapan, dan dari mana. Anda juga akan menginginkan visibilitas ke potensi kesalahan konfigurasi keamanan, ancaman, atau perilaku tak terduga. Pemahaman yang lebih baik tentang ancaman keamanan memungkinkan Anda memprioritaskan kontrol keamanan yang sesuai. Untuk memantau aktivitas AWS, ikuti rekomendasi AWS SRA untuk menyiapkan jejak organisasi dengan menggunakan AWS CloudTrail dan memusatkan log Anda dalam akun Arsip Log. Untuk pemantauan peristiwa keamanan, gunakan AWS Security Hub, Amazon, AWS Config GuardDuty, dan AWS Security Lake sebagaimana diuraikan di bagian akun Security Tooling.

Pertimbangan desain

-

Saat Anda mulai menggunakan layanan AWS baru, pastikan untuk mengaktifkan log khusus layanan untuk layanan dan menyimpannya sebagai bagian dari repositori log pusat Anda.

Contoh implementasi

Pustaka kode AWS SRA

-

Organisasi CloudTrail

membuat jejak organisasi dan menetapkan default untuk mengonfigurasi peristiwa data (misalnya, di Amazon S3 dan AWS Lambda) untuk mengurangi duplikasi yang CloudTrail dikonfigurasi oleh AWS Control Tower. Solusi ini menyediakan opsi untuk mengonfigurasi acara manajemen. -

Akun Manajemen AWS Config Control Tower

memungkinkan AWS Config di akun Manajemen untuk memantau kepatuhan sumber daya. -

Aturan Organisasi Paket Kesesuaian

menerapkan paket kesesuaian ke akun dan Wilayah tertentu dalam organisasi. -

AWS Config Aggregator menerapkan agregator

dengan mendelegasikan administrasi ke akun anggota selain akun Audit. -

Organisasi Security Hub

mengonfigurasi Security Hub dalam akun administrator yang didelegasikan untuk akun dan Wilayah yang diatur dalam organisasi. -

GuardDuty Organisasi

mengonfigurasi GuardDuty dalam akun administrator yang didelegasikan untuk akun dalam organisasi.

Fase 4: Terapkan keamanan di semua lapisan

Pada titik ini, Anda harus memiliki:

-

Kontrol keamanan yang sesuai untuk akun AWS Anda.

-

Akun dan struktur OU yang terdefinisi dengan baik dengan kontrol preventif yang didefinisikan melalui SCPs dan paling tidak mengistimewakan peran dan kebijakan IAM.

-

Kemampuan untuk mencatat aktivitas AWS dengan menggunakan AWS CloudTrail; untuk mendeteksi peristiwa keamanan dengan menggunakan AWS Security Hub, Amazon GuardDuty, dan AWS Config; dan untuk melakukan analitik lanjutan pada data lake yang dibuat khusus untuk keamanan dengan menggunakan Amazon Security Lake.

Pada fase ini, rencanakan untuk menerapkan keamanan di lapisan lain dari organisasi AWS Anda, seperti yang dijelaskan di bagian, Terapkan layanan keamanan di seluruh organisasi AWS Anda. Anda dapat membuat kontrol keamanan untuk lapisan jaringan Anda dengan menggunakan layanan seperti AWS WAF, AWS Shield, AWS Firewall Manager, AWS Network Firewall, AWS Certificate Manager (ACM), Amazon, Amazon Route 53 CloudFront, dan Amazon VPC, sebagaimana diuraikan di bagian akun Jaringan. Saat Anda memindahkan tumpukan teknologi Anda, terapkan kontrol keamanan yang spesifik untuk beban kerja atau tumpukan aplikasi Anda. Gunakan titik akhir VPC, Amazon Inspector, Amazon Systems Manager, AWS Secrets Manager, dan Amazon Cognito sebagaimana diuraikan di bagian Akun aplikasi.

Pertimbangan desain

-

Saat Anda merancang kontrol keamanan pertahanan Anda secara mendalam (DiD), pertimbangkan faktor penskalaan. Tim keamanan pusat Anda tidak akan memiliki bandwidth atau pemahaman penuh tentang bagaimana setiap aplikasi berperilaku di lingkungan Anda. Berdayakan tim aplikasi Anda untuk bertanggung jawab dan bertanggung jawab dalam mengidentifikasi dan merancang kontrol keamanan yang tepat untuk aplikasi mereka. Tim keamanan pusat harus fokus pada penyediaan alat dan konsultasi yang tepat untuk memungkinkan tim aplikasi. Untuk memahami mekanisme penskalaan yang digunakan AWS untuk mengadopsi pendekatan keamanan yang lebih bergeser ke kiri, lihat posting blog Bagaimana AWS membangun program Security Guardians, mekanisme

untuk mendistribusikan kepemilikan keamanan.

Contoh implementasi

Pustaka kode AWS SRA

-

EC2 Enkripsi EBS default mengonfigurasi enkripsi

Elastic Block Store (Amazon EBS) default di Amazon untuk menggunakan kunci AWS KMS default dalam EC2 Wilayah AWS yang disediakan. -

Akses Publik Akun Blok S3 mengonfigurasi pengaturan Blokir Akses

Publik (BPA) tingkat akun di Amazon S3 untuk akun dalam organisasi. -

Firewall Manager

mendemonstrasikan cara mengonfigurasi kebijakan grup keamanan dan kebijakan AWS WAF untuk akun dalam suatu organisasi. -

Inspector Organization

mengonfigurasi Amazon Inspector dalam akun administrator yang didelegasikan untuk akun dan Wilayah yang diatur dalam organisasi.

Tahap 5: Lindungi data dalam perjalanan dan saat istirahat

Data bisnis dan pelanggan Anda adalah aset berharga yang perlu Anda lindungi. AWS menyediakan berbagai layanan dan fitur keamanan untuk melindungi data saat bergerak dan saat istirahat. Gunakan AWS CloudFront dengan AWS Certificate Manager, seperti yang diuraikan di bagian akun Jaringan, untuk melindungi data yang sedang bergerak yang dikumpulkan melalui internet. Untuk data yang bergerak dalam jaringan internal, gunakan Application Load Balancer dengan AWS Private Certificate Authority, seperti yang dijelaskan di bagian Akun aplikasi. AWS KMS dan AWS CloudHSM membantu Anda menyediakan manajemen kunci kriptografi untuk melindungi data saat istirahat.

Tahap 6: Mempersiapkan acara keamanan

Saat Anda mengoperasikan lingkungan TI Anda, Anda akan menghadapi peristiwa keamanan, yang merupakan perubahan dalam operasi sehari-hari lingkungan TI Anda yang menunjukkan kemungkinan pelanggaran kebijakan keamanan atau kegagalan kontrol keamanan. Keterlacakan yang tepat sangat penting sehingga Anda mengetahui peristiwa keamanan secepat mungkin. Sama pentingnya untuk bersiap melakukan triase dan menanggapi peristiwa keamanan semacam itu sehingga Anda dapat mengambil tindakan yang tepat sebelum acara keamanan meningkat. Persiapan membantu Anda melakukan triase acara keamanan dengan cepat untuk memahami potensi dampaknya.

AWS SRA, melalui desain akun Security Tooling dan penerapan layanan keamanan umum di semua akun AWS, memberi Anda kemampuan untuk mendeteksi peristiwa keamanan di seluruh organisasi AWS Anda. AWS Detective dalam akun Security Tooling membantu Anda melakukan triase peristiwa keamanan dan mengidentifikasi akar penyebabnya. Selama penyelidikan keamanan, Anda harus dapat meninjau log yang relevan untuk mencatat dan memahami ruang lingkup dan garis waktu penuh insiden tersebut. Log juga diperlukan untuk pembuatan peringatan ketika tindakan tertentu yang menarik terjadi.

AWS SRA merekomendasikan akun Arsip Log pusat untuk penyimpanan yang tidak dapat diubah dari semua log keamanan dan operasional. Anda dapat melakukan kueri log dengan menggunakan Wawasan CloudWatch Log untuk data yang disimpan di grup CloudWatch log, serta Amazon

Pertimbangan desain

-

Anda harus mulai bersiap untuk mendeteksi dan menanggapi peristiwa keamanan sejak awal perjalanan cloud Anda. Untuk memanfaatkan sumber daya terbatas dengan lebih baik, tetapkan data dan kekritisan bisnis ke sumber daya AWS Anda sehingga ketika Anda mendeteksi peristiwa keamanan, Anda dapat memprioritaskan triase dan respons berdasarkan kekritisan sumber daya yang terlibat.

-

Fase untuk membangun arsitektur keamanan cloud Anda, seperti yang dibahas di bagian ini, bersifat berurutan. Namun, Anda tidak perlu menunggu penyelesaian penuh dari satu fase sebelum memulai fase berikutnya. Kami menyarankan Anda mengadopsi pendekatan berulang, di mana Anda mulai mengerjakan beberapa fase secara paralel dan mengembangkan setiap fase saat Anda mengembangkan postur keamanan cloud Anda. Saat Anda melewati fase yang berbeda, desain Anda akan berkembang. Pertimbangkan untuk menyesuaikan urutan yang disarankan yang ditunjukkan pada diagram berikut dengan kebutuhan khusus Anda.

Contoh implementasi

Pustaka kode AWS SRA