Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan pertukaran kunci pasca-kuantum hibrida dengan AWS Transfer Family

AWS Transfer Family mendukung opsi pembentukan kunci pasca-kuantum hibrida untuk protokol Secure Shell (SSH). Pembentukan kunci pasca-kuantum diperlukan karena sudah memungkinkan untuk merekam lalu lintas jaringan dan menyimpannya untuk dekripsi di masa depan oleh komputer kuantum, yang disebut serangan. store-now-harvest-later

Anda dapat menggunakan opsi ini saat terhubung ke Transfer Family untuk transfer file aman ke dalam dan keluar dari penyimpanan Amazon Simple Storage Service (Amazon S3) atau Amazon Elastic File System (Amazon). EFS Pembentukan kunci hibrida pasca-kuantum dalam SSH memperkenalkan mekanisme pembentukan kunci pasca-kuantum, yang digunakannya bersama dengan algoritma pertukaran kunci klasik. SSHkunci yang dibuat dengan cipher suite klasik aman dari serangan brute-force dengan teknologi saat ini. Namun, enkripsi klasik diperkirakan tidak akan tetap aman setelah munculnya komputasi kuantum skala besar di masa depan.

Jika organisasi Anda bergantung pada kerahasiaan data jangka panjang yang diteruskan melalui koneksi Transfer Family, Anda harus mempertimbangkan rencana untuk bermigrasi ke kriptografi pasca-kuantum sebelum komputer kuantum skala besar tersedia untuk digunakan.

Untuk melindungi data yang dienkripsi hari ini terhadap potensi serangan future, AWS berpartisipasi dengan komunitas kriptografi dalam pengembangan algoritma tahan kuantum atau pasca-kuantum. Kami telah menerapkan rangkaian cipher pertukaran kunci pasca-kuantum hibrida di Transfer Family yang menggabungkan elemen klasik dan pasca-kuantum.

Suite sandi hibrida ini tersedia untuk digunakan pada beban kerja produksi Anda di sebagian besar Wilayah. AWS Namun, karena karakteristik kinerja dan persyaratan bandwidth suite cipher hybrid berbeda dengan mekanisme pertukaran kunci klasik, kami sarankan Anda mengujinya pada koneksi Transfer Family Anda.

Cari tahu lebih lanjut tentang kriptografi pasca-kuantum di posting blog keamanan Post-Quantum Cryptography

Daftar Isi

Tentang pertukaran kunci hibrida pasca-kuantum di SSH

Transfer Family mendukung suite cipher pertukaran kunci hibrida pasca-kuantum, yang menggunakan algoritme pertukaran kunci Elliptic Curve Diffie-Hellman

Klien dan server masih melakukan pertukaran ECDH kunci. Selain itu, server merangkum rahasia bersama pasca-kuantum ke kunci KEM publik pasca-kuantum klien, yang diiklankan dalam pesan pertukaran kunci klien. SSH Strategi ini menggabungkan jaminan tinggi dari pertukaran kunci klasik dengan keamanan pertukaran kunci pasca-kuantum yang diusulkan, untuk membantu memastikan bahwa jabat tangan dilindungi selama rahasia bersama ECDH atau pasca-kuantum tidak dapat dipatahkan.

Cara kerja pembentukan kunci hibrida pasca-kuantum di Transfer Family

AWS baru-baru ini mengumumkan dukungan untuk pertukaran kunci pasca-kuantum dalam transfer SFTP file di AWS Transfer Family. Transfer Family dengan aman menskalakan transfer business-to-business file ke layanan AWS Storage menggunakan SFTP dan protokol lainnya. SFTPadalah versi yang lebih aman dari File Transfer Protocol (FTP) yang berjalan di atasSSH. Dukungan pertukaran kunci pasca-kuantum dari Transfer Family meningkatkan bilah keamanan untuk transfer data. SFTP

SFTPDukungan pertukaran kunci hibrida pasca-kuantum di Transfer Family termasuk menggabungkan algoritma pasca-kuantum Kyber-512, Kyber-768, dan Kyber-1024, dengan ECDH lebih dari kurva P256, P384, P521, atau Curve25519. Metode pertukaran SSH kunci yang sesuai berikut ini ditentukan dalam draf pertukaran SSH kunci hibrida pasca-kuantum

-

ecdh-nistp256-kyber-512r3-sha256-d00@openquantumsafe.org -

ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -

ecdh-nistp521-kyber-1024r3-sha512-d00@openquantumsafe.org -

x25519-kyber-512r3-sha256-d00@amazon.com

catatan

Metode pertukaran kunci baru ini dapat berubah saat rancangan berkembang menuju standardisasi, atau ketika NIST meratifikasi algoritma Kyber.

Mengapa Kyber?

AWS berkomitmen untuk mendukung standar, algoritma interoperable. Kyber adalah algoritma enkripsi pasca-kuantum pertama yang dipilih untuk standardisasi oleh proyek Post-Quantum Cryptography. NIST

Sebagai bagian dari komitmen ini, AWS telah mengajukan draf proposal ke kriptografi pasca-kuantum yang menggabungkan Kyber dengan kurva yang NIST disetujui seperti P256 IETF untuk. SSH Untuk membantu meningkatkan keamanan bagi pelanggan kami, AWS implementasi pertukaran kunci pasca-kuantum dalam SFTP dan SSH mengikuti draf itu. Kami berencana untuk mendukung pembaruan masa depan sampai proposal kami diadopsi oleh IETF dan menjadi standar.

Metode pertukaran kunci baru (tercantum di bagianCara kerja pembentukan kunci hibrida pasca-kuantum di Transfer Family) mungkin berubah saat draf berkembang menuju standardisasi atau ketika NIST meratifikasi algoritma Kyber.

catatan

Dukungan algoritme pasca-kuantum saat ini tersedia untuk pertukaran kunci hibrida pasca-kuantum TLS untuk AWS KMS (lihat Menggunakan pasca-kuantum hibrida TLS dengan AWS KMS),AWS Certificate Manager, dan titik akhir. AWS Secrets Manager API

Pertukaran SSH kunci hibrida pasca-kuantum dan persyaratan kriptografi (140) FIPS

Untuk pelanggan yang membutuhkan FIPS kepatuhan, Transfer Family menyediakan kriptografi yang FIPS disetujui SSH dengan menggunakan pustaka kriptografi sumber terbuka AWS FIPS bersertifikat 140, -LC. AWS Metode pertukaran kunci hibrida pasca-kuantum yang didukung dalam TransferSecurityPolicy-PQ-SSH-FIPS -Experimental-2023-04 di Transfer FIPS Family disetujui NISTmenurut SP 800-56Cr2 (bagian 2)

Menguji pertukaran kunci hibrida pasca-kuantum di Transfer Family

Bagian ini menjelaskan langkah-langkah yang Anda ambil untuk menguji pertukaran kunci hibrida pasca-kuantum.

-

Aktifkan pertukaran kunci hybrid pasca-kuantum di titik akhir Anda SFTP.

-

Gunakan SFTP klien (sepertiSiapkan SFTP klien yang mendukung pertukaran kunci hybrid pasca-kuantum) yang mendukung pertukaran kunci hibrida pasca-kuantum dengan mengikuti panduan dalam spesifikasi draf yang disebutkan di atas.

-

Transfer file menggunakan server Transfer Family.

-

Konfirmasikan pertukaran kunci hibrida pasca-kuantum di SFTP.

Aktifkan pertukaran kunci hybrid pasca-kuantum di titik akhir Anda SFTP

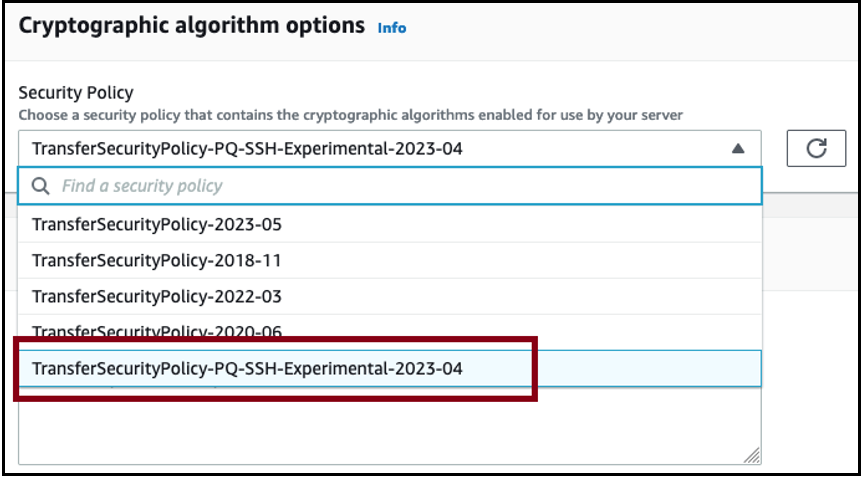

Anda dapat memilih SSH kebijakan saat membuat endpoint SFTP server baru di Transfer Family, atau dengan mengedit opsi algoritma Kriptografi di titik akhir yang adaSFTP. Snapshot berikut menunjukkan contoh AWS Management Console tempat Anda memperbarui SSH kebijakan.

Nama SSH kebijakan yang mendukung pertukaran kunci pasca-kuantum adalah -PQ- -Eksperimental-2023-04 dan TransferSecurityPolicy-PQ- - SSH -Eksperimental-2023-04. TransferSecurityPolicy SSH FIPS Untuk detail selengkapnya tentang kebijakan Transfer Family, lihatKebijakan keamanan untuk AWS Transfer Family.

Siapkan SFTP klien yang mendukung pertukaran kunci hybrid pasca-kuantum

Setelah memilih SSH kebijakan pasca-kuantum yang benar di titik akhir SFTP Transfer Family, Anda dapat bereksperimen dengan pasca-kuantum di Transfer SFTP Family. Anda dapat menggunakan SFTP klien (seperti OQSBuka SSH

OQSOpen SSH adalah fork open source dari Open SSH yang menambahkan kriptografi kuantum aman dengan menggunakan. SSH liboqs liboqsadalah pustaka C open-source yang mengimplementasikan algoritma kriptografi tahan kuantum. OQSBuka SSH dan liboqs merupakan bagian dari proyek Open Quantum Safe (OQS).

Untuk menguji pertukaran kunci hybrid pasca-kuantum di Transfer Family SFTP with OQS OpenSSH, Anda perlu membangun OQS Open SSH seperti yang dijelaskan dalam proyek. READMEs-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com) dengan menggunakan metode pertukaran kunci hybrid pasca-kuantum, seperti yang ditunjukkan pada perintah berikut.

./sftp -S ./ssh -v -o \ KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

Pada perintah sebelumnya, ganti item berikut dengan informasi Anda sendiri:

-

Ganti

username_private_key_PEM_filedengan file kunci pribadi SFTP pengguna yang PEM dikodekan -

Ganti

usernamedengan nama SFTP pengguna -

Ganti

server-iddengan ID server Transfer Family -

Ganti

region-iddengan wilayah aktual tempat server Transfer Family Anda berada

Konfirmasikan pertukaran kunci hibrida pasca-kuantum di SFTP

Untuk mengonfirmasi bahwa pertukaran kunci hybrid pasca-kuantum digunakan selama SSH koneksi SFTP ke Transfer Family, periksa output klien. Secara opsional, Anda dapat menggunakan program pengambilan paket. Jika Anda menggunakan SSH klien Open Quantum Safe Open, outputnya akan terlihat mirip dengan yang berikut (menghilangkan informasi yang tidak relevan untuk singkatnya):

$./sftp -S ./ssh -v -o KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_8.9-2022-01_p1, Open Quantum Safe 2022-08, OpenSSL 3.0.2 15 Mar 2022 debug1: Reading configuration data /home/lab/openssh/oqs-test/tmp/ssh_config debug1: Authenticator provider $SSH_SK_PROVIDER did not resolve; disabling debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xx.yy.zz..12] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_8.9-2022-01_ debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /home/lab/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to AWS.Tranfer.PQ.SFTP.test-endpoint.aws.com ([xx.yy.zz..12]:22) using "publickey".s debug1: channel 0: new [client-session] [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

Output menunjukkan bahwa negosiasi klien terjadi menggunakan ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org metode hibrida pasca-kuantum dan berhasil membuat SFTP sesi.