Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

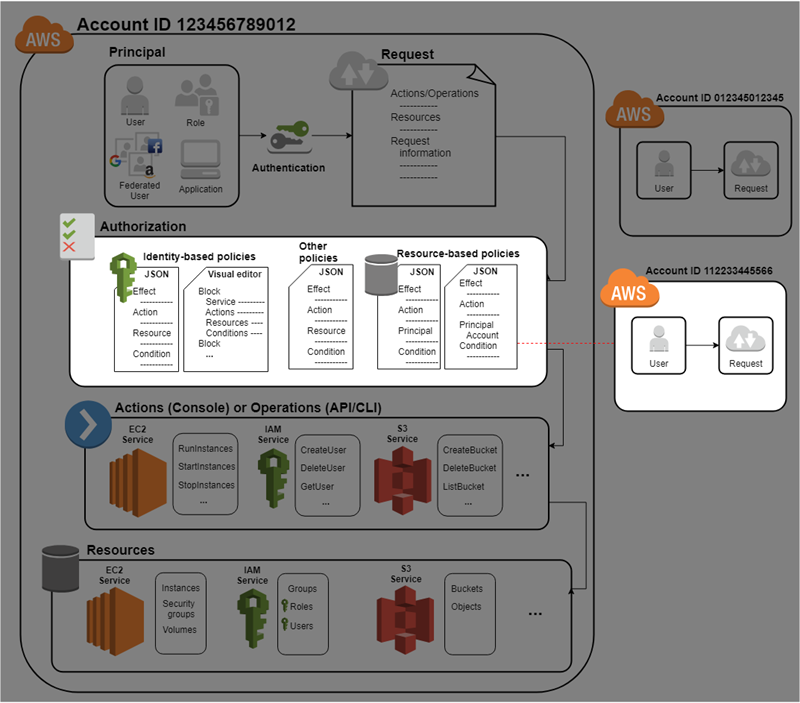

AWS Identity and Access Management (IAM) è un servizio web che ti aiuta a controllare in modo sicuro l'accesso alle AWS risorse. Quando un principale effettua una richiesta di ingresso AWS, il codice di AWS applicazione verifica se il principale è autenticato (registrato) e autorizzato (dispone delle autorizzazioni). Puoi gestire l'accesso AWS creando policy e collegandole a identità o risorse IAM. AWS Le policy sono documenti JSON AWS che, se allegate a un'identità o a una risorsa, ne definiscono le autorizzazioni. Per ulteriori informazioni sui tipi di policy e i relativi utilizzi, consulta Politiche e autorizzazioni in AWS Identity and Access Management.

Per ulteriori informazioni sul resto del processo di autenticazione e autorizzazione, consultare Funzionamento di IAM.

Durante l'autorizzazione, il codice di AWS applicazione utilizza i valori del contesto della richiesta per verificare le politiche corrispondenti e determinare se consentire o rifiutare la richiesta.

AWS controlla ogni politica che si applica al contesto della richiesta. Se una singola politica nega la richiesta, AWS nega l'intera richiesta e interrompe la valutazione delle politiche. Questa azione si chiama rifiuto esplicito. Poiché le richieste vengono rifiutate per impostazione predefinita, IAM autorizza la richiesta solo se ogni parte di essa è autorizzata dalle policy applicabili. La logica di valutazione per una richiesta all'interno di un singolo account segue queste regole:

-

Per impostazione predefinita, tutte le richieste vengono negate implicitamente (in alternativa, per impostazione predefinita, l' Utente root dell'account AWS ha accesso completo).

-

Un'autorizzazione esplicita in una policy basata su identità o basata su risorse sostituisce questa impostazione predefinita.

-

Se è presente un limite di autorizzazioni, un AWS Organizations SCP o un criterio di sessione, potrebbe sostituire l'autorizzazione con una negazione implicita.

-

Un rifiuto esplicito in una policy sostituisce qualsiasi permesso.

Dopo che la richiesta è stata autenticata e autorizzata, approva la richiesta. AWS Se hai bisogno di effettuare una richiesta in un altro account, una policy nell'altro account deve consentire l'accesso alla risorsa. Inoltre, l'entità IAM utilizzata per effettuare la richiesta deve avere una policy basata su identità che consente la richiesta.

Accesso alle risorse di gestione

Per ulteriori informazioni sulle autorizzazioni e sulla creazione di policy, consultare le seguenti risorse:

Le seguenti voci del AWS Security Blog descrivono i modi più comuni per scrivere politiche per l'accesso a bucket e oggetti Amazon S3.