Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Funzionamento di IAM

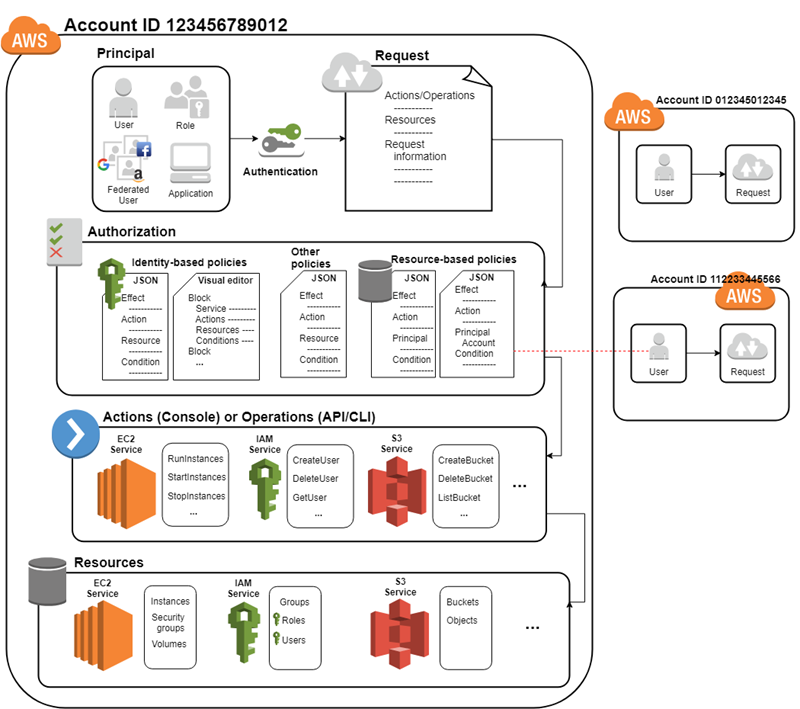

AWS Identity and Access Management fornisce l'infrastruttura necessaria per controllare l'autenticazione e l'autorizzazione dei tuoi Account AWS.

Innanzitutto, per autenticarsi con AWS, un utente umano o un'applicazione utilizza le proprie credenziali di accesso. IAM abbina le credenziali di accesso a un principale (un utente IAM, un utente AWS STS federato, un ruolo IAM o un'applicazione) considerato affidabile da Account AWS e autentica l'autorizzazione all'accesso. AWS

Successivamente, IAM effettua una richiesta per concedere al principale l'accesso alle risorse. IAM concede o nega l'accesso in risposta a una richiesta di autorizzazione. Ad esempio, quando accedi per la prima volta alla console e ti trovi nella home page, non stai accedendo a un servizio specifico. Quando selezioni un servizio, invii una richiesta di autorizzazione a IAM per tale servizio. IAM verifica che la tua identità sia nell'elenco degli utenti autorizzati, determina quali policy controllano il livello di accesso concesso e valuta qualsiasi altra policy che potrebbe essere in vigore. I responsabili interni Account AWS o di un'altra persona di cui ti fidi possono effettuare Account AWS richieste di autorizzazione.

Una volta autorizzato, il principale può eseguire azioni o operazioni sulle risorse del tuo Account AWS. Ad esempio, il principale potrebbe avviare una nuova Amazon Elastic Compute Cloud istanza, modificare l'appartenenza al gruppo IAM o eliminare i Amazon Simple Storage Service bucket. Il diagramma seguente illustra questo processo nell'infrastruttura IAM:

Componenti di una richiesta

Quando un principale tenta di utilizzare l' AWS Management Console, l' AWS API o il AWS CLI, quel principale invia una richiesta a. AWS La richiesta include le informazioni seguenti:

-

Azioni o operazioni: le azioni o le operazioni che il principale desidera eseguire, ad esempio un'azione nell' AWS Management Console o un'operazione nell' AWS API AWS CLI o.

-

Risorse: l'oggetto AWS risorsa in base al quale il principale richiede di eseguire un'azione o un'operazione.

-

Principale – Persona o applicazione che utilizza un'entità (utente o ruolo) per inviare la richiesta. Le informazioni sul principale includono le policy di autorizzazione.

-

Dati di ambiente: le informazioni sull'indirizzo IP, l'agente utente, lo stato abilitato per SSL e il timestamp.

-

Dati relativi alle risorse: dati relativi alla risorsa richiesta, come il nome di una tabella DynamoDB o un tag su un'istanza Amazon. EC2

AWS raccoglie le informazioni sulla richiesta in un contesto di richiesta, che IAM valuta per autorizzare la richiesta.

Come vengono autenticati i principali

Un principale accede AWS utilizzando le proprie credenziali, che IAM autentica per consentire al principale di inviare una richiesta. AWS Alcuni servizi, come Amazon S3 e AWS STS, consentono richieste specifiche da parte di utenti anonimi. Tuttavia, si tratta di un'eccezione alla regola. Ogni tipo di utente viene sottoposto all'autenticazione.

-

Utente root: le credenziali di accesso utilizzate per l'autenticazione sono l'indirizzo e-mail utilizzato per creare Account AWS e la password specificata in quel momento.

-

Principal federato: il tuo provider di identità ti autentica e trasmette le tue credenziali a AWS, senza che tu debba accedere direttamente a. AWS Sia IAM Identity Center che IAM supportano la federazione delle identità.

-

Utenti in Elenco AWS IAM Identity Center (non federati): gli utenti creati direttamente nella directory predefinita di IAM Identity Center accedono utilizzando il portale di AWS accesso e forniscono nome utente e password.

-

Utente IAM: accedi fornendo il tuo ID account o alias, il nome utente e la password. Per autenticare i carichi di lavoro dall'API AWS CLI, puoi utilizzare credenziali temporanee assumendo un ruolo oppure potresti utilizzare credenziali a lungo termine fornendo la chiave di accesso e la chiave segreta.

Per ulteriori informazioni sulle entità IAM, consulta Utenti IAM e Ruoli IAM.

AWS consiglia di utilizzare l'autenticazione a più fattori (MFA) con tutti gli utenti per aumentare la sicurezza del proprio account. Per ulteriori informazioni su MFA, consulta AWS Autenticazione a più fattori in IAM.

Nozioni di base sulle autorizzazioni e sulla policy di autorizzazione

L'autorizzazione si riferisce al principale che dispone delle autorizzazioni necessarie per completare la richiesta. Durante l'autorizzazione, IAM identifica le policy che si applicano alla richiesta utilizzando i valori dal contesto della richiesta. Quindi, utilizza le policy per determinare se accettare o rifiutare la richiesta. IAM memorizza la maggior parte delle policy di autorizzazione sotto forma di documenti JSON che specificano le autorizzazioni per le entità principali.

Vi sono diversi tipi di policy che possono influire su una richiesta di autorizzazione. Per fornire agli utenti le autorizzazioni per accedere alle AWS risorse del tuo account, puoi utilizzare politiche basate sull'identità. Le policy basate sulle risorse possono concedere l'accesso multi-account. Se devi effettuare una richiesta in un account differente, una policy nell'altro account deve consentirti di accedere alla risorsa e l'entità IAM che utilizzi per effettuare la richiesta deve avere una policy basata su un'identità che consenta la richiesta.

IAM controlla ogni policy applicabile al contesto della richiesta. La valutazione della policy IAM utilizza una negazione esplicita, il che significa che se una singola policy di autorizzazione include un'operazione negata, IAM nega l'intera richiesta e interrompe la valutazione. Poiché le richieste vengono rifiutate per impostazione predefinita, le policy di autorizzazione applicabili devono consentire ogni parte della richiesta perché IAM autorizzi la richiesta. La logica di valutazione per una richiesta all'interno di un singolo account segue queste regole di base:

-

Come impostazione predefinita, tutte le richieste vengono negate. (In generale, le richieste effettuate utilizzando le credenziali Utente root dell'account AWS per risorse nell'account sono sempre consentite).

-

Un'autorizzazione esplicita in una policy di autorizzazione qualsiasi (basata su identità o basata su risorse) sostituisce questa impostazione predefinita.

-

L'esistenza di una policy di controllo dei AWS Organizations servizi (SCP) o di una policy di controllo delle risorse (RCP), di un limite di autorizzazioni IAM o di una policy di sessione ha la precedenza sull'autorizzazione. Se esiste uno o più di questi tipi di policy, devono tutti consentire la richiesta. In caso contrario, viene rifiutata implicitamente. Per ulteriori informazioni su SCPs e RCPs, consulta le politiche di autorizzazione nella Guida per l'utente. AWS OrganizationsAWS Organizations

-

Un rifiuto esplicito in una policy sostituisce qualsiasi permesso in qualsiasi policy.

Per ulteriori informazioni, consulta Logica di valutazione delle policy.

Dopo che IAM ha autenticato e autorizzato il principale, IAM approva le azioni o le operazioni contenute nella richiesta valutando la policy di autorizzazione applicabile al principale. Ogni AWS servizio definisce le azioni (operazioni) che supporta e include le operazioni che è possibile eseguire su una risorsa, come la visualizzazione, la creazione, la modifica e l'eliminazione di tale risorsa. La policy di autorizzazione che si applica al principale deve includere le azioni necessarie per eseguire un'operazione. Per ulteriori informazioni su come IAM valuta le policy di autorizzazione, consultaLogica di valutazione delle policy.

Il servizio definisce un insieme di azioni che un principale può eseguire su ogni risorsa. Quando crei policy di autorizzazione, assicurati di includere le azioni che desideri che l'utente sia in grado di eseguire. Ad esempio, IAM supporta circa 40 azioni per una risorsa di utente, incluse le seguenti azioni di base:

-

CreateUser -

DeleteUser -

GetUser -

UpdateUser

Inoltre, è possibile specificare condizioni nella policy di autorizzazione che consentano l'accesso alle risorse quando la richiesta soddisfa le condizioni specificate. Ad esempio, potresti volere che una istruzione di policy diventi effettiva solo dopo una data specifica o che consenta l'accesso solo quando nella richiesta API è presente un valore specifico. Per specificare le condizioni, è possibile utilizzare l'elemento Condition di un'istruzione di policy.

Dopo che IAM ha approvato le operazioni nella richiesta, il principale può lavorare con le risorse correlate all'interno dell'account. Una risorsa è un oggetto esistente all'interno di un servizio. Gli esempi includono un' EC2 istanza Amazon, un utente IAM e un bucket Amazon S3. Se il principale crea una richiesta per eseguire un'azione su una risorsa che non è inclusa nella policy di autorizzazione, il servizio nega la richiesta. Ad esempio, se disponi dell'autorizzazione per eliminare un ruolo IAM ma richiedi di eliminare un gruppo IAM, la richiesta ha esito negativo se non disponi dell'autorizzazione per eliminare i gruppi IAM. Per ulteriori informazioni sulle azioni, le risorse e le chiavi di condizione supportate dai diversi AWS servizi, consulta Actions, Resources and Condition Keys for AWS Services.