Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Nozioni di base sull'elemento di sicurezza Microchip ATECC608A con simulatore Windows

Importante

Questa integrazione di riferimento è ospitata nel repository Amazon-FreeRTOS che è obsoleto. Ti consigliamo di iniziare da qui quando crei un nuovo progetto. Se disponi già di un progetto FreeRTOS esistente basato sull'ormai obsoleto repository Amazon-FreerTOS, consulta il. Guida alla migrazione del repository Github di Amazon-FreeRTOS

In questo tutorial vengono fornite istruzioni per iniziare a utilizzare l'elemento di sicurezza Microchip ATECC608A con Simulatore Windows

È necessario il seguente hardware:

Prima di iniziare, devi configurare AWS IoT e scaricare i FreerTOS per connettere il tuo dispositivo al Cloud. AWS Per istruzioni, consulta Fase iniziale. In questo tutorial, il percorso della directory di download di FreerTOS viene chiamato freertos.

Panoramica

Questa esercitazione contiene i seguenti passaggi:

-

Connessione della scheda a un computer host.

-

Installazione di software sul computer host per lo sviluppo e il debug di applicazioni integrate per la scheda del microcontroller.

-

Compila in modo incrociato un'applicazione demo FreerTOS su un'immagine binaria.

-

Caricamento dell'immagine binaria dell'applicazione sulla scheda in uso e successiva esecuzione dell'applicazione.

Configurare l'hardware Microchip ATECC608A

Prima di poter interagire con il dispositivo Microchip ATECC608A, è necessario innanzitutto programmare il SAMD21.

Per configurare la scheda SAMD21 XPlained Pro

-

Segui il link CryptoAuthSSH-XSTK (DM320109) - Latest Firmware per scaricare un file.zip contenente istruzioni (PDF)

e un file binario che può essere programmato sul D21. -

Scarica e installa

Atmel Studio 7 IDP. Assicurarsi di selezionare l'architettura del driver SMART ARM MCU durante l'installazione. -

Utilizzare un cavo USB 2.0 Micro B per collegare il connettore "Debug USB" al computer e seguire le istruzioni contenute nel PDF. (Il connettore "Debug USB" è la porta USB più vicina al LED di alimentazione e ai pin.)

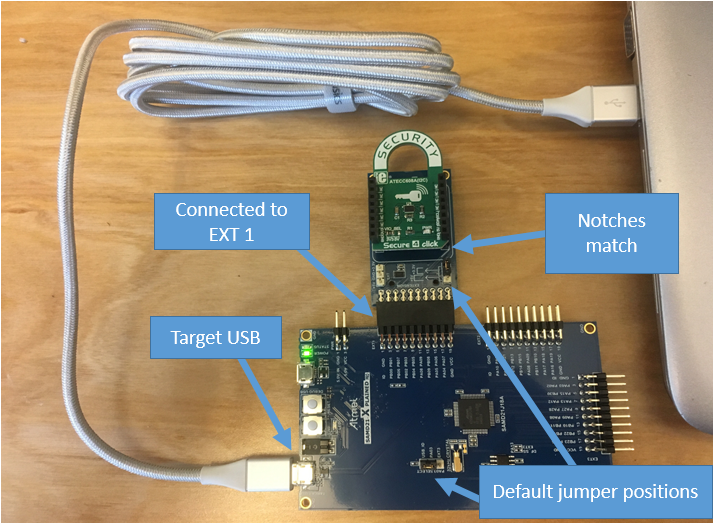

Per collegare l'hardware

-

Scollegare il cavo micro USB da Debug USB.

-

Collegare l'adattatore mikroBUS XPlained Pro alla scheda SAMD21 nella posizione EXT1.

-

Collegare la scheda ATECC608A Secure 4 Click all'adattatore mikroBUSX XPlained Pro. Assicurarsi che l'angolo dentellato della click board corrisponda all'icona dentellata sulla scheda adattatore.

-

Collegare il cavo micro USB all'USB di destinazione.

La configurazione avrà un aspetto simile alla seguente immagine.

Configurazione dell'ambiente di sviluppo

Iscriviti per un Account AWS

Se non ne hai uno Account AWS, completa i seguenti passaggi per crearne uno.

Per iscriverti a un Account AWS

Apri la pagina all'indirizzo https://portal.aws.amazon.com/billing/signup

. Segui le istruzioni online.

Nel corso della procedura di registrazione riceverai una telefonata, durante la quale sarà necessario inserire un codice di verifica attraverso la tastiera del telefono.

Quando ti iscrivi a un Account AWS, Utente root dell'account AWSviene creato un. L'utente root dispone dell'accesso a tutte le risorse e tutti i AWS servizi nell'account. Come procedura consigliata in materia di sicurezza, assegnate l'accesso amministrativo a un utente e utilizzate solo l'utente root per eseguire attività che richiedono l'accesso da parte dell'utente root.

AWS ti invia un'e-mail di conferma dopo il completamento della procedura di registrazione. È possibile visualizzare l'attività corrente dell'account e gestire l'account in qualsiasi momento accedendo all'indirizzo https://aws.amazon.com/

Crea un utente con accesso amministrativo

Dopo esserti registrato Account AWS, proteggi Utente root dell'account AWS AWS IAM Identity Center, abilita e crea un utente amministrativo in modo da non utilizzare l'utente root per le attività quotidiane.

Proteggi i tuoi Utente root dell'account AWS

-

Accedi AWS Management Console

come proprietario dell'account scegliendo Utente root e inserendo il tuo indirizzo Account AWS email. Nella pagina successiva, inserisci la password. Per informazioni sull'accesso utilizzando un utente root, consulta la pagina Signing in as the root user della Guida per l'utente di Accedi ad AWS .

-

Abilita l'autenticazione a più fattori (MFA) per l'utente root.

Per istruzioni, consulta Abilitare un dispositivo MFA virtuale per l'utente Account AWS root (console) nella Guida per l'utente IAM.

Crea un utente con accesso amministrativo

-

Abilita Centro identità IAM.

Per istruzioni, consulta Abilitazione di AWS IAM Identity Center nella Guida per l'utente di AWS IAM Identity Center .

-

In IAM Identity Center, concedi l'accesso amministrativo a un utente.

Per un tutorial sull'utilizzo di IAM Identity Center directory come fonte di identità, consulta Configurare l'accesso utente con le impostazioni predefinite IAM Identity Center directory nella Guida per l'AWS IAM Identity Center utente.

Accedi come utente con accesso amministrativo

-

Per accedere con l'utente IAM Identity Center, utilizza l'URL di accesso che è stato inviato al tuo indirizzo e-mail quando hai creato l'utente IAM Identity Center.

Per informazioni sull'accesso utilizzando un utente IAM Identity Center, consulta AWS Accedere al portale di accesso nella Guida per l'Accedi ad AWS utente.

Assegna l'accesso ad altri utenti

-

In IAM Identity Center, crea un set di autorizzazioni che segua la migliore pratica di applicazione delle autorizzazioni con privilegi minimi.

Per istruzioni, consulta Creare un set di autorizzazioni nella Guida per l'utente.AWS IAM Identity Center

-

Assegna gli utenti a un gruppo, quindi assegna l'accesso Single Sign-On al gruppo.

Per istruzioni, consulta Aggiungere gruppi nella Guida per l'utente.AWS IAM Identity Center

Per fornire l'accesso, aggiungi autorizzazioni ai tuoi utenti, gruppi o ruoli:

-

Utenti e gruppi in AWS IAM Identity Center:

Crea un set di autorizzazioni. Segui le istruzioni riportate nella pagina Create a permission set (Creazione di un set di autorizzazioni) nella Guida per l'utente di AWS IAM Identity Center .

-

Utenti gestiti in IAM tramite un provider di identità:

Crea un ruolo per la federazione delle identità. Segui le istruzioni riportate nella pagina Creating a role for a third-party identity provider (federation) (Creazione di un ruolo per un provider di identità di terze parti [federazione]) nella Guida per l'utente di IAM.

-

Utenti IAM:

-

Crea un ruolo che l'utente possa assumere. Per istruzioni, consulta la pagina Creating a role for an IAM user (Creazione di un ruolo per un utente IAM) nella Guida per l'utente di IAM.

-

(Non consigliato) Collega una policy direttamente a un utente o aggiungi un utente a un gruppo di utenti. Segui le istruzioni riportate nella pagina Aggiunta di autorizzazioni a un utente (console) nella Guida per l'utente di IAM.

-

Configurazione

-

Scarica il repository FreerTOS dal repository FreerTOS. GitHub

Per scaricare FreerTOS da: GitHub

-

Vai al repository FreerTOS GitHub

. -

Selezionare Clone or download (Clona o scarica).

-

Dalla riga di comando del computer, clonare il repository in una directory sul computer host.

git clone https://github.com/aws/amazon-freertos.git -\-recurse-submodulesImportante

-

In questo argomento, il percorso della directory di download di FreerTOS viene definito come.

freertos -

Gli spazi contenuti nel percorso

freertos -

La lunghezza massima di un percorso di file su Microsoft Windows è di 260 caratteri. I lunghi percorsi delle directory di download di FreerTOS possono causare errori di compilazione.

-

Poiché il codice sorgente può contenere collegamenti simbolici, se utilizzi Windows per estrarre l'archivio, potresti dover:

-

Attivare la modalità sviluppatore

o, -

Utilizza una console con privilegi elevati di amministratore.

In questo modo, Windows può creare correttamente collegamenti simbolici quando estrae l'archivio. In caso contrario, i collegamenti simbolici verranno scritti come normali file che contengono i percorsi dei collegamenti simbolici sotto forma di testo o sono vuoti. Per ulteriori informazioni, consultate il post di blog Symlinks in Windows 10!

. Se usi Git in Windows, devi abilitare la modalità sviluppatore oppure devi:

-

core.symlinksImposta su true con il seguente comando:git config -\-global core.symlinks true -

Usa una console con privilegi di amministratore ogni volta che usi un comando git che scrive sul sistema (ad esempio, git pullgit clone, egit submodule update -\-init -\-recursive).

-

-

-

Dalla directory

freertos

-

-

Configurazione dell'ambiente di sviluppo.

-

Installare la versione più recente di WinPCap

. -

Installare Microsoft Visual Studio.

Visual Studio versioni 2017 e 2019 funzionano. Sono supportate tutte le versioni di Visual Studio (Community, Professional o Enterprise).

Oltre all'ambiente di sviluppo integrato (IDE), installare il componente Sviluppo di applicazioni desktop con C++. Quindi, in Optional (Facoltativo), installare l'SDK di Windows 10 più recente.

-

Verificare di disporre di una connessione Ethernet cablata.

-

Crea ed esegui il progetto demo FreerTOS

Importante

Il dispositivo Microchip ATECC608A viene inizializzato una sola volta che viene bloccata sul dispositivo alla prima esecuzione di un progetto (durante la chiamata a C_InitToken). Tuttavia, il progetto demo FreerTOS e il progetto di test hanno configurazioni diverse. Se il dispositivo è bloccato durante le configurazioni del progetto demo, non sarà possibile che tutti i test nel progetto di test abbiano esito positivo.

Per creare ed eseguire il progetto demo FreerTOS con l'IDE di Visual Studio

-

Caricare il progetto in Visual Studio.

Nel menu File, scegliere Open (Apri). Scegliere File/Solution (File/Soluzione), accedere al file

freertos\projects\microchip\ecc608a_plus_winsim\visual_studio\aws_demos\aws_demos.sln -

Definire una nuova destinazione per il progetto demo.

Il progetto demo fornito dipende da Windows SDK, ma non ha una versione di Windows SDK specifica. Per impostazione predefinita, l'IDE potrebbe tentare di creare il progetto demo con una versione dell'SDK non presente sul computer in uso. Per impostare la versione di Windows SDK, fare clic con il pulsante destro del mouse su aws_demos e quindi scegliere Retarget Projects (Ridestina progetti). Viene visualizzata la finestra Review Solution Actions (Esamina azioni della soluzione). Scegliere una versione di Windows SDK presente sul computer in uso (è possibile scegliere il valore iniziale nell'elenco a discesa), quindi scegliere OK.

-

Creare ed eseguire il progetto.

Dal menu Build, scegli Build Solution e assicurati che la soluzione venga compilata senza errori. Scegliere Debug, Start Debugging (Avvia debug) per eseguire il progetto. Alla prima esecuzione, è necessario configurare l'interfaccia del dispositivo e ricompilare. Per ulteriori informazioni, consulta Configurazione dell'interfaccia di rete.

-

Effettuare il provisioning del Microchip ATECC608A.

Microchip ha diversi strumenti di scripting per facilitare la configurazione delle parti ATECC608A. Passare al file

freertos\vendors\microchip\secure_elements\app\example_trust_chain_toolSeguire le istruzioni contenute nel file

README.mdper effettuare il provisioning del dispositivo. Queste fasi includono quanto segue:-

Crea e registra un'autorità di certificazione con AWS.

-

Generare le chiavi sul Microchip ATECC608A ed esportare la chiave pubblica e il numero di serie del dispositivo.

-

Genera un certificato per il dispositivo e registralo con AWS.

-

Caricamento del certificato CA e il certificato del dispositivo sul dispositivo.

-

-

Crea ed esegui esempi di FreerTOS.

Rieseguire nuovamente il progetto demo. Questa volta la connessione dovrebbe funzionare.

Risoluzione dei problemi

Per informazioni generiche sulla risoluzione dei problemi, consultare Nozioni di base sulla risoluzione dei problemi.