Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Secure Lightsail per lo storage di oggetti

Lo storage di oggetti di Amazon Lightsail offre una serie di funzionalità di sicurezza da prendere in considerazione durante lo sviluppo e l'implementazione delle proprie politiche di sicurezza. Le seguenti best practice sono linee guida generali e non rappresentano una soluzione di sicurezza completa. Poiché queste best practice potrebbero non essere appropriate o sufficienti per l'ambiente, gestiscile come considerazioni utili anziché prescrizioni.

Indice

- Best practice relative alla sicurezza di prevenzione per

- Implementazione dell'accesso con privilegi minimi

- Verifica che i tuoi bucket Lightsail non siano accessibili al pubblico

- Abilitazione del blocco dell'accesso pubblico in Amazon S3

- Collega le istanze ai bucket per garantire l'accesso programmatico completo

- Ruota i tasti di accesso al bucket

- Usa l'accesso su più account per consentire ad altri AWS account di accedere agli oggetti nel tuo bucket

- Crittografia dei dati

- Abilita il controllo delle versioni

- Best practice di monitoraggio e auditing di

Best practice relative alla sicurezza di prevenzione per

Le seguenti best practice possono aiutare a prevenire gli incidenti di sicurezza con i bucket Lightsail.

Implementazione dell'accesso con privilegi minimi

Quando concedi le autorizzazioni, sei tu a decidere chi deve ottenere quali autorizzazioni e per quali risorse Lightsail. Si possono abilitare le operazioni specifiche che desideri consentire su tali risorse. Pertanto è necessario concedere solo le autorizzazioni necessarie per eseguire un'attività. L'applicazione dell'accesso con privilegio minimo è fondamentale per ridurre i rischi di sicurezza e l'impatto risultante da errori o intenzioni dannose.

Per ulteriori informazioni sulla creazione di una IAM politica per la gestione dei bucket, consulta policy to manage bucket. IAM Per ulteriori informazioni sulle azioni Amazon S3 supportate dai bucket Lightsail, consulta Azioni per lo storage di oggetti nel riferimento Amazon Lightsail. API

Verifica che i tuoi bucket Lightsail non siano accessibili al pubblico

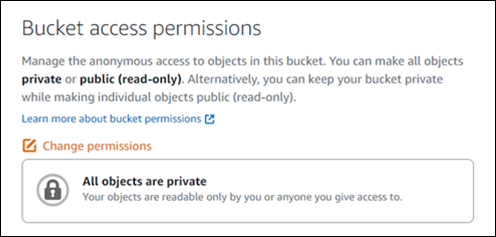

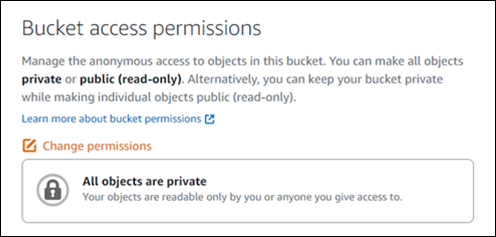

Per impostazione di default, gli oggetti e i bucket sono privati. Mantieni il tuo bucket privato impostando l'autorizzazione di accesso al bucket su Tutti gli oggetti sono privati. Per la maggior parte dei casi, non è necessario rendere pubblico il proprio bucket o i singoli oggetti. Per ulteriori informazioni consulta Configurazione delle autorizzazioni di accesso per singoli oggetti in un bucket.

Tuttavia, se si utilizza il bucket per ospitare contenuti multimediali per il proprio sito Web o applicazione, in particolari occasioni, potrebbe essere necessario rendere pubblico il bucket o i singoli oggetti. È possibile configurare una delle seguenti opzioni per rendere pubblico il proprio bucket o i singoli oggetti:

-

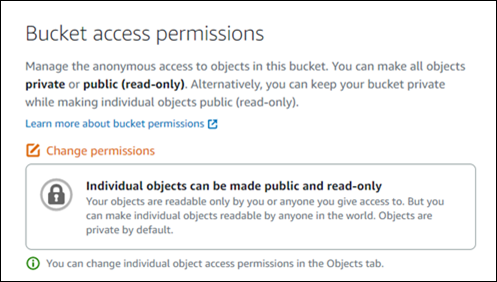

Se solo alcuni oggetti dovessero essere pubblici (di sola lettura) in un bucket su Internet, modificare l'autorizzazione di accesso al bucket in I singoli oggetti possono essere resi pubblici e di sola lettura e cambia solo gli oggetti che devono essere pubblici Pubblico (sola lettura). Questa opzione mantiene il bucket privato, ma darà la possibilità di rendere pubblici i singoli oggetti. Non rendere pubblico un singolo oggetto se contiene informazioni sensibili o riservate che non si desidera rendere accessibili pubblicamente. Se si rendono pubblici singoli oggetti, è necessario convalidare periodicamente l'accessibilità pubblica di ogni singolo oggetto.

-

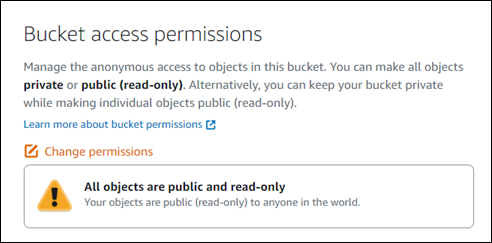

Se tutti gli oggetti nel bucket necessitano essere pubblici (di sola lettura) per chiunque su Internet, modificare l'autorizzazione di accesso al bucket in Tutti gli oggetti sono pubblici e di sola lettura. Non utilizzare questa opzione se uno dei tuoi oggetti nel bucket contiene informazioni sensibili o riservate.

-

Se in precedenza sono stati resi pubblici un bucket o i singoli oggetti, è possibile modificare rapidamente il bucket e tutti i suoi oggetti in modo che siano privati, modificando l'autorizzazione di accesso al bucket in Tutti gli oggetti sono privati.

Abilitazione del blocco dell'accesso pubblico in Amazon S3

Le risorse di object storage di Lightsail tengono conto sia delle autorizzazioni di accesso ai bucket Lightsail sia delle configurazioni di accesso pubblico a blocchi a livello di account Amazon S3 quando si consente o si nega l'accesso pubblico. Con l'accesso pubblico a blocchi a livello di account Amazon S3, gli amministratori di account e i proprietari di bucket possono limitare centralmente l'accesso pubblico ai loro bucket Amazon S3 e Lightsail. L'accesso pubblico a blocchi può rendere privati tutti i bucket Amazon S3 e Lightsail indipendentemente da come vengono create le risorse e indipendentemente dalle autorizzazioni dei singoli bucket e degli oggetti che potrebbero essere state configurate. Per ulteriori informazioni, consulta Blocco dell'accesso pubblico per i bucket.

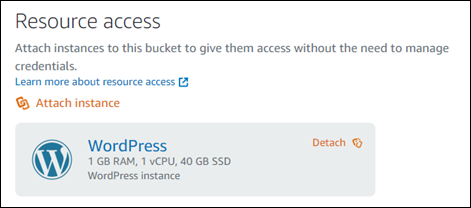

Collega le istanze ai bucket per garantire l'accesso programmatico completo

Collegare un'istanza a un bucket di storage di oggetti Lightsail è il modo più sicuro per fornire l'accesso al bucket. La funzionalità Accesso alle risorse, ovvero il modo in cui si collega un'istanza a un bucket, garantisce alla stessa un accesso programmatico completo al bucket. Con questo metodo, non è necessario archiviare le credenziali del bucket direttamente nell'istanza o nell'applicazione e non è necessario reimpostare periodicamente le credenziali. Ad esempio, alcuni WordPress plugin possono accedere a un bucket a cui l'istanza ha accesso. Per ulteriori informazioni, consulta Configurare l'accesso alle risorse per un bucket e Tutorial: Connect a bucket to your WordPress istance.

Tuttavia, se l'applicazione non si trova su un'istanza Lightsail, puoi creare e configurare chiavi di accesso ai bucket. Le chiavi di accesso bucket sono credenziali a lungo termine che non vengono reimpostate automaticamente. Per ulteriori informazioni, consulta Crea le chiavi di accesso al bucket di storage di oggetti Lightsail.

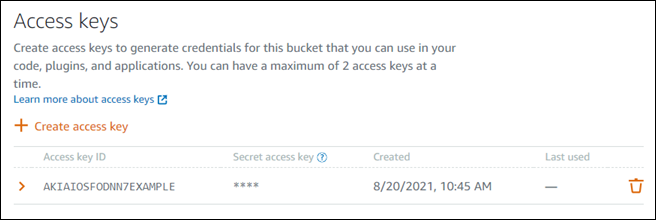

Ruota i tasti di accesso al bucket

Si possono avere un massimo di due chiavi di accesso per bucket. Sebbene sia possibile avere due chiavi di accesso diverse contemporaneamente, si consiglia di creare una sola chiave di accesso alla volta per il bucket al di fuori dei tempi di rotazione delle chiavi. Questo approccio garantisce la possibilità di creare una nuova chiave di accesso al bucket in qualsiasi momento senza la possibilità che venga utilizzata. Ad esempio, la creazione della seconda chiave di accesso per la rotazione è utile se la chiave di accesso segreta esistente viene copiata, persa o viene compromessa ed è necessario ruotare la chiave di accesso esistente.

Se si utilizza una chiave di accesso con il proprio bucket, è necessario reimpostare periodicamente le chiavi e fare l'inventario delle chiavi esistenti. Verifica che la data dell'ultimo utilizzo di una chiave di accesso e la Regione AWS in cui è stata utilizzata corrispondano alle aspettative su come la chiave dovrebbe essere utilizzata. La data dell'ultimo utilizzo di una chiave di accesso viene visualizzata nella console Lightsail nella sezione Chiavi di accesso della scheda Autorizzazioni della pagina di gestione di un bucket. Elimina le chiavi di accesso che non vengono utilizzate.

Per ruotare una chiave di accesso, è necessario creare una nuova chiave di accesso, configurarla sul software e testarla, quindi eliminare la chiave di accesso utilizzata in precedenza. Dopo che elimini una chiave di accesso, è persa per sempre e non può essere ripristinata. È possibile sostituirla solo con una nuova chiave di accesso. Per ulteriori informazioni, consulta Crea le chiavi di accesso al bucket di storage di oggetti Lightsail e Eliminare le chiavi di accesso per un bucket di storage di oggetti Lightsail.

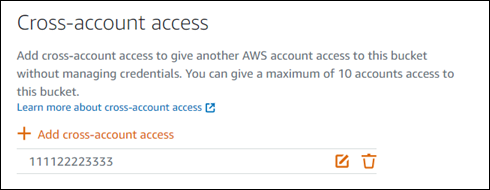

Usa l'accesso su più account per consentire ad altri AWS account di accedere agli oggetti nel tuo bucket

Puoi utilizzare l'accesso tra più account per rendere gli oggetti in un bucket accessibili a una persona specifica che dispone di un AWS account senza rendere pubblici il bucket e i relativi oggetti. Se hai configurato l'accesso tra account, assicurati che gli account IDs elencati siano gli account corretti a cui desideri consentire l'accesso agli oggetti nel tuo bucket. Per ulteriori informazioni, consulta Configurazione dell'accesso multi-account per un bucket.

Crittografia dei dati

Lightsail esegue la crittografia lato server con chiavi gestite da Amazon e la crittografia dei dati in transito mediante enforce (). HTTPS TLS La crittografia lato server riduce i rischi per i dati crittografandoli con una chiave che viene archiviata in un servizio separato. Inoltre, la crittografia dei dati in transito aiuta a impedire a potenziali aggressori di intercettare o manipolare il traffico di rete utilizzando attacchi simili. person-in-the-middle

Abilita il controllo delle versioni

La funzione Controllo delle versioni è un modo per conservare più versioni di un oggetto nello stesso bucket. Puoi utilizzare il controllo delle versioni per conservare, recuperare e ripristinare ogni versione di ogni oggetto memorizzato nel tuo bucket Lightsail. Con la funzione Controllo delle versioni si può facilmente eseguire il ripristino dopo errori dell'applicazione e operazioni non intenzionali dell'utente. Per ulteriori informazioni, consulta Abilitazione e sospensione del controllo delle versioni degli oggetti in un bucket.

Best practice di monitoraggio e auditing di

Le seguenti best practice possono aiutare a rilevare potenziali punti deboli di sicurezza e incidenti per i bucket Lightsail.

Abilita la registrazione degli accessi ed esegui controlli periodici di sicurezza e accesso

La registrazione degli accessi al server fornisce registri dettagliati per le richieste che sono effettuate a un bucket. Questa informazione include il tipo di richiesta (GET, PUT), le risorse specificate nella richiesta, nonché l'ora e la data di elaborazione della richiesta. Abilita la registrazione degli accessi per un bucket ed esegui periodicamente un controllo di sicurezza e accesso per identificare le entità che accedono al bucket. Per impostazione predefinita, Lightsail non raccoglie i log di accesso per i tuoi bucket. È necessario abilitare manualmente la registrazione degli accessi. Per ulteriori informazioni, consulta Log di accesso al bucket e Abilitazione della registrazione degli accessi al bucket.

Identifica, contrassegna e controlla i tuoi bucket Lightsail

L'identificazione degli asset IT è un aspetto essenziale di governance e sicurezza. È necessario avere la visibilità di tutti i bucket Lightsail per valutarne il livello di sicurezza e intervenire sulle potenziali aree di debolezza.

Utilizza Tag Editor per identificare risorse sensibili alla sicurezza e risorse sensibili al controllo, quindi utilizza questi tag quando occorre cercare le risorse. Per ulteriori informazioni, consulta Tag.

Implementazione del monitoraggio tramite gli strumenti di monitoraggio di AWS

Il monitoraggio è un elemento importante per mantenere l'affidabilità, la sicurezza, la disponibilità e le prestazioni dei bucket Lightsail e di altre risorse. Puoi monitorare e creare allarmi di notifica per le metriche relative alle dimensioni del bucket (BucketSizeBytes) e Number of objects (NumberOfObjects) in Lightsail. Ad esempio, potresti voler ricevere una notifica quando la dimensione del tuo bucket aumenta o diminuisce fino a una dimensione specifica o quando il numero di oggetti nel bucket sale o scende a un numero specifico. Per ulteriori informazioni, consulta Creazione di parametri degli avvisi del bucket.

Usa AWS CloudTrail

AWS CloudTrail fornisce un registro delle azioni intraprese da un utente, un ruolo o un AWS servizio in Lightsail. Puoi utilizzare le informazioni raccolte CloudTrail per determinare la richiesta che è stata fatta a Lightsail, l'indirizzo IP da cui è stata effettuata la richiesta, chi ha effettuato la richiesta, quando è stata effettuata e dettagli aggiuntivi. Ad esempio, è possibile identificare le CloudTrail voci relative alle azioni che influiscono sull'accesso ai dati, in particolare CreateBucketAccessKeyGetBucketAccessKeys, DeleteBucketAccessKeySetResourceAccessForBucket, e. UpdateBucket Quando configuri il tuo AWS account, CloudTrail è abilitato per impostazione predefinita. È possibile visualizzare gli eventi recenti nella CloudTrail console. Per creare un registro continuo delle attività e degli eventi per i tuoi bucket Lightsail, puoi creare un percorso nella console. CloudTrail Per ulteriori informazioni, consulta Registrazione di eventi di dati per i trail nella Guida per l'utente di AWS CloudTrail .

Monitora gli avvisi di sicurezza AWS

Monitora attivamente l'indirizzo e-mail principale registrato AWS sull'account. AWS ti contatterà, utilizzando questo indirizzo email, in merito a problemi di sicurezza emergenti che potrebbero interessarti.

AWS i problemi operativi di ampio impatto sono pubblicati nel AWS Service Health Dashboard