Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Questo tutorial illustra i passaggi per creare un tunnel VPN dal computer al server Web Apache Airflow per l'ambiente Amazon Managed Workflows for Apache Airflow. Per connetterti a Internet tramite un tunnel VPN, devi prima creare un endpoint. AWS Client VPN Una volta configurato, un endpoint Client VPN funge da server VPN che consente una connessione sicura dal computer alle risorse del VPC. Ti connetterai quindi a Client VPN dal tuo computer utilizzando AWS Client VPN for Desktop

Sections

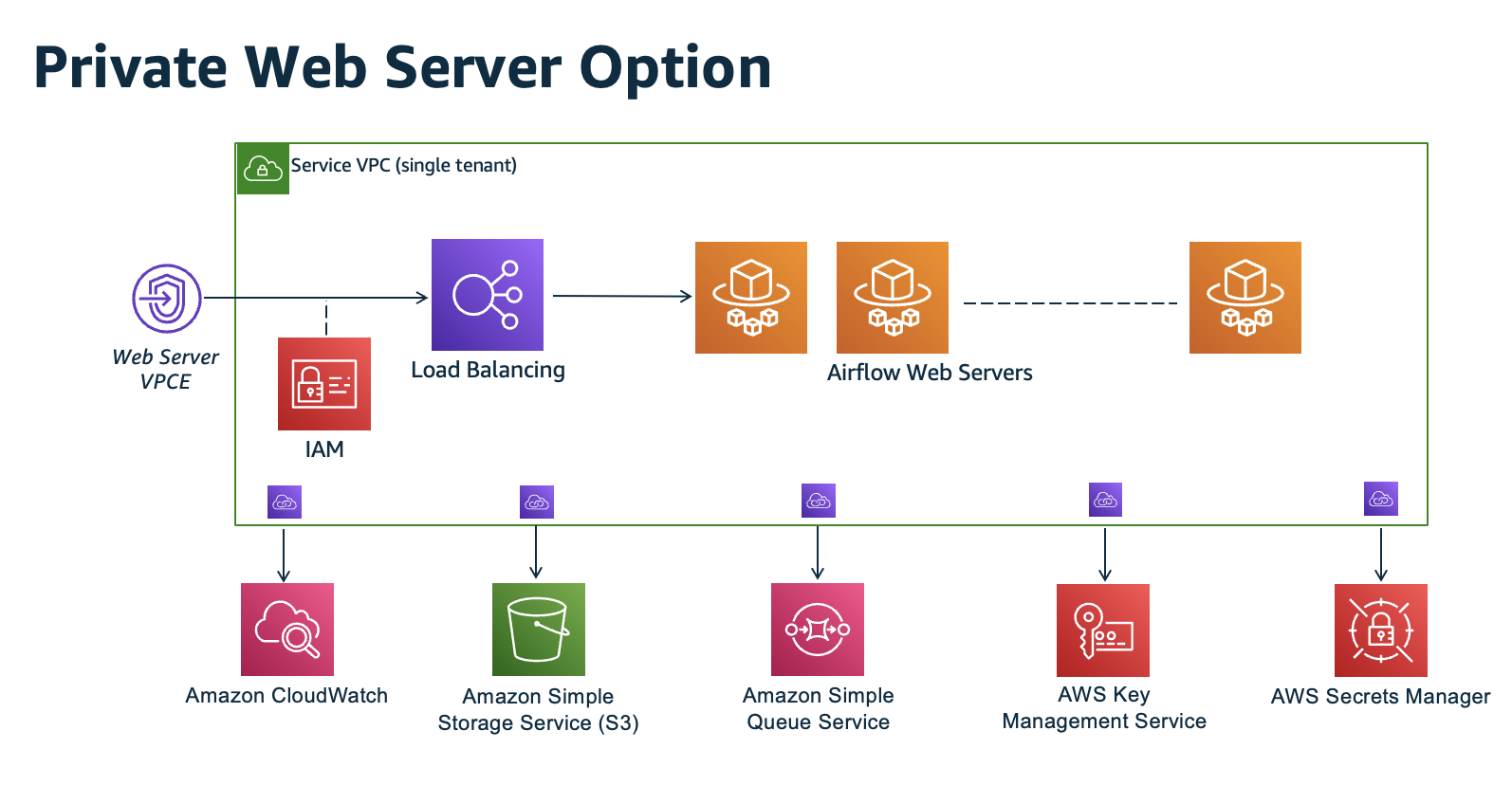

Rete privata

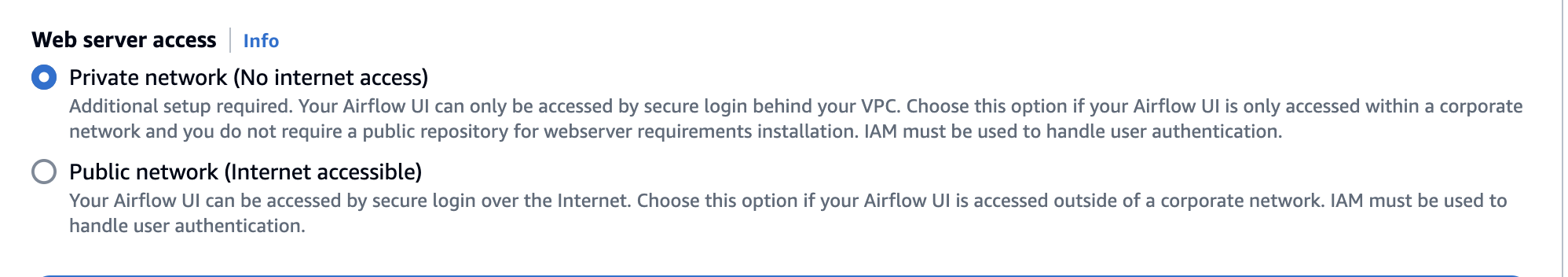

Questo tutorial presuppone che tu abbia scelto la modalità di accesso alla rete privata per il tuo server Web Apache Airflow.

La modalità di accesso alla rete privata limita l'accesso all'interfaccia utente di Apache Airflow agli utenti del tuo Amazon VPC a cui è stato concesso l'accesso alla policy IAM per il tuo ambiente.

Quando crei un ambiente con accesso privato al server web, devi impacchettare tutte le tue dipendenze in un archivio Python wheel .whl (), quindi fare riferimento a .whl nel tuo. requirements.txt Per istruzioni su come impacchettare e installare le dipendenze usando wheel, vedi Gestire le dipendenze usando Python wheel.

L'immagine seguente mostra dove trovare l'opzione Rete privata sulla console Amazon MWAA.

Casi d'uso

Puoi utilizzare questo tutorial prima o dopo aver creato un ambiente Amazon MWAA. È necessario utilizzare lo stesso Amazon VPC, i gruppi di sicurezza VPC e le stesse sottoreti private del tuo ambiente. Se utilizzi questo tutorial dopo aver creato un ambiente Amazon MWAA, una volta completati i passaggi, puoi tornare alla console Amazon MWAA e modificare la modalità di accesso del server Web Apache Airflow su Rete privata.

Prima di iniziare

-

Verifica le autorizzazioni degli utenti. Assicurati che il tuo account in AWS Identity and Access Management (IAM) disponga di autorizzazioni sufficienti per creare e gestire risorse VPC.

-

Usa il tuo Amazon MWAA VPC. Questo tutorial presuppone che tu stia associando Client VPN a un VPC esistente. Amazon VPC deve trovarsi nella stessa AWS regione di un ambiente Amazon MWAA e disporre di due sottoreti private. Se non hai creato un Amazon VPC, usa il AWS CloudFormation modello in. Opzione tre: creazione di una rete Amazon VPC senza accesso a Internet

Obiettivi

In questo tutorial, verranno eseguite le operazioni seguenti:

-

Crea un AWS Client VPN endpoint utilizzando un AWS CloudFormation modello per un Amazon VPC esistente.

-

Genera certificati e chiavi server e client, quindi carica il certificato e la chiave del server AWS Certificate Manager nella stessa AWS regione di un ambiente Amazon MWAA.

-

Scarica e modifica un file di configurazione degli endpoint Client VPN per il tuo Client VPN e utilizza il file per creare un profilo VPN per connetterti utilizzando Client VPN for Desktop.

(Facoltativo) Fase uno: Identifica il tuo VPC, le regole CIDR e le sicurezze VPC

La sezione seguente descrive come trovare IDs il tuo Amazon VPC, il tuo gruppo di sicurezza VPC e un modo per identificare le regole CIDR necessarie per creare il tuo Client VPN nei passaggi successivi.

Identifica le tue regole CIDR

La sezione seguente mostra come identificare le regole CIDR necessarie per creare il tuo Client VPN.

Per identificare il CIDR per il tuo Client VPN

-

Apri la VPCs pagina Your Amazon

sulla console Amazon VPC. -

Usa il selettore di regione nella barra di navigazione per scegliere la stessa AWS regione di un ambiente Amazon MWAA.

-

Scegli il tuo Amazon VPC.

-

Supponendo che CIDRs per le tue sottoreti private siano:

-

Sottorete privata 1:10.192.10.0

/24 -

Sottorete privata 2:10.192.11.0

/24

Se il CIDR per il tuo Amazon VPC è

/1610.192.0.0, il CIDR del client che specificheresti per il tuo IPv4 Client VPN sarebbe 10.192.0.0./22 -

-

Salva questo valore CIDR e il valore del tuo ID VPC per i passaggi successivi.

Identifica il tuo VPC e i tuoi gruppi di sicurezza

La sezione seguente mostra come trovare l'ID del tuo Amazon VPC e dei tuoi gruppi di sicurezza, di cui avrai bisogno per creare il tuo Client VPN.

Nota

È possibile che tu stia utilizzando più di un gruppo di sicurezza. Dovrai specificare tutti i gruppi di sicurezza del tuo VPC nei passaggi successivi.

Per identificare i gruppi di sicurezza

-

Apri la pagina Security Groups

sulla console Amazon VPC. -

Usa il selettore della regione nella barra di navigazione per scegliere la AWS regione.

-

Cerca Amazon VPC nell'ID VPC e identifica i gruppi di sicurezza associati al VPC.

-

Salva l'ID del/i tuo/i gruppo/i di sicurezza e il VPC per i passaggi successivi.

Fase due: creare i certificati del server e del client

Un endpoint Client VPN supporta solo chiavi RSA a 1024 bit e 2048 bit. La sezione seguente mostra come utilizzare OpenVPN easy-rsa per generare i certificati e le chiavi del server e del client e quindi caricare i certificati su ACM utilizzando (). AWS Command Line Interface AWS CLI

Per creare i certificati client

-

Segui questi rapidi passaggi per creare e caricare i certificati su ACM tramite la AWS CLI sezione Autenticazione e autorizzazione del client: autenticazione reciproca.

-

In questi passaggi, devi specificare la stessa AWS regione di un ambiente Amazon MWAA nel AWS CLI comando quando carichi i certificati del server e del client. Ecco alcuni esempi di come specificare la regione in questi comandi:

-

Esempio regione per il certificato del server

aws acm import-certificate --certificate fileb://server.crt --private-key fileb://server.key --certificate-chain fileb://ca.crt--region us-west-2 -

Esempio regione per il certificato del client

aws acm import-certificate --certificate fileb://client1.domain.tld.crt --private-key fileb://client1.domain.tld.key --certificate-chain fileb://ca.crt--region us-west-2 -

Dopo questi passaggi, salva il valore restituito nella AWS CLI risposta per il certificato del server e il certificato del client ARNs. Li specificherai ARNs nel tuo AWS CloudFormation modello per creare il Client VPN.

-

-

In questi passaggi, un certificato client e una chiave privata vengono salvati sul tuo computer. Ecco un esempio di dove trovare queste credenziali:

-

Esempio su macOS

Su macOS i contenuti vengono salvati in.

/Users/Se elenchi tutti i contenuti (youruser/custom_folderls -a) di questa directory, dovresti vedere qualcosa di simile al seguente:. .. ca.crt client1.domain.tld.crt client1.domain.tld.key server.crt server.key -

Dopo questi passaggi, salva il contenuto o annota la posizione del certificato client in

client1.domain.tld.crte della chiave privataclient1.domain.tld.key. Aggiungerai questi valori al file di configurazione per il tuo Client VPN.

-

Fase tre: salvare il AWS CloudFormation modello localmente

La sezione seguente contiene il AWS CloudFormation modello per creare il Client VPN. È necessario specificare gli stessi Amazon VPC, i gruppi di sicurezza VPC e le stesse sottoreti private dell'ambiente Amazon MWAA.

-

Copia il contenuto del seguente modello e salvalo localmente con nome.

mwaa_vpn_client.yamlPuoi anche scaricare il modello.Sostituisci i seguenti valori:

-

YOUR_CLIENT_ROOT_CERTIFICATE_ARN— L'ARN per il tuo certificato client1.domain.tld in.ClientRootCertificateChainArn -

YOUR_SERVER_CERTIFICATE_ARN— L'ARN per il certificato del server in.ServerCertificateArn -

La regola Client IPv4 CIDR in.

ClientCidrBlock10.192.0.0/22Viene fornita una regola CIDR di. -

Il tuo ID Amazon VPC è inserito.

VpcIdvpc-010101010101Viene fornito un VPC di. -

I tuoi ID del gruppo di sicurezza VPC in.

SecurityGroupIdssg-0101010101Viene fornito un gruppo di sicurezza di.

AWSTemplateFormatVersion: 2010-09-09 Description: This template deploys a VPN Client Endpoint. Resources: ClientVpnEndpoint: Type: 'AWS::EC2::ClientVpnEndpoint' Properties: AuthenticationOptions: - Type: "certificate-authentication" MutualAuthentication: ClientRootCertificateChainArn: "YOUR_CLIENT_ROOT_CERTIFICATE_ARN" ClientCidrBlock: 10.192.0.0/22 ClientConnectOptions: Enabled: false ConnectionLogOptions: Enabled: false Description: "MWAA Client VPN" DnsServers: [] SecurityGroupIds: - sg-0101010101 SelfServicePortal: '' ServerCertificateArn: "YOUR_SERVER_CERTIFICATE_ARN" SplitTunnel: true TagSpecifications: - ResourceType: "client-vpn-endpoint" Tags: - Key: Name Value: MWAA-Client-VPN TransportProtocol: udp VpcId: vpc-010101010101 VpnPort: 443 -

Nota

Se utilizzi più di un gruppo di sicurezza per il tuo ambiente, puoi specificare più gruppi di sicurezza nel seguente formato:

SecurityGroupIds:

- sg-0112233445566778b

- sg-0223344556677889fFase quattro: creare lo AWS CloudFormation stack Client VPN

Per creare il AWS Client VPN

-

Apri la AWS CloudFormation console

. -

Scegli il modello è pronto, carica un file modello.

-

Scegli il file e seleziona il tuo

mwaa_vpn_client.yamlfile. -

Scegli Avanti, Avanti.

-

Seleziona la conferma, quindi scegli Crea pila.

Fase cinque: Associa le sottoreti al tuo Client VPN

Per associare sottoreti private a AWS Client VPN

-

Apri la Console Amazon VPC

. -

Scegli la pagina Client VPN Endpoints.

-

Seleziona il tuo Client VPN, quindi scegli la scheda Associazioni, Associa.

-

Scegli quanto segue nell'elenco a discesa:

-

Il tuo Amazon VPC in VPC.

-

Una delle tue sottoreti private in Scegli una sottorete da associare.

-

-

Selezionare Associate (Associa).

Nota

Sono necessari alcuni minuti per associare il VPC e la sottorete al Client VPN.

Fase sei: aggiungi una regola di autorizzazione all'ingresso al tuo Client VPN

Devi aggiungere una regola di autorizzazione all'ingresso utilizzando la regola CIDR per il tuo VPC al tuo Client VPN. Se desideri autorizzare utenti o gruppi specifici dal tuo gruppo Active Directory o dall'Identity Provider (IdP) basato su SAML, consulta le regole di autorizzazione nella guida Client VPN.

Per aggiungere il CIDR al AWS Client VPN

-

Apri la Console Amazon VPC

. -

Scegli la pagina Client VPN Endpoints.

-

Seleziona il tuo Client VPN, quindi scegli la scheda Autorizzazione, Autorizza l'ingresso.

-

Specificare le impostazioni seguenti:

-

La regola CIDR di Amazon VPC nella rete di destinazione da abilitare. Per esempio:

10.192.0.0/16 -

Seleziona Consenti l'accesso a tutti gli utenti in Concedi l'accesso a.

-

Inserisci un nome descrittivo in Descrizione.

-

-

Scegli Aggiungi regola di autorizzazione.

Nota

A seconda dei componenti di rete del tuo Amazon VPC, potresti dover applicare questa regola di autorizzazione all'ingresso anche nella tua lista di controllo degli accessi alla rete (NACL).

Fase sette: scaricare il file di configurazione dell'endpoint Client VPN

Per scaricare il file di configurazione

-

Segui questi rapidi passaggi per scaricare il file di configurazione Client VPN in Scarica il file di configurazione dell'endpoint Client VPN.

-

In questi passaggi, ti viene chiesto di anteporre una stringa al nome DNS dell'endpoint Client VPN. Ecco un esempio:

-

Esempio nome DNS dell'endpoint

Se il nome DNS dell'endpoint Client VPN è simile al seguente:

remote cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443Puoi aggiungere una stringa per identificare il tuo endpoint Client VPN in questo modo:

remotemwaavpn.cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443

-

-

In questi passaggi, ti viene chiesto di aggiungere il contenuto del certificato client tra un nuovo set di

<cert></cert>tag e il contenuto della chiave privata tra un nuovo set di<key></key>tag. Ecco un esempio:-

Apri un prompt dei comandi e modifica le directory in cui si trovano il certificato client e la chiave privata.

-

Esempio client macOS 1.domain.tld.crt

Per mostrare il contenuto del

client1.domain.tld.crtfile su macOS, puoi usare.cat client1.domain.tld.crtCopia il valore dal terminale e incollalo in questo

downloaded-client-config.ovpnmodo:ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> -

Esempio client macOS 1.domain.tld.key

Per mostrare il contenuto di, puoi usare.

client1.domain.tld.keycat client1.domain.tld.keyCopia il valore dal terminale e incollalo in

downloaded-client-config.ovpnquesto modo:ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> <key> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.key-----END CERTIFICATE----- </key>

-

Fase otto: Connect a AWS Client VPN

Il client for AWS Client VPN viene fornito gratuitamente. Puoi connettere il tuo computer direttamente a AWS Client VPN per un'esperienza end-to-end VPN.

Per connettersi al Client VPN

-

Scarica e installa la versione AWS Client VPN per Desktop

. -

Apri il AWS Client VPN.

-

Scegli File, Profili gestiti nel menu del client VPN.

-

Scegli Aggiungi profilo, quindi scegli

downloaded-client-config.ovpn. -

Inserisci un nome descrittivo in Nome visualizzato.

-

Scegli Aggiungi profilo, Fine.

-

Scegli Connetti.

Dopo esserti connesso a Client VPN, dovrai disconnetterti dagli altri VPNs per visualizzare le risorse del tuo Amazon VPC.

Nota

Potrebbe essere necessario chiudere il client e ricominciare da capo prima di poterti connettere.

Fasi successive

-

Scopri come creare un ambiente Amazon MWAA in. Inizia a usare Amazon Managed Workflows per Apache Airflow È necessario creare un ambiente nella stessa AWS regione della Client VPN e utilizzare lo stesso VPC, sottoreti private e gruppo di sicurezza del Client VPN.