Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Questo tutorial illustra i passaggi per creare un tunnel SSH dal computer al server Web Apache Airflow per l'ambiente Amazon Managed Workflows for Apache Airflow. Si presuppone che tu abbia già creato un ambiente Amazon MWAA. Una volta configurato, un Linux Bastion Host funge da jump server che consente una connessione sicura dal computer alle risorse del VPC. Utilizzerai quindi un componente aggiuntivo di gestione proxy SOCKS per controllare le impostazioni del proxy nel browser per accedere all'interfaccia utente di Apache Airflow.

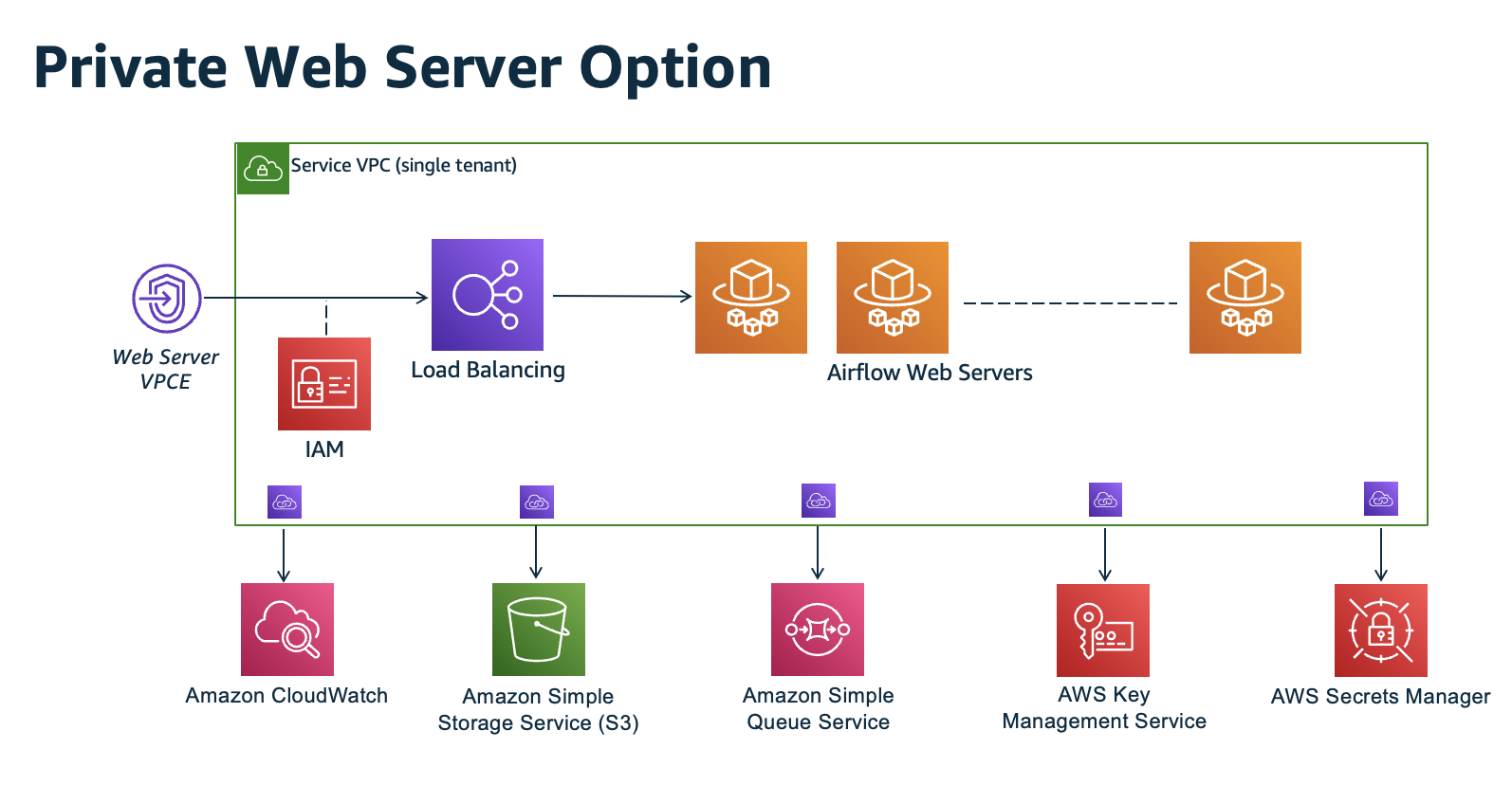

Rete privata

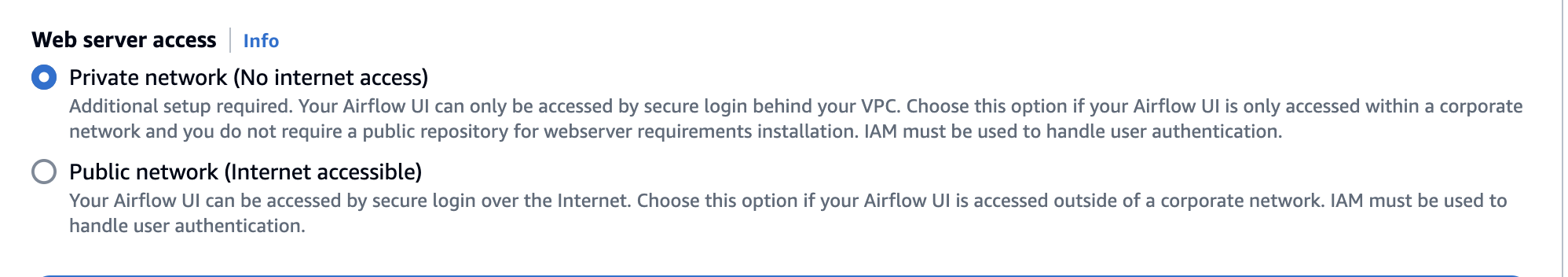

Questo tutorial presuppone che tu abbia scelto la modalità di accesso alla rete privata per il tuo server Web Apache Airflow.

La modalità di accesso alla rete privata limita l'accesso all'interfaccia utente di Apache Airflow agli utenti del tuo Amazon VPC a cui è stato concesso l'accesso alla policy IAM per il tuo ambiente.

Quando crei un ambiente con accesso privato al server web, devi impacchettare tutte le tue dipendenze in un archivio Python wheel .whl (), quindi fare riferimento a .whl nel tuo. requirements.txt Per istruzioni su come impacchettare e installare le dipendenze usando wheel, vedi Gestire le dipendenze usando Python wheel.

L'immagine seguente mostra dove trovare l'opzione Rete privata sulla console Amazon MWAA.

Casi d'uso

Puoi utilizzare questo tutorial dopo aver creato un ambiente Amazon MWAA. È necessario utilizzare lo stesso Amazon VPC, gli stessi gruppi di sicurezza VPC e le stesse sottoreti pubbliche del tuo ambiente.

Prima di iniziare

-

Verifica le autorizzazioni degli utenti. Assicurati che il tuo account in AWS Identity and Access Management (IAM) disponga di autorizzazioni sufficienti per creare e gestire risorse VPC.

-

Usa il tuo Amazon MWAA VPC. Questo tutorial presuppone che tu stia associando l'host bastion a un VPC esistente. Amazon VPC deve trovarsi nella stessa regione dell'ambiente Amazon MWAA e disporre di due sottoreti private, come definito in. Crea la rete VPC

-

Crea una chiave SSH. È necessario creare una chiave Amazon EC2 SSH (.pem) nella stessa regione dell'ambiente Amazon MWAA per connettersi ai server virtuali. Se non disponi di una chiave SSH, consulta Creare o importare una coppia di chiavi nella Amazon EC2 User Guide.

Obiettivi

In questo tutorial, verranno eseguite le operazioni seguenti:

-

Crea un'istanza Linux Bastion Host utilizzando un AWS CloudFormation modello per un VPC esistente

. -

Autorizza il traffico in entrata verso il gruppo di sicurezza dell'istanza bastion utilizzando una regola di ingresso sulla porta.

22 -

Autorizza il traffico in entrata dal gruppo di sicurezza di un ambiente Amazon MWAA al gruppo di sicurezza dell'istanza bastion.

-

Crea un tunnel SSH verso l'istanza bastion.

-

Installa e configura il FoxyProxy componente aggiuntivo per il browser Firefox per visualizzare l'interfaccia utente di Apache Airflow.

Fase uno: creare l'istanza bastion

La sezione seguente descrive i passaggi per creare l'istanza linux bastion utilizzando un AWS CloudFormation modello per un VPC esistente

Per creare Linux Bastion Host

-

Apri la pagina Deploy Quick Start

sulla AWS CloudFormation console. -

Usa il selettore di regione nella barra di navigazione per scegliere la stessa AWS regione del tuo ambiente Amazon MWAA.

-

Scegli Next (Successivo).

-

Digita un nome nel campo di testo Stack name, ad esempio.

mwaa-linux-bastion -

Nel riquadro Parametri, Configurazione di rete, scegli le seguenti opzioni:

-

Scegli l'ID VPC del tuo ambiente Amazon MWAA.

-

Scegli l'ID Public Subnet 1 del tuo ambiente Amazon MWAA.

-

Scegli l'ID Public Subnet 2 del tuo ambiente Amazon MWAA.

-

Inserisci l'intervallo di indirizzi più ristretto possibile (ad esempio, un intervallo CIDR interno) in Allowed bastion external access CIDR.

Nota

Il modo più semplice per identificare un intervallo consiste nell'utilizzare lo stesso intervallo CIDR delle sottoreti pubbliche. Ad esempio, le sottoreti pubbliche nel AWS CloudFormation modello sulla pagina sono e. Crea la rete VPC

10.192.10.0/2410.192.11.0/24

-

-

Nel riquadro EC2 di configurazione di Amazon, scegli quanto segue:

-

Scegli la tua chiave SSH nell'elenco a discesa in Nome della coppia di chiavi.

-

Inserisci un nome in Bastion Host Name.

-

Scegli true per l'inoltro TCP.

avvertimento

L'inoltro TCP deve essere impostato su true in questo passaggio. Altrimenti, non sarai in grado di creare un tunnel SSH nel passaggio successivo.

-

-

Scegli Avanti, Avanti.

-

Seleziona la conferma, quindi scegli Crea pila.

Per saperne di più sull'architettura del tuo Linux Bastion Host, consulta Linux Bastion Hosts on the Cloud: Architecture. AWS

Fase due: creare il tunnel ssh

I passaggi seguenti descrivono come creare il tunnel ssh per il tuo bastione Linux. Un tunnel SSH riceve la richiesta dal tuo indirizzo IP locale al bastione linux, motivo per cui l'inoltro TCP per il bastione Linux era impostato come nei passaggi precedenti. true

Per creare un tunnel tramite riga di comando

-

Apri la pagina Istanze

sulla EC2 console Amazon. -

Scegli un'istanza.

-

Copia l'indirizzo nel IPv4 DNS pubblico. Ad esempio

ec2-4-82-142-1.compute-1.amazonaws.com. -

Nel prompt dei comandi, accedi alla directory in cui è archiviata la tua chiave SSH.

-

Esegui il comando seguente per connetterti all'istanza bastion usando ssh. Sostituisci il valore di esempio con il nome della tua chiave SSH in.

mykeypair.pemssh -imykeypair.pem-N -D 8157 ec2-user@YOUR_PUBLIC_IPV4_DNS

Nota

Se ricevi un Permission denied (publickey) errore, ti consigliamo di utilizzare lo AWSSupport-TroubleshootSSHstrumento e di scegliere Esegui questa automazione (console) per risolvere i problemi di configurazione SSH.

Fase tre: configura il bastion security group come regola in entrata

L'accesso ai server e l'accesso regolare a Internet dai server sono consentiti con uno speciale gruppo di sicurezza di manutenzione collegato a tali server. I passaggi seguenti descrivono come configurare il bastion security group come fonte di traffico in entrata verso il gruppo di sicurezza VPC di un ambiente.

-

Apri la pagina Ambienti

sulla console Amazon MWAA. -

Scegli un ambiente.

-

Nel riquadro Rete, scegli il gruppo di sicurezza VPC.

-

Sceglere Edit inbound rules (Modifica regole in entrata).

-

Scegli Aggiungi regola.

-

Scegli l'ID del tuo gruppo di sicurezza VPC nell'elenco a discesa Source.

-

Lascia vuote le opzioni rimanenti o imposta i valori predefiniti.

-

Scegliere Salva regole.

Fase quattro: Copia l'URL di Apache Airflow

I passaggi seguenti descrivono come aprire la console Amazon MWAA e copiare l'URL nell'interfaccia utente di Apache Airflow.

-

Apri la pagina Ambienti

sulla console Amazon MWAA. -

Scegli un ambiente.

-

Copia l'URL nell'interfaccia utente Airflow per i passaggi successivi.

Fase cinque: configurare le impostazioni del proxy

Se si utilizza un tunnel SSH con inoltro dinamico delle porte, è necessario utilizzare un add-on per la gestione dei proxy SOCKS per controllare le impostazioni proxy nel browser. Ad esempio, puoi utilizzare la --proxy-server funzionalità di Chromium per avviare una sessione del browser o utilizzare l' FoxyProxy estensione nel browser Mozilla. FireFox

Opzione uno: configura un tunnel SSH utilizzando il port forwarding locale

Se non desideri utilizzare un proxy SOCKS, puoi configurare un tunnel SSH utilizzando il port forwarding locale. Il seguente comando di esempio accede all'interfaccia EC2 ResourceManagerweb di Amazon inoltrando il traffico sulla porta locale 8157.

-

Aprire il prompt dei comandi in una nuova finestra.

-

Digita il comando seguente per aprire un tunnel SSH.

ssh -imykeypair.pem-N -L 8157:YOUR_VPC_ENDPOINT_ID-vpce.YOUR_REGION.airflow.amazonaws.com:443 ubuntu@YOUR_PUBLIC_IPV4_DNS.YOUR_REGION.compute.amazonaws.com.rproxy.goskope.com-Lindica l'uso del port forwarding locale che consente di specificare una porta locale utilizzata per inoltrare i dati alla porta remota identificata sul server web locale del nodo. -

Digita

http://localhost:8157/nel tuo browser.Nota

Potrebbe essere necessario utilizzare

https://localhost:8157/.

Opzione due: proxy tramite riga di comando

La maggior parte dei browser Web consente di configurare i proxy tramite una riga di comando o un parametro di configurazione. Ad esempio, con Chromium puoi avviare il browser con il seguente comando:

chromium --proxy-server="socks5://localhost:8157"

Questo avvia una sessione del browser che utilizza il tunnel ssh creato nei passaggi precedenti per inoltrare le sue richieste. Puoi aprire l'URL dell'ambiente Amazon MWAA privato (con https://) nel modo seguente:

https://YOUR_VPC_ENDPOINT_ID-vpce.YOUR_REGION.airflow.amazonaws.com/home.

Opzione tre: utilizzo di proxy per Mozilla Firefox FoxyProxy

L'esempio seguente mostra una configurazione FoxyProxy Standard (versione 7.5.1) per Mozilla Firefox. FoxyProxy fornisce una serie di strumenti di gestione dei proxy. Consente di utilizzare un server proxy per abbinare URLs i modelli corrispondenti ai domini utilizzati dall'interfaccia utente di Apache Airflow.

-

In Firefox, apri la pagina dell'estensione FoxyProxy Standard

. -

Scegli Aggiungi a Firefox.

-

Scegli Aggiungi.

-

Scegli l' FoxyProxy icona nella barra degli strumenti del browser, scegli Opzioni.

-

Copia il codice seguente e salvalo localmente con nome.

mwaa-proxy.jsonSostituisci il valore di esempioYOUR_HOST_NAMEcon l'URL di Apache Airflow.{ "e0b7kh1606694837384": { "type": 3, "color": "#66cc66", "title": "airflow", "active": true, "address": "localhost", "port": 8157, "proxyDNS": false, "username": "", "password": "", "whitePatterns": [ { "title": "airflow-ui", "pattern": "YOUR_HOST_NAME", "type": 1, "protocols": 1, "active": true } ], "blackPatterns": [], "pacURL": "", "index": -1 }, "k20d21508277536715": { "active": true, "title": "Default", "notes": "These are the settings that are used when no patterns match a URL.", "color": "#0055E5", "type": 5, "whitePatterns": [ { "title": "all URLs", "active": true, "pattern": "*", "type": 1, "protocols": 1 } ], "blackPatterns": [], "index": 9007199254740991 }, "logging": { "active": true, "maxSize": 500 }, "mode": "patterns", "browserVersion": "82.0.3", "foxyProxyVersion": "7.5.1", "foxyProxyEdition": "standard" } -

Nel riquadro Importa impostazioni da FoxyProxy 6.0+, scegli Importa impostazioni e seleziona il file.

mwaa-proxy.json -

Scegli OK.

Fase sei: apri l'interfaccia utente di Apache Airflow

I passaggi seguenti descrivono come aprire l'interfaccia utente di Apache Airflow.

-

Apri la pagina Ambienti

sulla console Amazon MWAA. -

Scegli Open Airflow UI.

Fasi successive

-

Scopri come eseguire i comandi CLI Airflow su un tunnel SSH verso un host bastion in. Riferimento ai comandi CLI di Apache Airflow

-

Scopri come caricare il codice DAG nel tuo bucket Amazon S3 in. Aggiungere o aggiornare DAGs