Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Sono necessari i seguenti componenti per connettere il rack Outposts alla rete locale:

-

Connettività fisica dal patch panel di Outpost ai dispositivi di rete locale del cliente.

-

Protocollo LACP (Link Aggregation Control Protocol) per stabilire due connessioni di gruppi di aggregazione dei collegamenti (LAG) ai dispositivi di rete Outpost e ai dispositivi di rete locale.

-

Connettività LAN virtuale (VLAN) tra l'Outpost e i dispositivi di rete locale del cliente.

-

point-to-pointConnettività di livello 3 per ogni VLAN.

-

Protocollo BGP (Border Gateway Protocol) per l'annuncio del routing tra Outpost e il collegamento al servizio on-premise.

-

BGP per l'annuncio del routing tra l'Outpost e il dispositivo di rete locale on-premise per la connettività al gateway locale.

Indice

Connettività fisica

Un rack Outposts ha due dispositivi di rete fisici che si collegano alla rete locale.

Un Outpost richiede almeno due collegamenti fisici tra questi dispositivi di rete Outpost e i dispositivi di rete locale. Un Outpost supporta le velocità e il numero di uplink indicati di seguito per ogni dispositivo di rete Outpost.

| Velocità di uplink | Numero di uplink |

|---|---|

|

1 Gb/s |

1, 2, 4, 6 o 8 |

|

10 Gb/s |

1, 2, 4, 8, 12 o 16 |

|

40 Gb/s o 100 Gb/s |

1, 2 o 4 |

La velocità e il numero di uplink sono simmetrici su ogni dispositivo di rete Outpost. Se si utilizza 100 Gbps come velocità di uplink, è necessario configurare il collegamento con la correzione degli errori di inoltro (FEC). CL91

I rack Outposts possono supportare fibra monomodale (SMF) con Lucent Connector (LC), fibra multimodale (MMF) o MMF con LC. OM4 AWS fornisce le ottiche compatibili con la fibra fornita nella posizione del rack.

Nel diagramma seguente, la demarcazione fisica è rappresentata dal patch panel in fibra presente in ciascun Outpost. I cavi in fibra necessari per collegare l'Outpost al patch panel devono essere forniti da te.

Aggregazione dei collegamenti

AWS Outposts utilizza il Link Aggregation Control Protocol (LACP) per stabilire due connessioni LAG (Link Aggregation Group), una da ciascun dispositivo di rete Outpost a ciascun dispositivo di rete locale. I collegamenti da ciascun dispositivo di rete Outpost vengono aggregati in un LAG Ethernet per rappresentare una singola connessione di rete. Questi LAGs utilizzano LACP con timer veloci standard. Non è possibile configurare l'utilizzo LAGs di timer lenti.

Per abilitare un'installazione di Outpost nel tuo sito devi configurare le connessioni LAG sui dispositivi di rete dal tuo lato.

Dal punto di vista logico, ignora i patch panel di Outpost come punto di demarcazione e utilizza i dispositivi di rete Outpost.

Per le distribuzioni con più rack, un Outpost deve averne quattro LAGs tra il livello di aggregazione dei dispositivi di rete Outpost e i dispositivi di rete locali.

Il seguente diagramma mostra quattro connessioni fisiche tra ogni dispositivo di rete Outpost e il dispositivo di rete locale connesso. Utilizziamo Ethernet LAGs per aggregare i collegamenti fisici che collegano i dispositivi di rete Outpost e i dispositivi di rete locale del cliente.

Virtuale LANs

Ciascun LAG tra un dispositivo di rete Outpost e un dispositivo di rete locale deve essere configurato come trunk Ethernet IEEE 802.1q. Ciò consente l'uso di multipli VLANs per la segregazione della rete tra i percorsi di dati.

Ogni Outpost dispone di quanto segue VLANs per comunicare con i dispositivi della rete locale:

-

VLAN del collegamento al servizio: consente la comunicazione tra il tuo Outpost e i dispositivi di rete locale al fine di stabilire un percorso di collegamento al servizio per la connettività di tale collegamento. Per ulteriori informazioni, consulta Connettività di AWS Outposts alle regioni AWS.

-

VLAN del gateway locale: consente la comunicazione tra il tuo Outpost e i dispositivi della rete locale al fine di stabilire un percorso gateway locale per connettere le sottoreti del tuo Outpost e la tua rete locale. Il gateway locale Outpost sfrutta questa VLAN per fornire alle tue istanze la connettività alla rete on-premise, che potrebbe includere l'accesso a Internet attraverso la rete. Per ulteriori informazioni, consulta Gateway locale.

È possibile configurare la VLAN del collegamento al servizio e la VLAN del gateway locale solo tra l'Outpost e i dispositivi di rete locale del cliente.

Un Outpost è progettato per separare i percorsi dati del collegamento al servizio e del gateway locale in due reti isolate. In questo modo puoi scegliere quali delle tue reti può comunicare con i servizi in esecuzione sull'Outpost. Consente inoltre di rendere il collegamento al servizio una rete isolata dalla rete del gateway locale utilizzando una tabella di routing multipla sul dispositivo di rete locale del cliente, comunemente nota come istanze di routing e inoltro virtuali (VRF). La linea di demarcazione esiste nella porta dei dispositivi di rete Outpost. AWS gestisce qualsiasi infrastruttura sul AWS lato della connessione e tu gestisci qualsiasi infrastruttura sul lato della linea.

Per integrare Outpost con la rete locale durante l'installazione e il funzionamento continuo, è necessario allocare l'energia VLANs utilizzata tra i dispositivi di rete Outpost e i dispositivi di rete locale del cliente. È necessario fornire queste informazioni prima dell'installazione. AWS Per ulteriori informazioni, consulta Elenco di controllo di preparazione della rete.

Connettività a livello di rete

Per stabilire la connettività a livello di rete, ogni dispositivo di rete Outpost è configurato con interfacce virtuali (VIFs) che includono l'indirizzo IP di ogni VLAN. In questo modo VIFs, i dispositivi AWS Outposts di rete possono configurare la connettività IP e le sessioni BGP con le apparecchiature di rete locali.

Consigliamo quanto segue:

-

Utilizzate una sottorete dedicata, con un CIDR /30 o /31, per rappresentare questa connettività logica. point-to-point

-

Non fate da bridge VLANs tra i dispositivi della rete locale.

Per la connettività a livello di rete, è necessario stabilire due percorsi:

-

Percorso del collegamento al servizio: per stabilire questo percorso, specifica una sottorete VLAN con un intervallo di /30 o /31 e un indirizzo IP per ogni VLAN del collegamento al servizio sul dispositivo di rete AWS Outposts . Le interfacce virtuali Service link (VIFs) vengono utilizzate per questo percorso per stabilire la connettività IP e le sessioni BGP tra Outpost e i dispositivi di rete locale per la connettività del collegamento di servizio. Per ulteriori informazioni, consulta Connettività di AWS Outposts alle regioni AWS.

-

Percorso del gateway locale: per stabilire questo percorso, specifica una sottorete VLAN con un intervallo di /30 o /31 e un indirizzo IP per ogni VLAN del gateway locale sul dispositivo di rete AWS Outposts . VIFs I gateway locali vengono utilizzati su questo percorso per stabilire la connettività IP e le sessioni BGP tra Outpost e i dispositivi di rete locale per la connettività delle risorse locali.

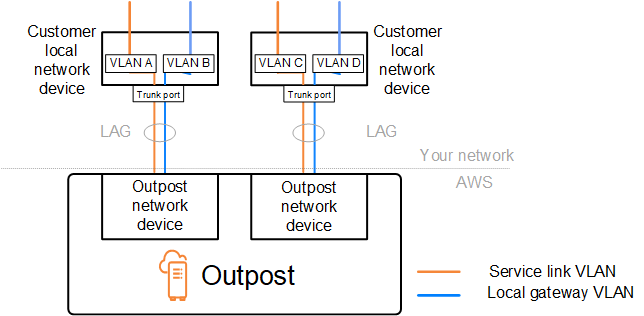

Il seguente diagramma mostra le connessioni da ciascun dispositivo di rete Outpost al dispositivo di rete locale del cliente per il percorso del collegamento al servizio e il percorso del gateway locale. Ce ne sono quattro VLANs per questo esempio:

-

La VLAN A è il percorso del collegamento al servizio che collega il dispositivo di rete Outpost 1 al dispositivo di rete locale 1 del cliente.

-

La VLAN B è il percorso del gateway locale che collega il dispositivo di rete Outpost 1 al dispositivo di rete locale 1 del cliente.

-

La VLAN C è il percorso del collegamento al servizio che collega il dispositivo di rete Outpost 2 al dispositivo di rete locale 2 del cliente.

-

La VLAN D è il percorso del gateway locale che collega il dispositivo di rete Outpost 2 al dispositivo di rete locale 2 del cliente.

La seguente tabella mostra valori di esempio per le sottoreti che collegano il dispositivo di rete Outpost 1 al dispositivo di rete locale 1 del cliente.

| VLAN | Sottorete | IP dispositivo 1 del cliente | AWS OND 1 IP |

|---|---|---|---|

| A |

10.0.0.0/30 |

10.0.0.2 | 10,00,1 |

| B | 172.16.0.0/30 |

172,160,2 |

172,16,0 |

La seguente tabella mostra valori di esempio per le sottoreti che collegano il dispositivo di rete Outpost 2 al dispositivo di rete locale 2 del cliente.

| VLAN | Sottorete | IP dispositivo 2 del cliente | AWS IP BOND 2 |

|---|---|---|---|

| C |

10.0.0.4/30 |

10.0.0.6 | 10.0.0.5 |

| D | 172.16.0.4/30 |

172.16.0.6 |

172.16.0.5 |

Connettività rack ACE

Nota

Salta questa sezione se non hai bisogno di un rack ACE.

Un rack Aggregation, Core, Edge (ACE) funge da punto di aggregazione di rete per le implementazioni Outpost multi-rack. È necessario utilizzare un rack ACE se si dispone di quattro o più rack di elaborazione. Se disponi di meno di quattro rack di elaborazione ma prevedi di espanderli a quattro o più rack in futuro, ti consigliamo di installare un rack ACE al più presto.

Con un rack ACE, i dispositivi di rete Outposts non sono più collegati direttamente ai dispositivi di rete locali. Sono invece collegati al rack ACE, che fornisce la connettività ai rack Outposts. In questa topologia, AWS possiede l'allocazione e la configurazione dell'interfaccia VLAN tra i dispositivi di rete Outposts e i dispositivi di rete ACE.

Un rack ACE include quattro dispositivi di rete che possono essere collegati a due dispositivi del cliente upstream in una rete locale del cliente o quattro dispositivi del cliente upstream per la massima resilienza.

Le immagini seguenti mostrano le due topologie di rete.

L'immagine seguente mostra i quattro dispositivi di rete ACE del rack ACE collegati a due dispositivi del cliente upstream:

L'immagine seguente mostra i quattro dispositivi di rete ACE del rack ACE collegati a quattro dispositivi upstream del cliente:

Connettività BGP del collegamento al servizio

L'Outpost stabilisce una sessione di peering BGP esterna tra ogni dispositivo di rete Outpost e il dispositivo di rete locale del cliente per la connettività del collegamento al servizio sulla relativa VLAN. La sessione di peering BGP viene stabilita tra gli indirizzi IP /30 o /31 forniti per la VLAN. point-to-point Ogni sessione di peering BGP utilizza un numero di sistema autonomo (ASN) privato sul dispositivo di rete Outpost e un ASN scelto dall'utente per i dispositivi di rete locale del cliente. AWS configura gli attributi come parte del processo di installazione.

Prendiamo in esame lo scenario in cui si dispone di un Outpost con due dispositivi di rete Outpost collegati tramite una VLAN del collegamento al servizio a due dispositivi di rete locale del cliente. Puoi configurare la seguente infrastruttura e gli attributi ASN BGP del dispositivo di rete locale del cliente per ogni collegamento al servizio:

-

L'ASN BGP del collegamento di servizio. 2 byte (16 bit) o 4 byte (32 bit). I valori validi sono 64512-65535 o 4200000000-4294967294.

-

L'infrastruttura CIDR. Deve essere un CIDR /26 per rack.

-

Indirizzo IP peer BGP del collegamento al servizio del dispositivo di rete locale 1 del cliente.

-

ASN peer BGP del collegamento al servizio del dispositivo di rete locale 1 del cliente. I valori validi sono 1-4294967294.

-

Indirizzo IP peer BGP del collegamento al servizio del dispositivo di rete locale 2 del cliente.

-

ASN peer BGP del collegamento al servizio del dispositivo di rete locale 2 del cliente. I valori validi sono 1-4294967294. Per ulteriori informazioni, consulta RFC4893

.

L'Outpost stabilisce una sessione di peering BGP esterna sulla VLAN del collegamento al servizio applicando il seguente processo:

-

Ciascun dispositivo di rete Outpost utilizza l'ASN per stabilire una sessione di peering BGP con il dispositivo di rete locale connesso.

-

I dispositivi di rete Outpost pubblicizzano l'intervallo CIDR /26 come due intervalli CIDR /27 a supporto in caso di errori dei collegamenti e dei dispositivi. Ogni OND pubblicizza il proprio prefisso /27 con una lunghezza del percorso AS pari a 1, più i prefissi /27 di tutti gli altri ONDs con una lunghezza AS-Path di 4 come backup.

-

La sottorete viene utilizzata per la connettività dall'Outpost alla regione. AWS

Raccomandiamo di configurare le apparecchiature di rete del cliente per ricevere annunci BGP da Outposts senza modificare gli attributi BGP. La rete del cliente dovrebbe preferire i routing provenienti da Outposts con una lunghezza AS-Path di 1 rispetto ai routing con una lunghezza AS-Path di 4.

La rete di clienti dovrebbe pubblicizzare prefissi BGP uguali con gli stessi attributi per tutti. ONDs Per impostazione predefinita, la rete Outpost bilancia il carico del traffico in uscita tra tutti gli uplink. Le policy di routing vengono utilizzate sul lato Outpost per deviare il traffico da un OND nel caso in cui sia necessario eseguire un intervento di manutenzione. Questo spostamento del traffico richiede che tutti i clienti abbiano lo stesso prefisso BGP. ONDs Nel caso in cui sia necessario eseguire un intervento di manutenzione sulla rete del cliente, raccomandiamo di utilizzare l'anteposizione di AS-Path per deviare temporaneamente la matrice del traffico da uplink specifici.

Annuncio della sottorete e intervallo IP dell'infrastruttura del collegamento al servizio

Durante il processo di preinstallazione per la sottorete dell'infrastruttura di collegamento al servizio devi fornire un intervallo CIDR /26. L'infrastruttura Outpost utilizza questo intervallo per stabilire la connettività alla regione tramite il collegamento al servizio. La sottorete del collegamento al servizio è l'origine dell'Outpost che avvia la connettività.

I dispositivi di rete Outpost pubblicizzano l'intervallo CIDR /26 come due blocchi CIDR /27 a supporto in caso di errori dei collegamenti e dei dispositivi.

È necessario fornire un ASN BGP del collegamento al servizio e una sottorete dell'infrastruttura CIDR (/26) per l'Outpost. Per ogni dispositivo di rete Outpost, fornisci l'indirizzo IP di peering BGP sulla VLAN del dispositivo di rete locale e l'ASN BGP del dispositivo di rete locale.

Se disponi di un'implementazione su più rack devi avere una sottorete /26 per rack.

Connettività BGP del gateway locale

L'Outpost stabilisce un peering BGP esterno da ogni dispositivo di rete Outpost a un dispositivo di rete locale per la connettività al gateway locale. Utilizza un Numero di sistema autonomo (ASN) privato che devi assegnare per stabilire le sessioni BGP esterne. Ogni dispositivo di rete Outpost dispone di un singolo peering BGP esterno verso un dispositivo di rete locale che utilizza la VLAN del gateway locale.

L'Outpost stabilisce una sessione di peering BGP esterna sulla VLAN del gateway locale tra ogni dispositivo di rete Outpost e il relativo dispositivo di rete locale connesso del cliente. La sessione di peering viene stabilita tra /30 o /31 IPs forniti durante la configurazione della connettività di rete e utilizza la connettività tra i dispositivi di rete Outpost e i point-to-point dispositivi di rete locale del cliente. Per ulteriori informazioni, consulta Connettività a livello di rete.

Ogni sessione BGP utilizza l'ASN privato sul lato del dispositivo di rete Outpost e un ASN scelto dall'utente sul lato del dispositivo di rete locale del cliente. AWS configura gli attributi come parte del processo di preinstallazione.

Prendiamo in esame lo scenario in cui si dispone di un Outpost con due dispositivi di rete Outpost collegati tramite una VLAN del collegamento al servizio a due dispositivi di rete locale del cliente. Puoi configurare il seguente gateway locale e gli attributi ASN BGP del dispositivo di rete locale del cliente per ogni collegamento al servizio:

-

Il cliente fornisce l'ASN BGP del gateway locale. 2 byte (16 bit) o 4 byte (32 bit). I valori validi sono 64512-65535 o 4200000000-4294967294.

-

(Facoltativo) Il CIDR di proprietà del cliente che viene comunicato (pubblico o privato, minimo /26) viene fornito da te.

-

L'indirizzo IP peer BGP del gateway locale del dispositivo di rete locale 1 di proprietà del cliente viene fornito da te.

-

L'ASN peer BGP del gateway locale del dispositivo di rete locale 1 di proprietà del cliente viene fornito da te. I valori validi sono 1-4294967294. Per ulteriori informazioni, consulta RFC4893

. -

L'indirizzo IP peer BGP del gateway locale del dispositivo di rete locale 2 di proprietà del cliente viene fornito da te.

-

L'ASN peer BGP del gateway locale del dispositivo di rete locale 2 di proprietà del cliente viene fornito da te. I valori validi sono 1-4294967294. Per ulteriori informazioni, consulta RFC4893

.

Raccomandiamo di configurare le apparecchiature di rete del cliente per ricevere annunci BGP da Outposts senza modificare gli attributi BGP e di abilitare il sistema di bilanciamento del carico/multipath BGP per ottenere flussi di traffico in entrata ottimali. La prependenza AS-Path viene utilizzata per i prefissi del gateway locale da cui allontanare il traffico in caso di necessità di manutenzione. ONDs La rete del cliente dovrebbe preferire i routing provenienti da Outposts con una lunghezza AS-Path di 1 rispetto ai routing con una lunghezza AS-Path di 4.

La rete di clienti dovrebbe pubblicizzare prefissi BGP uguali con gli stessi attributi per tutti. ONDs Per impostazione predefinita, la rete Outpost bilancia il carico del traffico in uscita tra tutti gli uplink. Le policy di routing vengono utilizzate sul lato Outpost per deviare il traffico da un OND nel caso in cui sia necessario eseguire un intervento di manutenzione. Questo spostamento del traffico richiede che tutti i clienti abbiano lo stesso prefisso BGP. ONDs Nel caso in cui sia necessario eseguire un intervento di manutenzione sulla rete del cliente, raccomandiamo di utilizzare l'anteposizione di AS-Path per deviare temporaneamente la matrice del traffico da uplink specifici.

Pubblicità della sottorete IP di proprietà del cliente del gateway locale

Per impostazione predefinita, il gateway locale utilizza l'indirizzo IP privato delle istanze nel VPC per agevolare le comunicazioni con la rete on-premise. Tuttavia, puoi fornire pool di indirizzi IP (CoIP) di proprietà del cliente.

Se scegli CoIP, AWS crea il pool in base alle informazioni fornite durante il processo di installazione. È possibile creare indirizzi IP elastici da questo pool e quindi assegnare gli indirizzi alle risorse di Outpost, ad esempio le istanze. EC2

Il gateway locale converte l'indirizzo IP elastico in un indirizzo nel pool di proprietà del cliente. Il gateway locale comunica l'indirizzo convertito sulla rete locale e su qualsiasi altra rete che comunica con l'Outpost. Gli indirizzi vengono propagati sia nelle sessioni BGP del gateway locale che nei dispositivi di rete locale.

Suggerimento

Se utilizzi CoIP, BGP comunica gli indirizzi IP privati di tutte le sottoreti di Outpost che hanno un routing nella tabella di routing destinata al gateway locale.

Prendiamo in esame lo scenario in cui si dispone di un Outpost con due dispositivi di rete Outpost collegati tramite una VLAN del collegamento al servizio a due dispositivi di rete locale del cliente. Viene configurato quanto segue:

-

VPC A con un blocco CIDR 10.0.0.0/16.

-

Una sottorete nel VPC con un blocco CIDR 10.0.3.0/24.

-

Un' EC2 istanza nella sottorete con un indirizzo IP privato 10.0.3.112.

-

Pool di IP di proprietà del cliente (10.1.0.0/26).

-

Un'associazione di indirizzi IP elastici che lega 10.0.3.112 a 10.1.0.2.

-

Un gateway locale che utilizza BGP per propagare 10.1.0.0/26 sulla rete on-premise tramite i dispositivi locali.

-

La comunicazione tra Outpost e la rete locale utilizzerà CoIP Elastic IPs per indirizzare le istanze in Outpost, l'intervallo VPC CIDR non viene utilizzato.