Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di ruoli e autorizzazioni per Change Manager

Per impostazione predefinita, Change Manager non è autorizzato a eseguire azioni sulle tue risorse. È necessario concedere l'accesso utilizzando un ruolo di servizio AWS Identity and Access Management (IAM) o assumere un ruolo. Questo ruolo consente Change Manager per eseguire in modo sicuro i flussi di lavoro del runbook specificati in una richiesta di modifica approvata per tuo conto. Il ruolo concede AWS Security Token Service () trust a AWS STSAssumeRole Change Manager.

Fornendo a un ruolo queste autorizzazioni per agire per conto degli utenti di un'organizzazione, non è necessario che agli utenti venga concessa tale serie di autorizzazioni. Le operazioni consentite dalle autorizzazioni sono limitate solo alle operazioni approvate.

Quando gli utenti dell'account o dell'organizzazione creano una richiesta di modifica, possono selezionare questo ruolo assunto per eseguire le operazioni di modifica.

Puoi creare un nuovo ruolo da assumere per Change Manager o aggiorna un ruolo esistente con le autorizzazioni necessarie.

Se è necessario creare un ruolo di servizio per Change Manager, completa le seguenti attività.

Attività

Attività 1: Creazione di una politica relativa all'assunzione di ruoli per Change Manager

Attività 2: creazione di un ruolo secondario per Change Manager

Attività 3: collegamento della policy iam:PassRole ad altri ruoli

Attività 4: Aggiungere politiche in linea per assumere un ruolo per richiamarne altre Servizi AWS

Attività 5: Configurazione dell'accesso utente a Change Manager

Attività 1: Creazione di una politica relativa all'assunzione di ruoli per Change Manager

Utilizzate la procedura seguente per creare la politica da allegare al Change Manager assumere un ruolo.

Creare una politica di assunzione del ruolo per Change Manager

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, seleziona Policies (Policy) e Create Policy (Crea policy).

-

Nella pagina Crea policy, scegli la scheda JSON e sostituisci il contenuto predefinito con il seguente, che potrai modificare a tuo piacimento Change Manager operazioni nei passaggi seguenti.

Nota

Se stai creando una policy da utilizzare con una singola Account AWS organizzazione e non con più account e Regioni AWS, puoi omettere il primo blocco di rendiconti. L'

iam:PassRoleautorizzazione non è richiesta nel caso in cui un singolo account utilizzi Change Manager.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::delegated-admin-account-id:role/AWS-SystemsManager-job-functionAdministrationRole", "Condition": { "StringEquals": { "iam:PassedToService": "ssm.amazonaws.com" } } }, { "Effect": "Allow", "Action": [ "ssm:DescribeDocument", "ssm:GetDocument", "ssm:StartChangeRequestExecution" ], "Resource": [ "arn:aws:ssm:region:account-id:automation-definition/template-name:$DEFAULT", "arn:aws:ssm:region::document/template-name" ] }, { "Effect": "Allow", "Action": [ "ssm:ListOpsItemEvents", "ssm:GetOpsItem", "ssm:ListDocuments", "ssm:DescribeOpsItems" ], "Resource": "*" } ] } -

Per l'

iam:PassRoleazione, aggiorna ilResourcevalore per includere tutte le funzioni lavorative definite per l' ARNs organizzazione a cui desideri concedere le autorizzazioni per avviare i flussi di lavoro dei runbook. -

Sostituisci i

job-functionsegnapostiregionaccount-id,template-name,delegated-admin-account-id, e con i valori per Change Manager operazioni. -

Per la seconda istruzione di

Resource, modifica l'elenco in modo da includere tutti i modelli di modifica per i quali desideri concedere le autorizzazioni. In alternativa, specifica"Resource": "*"per concedere le autorizzazioni per tutti i modelli di modifica nell'organizzazione. -

Scegli Successivo: Tag.

-

(Facoltativo) Aggiungere una o più coppie tag chiave-valore per organizzare, monitorare o controllare l'accesso per questa policy.

-

Scegli Prossimo: Rivedi.

-

Nella pagina Review policy (Rivedi policy), immetti un nome nella casella Name (Nome), ad esempio

MyChangeManagerAssumeRole, quindi immetti una descrizione facoltativa. -

Scegli Create policy (Crea policy) e continua con Attività 2: creazione di un ruolo secondario per Change Manager.

Attività 2: creazione di un ruolo secondario per Change Manager

Utilizzare la procedura seguente per creare un Change Manager assume il ruolo, un tipo di ruolo di servizio, per Change Manager.

Creare un ruolo secondario per Change Manager

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Ruoli e quindi Crea ruolo.

-

Per Select trusted entity (Seleziona un'entità attendibile), effettua le seguenti selezioni:

-

Per Trusted entity type (Tipo di entità attendibile), scegli AWS service (Servizio)

-

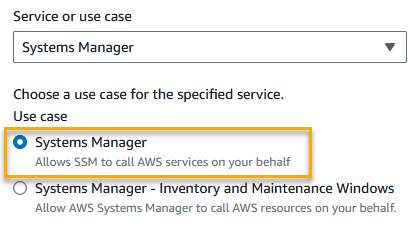

Per casi d'uso per altri Servizi AWS, scegli Systems Manager

-

Scegli Systems Manager, come mostrato nell'immagine seguente.

-

-

Scegli Next (Successivo).

-

Nella pagina Attached permissions policy (Policy delle autorizzazioni collegate), cerca la policy del ruolo da assegnare creato in Attività 1: Creazione di una politica relativa all'assunzione di ruoli per Change Manager, ad esempio

MyChangeManagerAssumeRole. -

Seleziona la casella di controllo accanto al nome della policy, quindi scegli Next: Tags (Successivo: Tag).

-

Per Nome ruolo, inserisci un nome per il nuovo profilo dell'istanza, ad esempio

MyChangeManagerAssumeRole. -

(Facoltativo) Per Role description (Descrizione ruolo), aggiorna la descrizione di questo ruolo dell'istanza.

-

(Facoltativo) Aggiungere una o più coppie tag chiave-valore per organizzare, monitorare o controllare l'accesso per questo ruolo.

-

Scegli Prossimo: Rivedi.

-

(Facoltativo) Per Tags (Tag), aggiungi una o più coppie tag chiave-valore chiave per organizzare, monitorare o controllare l'accesso per questo ruolo, quindi scegli Create role (Crea ruolo). Il sistema ti riporta alla pagina Ruoli.

-

Scegliere Create role (Crea ruolo). Il sistema visualizza di nuovo la pagina Roles (Ruoli).

-

Nella pagina Roles (Ruoli) scegliere il ruolo appena creato per aprire la pagina Summary (Riepilogo).

Attività 3: collegamento della policy iam:PassRole ad altri ruoli

Procedi come segue per allegare la policy iam:PassRole a un profilo dell'istanza IAM o un ruolo di servizio IAM. (Il servizio Systems Manager utilizza i profili di istanza IAM per comunicare con EC2 le istanze. Per i nodi non EC2 gestiti in un ambiente ibrido e multicloud, viene invece utilizzato un ruolo di servizio IAM.)

Allegando la policy, iam:PassRole Change Manager il servizio può passare i permessi di assunzione di ruolo ad altri servizi o strumenti di Systems Manager durante l'esecuzione di flussi di lavoro di runbook.

Per collegare la policy iam:PassRole a un profilo dell'istanza IAM o a un ruolo di servizio

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, seleziona Ruoli.

-

Cerca il Change Manager assumi il ruolo che hai creato, ad esempio

MyChangeManagerAssumeRole, e scegline il nome. -

Nella pagina Summary (Riepilogo) del ruolo assunto, scegli la scheda Permissions (Autorizzazioni).

-

Scegli Add permissions, Create inline policy (Aggiungi autorizzazioni, Crea policy inline).

-

Nella pagina Create Policy (Crea policy), scegliere la scheda Visual editor (Editor visivo).

-

Scegliere Service (Servizio), quindi IAM.

-

Nella casella di testo Filtro azioni

PassRole, immettete e scegliete l'PassRoleopzione. -

Espandi Resources (Risorse). Verifica che l'opzione Specific (Specifico) sia selezionata, quindi scegliere Add ARN (Aggiungi ARN).

-

Nel campo Specify ARN for role (Specifica ARN per il ruolo), immetti l'ARN del ruolo del profilo dell'istanza IAM o del ruolo di servizio IAM a cui desideri passare le autorizzazioni del ruolo assunto. Il sistema popola automaticamente i campi Account e Role name with path (Nome ruolo con percorso).

-

Scegliere Add (Aggiungi).

-

Scegliere Review policy (Rivedi policy).

-

Per Name (Nome), inserisci un nome per identificare questa policy, quindi scegli Create policy (Crea policy).

- Ulteriori informazioni

Attività 4: Aggiungere politiche in linea per assumere un ruolo per richiamarne altre Servizi AWS

Quando una richiesta di modifica richiama altre persone utilizzando il Servizi AWS Change Manager assume role, assume role deve essere configurato con l'autorizzazione a richiamare tali servizi. Questo requisito si applica a tutti i runbook di AWS automazione (runbook AWS-*) che potrebbero essere utilizzati in una richiesta di modifica, come, e runbook. AWS-ConfigureS3BucketLogging AWS-CreateDynamoDBBackup AWS-RestartEC2Instance Questo requisito si applica anche a tutti i runbook personalizzati creati che richiamano altri utenti Servizi AWS utilizzando azioni che richiamano altri servizi. Ad esempio, se utilizzi le operazioni aws:executeAwsApi, aws:CreateStack o aws:copyImage, allora dovrai configurare il ruolo di servizio con l'autorizzazione per richiamare questi servizi. Puoi concedere autorizzazioni ad altri Servizi AWS aggiungendo una policy in linea IAM al ruolo.

Aggiunta di una policy in linea a un ruolo assunto per la chiamata di altri Servizi AWS (console IAM)

Accedi AWS Management Console e apri la console IAM all'indirizzo. https://console.aws.amazon.com/iam/

-

Nel riquadro di navigazione, seleziona Ruoli.

-

Nell'elenco, scegli il nome del ruolo assunto che desideri aggiornare, ad esempio

MyChangeManagerAssumeRole. -

Scegli la scheda Autorizzazioni.

-

Scegli Add permissions, Create inline policy (Aggiungi autorizzazioni, Crea policy inline).

-

Scegli la scheda JSON.

-

Inserisci un documento di policy JSON per il file Servizi AWS che desideri richiamare. Di seguito sono riportati due documenti della policy JSON di esempio.

Esempio di

PutObjecteGetObjectdi Amazon S3{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" } ] }Amazon EC2

CreateSnapshotedDescribeSnapShotsesempio{ "Version":"2012-10-17", "Statement":[ { "Effect":"Allow", "Action":"ec2:CreateSnapshot", "Resource":"*" }, { "Effect":"Allow", "Action":"ec2:DescribeSnapshots", "Resource":"*" } ] }Per informazioni sul linguaggio della policy IAM consulta Riferimento alle policy JSON IAM nella Guida per l'utente di IAM.

-

Al termine, seleziona Review policy (Rivedi policy). In Policy Validator (Validatore di policy) vengono segnalati eventuali errori di sintassi.

-

Per Name (Nome), inserisci un nome per identificare la policy che stai creando. Consulta il Summary (Riepilogo) della policy per visualizzare le autorizzazioni concesse dalla policy. Seleziona Create policy (Crea policy) per salvare il proprio lavoro.

-

Una volta creata, una policy inline viene automaticamente incorporata nel ruolo.

Attività 5: Configurazione dell'accesso utente a Change Manager

Se al tuo utente, gruppo o ruolo sono assegnate le autorizzazioni di amministratore, hai accesso a Change Manager. Se non disponi delle autorizzazioni di amministratore, un amministratore deve assegnare la politica AmazonSSMFullAccess gestita, o una politica che fornisca autorizzazioni comparabili, all'utente, al gruppo o al ruolo.

Utilizzare la procedura seguente per configurare un utente da utilizzare Change ManagerL'utente scelto disporrà dell'autorizzazione necessaria per configurare ed eseguire . Change Manager.

A seconda dell'applicazione di identità utilizzata nell'organizzazione, è possibile selezionare una delle tre opzioni disponibili per configurare l'accesso degli utenti. Durante la configurazione dell'accesso utente, assegna o aggiungi quanto segue:

-

Assegna la policy

AmazonSSMFullAccesso una policy analoga che autorizzi l'accesso a Systems Manager. -

Assegna la policy

iam:PassRole. -

Aggiungi l'ARN per Change Manager assumi il ruolo che hai copiato alla fine di. Attività 2: creazione di un ruolo secondario per Change Manager

Per fornire l'accesso, aggiungi autorizzazioni agli utenti, gruppi o ruoli:

-

Utenti e gruppi in AWS IAM Identity Center:

Crea un set di autorizzazioni. Segui le istruzioni riportate nella pagina Create a permission set (Creazione di un set di autorizzazioni) nella Guida per l'utente di AWS IAM Identity Center .

-

Utenti gestiti in IAM tramite un provider di identità:

Crea un ruolo per la federazione delle identità. Segui le istruzioni riportate nella pagina Create a role for a third-party identity provider (federation) della Guida per l'utente IAM.

-

Utenti IAM:

-

Crea un ruolo che l'utente possa assumere. Segui le istruzioni riportate nella pagina Create a role for an IAM user della Guida per l'utente IAM.

-

(Non consigliato) Collega una policy direttamente a un utente o aggiungi un utente a un gruppo di utenti. Segui le istruzioni riportate nella pagina Aggiunta di autorizzazioni a un utente (console) nella Guida per l'utente IAM.

-

Hai terminato la configurazione dei ruoli richiesti per Change Manager. Ora puoi usare il Change Manager assumi il ruolo ARN nel tuo Change Manager operazioni.