Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo dello scambio di chiavi post-quantistiche ibrido con AWS Transfer Family

AWS Transfer Family supporta un'opzione ibrida di creazione di chiavi post-quantistiche per il protocollo Secure Shell (). SSH La creazione di chiavi post-quantistiche è necessaria perché è già possibile registrare il traffico di rete e salvarlo per la decrittografia in futuro da parte di un computer quantistico, il che viene chiamato attacco. store-now-harvest-later

Puoi utilizzare questa opzione quando ti connetti a Transfer Family per trasferimenti sicuri di file da e verso lo storage Amazon Simple Storage Service (Amazon S3) o Amazon Elastic File System (Amazon). EFS La definizione di chiavi ibride post-quantistiche SSH introduce meccanismi di definizione delle chiavi post-quantistici, che utilizza in combinazione con i classici algoritmi di scambio di chiavi. SSHle chiavi create con le suite di crittografia classiche sono al sicuro dagli attacchi di forza bruta con la tecnologia attuale. Tuttavia, non si prevede che la crittografia classica rimanga sicura dopo l'emergere dell'informatica quantistica su larga scala in futuro.

Se la tua organizzazione si affida alla riservatezza a lungo termine dei dati trasmessi tramite una connessione Transfer Family, dovresti prendere in considerazione un piano per migrare alla crittografia post-quantistica prima che i computer quantistici su larga scala diventino disponibili per l'uso.

Per proteggere i dati crittografati oggi da potenziali attacchi futuri, AWS partecipa con la comunità crittografica allo sviluppo di algoritmi quantistici resistenti o post-quantistici. Abbiamo implementato suite di cifratura ibride post-quantistiche a scambio di chiavi in Transfer Family che combinano elementi classici e post-quantistici.

Queste suite di crittografia ibride sono disponibili per l'uso con i carichi di lavoro di produzione nella maggior parte delle regioni. AWS Tuttavia, poiché le caratteristiche prestazionali e i requisiti di larghezza di banda delle suite di crittografia ibride sono diversi da quelli dei classici meccanismi di scambio di chiavi, ti consigliamo di testarli sulle tue connessioni Transfer Family.

Indice

Informazioni sullo scambio di chiavi ibride post-quantistiche in SSH

Transfer Family supporta suite di cifratura a scambio di chiavi ibride post-quantistiche, che utilizzano sia il classico algoritmo di scambio di chiavi Elliptic Curve Diffie-Hellman

Il client e il ECDH server effettuano ancora uno scambio di chiavi. Inoltre, il server incapsula un segreto condiviso post-quantistico nella chiave KEM pubblica post-quantistica del client, pubblicizzata nel messaggio di scambio di chiavi del client. SSH Questa strategia combina l'elevata garanzia di uno scambio di chiavi classico con la sicurezza degli scambi di chiavi post-quantistici proposti, per contribuire a garantire che le strette di mano siano protette fintanto che il segreto condiviso post-quantistico non può essere violato. ECDH

Come funziona la creazione di chiavi ibride post-quantistiche in Transfer Family

AWS ha recentemente annunciato il supporto per lo scambio di chiavi post-quantistiche nei trasferimenti di file inSFTP. AWS Transfer Family Transfer Family ridimensiona in modo sicuro i trasferimenti di business-to-business file verso i servizi AWS di archiviazione utilizzando SFTP e altri protocolli. SFTPè una versione più sicura del File Transfer Protocol (FTP) che funziona su. SSH Il supporto per lo scambio di chiavi post-quantistico di Transfer Family innalza il livello di sicurezza per i trasferimenti di dati. SFTP

Il SFTP supporto per lo scambio di chiavi ibride post-quantistiche in Transfer Family include la combinazione di algoritmi post-quantistici Kyber-512, Kyber-768 e Kyber-1024, con oltre curve P256, P384, P521 o Curve25519. ECDH I seguenti metodi di scambio di SSH chiavi SSH corrispondenti sono specificati nella bozza di scambio di chiavi ibride post-quantistiche

-

ecdh-nistp256-kyber-512r3-sha256-d00@openquantumsafe.org -

ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -

ecdh-nistp521-kyber-1024r3-sha512-d00@openquantumsafe.org -

x25519-kyber-512r3-sha256-d00@amazon.com

Nota

Questi nuovi metodi di scambio di chiavi possono cambiare man mano che la bozza evolve verso la standardizzazione o quando NIST ratificherà l'algoritmo Kyber.

Perché Kyber?

AWS si impegna a supportare algoritmi standardizzati e interoperabili. Kyber è il primo algoritmo di crittografia post-quantistica selezionato per la standardizzazione dal progetto Post-Quantum Cryptography. NIST

Come parte di questo impegno, AWS ha presentato una bozza di proposta IETF per la crittografia post-quantistica che combina Kyber con NIST curve approvate come P256 for. SSH Per contribuire a migliorare la sicurezza dei nostri clienti, l' AWS implementazione dello scambio di chiavi post-quantistiche è inclusa e segue tale bozza. SFTP SSH Abbiamo intenzione di supportare i futuri aggiornamenti fino a quando la nostra proposta non sarà adottata IETF e diventerà uno standard.

I nuovi metodi di scambio delle chiavi (elencati nella sezioneCome funziona la creazione di chiavi ibride post-quantistiche in Transfer Family) potrebbero cambiare man mano che la bozza evolverà verso la standardizzazione o quando NIST ratificherà l'algoritmo Kyber.

Nota

Il supporto di algoritmi post-quantistici è attualmente disponibile per lo scambio di chiavi ibride post-quantistiche in TLS for AWS KMS (vedi Using hybrid post-quantum with) ed endpoint. TLS AWS KMSAWS Certificate Manager AWS Secrets Manager API

Scambio di chiavi ibride post-quantistiche e requisiti crittografici (140) SSH FIPS

Per i clienti che richiedono la FIPS conformità, Transfer Family fornisce la crittografia FIPS approvata utilizzando la SSH libreria crittografica open source AWS FIPS certificata 140, -LC. AWS I metodi di scambio di chiavi ibridi post-quantistici supportati in TransferSecurityPolicy-PQ-SSH-FIPS -Experimental-2023-04 in Transfer FIPS Family sono approvati NISTsecondo

Test dello scambio di chiavi ibride post-quantistiche in Transfer Family

Questa sezione descrive i passaggi da seguire per testare lo scambio di chiavi ibride post-quantistiche.

-

Abilita lo scambio di chiavi ibride post-quantistiche sul tuo endpoint SFTP.

-

Utilizzate un SFTP client (ad esempioConfigura un SFTP client che supporti lo scambio di chiavi ibride post-quantistiche) che supporti lo scambio di chiavi ibride post-quantistiche seguendo le indicazioni contenute nella bozza di specifica sopra menzionata.

-

Trasferisci un file utilizzando un server Transfer Family.

-

Conferma lo scambio di chiavi ibride post-quantistiche in SFTP.

Abilita lo scambio di chiavi ibride post-quantistiche sul tuo endpoint SFTP

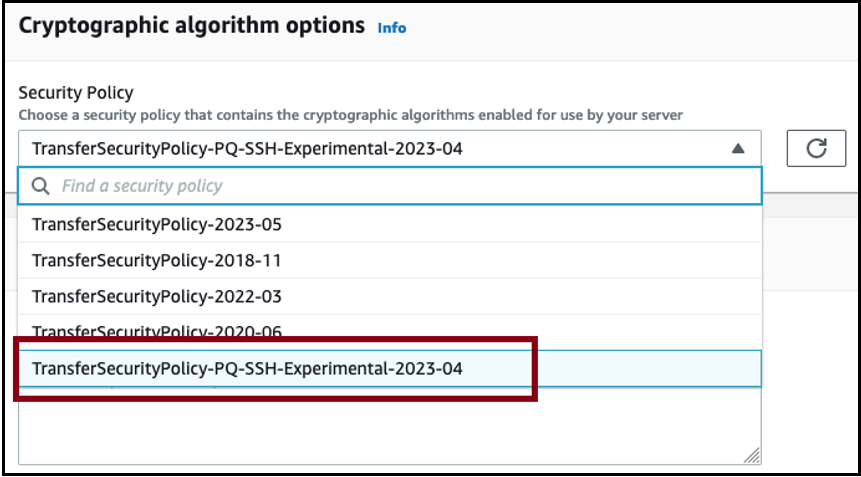

Puoi scegliere la SSH politica quando crei un nuovo endpoint SFTP server in Transfer Family o modificando le opzioni dell'algoritmo crittografico in un endpoint esistenteSFTP. L'istantanea seguente mostra un esempio di come AWS Management Console si aggiorna la policy. SSH

I nomi delle SSH policy che supportano lo scambio di chiavi post-quantistiche sono TransferSecurityPolicy-PQ- -Experimental-2023-04 e -PQ- - SSH -Experimental-2023-04. TransferSecurityPolicy SSH FIPS Per maggiori dettagli sulle politiche di Transfer Family, consultaPolitiche di sicurezza per AWS Transfer Family.

Configura un SFTP client che supporti lo scambio di chiavi ibride post-quantistiche

Dopo aver selezionato la SSH politica post-quantistica corretta nell'endpoint SFTP Transfer Family, puoi sperimentare con il post-quantum in SFTP Transfer Family. Puoi utilizzare un SFTP client (come OQSOpen SSH

OQSOpen SSH è un fork open source di Open SSH che aggiunge la crittografia quantistica sicura utilizzando. SSH liboqs liboqsè una libreria C open source che implementa algoritmi crittografici a resistenza quantistica. OQSApri SSH e fai parte del liboqs progetto Open Quantum Safe (). OQS

Per testare lo scambio di chiavi ibride post-quantistiche in Transfer Family SFTP with OQS OpenSSH, devi creare OQS Open SSH come spiegato nel progetto. READMEs-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com) utilizzando i metodi di scambio di chiavi ibridi post-quantistici, come illustrato nel comando seguente.

./sftp -S ./ssh -v -o \ KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

Nel comando precedente, sostituisci i seguenti elementi con le tue informazioni:

-

Replace (Sostituisci)

username_private_key_PEM_filecon il file PEM codificato con chiave privata dell'SFTPutente -

Replace (Sostituisci)

usernamecon il nome utente SFTP -

Replace (Sostituisci)

server-idcon l'ID del server Transfer Family -

Replace (Sostituisci)

region-idcon la regione effettiva in cui si trova il server Transfer Family

Conferma lo scambio di chiavi ibride post-quantistiche in SFTP

Per confermare che lo scambio di chiavi ibride post-quantistiche è stato utilizzato durante una SSH connessione SFTP a Transfer Family, controlla l'output del client. Facoltativamente, è possibile utilizzare un programma di acquisizione di pacchetti. Se si utilizza il SSH client Open Quantum Safe Open, l'output dovrebbe essere simile al seguente (omettendo informazioni irrilevanti per brevità):

$./sftp -S ./ssh -v -o KexAlgorithms=ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_8.9-2022-01_p1, Open Quantum Safe 2022-08, OpenSSL 3.0.2 15 Mar 2022 debug1: Reading configuration data /home/lab/openssh/oqs-test/tmp/ssh_config debug1: Authenticator provider $SSH_SK_PROVIDER did not resolve; disabling debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xx.yy.zz..12] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_8.9-2022-01_ debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /home/lab/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes192-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to AWS.Tranfer.PQ.SFTP.test-endpoint.aws.com ([xx.yy.zz..12]:22) using "publickey".s debug1: channel 0: new [client-session] [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

L'output mostra che la negoziazione con il cliente è avvenuta utilizzando il metodo ibrido ecdh-nistp384-kyber-768r3-sha384-d00@openquantumsafe.org post-quantistico e ha stabilito con successo una sessione. SFTP