翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

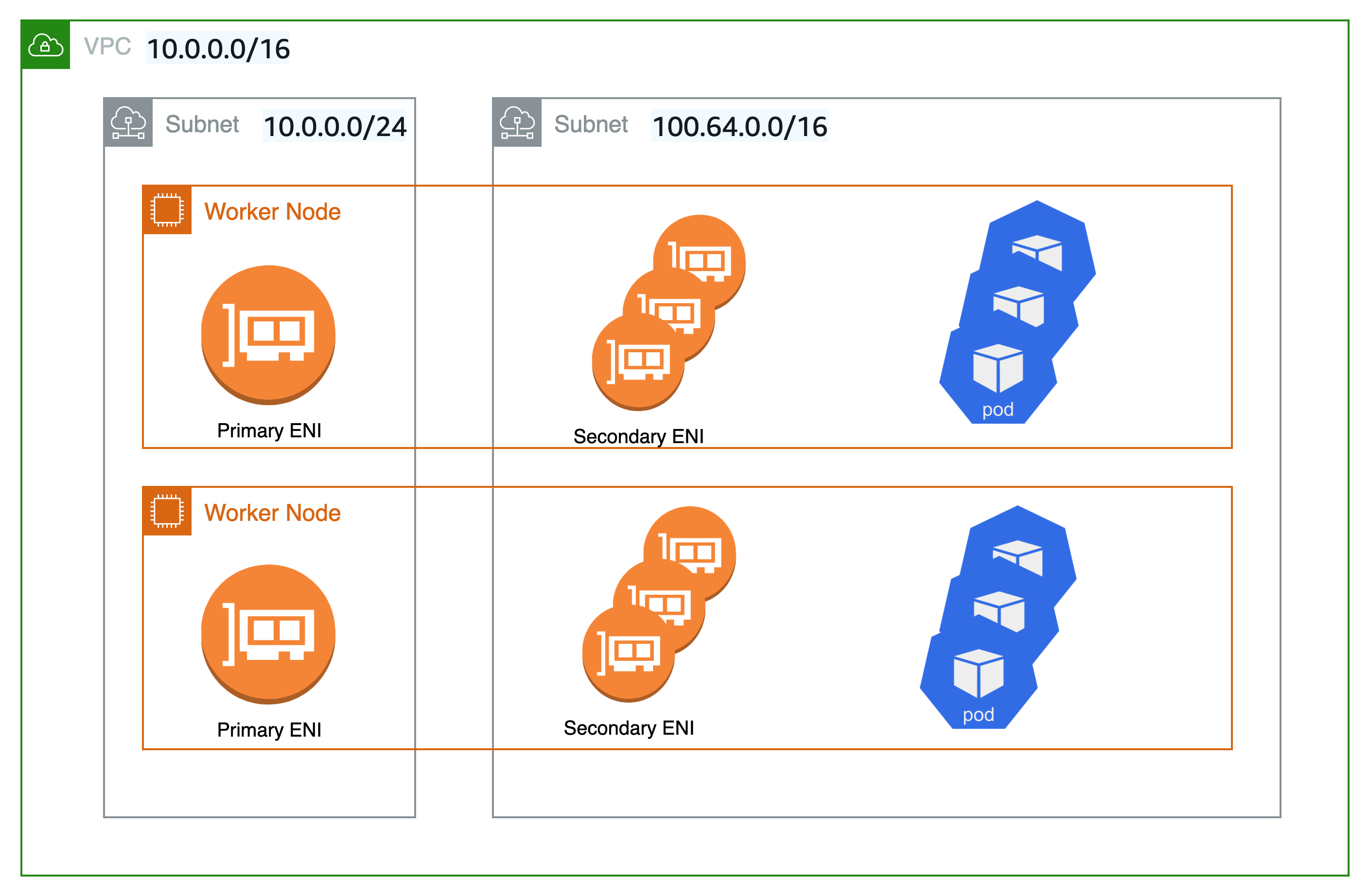

デフォルトでは、Amazon VPC CNI はプライマリサブネットから選択された IP アドレスを Pod に割り当てます。プライマリサブネットは、プライマリ ENI がアタッチされているサブネット CIDR で、通常はノード/ホストのサブネットです。

サブネット CIDR が小さすぎる場合、CNI は Pod に割り当てるのに十分なセカンダリ IP アドレスを取得できない可能性があります。これは EKS IPv4 クラスターの一般的な課題です。

カスタムネットワークは、この問題の解決策の 1 つです。

カスタムネットワーキングは、セカンダリ VPC アドレススペース (CIDR) からノードとポッドの IPs を割り当てることで、IP の枯渇問題に対処します。カスタムネットワークサポートはENIConfig カスタムリソースをサポートします。ENIConfig には、代替サブネット CIDR 範囲 (セカンダリ VPC CIDR から取得) と、ポッドが属するセキュリティグループ (複数可) が含まれます。カスタムネットワーキングを有効にすると、VPC CNI は ENIs でENIConfig を作成します。CNI は、ENIConfig CRD で定義された CIDR 範囲から IP アドレスをポッドに割り当てます。

プライマリ ENI はカスタムネットワークでは使用されないため、ノードで実行できる Pod の最大数は少なくなります。ホストネットワークポッドは、プライマリ ENI に割り当てられた IP アドレスを引き続き使用します。さらに、プライマリ ENI はソースネットワーク変換を処理し、Pod トラフィックをノードの外部にルーティングするために使用されます。

サンプルの構成

カスタムネットワーキングではセカンダリ CIDR 範囲の有効な VPC 範囲を使用できますが、CG-NAT スペースの CIDRs (/16) を使用することをお勧めします。つまり、100.64.0.0/10 または 198.19.0.0/16 は、他の RFC1918 範囲よりも企業設定で使用される可能性が低いためです。VPC で使用できる許可および制限された CIDR ブロックの関連付けの詳細については、VPC ドキュメントの「VPC とサブネットのサイズ設定」セクションのIPv4 CIDR ブロックの関連付けの制限」を参照してください。

次の図に示すように、ワーカーノードのプライマリ Elastic Network Interface (ENI) は引き続きプライマリ VPC CIDR 範囲 (この場合は 10.0.0.0/16) を使用しますがENIs はセカンダリ VPC CIDR 範囲 (この場合は 100.64.0.0/16) を使用します。ここで、ポッドに 100.64.0.0/16 CIDR 範囲を使用するには、カスタムネットワークを使用するように CNI プラグインを設定する必要があります。ここに記載されている手順を実行できます。

CNI でカスタムネットワーキングを使用する場合は、AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG環境変数を に設定しますtrue。

kubectl set env daemonset aws-node -n kube-system AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true

の場合AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true、CNI は で定義されたサブネットから Pod IP アドレスを割り当てますENIConfig。ENIConfig カスタムリソースは、Pod がスケジュールされるサブネットを定義するために使用されます。

apiVersion : crd.k8s.amazonaws.com/v1alpha1

kind : ENIConfig

metadata:

name: us-west-2a

spec:

securityGroups:

- sg-0dff111a1d11c1c11

subnet: subnet-011b111c1f11fdf11

ENIconfig カスタムリソースの作成時に、新しいワーカーノードを作成し、既存のノードをドレインする必要があります。既存のワーカーノードとポッドは影響を受けません。

レコメンデーション

のときにカスタムネットワーキングを使用する

IPv4 の枯渇に対処していて、まだ IPv6 を使用できない場合は、カスタムネットワークを検討することをお勧めします。Amazon EKS での RFC6598

セキュリティグループの要件が異なる別のネットワークで Pod を実行するセキュリティ要件がある場合は、カスタムネットワークを検討してください。カスタムネットワーキングを有効にすると、ポッドはノードのプライマリネットワークインターフェイスとは異なるサブネットまたはセキュリティグループを ENIConfig で定義されているとおりに使用します。

カスタムネットワーキングは、オンプレミスのデータセンターサービスに接続するために複数の EKS クラスターとアプリケーションをデプロイするための理想的なオプションです。Amazon Elastic Load Balancing や NAT-GW などのサービスで VPC 内の EKS にアクセスできるプライベートアドレス (RFC1918) の数を増やすことができます。同時に、複数のクラスターで Pod にルーティング不可能な CG-NAT スペースを使用できます。トランジットゲートウェイ

カスタムネットワーキングを避ける

IPv6 を実装する準備ができました

カスタムネットワーキングは IP の枯渇の問題を軽減できますが、追加の運用オーバーヘッドが必要です。現在デュアルスタック (IPv4/IPv6) VPC をデプロイしている場合、またはプランに IPv6 サポートが含まれている場合は、代わりに IPv6 クラスターを実装することをお勧めします。IPv6 EKS クラスターをセットアップし、アプリケーションを移行できます。IPv6 EKS クラスターでは、Kubernetes と Pod の両方が IPv6 アドレスを取得し、IPv4 エンドポイントと IPv6 エンドポイントの両方と通信できます。IPv6 EKS クラスターを実行するためのベストプラクティスを確認してください。

枯渇した CG-NAT スペース

さらに、CG-NAT スペースの CIDRs を現在使用しているか、セカンダリ CIDR をクラスター VPC にリンクできない場合は、代替 CNI を使用するなど、他のオプションを検討する必要がある場合があります。商用サポートを受けるか、オープンソースの CNI プラグインプロジェクトにパッチをデバッグして送信するための社内知識を持つことを強くお勧めします。詳細については、「代替 CNI プラグインユーザーガイド」を参照してください。

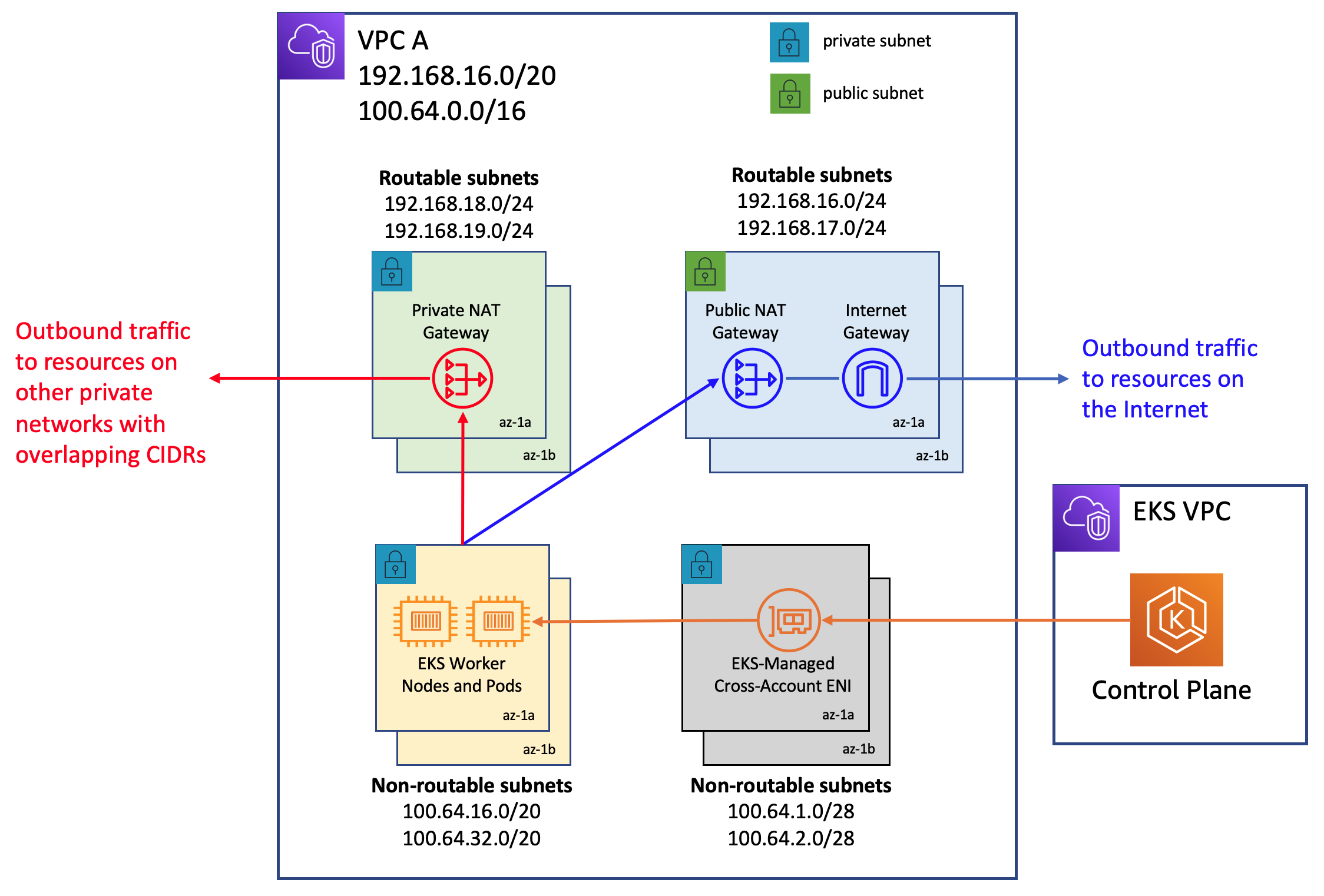

プライベート NAT ゲートウェイを使用する

Amazon VPC でプライベート NAT ゲートウェイ機能が提供されるようになりました。Amazon のプライベート NAT Gateway を使用すると、プライベートサブネット内のインスタンスは、重複する CIDR を持つ他の VPCs やオンプレミスネットワークに接続できます。 CIDRs このブログ記事

このブログ投稿実装で使用されるネットワークアーキテクチャは、Amazon VPC ドキュメントの「重複するネットワーク間の通信を有効にする」の推奨事項に従います。このブログ記事で説明されているように、RFC6598 アドレスと併せてプライベート NAT Gateway の使用を拡張して、顧客のプライベート IP 枯渇の問題を管理することができます。EKS クラスター、ワーカーノードはルーティング不可能な 100.64.0.0/16 VPC セカンダリ CIDR 範囲にデプロイされますが、プライベート NAT ゲートウェイ、NAT ゲートウェイはルーティング可能な RFC1918 CIDR 範囲にデプロイされます。このブログでは、ルーティング不可能な CIDR 範囲が重複する VPCs 間の通信を容易にするために、トランジットゲートウェイを使用して VPCs を接続する方法について説明します。VPC のルーティング不可能なアドレス範囲の EKS リソースが、重複するアドレス範囲を持たない他の VPCs と通信する必要があるユースケースでは、VPC ピアリングを使用してそのような VPCs を相互接続できます。この方法では、VPC ピアリング接続を介したアベイラビリティーゾーン内のすべてのデータ転送が無料になるため、潜在的なコスト削減につながる可能性があります。

ノードと Pod の一意のネットワーク

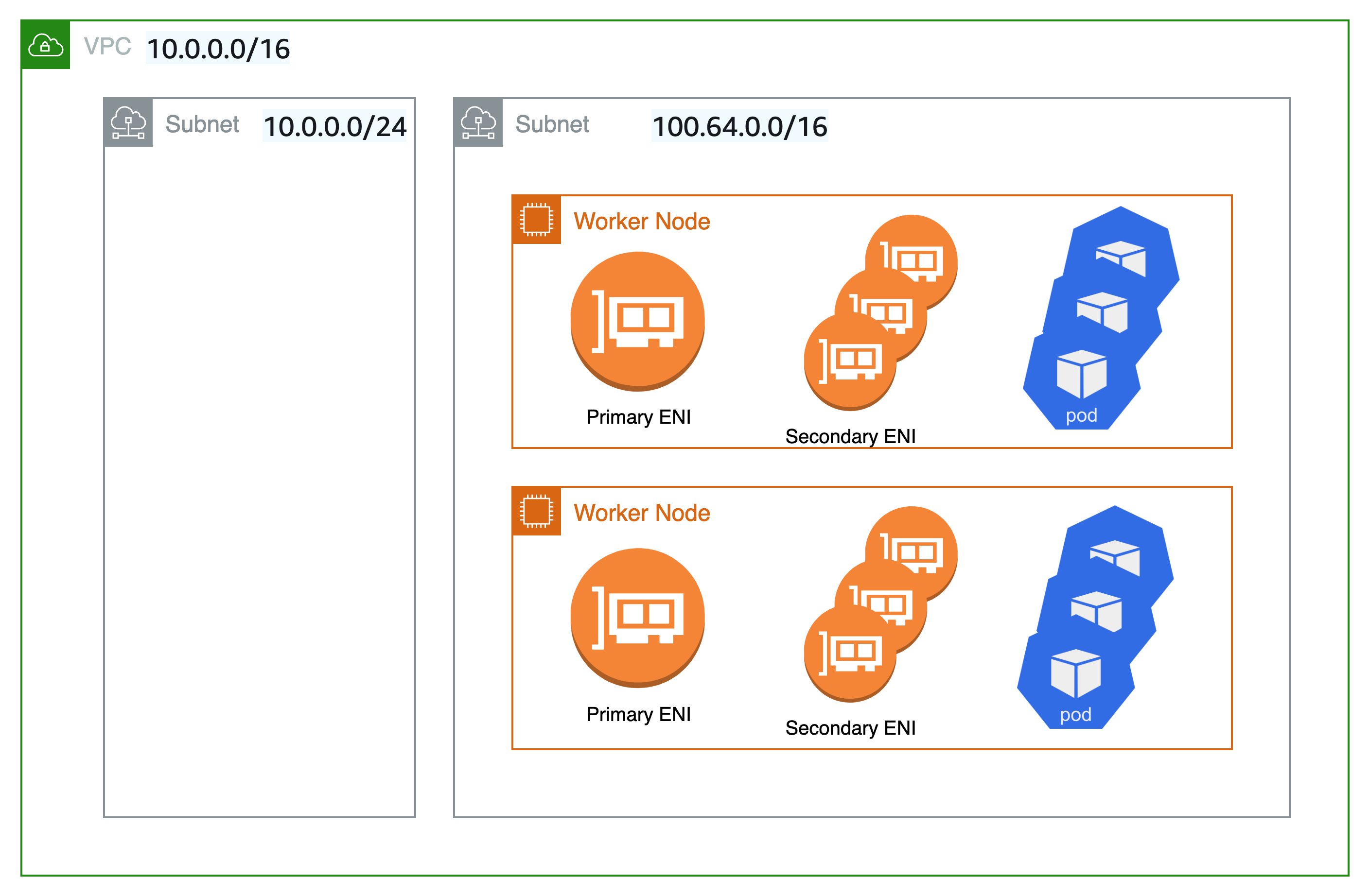

セキュリティ上の理由からノードとポッドを特定のネットワークに分離する必要がある場合は、より大きなセカンダリ CIDR ブロック (100.64.0.0/8 など) からサブネットにノードとポッドをデプロイすることをお勧めします。VPC に新しい CIDR をインストールした後、セカンダリ CIDR を使用して別のノードグループをデプロイし、元のノードをドレインして、ポッドを新しいワーカーノードに自動的に再デプロイできます。これを実装する方法の詳細については、このブログ

カスタムネットワークは、次の図に示すセットアップでは使用されません。代わりに、Kubernetes ワーカーノードは、100.64.0.0/10 など、VPC のセカンダリ VPC CIDR 範囲のサブネットにデプロイされます。EKS クラスターを実行したままにすることはできますが (コントロールプレーンは元のサブネットに残ります)、ノードとポッドはセカンダリサブネットに移動されます。これは、VPC 内の IP 枯渇のリスクを軽減するための、非従来的な手法ですが、もう 1 つの手法です。ポッドを新しいワーカーノードに再デプロイする前に、古いノードをドレインすることをお勧めします。

アベイラビリティーゾーンラベルを使用して設定を自動化する

Kubernetes を有効にして、ワーカーノードアベイラビリティーゾーン (AZ) に対応する ENIConfig を自動的に適用できます。

Kubernetes は、ワーカーノードtopology.kubernetes.io/zonetopology.kubernetes.io/zone。タグfailure-domain.beta.kubernetes.io/zoneは廃止され、タグ に置き換えられることに注意してくださいtopology.kubernetes.io/zone。

-

nameフィールドを VPC のアベイラビリティーゾーンに設定します。 -

次のコマンドを使用して自動設定を有効にする

-

次のコマンドを使用して設定ラベルを設定します。

kubectl set env daemonset aws-node -n kube-system "AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true" kubectl set env daemonset aws-node -n kube-system "ENI_CONFIG_LABEL_DEF=topology.kubernetes.io/zone"

アベイラビリティーゾーンごとに複数のセカンダリサブネットがある場合は、特定の を作成する必要がありますENI_CONFIG_LABEL_DEF。ENI_CONFIG_LABEL_DEF ノードを として設定k8s.amazonaws.com/eniConfigk8s.amazonaws.com/eniConfig=us-west-2a-subnet-1k8s.amazonaws.com/eniConfig=us-west-2a-subnet-2

セカンダリネットワークを設定するときに Pod を置き換える

カスタムネットワークを有効にしても、既存のノードは変更されません。カスタムネットワーキングは破壊的なアクションです。カスタムネットワーキングを有効にした後にクラスター内のすべてのワーカーノードをローリング置換するのではなく、EKS 入門ガイドの AWS CloudFormation テンプレートを、Lambda 関数を呼び出して環境変数で aws-node Daemonset を更新し、ワーカーノードがプロビジョニングされる前にカスタムネットワーキングを有効にするカスタムリソースで更新することをお勧めします。

カスタム CNI ネットワーク機能に切り替える前に、クラスター内に実行中の Pod を持つノードがある場合は、ノードをコーディングしてドレイン

ノードあたりの最大ポッド数を計算する

ノードのプライマリ ENI は Pod IP アドレスの割り当てに使用されなくなったため、特定の EC2 インスタンスタイプで実行できる Pod の数が減少します。この制限を回避するには、カスタムネットワーキングでプレフィックス割り当てを使用できます。プレフィックスを割り当てると、各セカンダリ IP はセカンダリ ENIs。

カスタムネットワーキングを使用する m5.large インスタンスの Pod の最大数を検討してください。

プレフィックスの割り当てなしで実行できる Pod の最大数は 29 です。

-

3 ENIs - 1) * (10 secondary IPs per ENI - 1 + 2 = 20

プレフィックスアタッチメントを有効にすると、ポッドの数は 290 に増加します。

-

(3 ENIs - 1) * ((10 secondary IPs per ENI - 1) * 16 + 2 = 290

ただし、インスタンスの仮想 CPUs の数が少ないため、最大ポッド数を 290 ではなく 110 に設定することをお勧めします。より大きなインスタンスでは、EKS は最大ポッド値を 250 にすることをお勧めします。より小さなインスタンスタイプ (m5.large など) のプレフィックスアタッチメントを使用する場合、インスタンスの CPU リソースとメモリリソースを IP アドレスよりもかなり前に使い果たす可能性があります。

注記

CNI プレフィックスが ENI に /28 プレフィックスを割り当てる場合、IP アドレスの連続したブロックである必要があります。プレフィックスの生成元のサブネットが高度に断片化されている場合、プレフィックスアタッチメントが失敗する可能性があります。クラスター用の新しい専用 VPC を作成するか、サブネットにプレフィックスアタッチメント専用の CIDR のセットを予約することで、これを回避できます。このトピックの詳細については、「サブネット CIDR 予約」を参照してください。

CG-NAT スペースの既存の使用状況を特定する

カスタムネットワークを使用すると、IP の枯渇の問題を緩和できますが、すべての課題を解決することはできません。クラスターにすでに CG-NAT スペースを使用している場合、または単にセカンダリ CIDR をクラスター VPC に関連付ける機能がない場合は、代替 CNI の使用や IPv6 クラスターへの移行など、他のオプションを検討することをお勧めします。