翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

このガイドでは、リスク評価と緩和戦略を通じてビジネス価値を提供しながら、EKS に依存する情報、システム、アセットを保護する方法についてアドバイスします。本書のガイダンスは、お客様がベストプラクティスに従って EKS を実装できるように AWS が公開している一連のベストプラクティスガイドの一部です。パフォーマンス、運用上の優秀性、コスト最適化、信頼性に関するガイドは、今後数か月で利用可能になります。

このガイドの使い方

このガイドは、EKS クラスターとサポートするワークロードのセキュリティコントロールの有効性を実装およびモニタリングする責任を持つセキュリティ実務者を対象としています。このガイドは、使いやすくするためにさまざまなトピック領域にまとめられています。各トピックは簡単な概要から始まり、EKS クラスターを保護するための推奨事項とベストプラクティスのリストが続きます。トピックは特定の順序で読み取る必要はありません。

の責任共有モデルを理解する

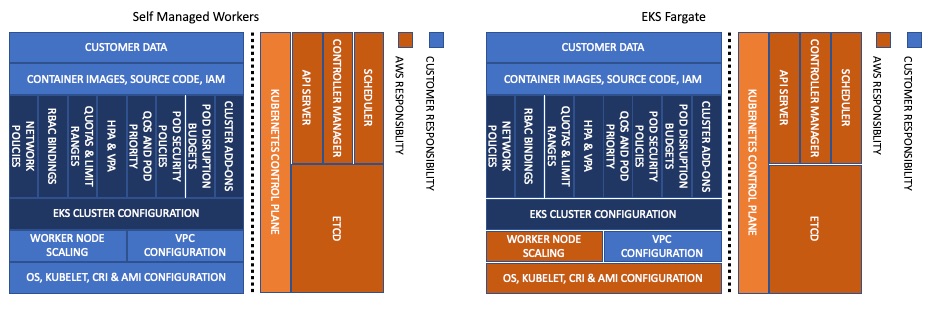

EKS などのマネージドサービスを使用する場合、セキュリティとコンプライアンスは責任共有と見なされます。一般的に、AWS はクラウドのセキュリティ「of」を担当し、お客様である はクラウドのセキュリティ「in」を担当します。EKS では、AWS が EKS マネージド Kubernetes コントロールプレーンの管理を担当します。これには、Kubernetes コントロールプレーンノード、ETCD データベース、AWS が安全で信頼性の高いサービスを提供するために必要なその他のインフラストラクチャが含まれます。EKS のコンシューマーは、IAM、ポッドセキュリティ、ランタイムセキュリティ、ネットワークセキュリティなど、このガイドのトピックに主に責任を負います。

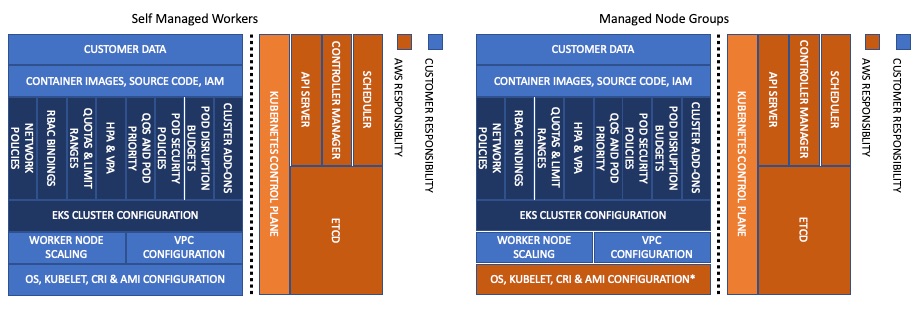

インフラストラクチャのセキュリティに関して、AWS は、セルフマネージドワーカーからマネージド型ノードグループ、Fargate に移行する際、追加の責任を負います。例えば、Fargate では、AWS は Pod の実行に使用される基盤となるインスタンス/ランタイムを保護する責任を担います。

責任共有モデル - Fargate

AWS は、Kubernetes パッチバージョンとセキュリティパッチを使用して EKS 最適化 AMI を最新の状態に保つ責任も負います。Managed Node Groups (MNG) を使用しているお客様は、EKS API、CLI、Cloudformation、または AWS コンソールを使用して、Nodegroup を最新の AMI にアップグレードする必要があります。また、Fargate とは異なり、MNGsはインフラストラクチャ/クラスターを自動的にスケーリングしません。これは、クラスターオートスケーラー

責任共有モデル - MNG

システムを設計する前に、責任とサービスのプロバイダー (AWS) の間の境界線がどこにあるかを知ることが重要です。

責任共有モデルの詳細については、「https://https://aws.amazon.com/compliance/shared-responsibility-model/

序章

EKS などのマネージド Kubernetes サービスを使用する際に関連するセキュリティのベストプラクティス領域がいくつかあります。

-

Identity and Access Management

-

ポッドのセキュリティ

-

ランタイムセキュリティ

-

ネットワークセキュリティ

-

マルチテナンシー

-

マルチテナンシーのマルチアカウント

-

検出コントロール

-

インフラストラクチャセキュリティ

-

データの暗号化とシークレット管理

-

規制コンプライアンス

-

インシデント対応とフォレンジック

-

イメージセキュリティ

システムの設計の一環として、セキュリティへの影響と、セキュリティ体制に影響を与える可能性のあるプラクティスについて考える必要があります。たとえば、リソースのセットに対してアクションを実行できるユーザーを制御する必要があります。また、セキュリティインシデントを迅速に特定し、システムやサービスを不正アクセスから保護し、データ保護を通じてデータの機密性と完全性を維持する機能も必要です。セキュリティインシデントに対応するための一連のプロセスを明確に定義し、リハーサルすることで、セキュリティ体制も向上します。これらのツールやテクニックは、金銭的な損失の予防や規制遵守という目的を達成するためにも重要です。

AWS は、さまざまなセキュリティ意識の高いお客様からのフィードバックに基づいて進化した豊富なセキュリティサービスを提供することで、組織がセキュリティとコンプライアンスの目標を達成できるよう支援します。安全性の高い基盤を提供することで、お客様は「差別化されていない重労働」に費やす時間を減らし、ビジネス目標の達成により多くの時間を費やすことができます。

フィードバック

このガイドは、より広範な EKS/Kubernetes コミュニティから直接フィードバックや提案を収集するために、GitHub でリリースされています。ガイドに含める必要があると思われるベストプラクティスがある場合は、GitHub リポジトリに問題をファイルするか、PR を送信してください。新機能がサービスに追加されるとき、または新しいベストプラクティスが進化したときに、ガイドを定期的に更新することを意図しています。

詳細情報

セキュリティ監査ワーキンググループが主催する Kubernetes

CNCF は、クラウドネイティブセキュリティに関するホワイトペーパー

ツールとリソース

Amazon EKS セキュリティイマージョンワークショップ