翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

aws:ecs:task アクションを使用して Amazon ECS タスクに障害を発生させることができます。Amazon EC2 と Fargate のキャパシティタイプがサポートされています。

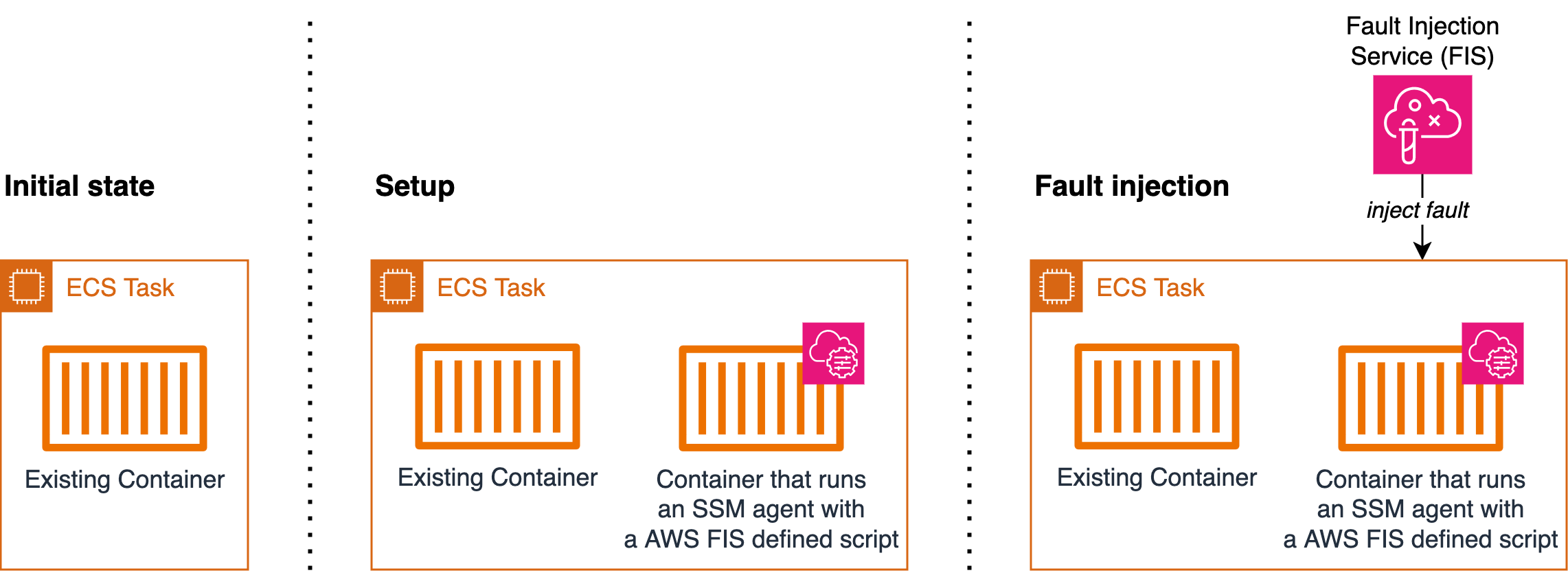

これらのアクションでは、AWS Systems Manager (SSM) ドキュメントを使用して障害を発生させることができます。aws:ecs:task アクションを使用するには、SSM エージェントを含むコンテナを Amazon Elastic Container Service (Amazon ECS) タスク定義に追加する必要があります。コンテナは、SSM サービスで Amazon ECS タスクをマネージドインスタンスとして登録する AWS FIS 定義スクリプトを実行します。さらに、スクリプトはタスクメタデータを取得して、マネージドインスタンスにタグを追加します。この設定により、FIS AWS はターゲットタスクを解決できます。この段落は、以下の図の [設定] を参照します。

をターゲットとする AWS FIS 実験を実行するとaws:ecs:task、 AWS FIS は FIS AWS 実験テンプレートで指定したターゲット Amazon ECS タスクを、リソースタグ を使用して SSM マネージドインスタンスのセットにマッピングしますECS_TASK_ARN。タグ値は SSM ドキュメントを実行されるべき関連する Amazon ECS タスクの ARN です。この段落では、次の図の [フォールトインジェクション] を参照します。

次の図は、既存のコンテナが 1 つあるタスクの設定とフォールトインジェクションの例を示しています。

アクション

制限

-

次のアクションは並行して実行できません。

aws:ecs:task-network-blackhole-port

aws:ecs:task-network-latency

aws:ecs:task-network-packet-loss

-

Amazon ECS Exec を有効にした場合は、これらのアクションを使用する前に無効にする必要があります。

-

実験の状態が完了であったとしても、SSM ドキュメントの実行がキャンセルの状態になることがあります。Amazon ECS アクションを実行する場合、お客様が指定した期間は、実験のアクション期間と Amazon EC2 Systems Manager (SSM) ドキュメント期間の両方に使用されます。アクションが開始されると、SSM ドキュメントの実行が開始されるまでに時間がかかります。そのため、指定されたアクション期間に達した時点では、SSM ドキュメントの実行が完了するまでに、まだ数秒残っていることがあります。実験アクションの期間に達すると、アクションは停止し、SSM ドキュメントの実行はキャンセルされます。フォールトインジェクションは成功しました。

要件

-

FIS AWS 実験ロールに次のアクセス許可を追加します。

ssm:SendCommandssm:ListCommandsssm:CancelCommand

-

Amazon ECS のタスク IAM ロールに次の権限を追加します。

ssm:CreateActivationssm:AddTagsToResourceiam:PassRole

マネージドインスタンスロールの ARN を

iam:PassRoleのリソースとして指定できることに注意してください。 -

Amazon ECS タスク実行 IAM ロールを作成し、AmazonECSTaskExecutionRolePolicy 管理ポリシーを追加します。

-

タスク定義で、環境変数

MANAGED_INSTANCE_ROLE_NAMEをマネージドインスタンスロールの名前に設定します。これは、SSM でマネージドインスタンスとして登録されたタスクにアタッチされるロールです。 -

マネージドインスタンスロールに次のアクセス許可を追加します。

ssm:DeleteActivationssm:DeregisterManagedInstance

-

AmazonSSMManagedInstanceCore マネージドポリシーを、マネージドインスタンスロールに追加します。

-

Amazon ECS タスク定義に SSM エージェントコンテナを追加します。コマンドスクリプトは、Amazon ECS タスクをマネージドインスタンスとして登録します。

{ "name": "amazon-ssm-agent", "image": "public.ecr.aws/amazon-ssm-agent/amazon-ssm-agent:latest", "cpu": 0, "links": [], "portMappings": [], "essential": false, "entryPoint": [], "command": [ "/bin/bash", "-c", "set -e; dnf upgrade -y; dnf install jq procps awscli -y; term_handler() { echo \"Deleting SSM activation $ACTIVATION_ID\"; if ! aws ssm delete-activation --activation-id $ACTIVATION_ID --region $ECS_TASK_REGION; then echo \"SSM activation $ACTIVATION_ID failed to be deleted\" 1>&2; fi; MANAGED_INSTANCE_ID=$(jq -e -r .ManagedInstanceID /var/lib/amazon/ssm/registration); echo \"Deregistering SSM Managed Instance $MANAGED_INSTANCE_ID\"; if ! aws ssm deregister-managed-instance --instance-id $MANAGED_INSTANCE_ID --region $ECS_TASK_REGION; then echo \"SSM Managed Instance $MANAGED_INSTANCE_ID failed to be deregistered\" 1>&2; fi; kill -SIGTERM $SSM_AGENT_PID; }; trap term_handler SIGTERM SIGINT; if [[ -z $MANAGED_INSTANCE_ROLE_NAME ]]; then echo \"Environment variable MANAGED_INSTANCE_ROLE_NAME not set, exiting\" 1>&2; exit 1; fi; if ! ps ax | grep amazon-ssm-agent | grep -v grep > /dev/null; then if [[ -n $ECS_CONTAINER_METADATA_URI_V4 ]] ; then echo \"Found ECS Container Metadata, running activation with metadata\"; TASK_METADATA=$(curl \"${ECS_CONTAINER_METADATA_URI_V4}/task\"); ECS_TASK_AVAILABILITY_ZONE=$(echo $TASK_METADATA | jq -e -r '.AvailabilityZone'); ECS_TASK_ARN=$(echo $TASK_METADATA | jq -e -r '.TaskARN'); ECS_TASK_REGION=$(echo $ECS_TASK_AVAILABILITY_ZONE | sed 's/.$//'); ECS_TASK_AVAILABILITY_ZONE_REGEX='^(af|ap|ca|cn|eu|me|sa|us|us-gov)-(central|north|(north(east|west))|south|south(east|west)|east|west)-[0-9]{1}[a-z]{1}$'; if ! [[ $ECS_TASK_AVAILABILITY_ZONE =~ $ECS_TASK_AVAILABILITY_ZONE_REGEX ]]; then echo \"Error extracting Availability Zone from ECS Container Metadata, exiting\" 1>&2; exit 1; fi; ECS_TASK_ARN_REGEX='^arn:(aws|aws-cn|aws-us-gov):ecs:[a-z0-9-]+:[0-9]{12}:task/[a-zA-Z0-9_-]+/[a-zA-Z0-9]+$'; if ! [[ $ECS_TASK_ARN =~ $ECS_TASK_ARN_REGEX ]]; then echo \"Error extracting Task ARN from ECS Container Metadata, exiting\" 1>&2; exit 1; fi; CREATE_ACTIVATION_OUTPUT=$(aws ssm create-activation --iam-role $MANAGED_INSTANCE_ROLE_NAME --tags Key=ECS_TASK_AVAILABILITY_ZONE,Value=$ECS_TASK_AVAILABILITY_ZONE Key=ECS_TASK_ARN,Value=$ECS_TASK_ARN Key=FAULT_INJECTION_SIDECAR,Value=true --region $ECS_TASK_REGION); ACTIVATION_CODE=$(echo $CREATE_ACTIVATION_OUTPUT | jq -e -r .ActivationCode); ACTIVATION_ID=$(echo $CREATE_ACTIVATION_OUTPUT | jq -e -r .ActivationId); if ! amazon-ssm-agent -register -code $ACTIVATION_CODE -id $ACTIVATION_ID -region $ECS_TASK_REGION; then echo \"Failed to register with AWS Systems Manager (SSM), exiting\" 1>&2; exit 1; fi; amazon-ssm-agent & SSM_AGENT_PID=$!; wait $SSM_AGENT_PID; else echo \"ECS Container Metadata not found, exiting\" 1>&2; exit 1; fi; else echo \"SSM agent is already running, exiting\" 1>&2; exit 1; fi" ], "environment": [ { "name": "MANAGED_INSTANCE_ROLE_NAME", "value": "SSMManagedInstanceRole" } ], "environmentFiles": [], "mountPoints": [], "volumesFrom": [], "secrets": [], "dnsServers": [], "dnsSearchDomains": [], "extraHosts": [], "dockerSecurityOptions": [], "dockerLabels": {}, "ulimits": [], "logConfiguration": {}, "systemControls": [] }スクリプトのより読みやすいバージョンについては、スクリプトのリファレンスバージョン。 を参照してください。

-

Amazon ECS タスク定義の

enableFaultInjectionフィールドを設定して、Amazon ECS フォールトインジェクション APIs を有効にします。"enableFaultInjection": true, -

Fargate タスクで

aws:ecs:task-network-blackhole-port、aws:ecs:task-network-latency、またはaws:ecs:task-network-packet-lossアクションを使用する場合、アクションのuseEcsFaultInjectionEndpointsパラメータを に設定する必要がありますtrue。 -

aws:ecs:task-kill-process、aws:ecs:task-network-blackhole-port、、aws:ecs:task-network-latencyおよびaws:ecs:task-network-packet-lossアクションを使用する場合、Amazon ECS タスク定義は をpidModeに設定する必要がありますtask。 -

aws:ecs:task-network-blackhole-port、aws:ecs:task-network-latency、およびaws:ecs:task-network-packet-lossアクションを使用する場合、Amazon ECS タスク定義は を 以外の値networkModeに設定する必要がありますbridge。

スクリプトのリファレンスバージョン。

参考までに、「要件」セクションにあるスクリプトをより読みやすくしたものを次に示します。

#!/usr/bin/env bash

# This is the activation script used to register ECS tasks as Managed Instances in SSM

# The script retrieves information form the ECS task metadata endpoint to add three tags to the Managed Instance

# - ECS_TASK_AVAILABILITY_ZONE: To allow customers to target Managed Instances / Tasks in a specific Availability Zone

# - ECS_TASK_ARN: To allow customers to target Managed Instances / Tasks by using the Task ARN

# - FAULT_INJECTION_SIDECAR: To make it clear that the tasks were registered as managed instance for fault injection purposes. Value is always 'true'.

# The script will leave the SSM Agent running in the background

# When the container running this script receives a SIGTERM or SIGINT signal, it will do the following cleanup:

# - Delete SSM activation

# - Deregister SSM managed instance

set -e # stop execution instantly as a query exits while having a non-zero

dnf upgrade -y

dnf install jq procps awscli -y

term_handler() {

echo "Deleting SSM activation $ACTIVATION_ID"

if ! aws ssm delete-activation --activation-id $ACTIVATION_ID --region $ECS_TASK_REGION; then

echo "SSM activation $ACTIVATION_ID failed to be deleted" 1>&2

fi

MANAGED_INSTANCE_ID=$(jq -e -r .ManagedInstanceID /var/lib/amazon/ssm/registration)

echo "Deregistering SSM Managed Instance $MANAGED_INSTANCE_ID"

if ! aws ssm deregister-managed-instance --instance-id $MANAGED_INSTANCE_ID --region $ECS_TASK_REGION; then

echo "SSM Managed Instance $MANAGED_INSTANCE_ID failed to be deregistered" 1>&2

fi

kill -SIGTERM $SSM_AGENT_PID

}

trap term_handler SIGTERM SIGINT

# check if the required IAM role is provided

if [[ -z $MANAGED_INSTANCE_ROLE_NAME ]] ; then

echo "Environment variable MANAGED_INSTANCE_ROLE_NAME not set, exiting" 1>&2

exit 1

fi

# check if the agent is already running (it will be if ECS Exec is enabled)

if ! ps ax | grep amazon-ssm-agent | grep -v grep > /dev/null; then

# check if ECS Container Metadata is available

if [[ -n $ECS_CONTAINER_METADATA_URI_V4 ]] ; then

# Retrieve info from ECS task metadata endpoint

echo "Found ECS Container Metadata, running activation with metadata"

TASK_METADATA=$(curl "${ECS_CONTAINER_METADATA_URI_V4}/task")

ECS_TASK_AVAILABILITY_ZONE=$(echo $TASK_METADATA | jq -e -r '.AvailabilityZone')

ECS_TASK_ARN=$(echo $TASK_METADATA | jq -e -r '.TaskARN')

ECS_TASK_REGION=$(echo $ECS_TASK_AVAILABILITY_ZONE | sed 's/.$//')

# validate ECS_TASK_AVAILABILITY_ZONE

ECS_TASK_AVAILABILITY_ZONE_REGEX='^(af|ap|ca|cn|eu|me|sa|us|us-gov)-(central|north|(north(east|west))|south|south(east|west)|east|west)-[0-9]{1}[a-z]{1}$'

if ! [[ $ECS_TASK_AVAILABILITY_ZONE =~ $ECS_TASK_AVAILABILITY_ZONE_REGEX ]] ; then

echo "Error extracting Availability Zone from ECS Container Metadata, exiting" 1>&2

exit 1

fi

# validate ECS_TASK_ARN

ECS_TASK_ARN_REGEX='^arn:(aws|aws-cn|aws-us-gov):ecs:[a-z0-9-]+:[0-9]{12}:task/[a-zA-Z0-9_-]+/[a-zA-Z0-9]+$'

if ! [[ $ECS_TASK_ARN =~ $ECS_TASK_ARN_REGEX ]] ; then

echo "Error extracting Task ARN from ECS Container Metadata, exiting" 1>&2

exit 1

fi

# Create activation tagging with Availability Zone and Task ARN

CREATE_ACTIVATION_OUTPUT=$(aws ssm create-activation \

--iam-role $MANAGED_INSTANCE_ROLE_NAME \

--tags Key=ECS_TASK_AVAILABILITY_ZONE,Value=$ECS_TASK_AVAILABILITY_ZONE Key=ECS_TASK_ARN,Value=$ECS_TASK_ARN Key=FAULT_INJECTION_SIDECAR,Value=true \

--region $ECS_TASK_REGION)

ACTIVATION_CODE=$(echo $CREATE_ACTIVATION_OUTPUT | jq -e -r .ActivationCode)

ACTIVATION_ID=$(echo $CREATE_ACTIVATION_OUTPUT | jq -e -r .ActivationId)

# Register with AWS Systems Manager (SSM)

if ! amazon-ssm-agent -register -code $ACTIVATION_CODE -id $ACTIVATION_ID -region $ECS_TASK_REGION; then

echo "Failed to register with AWS Systems Manager (SSM), exiting" 1>&2

exit 1

fi

# the agent needs to run in the background, otherwise the trapped signal

# won't execute the attached function until this process finishes

amazon-ssm-agent &

SSM_AGENT_PID=$!

# need to keep the script alive, otherwise the container will terminate

wait $SSM_AGENT_PID

else

echo "ECS Container Metadata not found, exiting" 1>&2

exit 1

fi

else

echo "SSM agent is already running, exiting" 1>&2

exit 1

fi実験テンプレートの例

以下は、aws:ecs:task-cpu-stress アクションに対する実験テンプレートの例です。

{

"description": "Run CPU stress on the target ECS tasks",

"targets": {

"myTasks": {

"resourceType": "aws:ecs:task",

"resourceArns": [

"arn:aws:ecs:us-east-1:111122223333:task/my-cluster/09821742c0e24250b187dfed8EXAMPLE"

],

"selectionMode": "ALL"

}

},

"actions": {

"EcsTask-cpu-stress": {

"actionId": "aws:ecs:task-cpu-stress",

"parameters": {

"duration": "PT1M"

},

"targets": {

"Tasks": "myTasks"

}

}

},

"stopConditions": [

{

"source": "none",

}

],

"roleArn": "arn:aws:iam::111122223333:role/fis-experiment-role",

"tags": {}

}