翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon のセットアップと設定 VPC

をセットアップするための完全なガイドVPCは、このガイドの範囲外です。詳細については、「Amazon VPCユーザーガイド」を参照してください。

このセクションでは、Amazon EC2エンドポイントとデータフローエンドポイントが 内に存在する方法について説明しますVPC。 AWS Ground Station は、特定のデータフローの複数の配信ポイントをサポートしていません。各データフローは 1 つのEC2レシーバーに終了することが期待されます。単一のEC2レシーバーを想定しているため、設定はマルチ AZ 冗長ではありません。を使用する詳細な例についてはVPC、「」を参照してくださいミッションプロファイル設定の例。

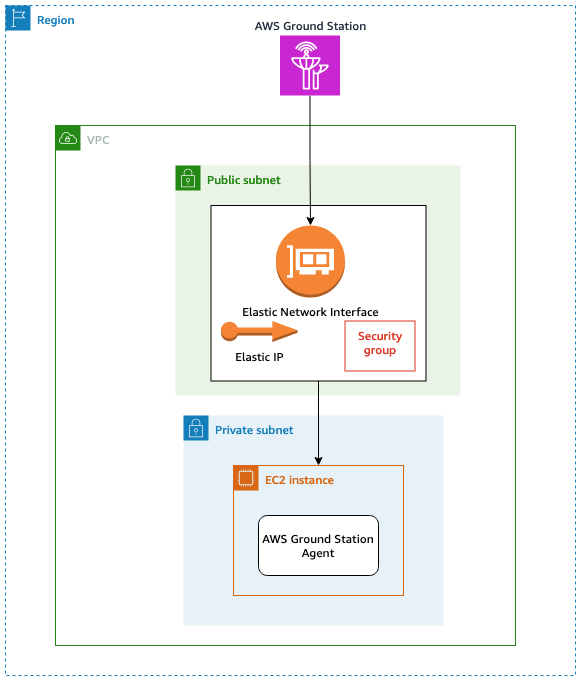

VPC AWS Ground Station エージェントによる設定

衛星データは、アンテナに近接する AWS Ground Station エージェントインスタンスに提供されます。 AWS Ground Station エージェントは、指定した AWS KMS キーを使用してデータをストライプし、暗号化します。各ストライプは、AWSネットワークバックボーン全体のソースアンテナから Amazon EC2 Elastic IP (EIP) に送信されます。データは、アタッチされた Amazon Elastic Network Interface (ENI) EC2 を介してEC2インスタンスに到着します。EC2 インスタンス上では、インストールされた AWS Ground Station エージェントはデータを復号し、前方エラー修正 (FEC) を実行してドロップされたデータを復元し、セットアップで指定した IP とポートに転送します。

次のリストは、 エージェント配信VPC用に AWS Ground Station を設定する際の一意の設定上の考慮事項を示しています。

セキュリティグループ - AWS Ground Station トラフィック専用セキュリティグループを設定することをお勧めします。このセキュリティグループでは、Dataflow Endpoint Group UDP で指定したポート範囲と同じポート範囲への進入トラフィックを許可する必要があります。 は AWSマネージドプレフィックスリスト AWS Ground Station を維持し、アクセス許可を AWS Ground Station IP アドレスのみに制限します。デプロイリージョンPrefixListIdの を置き換える方法の詳細については、AWS「マネージドプレフィックスリスト」を参照してください。

Elastic Network Interface (ENI) - 上記のセキュリティグループをこれに関連付けENIて、パブリックサブネットに配置する必要があります。

次の CloudFormation テンプレートは、このセクションで説明するインフラストラクチャを作成する方法を示しています。

ReceiveInstanceEIP: Type: AWS::EC2::EIP Properties: Domain: 'vpc'InstanceSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription:AWS Ground Station receiver instance security group.VpcId:YourVpcIdSecurityGroupIngress: # Add additional items here. - IpProtocol: udp FromPort:your-port-start-rangeToPort:your-port-end-rangePrefixListIds: - PrefixListId:com.amazonaws.global.groundstationDescription:"Allow AWS Ground Station Downlink ingress."InstanceNetworkInterface: Type: AWS::EC2::NetworkInterface Properties: Description:ENI for AWS Ground Station to connect to.GroupSet: - !RefInstanceSecurityGroupSubnetId:A Public SubnetReceiveInstanceEIPAllocation: Type: AWS::EC2::EIPAssociation Properties: AllocationId: Fn::GetAtt: [ReceiveInstanceEIP, AllocationId ] NetworkInterfaceId: Ref:InstanceNetworkInterface

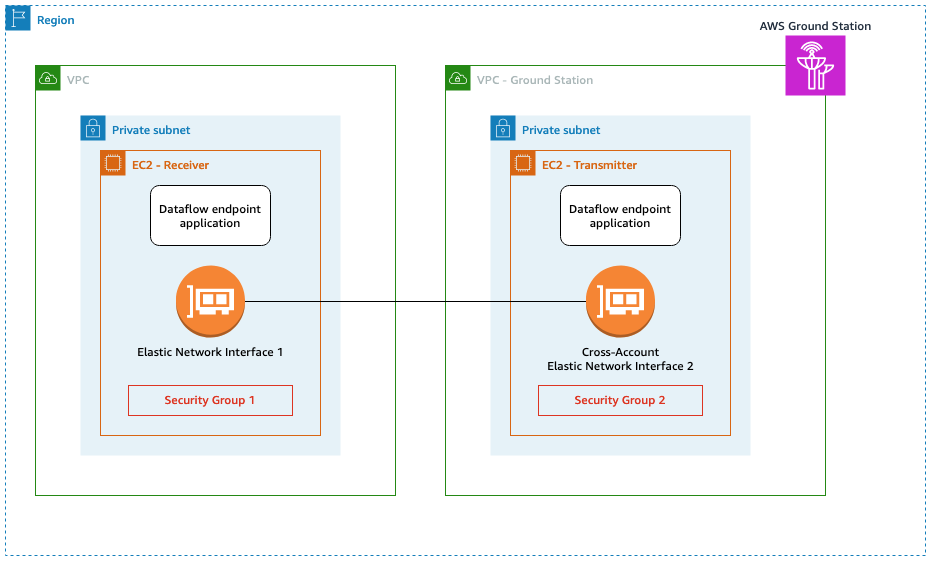

VPC データフローエンドポイントを使用した設定

衛星データは、アンテナに近接するデータフローエンドポイントアプリケーションインスタンスに提供されます。その後、データは、 VPCが所有する からクロスアカウント Amazon EC2 Elastic Network Interface (ENI) を介して送信されます AWS Ground Station。その後、データは Amazon EC2インスタンスにENIアタッチされた を介してEC2インスタンスに到着します。インストールされたデータフローエンドポイントアプリケーションは、セットアップで指定した IP とポートに転送します。このフローの逆は、アップリンク接続で発生します。

次のリストは、データフローエンドポイント配信VPC用に を設定する際の一意の設定上の考慮事項を示しています。

IAM ロール - IAMロールは Dataflow エンドポイントの一部であり、図には表示されません。クロスアカウントを作成して AWS Ground Station Amazon EC2インスタンスENIにアタッチするために使用されるIAMロール。

セキュリティグループ 1 - このセキュリティグループは、アカウントの Amazon EC2インスタンスENIに関連付けられている にアタッチされます。で指定されたポートでセキュリティグループ 2 からのUDPトラフィックを許可する必要がありますdataflow-endpoint-group。

Elastic Network Interface (ENI) 1 - セキュリティグループ 1 をこれと関連付けENI、サブネットに配置する必要があります。

セキュリティグループ 2 - このセキュリティグループは Dataflow エンドポイントで参照されます。このセキュリティグループは、 アカウントへのデータの配置ENI AWS Ground Station に使用する にアタッチされます。

リージョン - リージョン間の接続でサポートされているリージョンの詳細については、「」を参照してくださいクロスリージョンデータ配信を使用する。

次の CloudFormation テンプレートは、このセクションで説明するインフラストラクチャを作成する方法を示しています。

DataflowEndpointSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription: Security Group for AWS Ground Station registration of Dataflow Endpoint Groups VpcId:YourVpcIdAWSGroundStationSecurityGroupEgress: Type: AWS::EC2::SecurityGroupEgress Properties: GroupId: !Ref:DataflowEndpointSecurityGroupIpProtocol: udp FromPort:55555ToPort:55555CidrIp:10.0.0.0/8Description:"Allow AWS Ground Station to send UDP traffic on port 55555 to the 10/8 range."InstanceSecurityGroup: Type: AWS::EC2::SecurityGroup Properties: GroupDescription:AWS Ground Station receiver instance security group.VpcId:YourVpcIdSecurityGroupIngress: - IpProtocol: udp FromPort:55555ToPort:55555SourceSecurityGroupId:!Ref DataflowEndpointSecurityGroupDescription:"Allow AWS Ground Station Ingress from DataflowEndpointSecurityGroup"