翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Secure Lightsail オブジェクトストレージバケット

Amazon Lightsail オブジェクトストレージには、独自のセキュリティポリシーを開発および実装する際に考慮すべきさまざまなセキュリティ機能が用意されています。以下のベストプラクティスは一般的なガイドラインであり、完全なセキュリティソリューションを説明するものではありません。これらのベストプラクティスはお客様の環境に適切ではないか、十分ではない場合があるため、これらは指示ではなく、有用な考慮事項と見なしてください。

目次

予防的セキュリティのベストプラクティス

以下のベストプラクティスは、Lightsail バケットでのセキュリティインシデントの防止に役立ちます。

最小特権アクセスの実装

アクセス許可を付与するときは、Lightsail リソースに対するアクセス許可を誰が取得するかを決定します。ユーザーは、それらのリソースで許可する特定のアクションを有効にします。そのため、タスクの実行に必要なアクセス許可のみを付与する必要があります。最小特権アクセスの実装は、セキュリティリスクと、エラーや悪意によってもたらされる可能性のある影響の低減における基本です。

バケットを管理する IAMポリシーの作成の詳細については、IAM「バケットを管理する ポリシー」を参照してください。Lightsail バケットでサポートされている Amazon S3 アクションの詳細については、Amazon Lightsail リファレンスの「オブジェクトストレージのアクション」を参照してください。 Amazon Lightsail API

Lightsail バケットがパブリックアクセス可能でないことを確認する

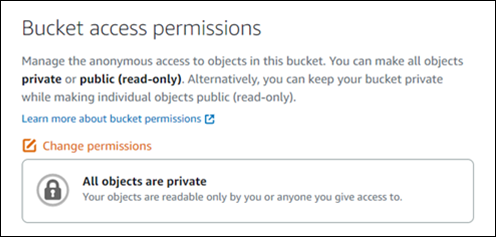

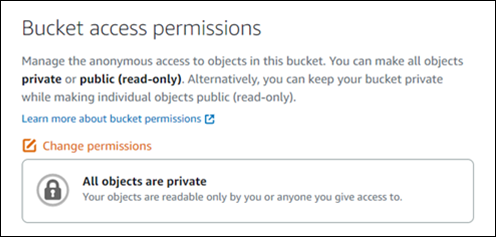

デフォルトでは、 バケットとオブジェクトはプライベートです。バケットのアクセス許可セットをすべてのオブジェクトはプライベートに設定して、バケットをプライベートに保ちます。大部分のユースケースでは、バケットや個々のオブジェクトをパブリックにする必要はありません。詳細については「バケット内の個々のオブジェクトに対するアクセス許可の設定」を参照してください。

ただし、バケットを使用してウェブサイトやアプリケーションのメディアをホストしている場合は、特定のシナリオでは、バケットまたは個々のオブジェクトをパブリックにする必要があります。次のいずれかのオプションを設定して、バケットまたは個々のオブジェクトをパブリックにすることができます。

-

バケット内のオブジェクトの一部のみをインターネット上の誰にでもパブリック (読み取り専用) する必要がある場合は、バケットのアクセス許可を個々のオブジェクトをパブリックにして読み取り専用にするに変更し、パブリックにする必要があるオブジェクトのみをパブリック (読み取り専用)に変更します。このオプションはバケットをプライベートにしますが、個々のオブジェクトをパブリックにするオプションも提供します。パブリックにアクセスしたくない機密情報または秘密情報が含まれている場合は、個々のオブジェクトを公開しないでください。個々のオブジェクトをパブリックにする場合は、個々のオブジェクトのパブリックアクセシビリティを定期的に検証する必要があります。

-

バケット内のすべてのオブジェクトをインターネット上の誰にでもパブリック(読み取り専用)する必要がある場合は、バケットのアクセス許可をすべてのオブジェクトはパブリックで読み取り専用に変更します。バケット内のいずれかのオブジェクトに機密情報または秘密情報が含まれている場合は、このオプションを使用しないでください。

-

以前にバケットをパブリックに変更した場合、または個々のオブジェクトをパブリックに変更した場合は、バケットのアクセス許可をすべてのオブジェクトはプライベートに変更することで、バケットとそのすべてのオブジェクトをプライベートにすばやく変更できます。

Amazon S3 でパブリックアクセスのブロックを有効にする

Lightsail オブジェクトストレージリソースは、パブリックアクセスを許可または拒否するときに、Lightsail バケットのアクセス許可と Amazon S3 アカウントレベルのパブリックアクセスブロック設定の両方を考慮します。Amazon S3 アカウントレベルのブロックパブリックアクセスを使用すると、アカウント管理者とバケット所有者はAmazon S3バケットと Lightsail バケットへのパブリックアクセスを一元的に制限できます。ブロックパブリックアクセスでは、リソースの作成方法や、設定された個々のバケットとオブジェクトのアクセス許可に関係なく、すべての Amazon S3 バケットと Lightsail バケットをプライベートにすることができます。詳細については、「バケットに対するブロックパブリックアクセス」を参照してください。

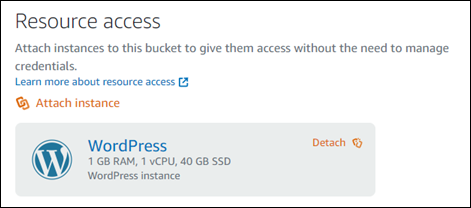

バケットにインスタンスをアタッチして、プログラムによる完全なアクセスを付与する

Lightsail オブジェクトストレージバケットにインスタンスをアタッチすることは、バケットへのアクセスを提供する最も安全な方法です。リソースアクセス機能は、インスタンスをバケットにアタッチする方法であり、インスタンスにバケットへの完全なプログラムによるアクセスを付与します。この方法では、バケット認証情報をインスタンスまたはアプリケーションに直接保存する必要はなく、定期的に認証情報をローテーションする必要もありません。例えば、一部の WordPress プラグインは、インスタンスがアクセスできるバケットにアクセスできます。詳細については、「バケットのリソースアクセスを設定する」および「チュートリアル: バケットを WordPress インスタンスに接続する」を参照してください。

ただし、アプリケーションが Lightsail インスタンスにない場合は、バケットアクセスキーを作成して設定できます。バケットアクセスキーは、自動的にローテーションされない長期的な認証情報です。詳細については、「Lightsail オブジェクトストレージバケットアクセスキーを作成する」を参照してください。

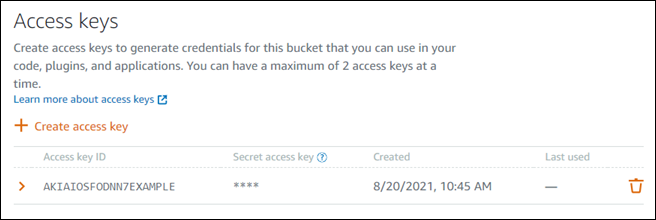

バケットアクセスキーのローテーション

バケットごとに最大 2 つのアクセスキーを持つことができます。2 つの異なるアクセスキーを同時に持つことはできますが、キーローテーション時間外にバケットに対して一度に 1 つのアクセスキーのみを作成することをお勧めします。このアプローチにより、新しいバケットアクセスキーはいつでも作成でき、使用されることはありません。例えば、ローテーション用の 2 番目のアクセスキーを作成すると、既存のシークレットアクセスキーがコピー、紛失、または侵害され、既存のアクセスキーをローテーションする必要がある場合に役立ちます。

バケットでアクセスキーを使用する場合は、キーを定期的にローテーションし、既存のキーのインベントリを作成する必要があります。アクセスキーが最後に使用された日付と、そのキーが使用された AWS リージョン が、キーの使用方法に関する期待に沿っていることを確認します。アクセスキーが最後に使用された日付は、バケットの管理ページのアクセス許可タブのアクセスキーセクションの Lightsail コンソールに表示されます。使用されていないアクセスキーを削除します。

アクセスキーをローテーションするには、新しいアクセスキーを作成し、ソフトウェアで設定してテストしてから、以前に使用したアクセスキーを削除する必要があります。アクセスキーを削除すると、永久に削除されるため、再度取得することはできません。新しいアクセスキーでのみ置き換えることができます。詳細については、Lightsail オブジェクトストレージバケットアクセスキーを作成するおよびLightsail オブジェクトストレージバケットのアクセスキーを削除するを参照してください。

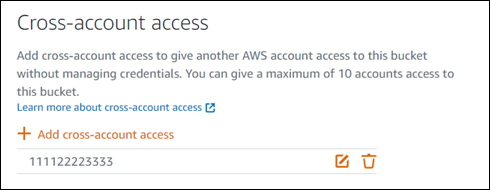

クロスアカウントアクセスを使用して、他の AWS アカウントにバケット内のオブジェクトへのアクセスを許可する

クロスアカウントアクセスを使用すると、バケットとそのオブジェクトをパブリックにすることなく、 AWS アカウントを持つ特定の個人がバケット内のオブジェクトにアクセスできるようになります。クロスアカウントアクセスを設定している場合は、IDsリストされているアカウントが、バケット内のオブジェクトへのアクセスを許可する正しいアカウントであることを確認します。詳細については、「バケットのクロスアカウントアクセスの設定」を参照してください。

データの暗号化

Lightsail は、Amazon マネージドキーによるサーバー側の暗号化と、 HTTPS () を適用して転送中のデータの暗号化を実行しますTLS。サーバー側の暗号化は、別のサービスに保存されているキーを使用してデータを暗号化することで、データへのリスクを軽減するのに役立ちます。さらに、転送中のデータの暗号化は、潜在的な攻撃者が または同様の攻撃を使用して person-in-the-middleネットワークトラフィックを盗聴または操作するのを防ぐのに役立ちます。

バージョニングの有効化

バージョニングとは、同じバケット内でオブジェクトの複数のバリアントを保持する手段です。バージョニングを使用して、Lightsail バケットに保存されているすべてのオブジェクトのすべてのバージョンを保存、取得、復元できます。バージョニングを使用すれば、意図しないユーザーアクションからもアプリケーション障害からも、簡単に復旧できます。詳細については、「バケットのオブジェクトのバージョニングを有効化または一時停止する」を参照してください。

モニタリングと監査のベストプラクティス

以下のベストプラクティスは、Lightsail バケットのセキュリティ上の潜在的な弱点とインシデントを検出するのに役立ちます。

アクセスログ記録を有効にし、セキュリティとアクセス監査を定期的に実行する

アクセスのログ記録には、バケットに対するリクエストの詳細が記録されます。この情報には、リクエストタイプ (GET、PUT)、リクエストで指定したリソース、リクエストを処理した日時などが含まれます。バケットのアクセスログ記録を有効にし、セキュリティとアクセス監査を定期的に実行して、バケットにアクセスしているエンティティを特定します。デフォルトでは、Lightsail はバケットのアクセスログを収集しません。アクセスログ記録を手動で有効にする必要があります。詳細については、「バケットのアクセスログ」と「バケットのアクセスログの記録を有効にする」を参照してください。

Lightsail バケットの特定、タグ付け、監査

IT アセットの特定はガバナンスとセキュリティの重要な側面です。セキュリティ体制を評価し、潜在的な弱点に対処するには、すべての Lightsail バケットを可視化する必要があります。

タグ付けを使用してセキュリティまたは監査で注意を要するリソースを識別してから、それらのタグを、リソースを検索する必要があるときに使用します。詳細については、「タグ」を参照してください。

AWS モニタリングツールによるモニタリングの実装

モニタリングは、Lightsail バケットやその他のリソースの信頼性、セキュリティ、可用性、パフォーマンスを維持する上で重要な部分です。Lightsail では、バケットサイズ (BucketSizeBytes) および Number of objects (NumberOfObjects) バケットメトリクスの通知アラームをモニタリングおよび作成できます。例えば、バケットのサイズが特定のサイズに増減したとき、またはバケット内のオブジェクト数が特定の数に増減したときに通知を受け取ることができます。詳細については、「バケットメトリクスアラームの作成」を参照してください。

を使用する AWS CloudTrail

AWS CloudTrail は、Lightsail のユーザー、ロール、または AWS サービスによって実行されたアクションの記録を提供します。によって収集された情報を使用して、Lightsail に対するリクエスト、リクエスト元の IP アドレス、リクエスト者、リクエスト日時などの詳細 CloudTrail を確認できます。たとえば、データアクセスに影響するアクションのエントリ、特に CreateBucketAccessKey、、SetResourceAccessForBucket、GetBucketAccessKeysDeleteBucketAccessKeyおよび を識別 CloudTrailできますUpdateBucket。 AWS アカウントを設定すると、 CloudTrail はデフォルトで有効になります。 CloudTrail コンソールで最近のイベントを表示できます。Lightsail バケットのアクティビティとイベントの継続的な記録を作成するには、 CloudTrail コンソールで証跡を作成します。詳細については、https://docs.aws.amazon.com/awscloudtrail/latest/userguide/logging-data-events-with-cloudtrail.html ユーザーガイドのAWS CloudTrail 証跡へのデータイベントのログ記録 を参照してください。

AWS セキュリティアドバイザリのモニタリング

AWS アカウントに登録されているプライマリ E メールアドレスを積極的にモニタリングします。 AWS は、この E メールアドレスを使用して、ユーザーに影響を与える可能性のある新たなセキュリティ上の問題について連絡します。

AWS 広範な影響を与える運用上の問題は、AWS Service Health Dashboard