翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

CA 管理者と証明書発行者が異なる AWS アカウントに属している場合、CA 管理者は CA アクセスを共有する必要があります。これは CA にリソースベースのポリシーをアタッチすることでできます。このポリシーは、 AWS アカウント所有者、IAM ユーザー、 AWS Organizations ID、または組織単位 ID である特定のプリンシパルに発行許可を付与します。

CA 管理者は、次の方法でポリシーをアタッチおよび管理できます。

-

管理コンソールでは、アカウント間で AWS リソースを共有するための標準的な方法である AWS Resource Access Manager (RAM) を使用します。で CA リソースを別のアカウントの AWS RAM プリンシパルと共有すると、必要なリソースベースのポリシーが CA に自動的にアタッチされます。RAM の詳細については、AWS RAM 「 ユーザーガイド」を参照してください。

注記

CA を選択し、アクション、リソース共有の管理を選択すると、RAM コンソールを簡単に開くことができます。

-

プログラムでは、PCA APIs、PutPolicy、GetPolicyWord を使用しますDeletePolicy。

-

で PCA コマンド put-policy、get-policy、delete-policy を手動で使用します AWS CLI。

コンソールメソッドのみに RAM アクセスが必要です。

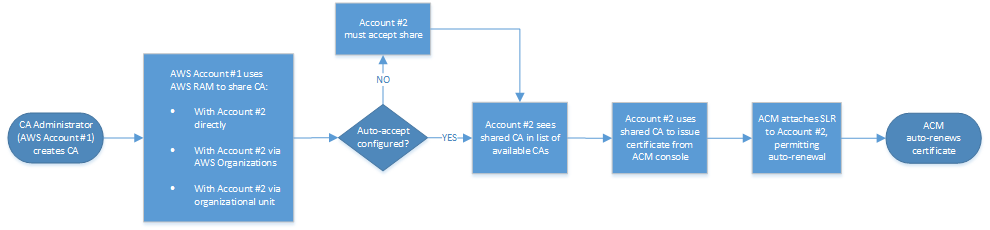

クロスアカウントのケース 1: コンソールからマネージド証明書を発行する

この場合、CA 管理者は AWS Resource Access Manager (AWS RAM) を使用して CA アクセスを別の AWS アカウントと共有します。これにより、そのアカウントはマネージド ACM 証明書を発行できます。この図は、 が CA をアカウントと直接共有することも、アカウントがメンバーである AWS Organizations ID を介して間接的に共有 AWS RAM することもできます。

RAM がリソースを共有した後 AWS Organizations、受信者プリンシパルはリソースを承諾して有効にする必要があります。受信者は、オファーされた共有を自動的に受け入れ AWS Organizations るように を設定できます。

注記

受信者アカウントは、ACM で自動更新を設定する責任があります。通常、共有 CA が初めて使用されるときに、ACM は で無人証明書呼び出しを行うことを許可するサービスにリンクされたロールをインストールします AWS Private CA。これが失敗した場合 (通常は許可がないことが原因)、CA からの証明書は自動的には更新されません。CA 管理者ではなく、ACM ユーザーのみが問題を解決できます。詳細については、「Word でサービスリンクロール (SLR) を使用する」を参照してくださいACM。

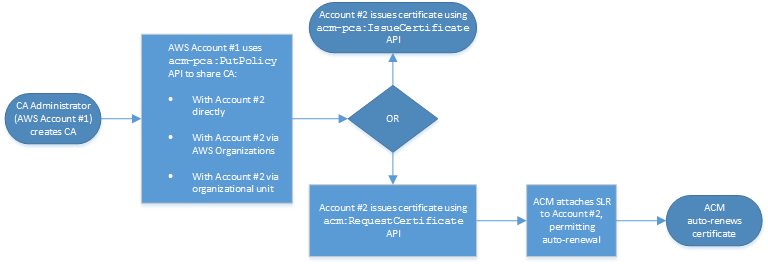

クロスアカウントケース 2: API または CLI を使用したマネージド証明書とアンマネージド証明書の発行

この 2 番目のケースは、 AWS Certificate Manager および AWS Private CA API を使用して可能な共有および発行オプションを示しています。これらのオペレーションはすべて、対応する AWS CLI コマンドを使用して実行することもできます。

この例では API オペレーションが直接使用されているため、証明書発行者は証明書を発行するために 2 つの API オペレーションを選択できます。PCA API アクションIssueCertificateでは、管理対象外の証明書が生成されます。この証明書は自動的に更新されず、エクスポートして手動でインストールする必要があります。ACM API アクション RequestCertificate は、ACM 統合サービスに簡単にインストールでき、自動的に更新されるマネージド証明書になります。

注記

受信者アカウントは、ACM で自動更新を設定する責任があります。通常、初めて共有 CA を使用すると、ACM はサービスにリンクされたロールをインストールし、 で無人証明書呼び出しを行うことができます AWS Private CA。これが失敗した場合 (通常はアクセス許可がないため)、CA からの証明書は自動的に更新されず、問題を解決できるのは ACM ユーザーのみであり、CA 管理者ではありません。詳細については、「Word でサービスリンクロール (SLR) を使用する」を参照してくださいACM。