翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Directory Service ID プロバイダーの使用

このトピックでは、 で AWS Directory Service ID プロバイダーを使用する方法について説明します AWS Transfer Family。

トピック

の使用 AWS Directory Service for Microsoft Active Directory

AWS Transfer Family を使用して、ファイル転送エンドユーザーを認証できます AWS Directory Service for Microsoft Active Directory。そうすることで、エンドユーザーの認証情報を変更したり、カスタムオーソライザーを必要とせずに、Active Directory 認証に依存するファイル転送ワークフローをシームレスに移行できます。

を使用すると AWS Managed Microsoft AD、Amazon Simple Storage Service (Amazon S3) または Amazon Elastic File System (Amazon ) に保存されているデータFTPに対してSFTP、、FTPS、および に対するアクセスを AWS Directory Service ユーザーとグループに安全に提供できますEFS。Active Directory を使用してユーザーの認証情報を保存する場合、これらのユーザーがこれまでよりも簡単にファイル転送できるようになりました。

Active Directory コネクタを使用して、オンプレミス環境または AWS クラウド AWS Managed Microsoft AD 内の の Active Directory グループへのアクセスを提供できます。クラウド AWS またはオンプレミスネットワークのいずれかで Microsoft Windows 環境で既に設定されているユーザーに、アイデンティティ AWS Managed Microsoft AD に を使用する AWS Transfer Family サーバーへのアクセスを許可できます。

注記

-

AWS Transfer Family シンプル AD には対応しておりません。

-

Transfer Family はクロスリージョンの Active Directory 構成をサポートしていません。Transfer Family サーバーと同じリージョンにある Active Directory 統合のみをサポートしています。

-

Transfer Family は、 AWS Managed Microsoft AD または AD Connector を使用して既存の RADIUSベースのMFAインフラストラクチャの多要素認証 (MFA) を有効にすることはできません。

-

AWS Transfer Family は Managed Active Directory のレプリケートされたリージョンをサポートしていません。

を使用するには AWS Managed Microsoft AD、次の手順を実行する必要があります。

-

AWS Directory Service コンソールを使用して 1 つ以上の AWS Managed Microsoft AD ディレクトリを作成します。

-

Transfer Family コンソールを使用して、 を ID プロバイダー AWS Managed Microsoft AD として使用するサーバーを作成します。

-

1 つ以上の AWS Directory Service グループからのアクセスを追加します。

-

必須ではありませんが、ユーザーアクセスのテストと検証をお勧めします。

トピック

の使用を開始する前に AWS Directory Service for Microsoft Active Directory

AD グループに固有の識別子を提供してください。

を使用する前に AWS Managed Microsoft AD、Microsoft AD ディレクトリ内のグループごとに一意の識別子を指定する必要があります。これを行うには、グループごとにセキュリティ識別子 (SID) を使用できます。関連付けるグループのユーザーは、 AWS Transfer Family を使用して有効なプロトコルを介して Amazon S3 または Amazon EFSリソースにアクセスできます。

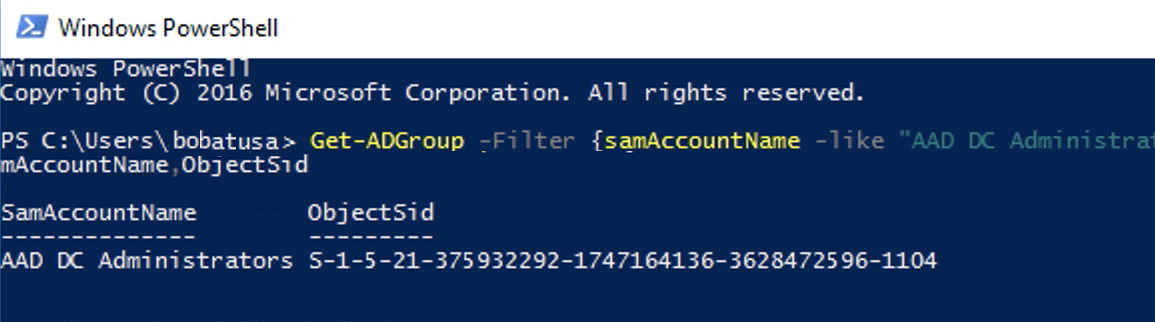

次の Windows PowerShell コマンドを使用して、 グループの を取得し、 を置き換えますSID。YourGroupName グループの名前。

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

注記

ID プロバイダー AWS Directory Service として を使用し、 userPrincipalName と の値SamAccountNameが異なる場合、 は の値 AWS Transfer Family を受け入れますSamAccountName。Transfer Family では userPrincipalName で指定した値は受け付けません。

ロールへのアクセス AWS Directory Service 許可を追加する

また、 を ID プロバイダー AWS Directory Service として使用するアクセス許可も必要です AWS Directory Service API。以下のパーミッションが必要または推奨される:

-

ds:DescribeDirectoriesTransfer Family がディレクトリを検索するために必要です -

ds:AuthorizeApplicationTransfer Family の承認を追加する必要があります -

ds:UnauthorizeApplicationサーバー作成プロセス中に問題が発生した場合に備えて、暫定的に作成されたリソースを削除することをお勧めします。

Transfer Family サーバーの作成に使用しているロールにこれらの権限を追加します。これらのアクセス許可の詳細については、AWS Directory Service API「アクセス許可: アクション、リソース、および条件」リファレンスを参照してください。

Active Directoryレルムでの作業

Active Directory AWS Transfer Family ユーザーにサーバーにアクセスさせる方法を検討するときは、ユーザーのレルムとそのグループのレルムに留意してください。理想的には、ユーザーのレルムとそのグループのレルムが一致している必要があります。つまり、ユーザーとグループの両方がデフォルト レルム内にあるか、両方とも信頼されたレルム内にあります そうでない場合、ユーザーは Transfer Family によって認証されません。

ユーザーをテストして、構成が正しいことを確認できます。詳細については、「ユーザーのテスト」を参照してください。ユーザー/グループ レルムに問題がある場合は、ユーザーのグループに関連付けられたアクセスが見つかりませんというエラーが表示されます。

ID プロバイダー AWS Managed Microsoft AD としての選択

このセクションでは、 サーバー AWS Directory Service for Microsoft Active Directory で を使用する方法について説明します。

Transfer Family AWS Managed Microsoft AD で使用するには

-

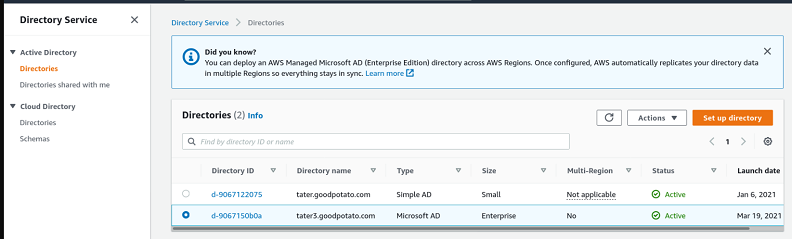

にサインイン AWS Management Console し、 で AWS Directory Service コンソールを開きますhttps://console.aws.amazon.com/directoryservicev2/

。 AWS Directory Service コンソールを使用して、1 つ以上のマネージドディレクトリを設定します。詳細については、 AWS Directory Service 管理者ガイドの AWS Managed Microsoft AD を参照してください。

-

で AWS Transfer Family コンソールを開きhttps://console.aws.amazon.com/transfer/

、サーバーの作成 を選択します。 -

[Choose protocols] ( プロトコルの選択) ページのリストから 1 つ以上のプロトコルを選択します。

注記

を選択した場合はFTPS、証明書を指定 AWS Certificate Manager する必要があります。

-

[Choose an identity provider] (ID プロバイダーを選択する) で[AWS Directory Service] を選択します。

![Directory Service を選択した場合の [Choose identity provider] (ID プロバイダーの選択) セクションを示すコンソールの画面例。](images/create-server-choose-idp-directory-services.png)

-

[Directory] (ディレクトリ) リストには、設定したすべてのマネージドディレクトリが含まれます。リストからディレクトリを選択し、[Next] (次へ) を選択します。

注記

-

クロスアカウントディレクトリと共有ディレクトリは、 ではサポートされていません AWS Managed Microsoft AD。

-

Directory Service を ID プロバイダーとしてサーバーを設定するには、いくつかの AWS Directory Service アクセス許可を追加する必要があります。詳細については、「の使用を開始する前に AWS Directory Service for Microsoft Active Directory」を参照してください。

-

-

サーバーの作成を終了するには、以下のいずれかの手順に従います。

これらの手順では、ID プロバイダーを選択するステップに進みます。

重要

Transfer Family サーバーで Microsoft AD ディレクトリを使用した AWS Directory Service 場合、 で Microsoft AD ディレクトリを削除することはできません。まずサーバーを削除してから、ディレクトリを削除する必要があります。

グループへのアクセス権の付与

サーバーを作成したら、 ディレクトリ内のどのグループが、 を使用して有効なプロトコル経由でファイルをアップロードおよびダウンロードするアクセス権を持つかを選択する必要があります AWS Transfer Family。そのためには、アクセス権を作成します。

注記

ユーザーはアクセスを付与されたグループに直接属していなければなりません。たとえば、Bob というユーザーが GroupA に属し、GroupA 自体が GroupB に含まれているとします。

-

GroupA へのアクセス権を付与すると、Bob にはアクセス権が付与されます。

-

GroupB にアクセス権を付与する (そして GroupA しない) と、Bob にはアクセス権がありません。

グループへのアクセス権を付与するには

-

で AWS Transfer Family コンソールを開きますhttps://console.aws.amazon.com/transfer/

。 -

サーバーの詳細ページに移動します。

-

[アクセス] セクションで、[アクセスの追加] を選択します。

-

このサーバーにアクセスする AWS Managed Microsoft AD ディレクトリSIDの を入力します。

注記

グループの を検索する方法については、SID「」を参照してくださいの使用を開始する前に AWS Directory Service for Microsoft Active Directory。

-

アクセス では、グループの AWS Identity and Access Management (IAM) ロールを選択します。

-

[Policy] (ポリシー) セクションでポリシーを選択します。デフォルト設定は [None] (なし) です。

-

[Home directory] (ホームディレクトリ) で、グループのホームディレクトリに対応する S3 バケットを選択します。

注記

セッションポリシーを作成して、ユーザーに表示されるバケットの部分を限定できます。たとえば、ユーザーを

/filetestディレクトリの下位にある各自のフォルダに限定するには、フィールドに次のテキストを入力します。/filetest/${transfer:UserName}セッションポリシーの作成方法の詳細については、「Amazon S3 バケットのセッションポリシーの作成」を参照してください 。

-

[Add] (追加) をクリックして関連付けを作成します。

-

サーバーを選択します。

-

「アクセスの追加」を選択します。

-

グループの SIDを入力します。

注記

を検索する方法についてはSID、「」を参照してくださいの使用を開始する前に AWS Directory Service for Microsoft Active Directory。

-

-

「アクセスの追加」を選択します。

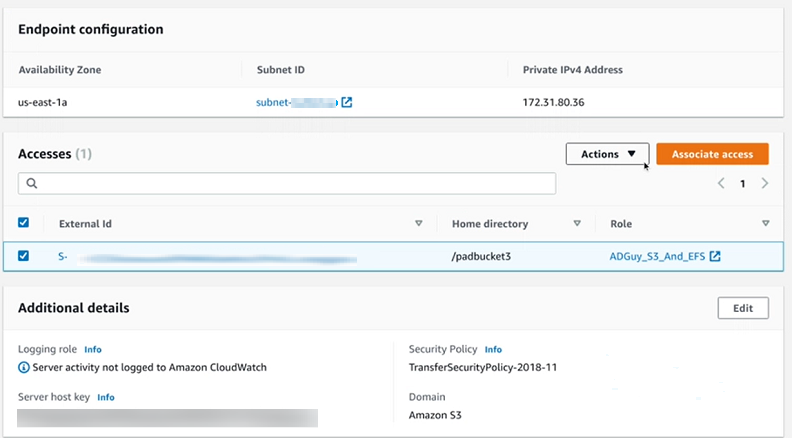

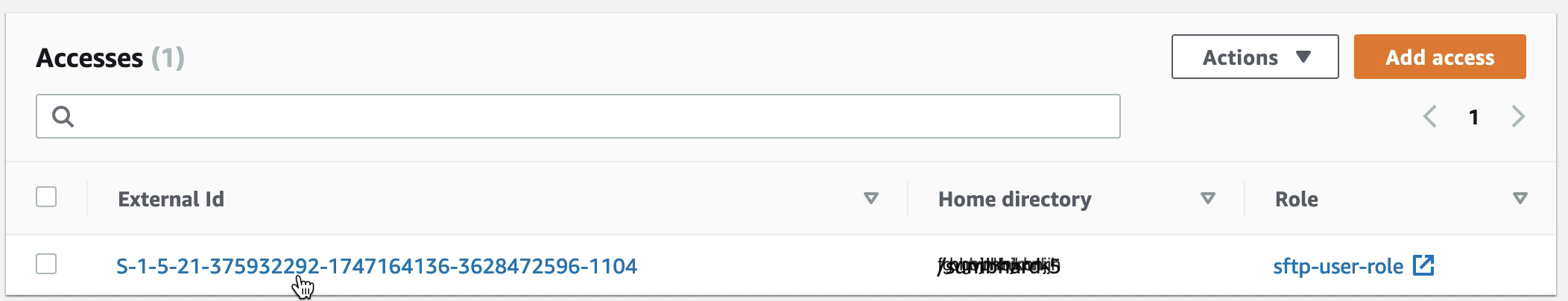

[Accesses] (アクセス) セクションにサーバアクセス権が一覧表示されます。

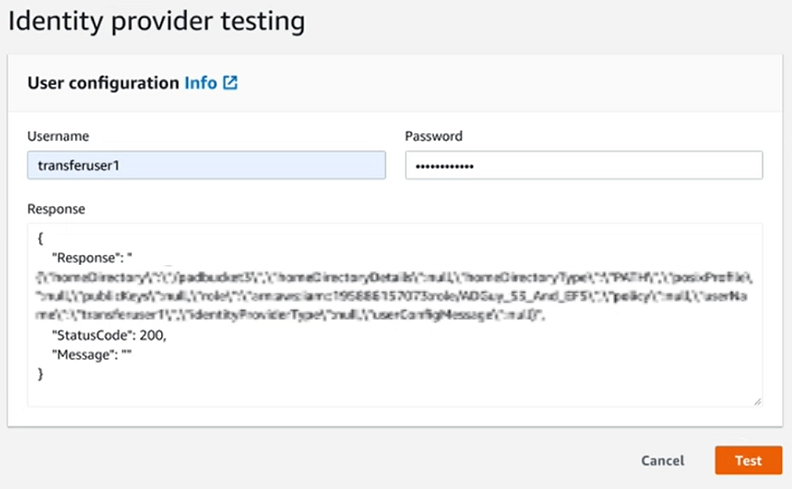

ユーザーのテスト

ユーザーがサーバーの AWS Managed Microsoft AD ディレクトリにアクセスできるかどうかをテストできます。

注記

ユーザーは、[Endpoint configuration] (エンドポイント設定) ページの [Access] (アクセス) セクションのリストにあるいずれかのグループ (外部 ID) に属している必要があります。ユーザーがグループに属していない場合、または複数のグループに属している場合、そのユーザーにはアクセス権が付与されません。

特定のユーザーがアクセス権を持っているかどうかをテストするには

-

サーバーの詳細ページで [Actions] (アクション) を選択してから [Test] (テスト) を選択します。

-

[ID プロバイダのテスト] には、アクセス権を持つグループの 1 つに属しているユー ザーのサインイン認証情報を入力します。

-

[Test] (テスト) を選択します。

選択したユーザーにサーバーへのアクセスが許可されていることを示す、ID プロバイダーのテストが成功しました。

ユーザーがアクセス権のある複数のグループに属している場合、次のレスポンスが表示されます。

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

グループのサーバーアクセスの削除

グループのサーバーアクセスを削除するには

-

サーバーの詳細ページで [Actions] (アクション) を選択してから [Delete Access] (アクセスの削除) を選択します。

-

ダイアログボックスで、このグループのアクセスを削除したいことを確認します。

サーバーの詳細ページに戻ると、このグループのアクセス権がリストから消えたことがわかります。

(SSHSecure Shell) を使用してサーバーに接続する

サーバーとユーザーを設定したら、 を使用してサーバーに接続SSHし、アクセス権を持つユーザーの完全修飾ユーザー名を使用できます。

sftpuser@active-directory-domain@vpc-endpoint

例: transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com。

この形式は、潜在的に大規模な Active Directory の検索を限定し、フェデレーションの検索を対象とします。

注記

単純なユーザー名を指定することができます。ただし、この場合、Active Directory コードはフェデレーション内のすべてのディレクトリを検索する必要があります。そうすると検索が限定され、ユーザーにアクセス権があっても認証が失敗する可能性があります。

認証後、ユーザーは、ユーザーの設定時に指定されたホームディレクトリ内にいます。

フォレストと信頼を使用したセルフマネージド Active Directory AWS Transfer Family への接続

セルフマネージド Active Directory (AD) のユーザーは、 AWS アカウント および Transfer Family サーバーへのシングルサインオンアクセス AWS IAM Identity Center に を使用することもできます。そのために、 AWS Directory Service 次のオプションを使用できます。

-

一方向フォレスト信頼 (オンプレミス Active Directory の送受信) は AWS Managed Microsoft AD 、ルートドメインでのみ機能します。

-

子ドメインの場合、以下のいずれかを使用できます:

-

AWS Managed Microsoft AD とオンプレミス Active Directory 間の双方向信頼を使用する

-

各子ドメインに対して一方向の外部信頼を使用します。

-

信頼できるドメインを使用してサーバーに接続する場合、ユーザーは信頼できるドメインを指定する必要があります (例: transferuserexample@)。mycompany.com

AWS Directory Service for Azure Active Directory ドメインサービスの使用

-

既存の Active Directory フォレストを SFTP Transfer のニーズに活用するには、Active Directory Connector を使用できます。

-

フルマネージド サービスで Active Directory と高可用性のメリットを享受したい場合は、 AWS Directory Service for Microsoft Active Directoryを使用できます。詳細については、「AWS Directory Service ID プロバイダーの使用」を参照してください。

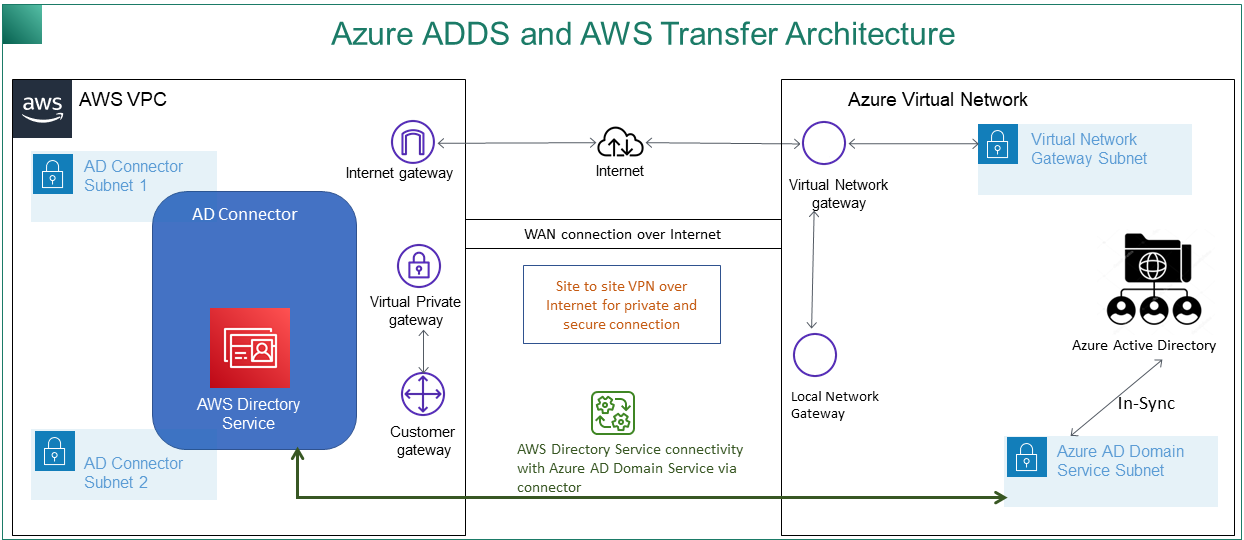

このトピックでは、Active Directory Connector と Azure Active Directory Domain Services (Azure ADDS)

トピック

AWS Directory Service for Azure Active Directory ドメインサービスの使用を開始する前に

の場合 AWS、以下が必要です。

-

Transfer Family サーバーを使用している AWS リージョンの仮想プライベートクラウド (VPC)

-

内の少なくとも 2 つのプライベートサブネット VPC

-

にはインターネット接続VPCが必要です

-

Microsoft Azure VPNに接続するための site-to-siteカスタマーゲートウェイと仮想プライベートゲートウェイ

Microsoft Azure の場合は、次のものが必要です

-

Azure Active Directory および Active Directory ドメインサービス (Azure ADDS)

-

Azure リソース グループ

-

Azure 仮想ネットワーク

-

VPN Amazon VPCと Azure リソースグループ間の接続

注記

これは、ネイティブIPSECトンネルまたは VPN アプライアンスを介して行うことができます。このトピックでは、Azure Virtual Network Gateway とローカルネットワークゲートウェイ間のIPSECトンネルを使用します。トンネルは、Azure ADDSエンドポイントと を格納するサブネット間のトラフィックを許可するように設定する必要があります AWS VPC。

-

Microsoft Azure VPNに接続するための site-to-siteカスタマーゲートウェイと仮想プライベートゲートウェイ

次の図は、開始する前に必要な構成を示しています。

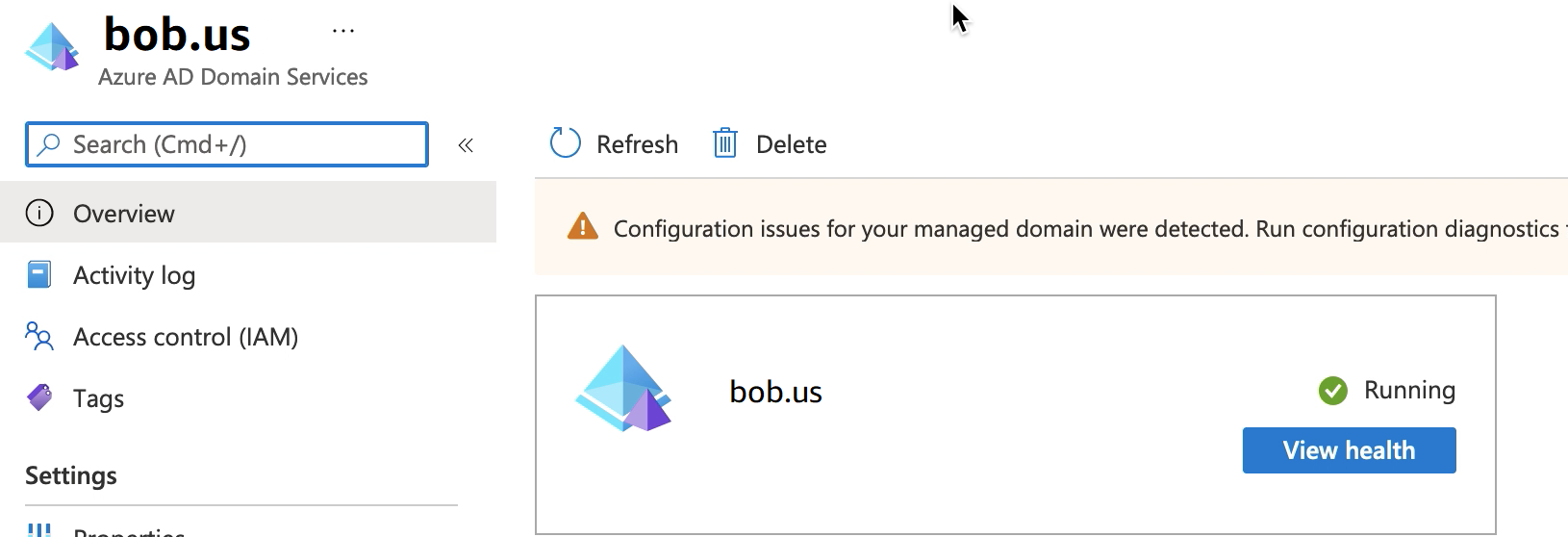

ステップ 1: Azure Active Directory ドメイン サービスを追加する

Azure AD は、デフォルトではドメイン参加インスタンスをサポートしません。ドメイン参加などのアクションを実行したり、グループ ポリシーなどのツールを使用したりするには、管理者は Azure Active Directory ドメイン サービスを有効にする必要があります。Azure AD DS をまだ追加していない場合、または既存の実装が SFTP Transfer Server で使用するドメインに関連付けられていない場合は、新しいインスタンスを追加する必要があります。

Azure Active Directory ドメインサービス (Azure ADDS) を有効にする方法については、「チュートリアル: Azure Active Directory ドメインサービスマネージドドメイン の作成と設定

注記

Azure を有効にするときはADDS、SFTPTransfer Server を接続するリソースグループと Azure AD ドメイン用に設定されていることを確認します。

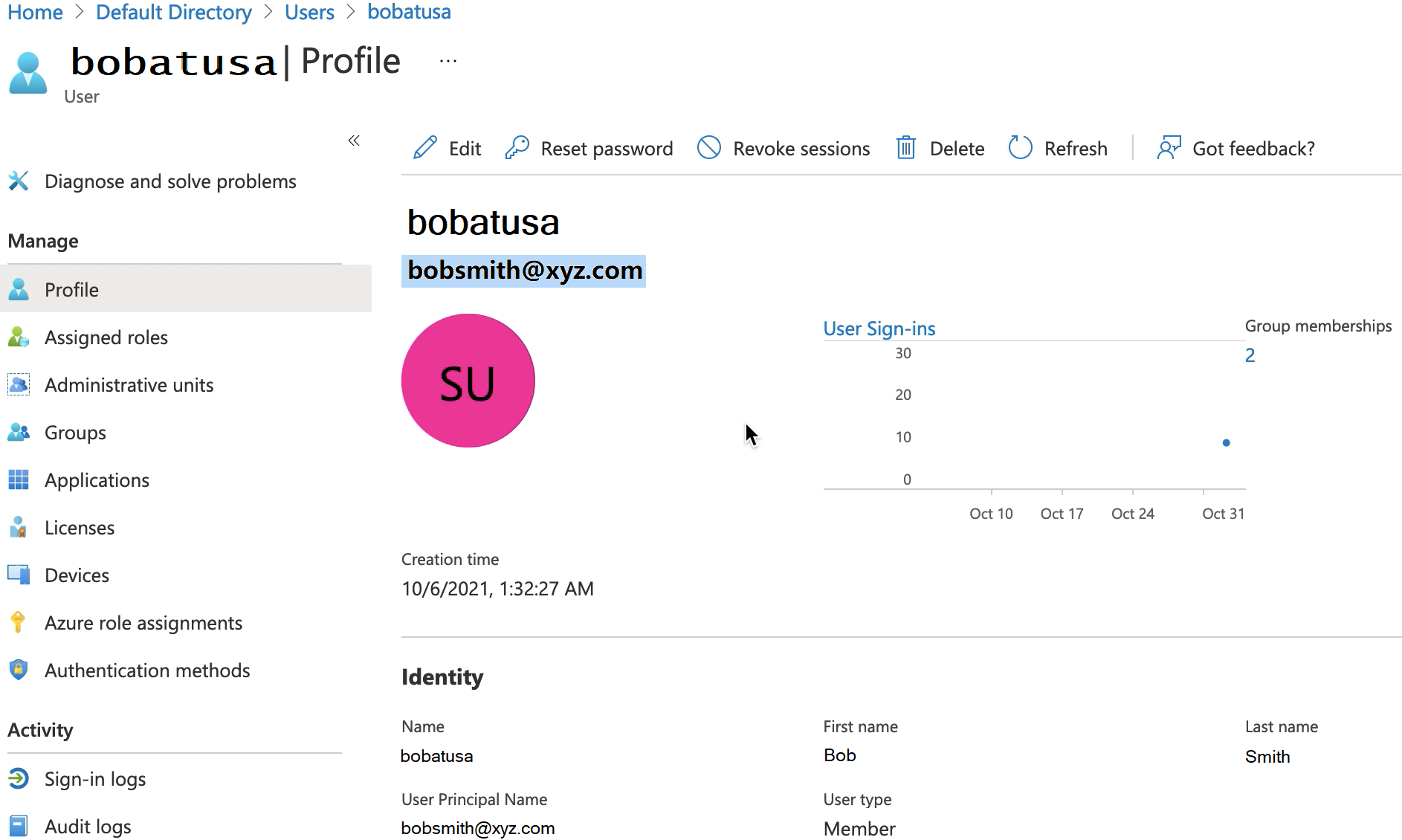

ステップ 2:サービスアカウントの作成

Azure AD には、Azure の管理グループの一部であるサービスアカウントが 1 つ必要ですADDS。このアカウントは AWS Active Directory コネクタで使用されます。このアカウントが Azure と同期していることを確認しますADDS。

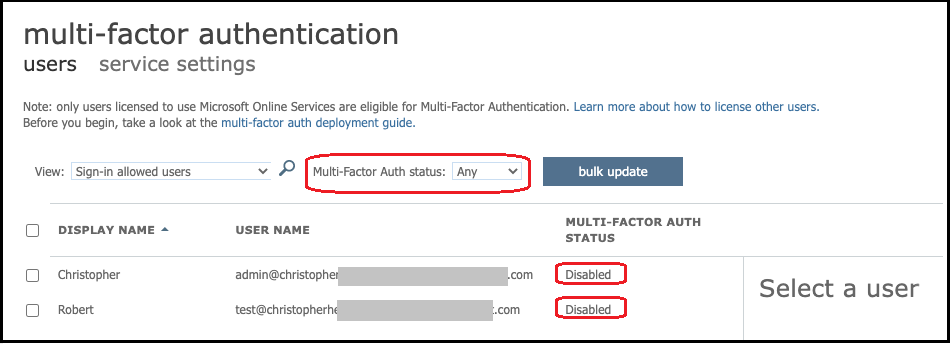

ヒント

Azure Active Directory の多要素認証は、SFTPプロトコルを使用する Transfer Family サーバーではサポートされていません。Transfer Family サーバーは、ユーザーが を認証した後にMFAトークンを提供できませんSFTP。接続を試みるMFA前に、必ず を無効にしてください。

ステップ 3: AD Connector を使用して AWS ディレクトリを設定する

Azure を設定しADDS、 と Azure Virtual Network の間にIPSECVPN AWS VPCトンネルを持つサービスアカウントを作成したら、任意の AWS EC2インスタンスから Azure ADDS DNS IP アドレスに ping を送信して接続をテストできます。

接続がアクティブであることを確認したら、以下に進むことができます。

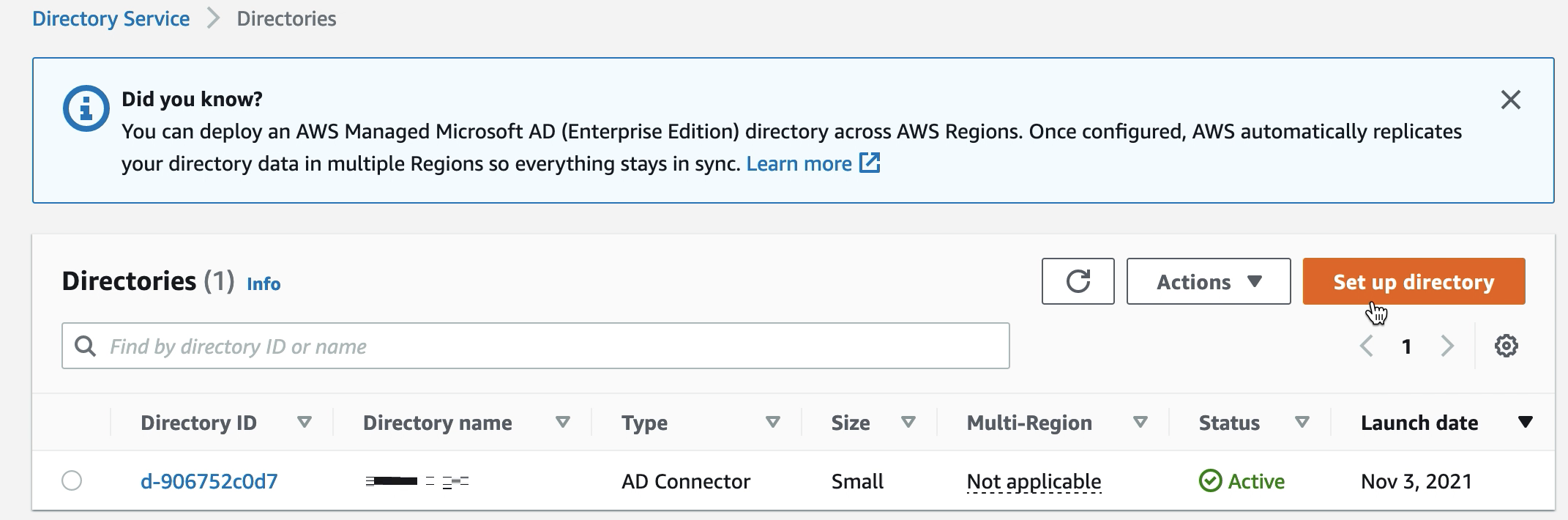

AD Connector を使用して AWS ディレクトリを設定するには

-

[ディレクトリ サービス]

コンソールを開き、[ディレクトリ] を選択します。 -

[Set up directory] (ディレクトリをセットアップする) を選択します。

-

ディレクトリタイプには、[AD Connector] を選択します。

-

ディレクトリサイズを選択し、次へ を選択し、 VPCとサブネットを選択します。

-

[Next] を選択し、次のようにフィールドに入力します。

-

ディレクトリDNS名 : Azure に使用しているドメイン名を入力しますADDS。

-

DNS IP アドレス : Azure ADDS IP アドレスを入力します。

-

[サーバー アカウントのユーザー名] [とパスワード]: ステップ 2: サービス アカウントを作成するで作成したサービス アカウントの詳細を入力します。

-

-

画面に入力してディレクトリ サービスを作成します

これで、ディレクトリステータスはアクティブ になり、SFTPTransfer サーバーで使用できるようになります。

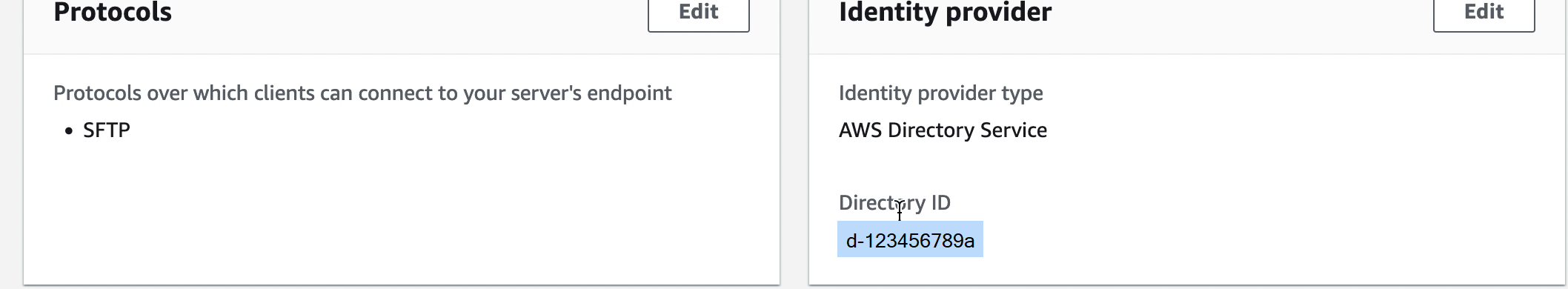

ステップ 4: AWS Transfer Family サーバーのセットアップ

SFTP プロトコル、および AWS Directory Service の ID プロバイダータイプを使用して Transfer Family サーバーを作成します。Directory ドロップダウンリストから、AD Connector を使用してステップ 3: Setup AWS Directory で追加したディレクトリを選択します。

注記

Transfer Family サーバーで Microsoft AD ディレクトリを使用した場合、 AWS ディレクトリサービスで Microsoft AD ディレクトリを削除することはできません。まずサーバーを削除してから、ディレクトリを削除する必要があります。

ステップ5:グループへのアクセス権の付与

サーバーを作成したら、 ディレクトリ内のどのグループが、 を使用して有効なプロトコル経由でファイルをアップロードおよびダウンロードするアクセス権を持つかを選択する必要があります AWS Transfer Family。そのためには、アクセス権を作成します。

注記

ユーザーはアクセスを付与されたグループに直接属していなければなりません。たとえば、Bob というユーザーが GroupA に属し、GroupA 自体が GroupB に含まれているとします。

-

GroupA へのアクセス権を付与すると、Bob にはアクセス権が付与されます。

-

GroupB にアクセス権を付与する (そして GroupA しない) と、Bob にはアクセス権がありません。

アクセスを許可するには、SIDグループの を取得する必要があります。

次の Windows PowerShell コマンドを使用して、 グループの を取得し、 を置き換えますSID。YourGroupName グループの名前。

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

グループへのアクセスを許可する

-

を開きますhttps://console.aws.amazon.com/transfer/

。 -

サーバーの詳細ページに移動し、[アクセス] セクションで[アクセスの追加] を選択します。

-

前の手順の出力からSID受け取った を入力します。

-

アクセス では、グループ AWS Identity and Access Management の役割を選択します。

-

[Policy] (ポリシー) セクションでポリシーを選択します。デフォルト値は [なし] です。

-

[Home directory] (ホームディレクトリ) で、グループのホームディレクトリに対応する S3 バケットを選択します。

-

[Add] (追加) をクリックして関連付けを作成します。

Transfer サーバーの詳細は、次のように見えるべきです:

ステップ 6: ユーザーのテスト

ユーザーがサーバーの AWS Managed Microsoft AD ディレクトリにアクセスできるかどうかをテスト(ユーザーのテスト)できます。ユーザーは、[Endpoint configuration] (エンドポイント設定) ページの [Access] (アクセス) セクションのリストにあるいずれかのグループ (外部 ID) に属している必要があります。ユーザーがグループに属していない場合、または複数のグループに属している場合、そのユーザーにはアクセス権が付与されません。