翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

クライアントでのシングルサインオン — SAML 2.0 ベースのフェデレーション認証 VPN

AWS Client VPN は、クライアントVPNエンドポイントの Security Assertion Markup Language 2.0 (SAML 2.0) との ID フェデレーションをサポートします。2.0 をサポートする ID プロバイダー (IdPs) SAML を使用して、一元化されたユーザー ID を作成できます。その後、 SAMLベースのフェデレーション認証を使用するようにクライアントVPNエンドポイントを設定し、IdP に関連付けることができます。その後、ユーザーは集中認証情報を使用してクライアントVPNエンドポイントに接続します。

認証ワークフロー

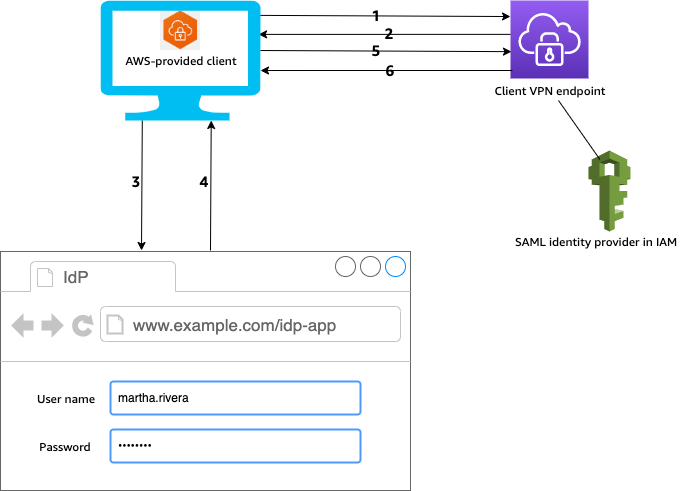

次の図は、 SAMLベースのフェデレーション認証を使用するクライアントVPNエンドポイントの認証ワークフローの概要を示しています。クライアントVPNエンドポイントを作成して設定するときは、IAMSAMLID プロバイダーを指定します。

ユーザーは AWS 、提供されたクライアントをデバイスで開き、クライアントVPNエンドポイントへの接続を開始します。

-

クライアントVPNエンドポイントは、IAMSAMLID プロバイダーで提供された情報に基づいて、IdP URLと認証リクエストをクライアントに送信します。

-

AWS 提供されたクライアントは、ユーザーのデバイスで新しいブラウザウィンドウを開きます。ブラウザは IdP にリクエストを送信し、ログインページを表示します。

-

ユーザーはログインページで認証情報を入力し、IdP は署名付きSAMLアサーションをクライアントに送信し直します。

-

AWS 提供されたクライアントは、クライアントVPNエンドポイントにSAMLアサーションを送信します。

-

クライアントVPNエンドポイントはアサーションを検証し、ユーザーへのアクセスを許可または拒否します。

SAMLベースのフェデレーション認証の要件と考慮事項

SAMLベースのフェデレーション認証の要件と考慮事項を次に示します。

-

SAMLベースの IdP でユーザーとグループを設定するためのクォータとルールについては、「」を参照してくださいユーザーとグループのクォータ。

-

SAML アサーションとSAMLドキュメントは署名する必要があります。

-

AWS Client VPN は、SAMLアサーションのAudienceRestriction「」およびNotBefore NotOnOrAfter「」条件のみをサポートします。

-

SAML レスポンスでサポートされる最大サイズは 128 KB です。

-

AWS Client VPN は、署名付き認証リクエストを提供しません。

-

SAML シングルログアウトはサポートされていません。ユーザーは、 AWS 提供されたクライアントから切断してログアウトすることも、接続を終了することもできます。

-

クライアントVPNエンドポイントは 1 つの IdP のみをサポートします。

-

多要素認証 (MFA) は、IdP で有効になっている場合にサポートされます。

-

ユーザーは、 AWS 提供されたクライアントを使用してクライアントVPNエンドポイントに接続する必要があります。バージョン 1.2.0 以降を使用する必要があります。詳細については、AWS 「提供されたクライアント を使用して接続する」を参照してください。

-

IdP 認証は、Apple Safari、Google Chrome、Microsoft Edge、Mozilla Firefox の各ブラウザでサポートされています。

-

AWS が提供するクライアントは、SAMLレスポンスのためにユーザーのデバイスにTCPポート 35001 を予約します。

-

IAM SAML ID プロバイダーのメタデータドキュメントが不正または悪意のある で更新されるとURL、ユーザーの認証の問題が発生したり、フィッシング攻撃が発生したりする可能性があります。したがって、 AWS CloudTrail を使用して、IAMSAMLID プロバイダーに加えられた更新をモニタリングすることをお勧めします。詳細については、「 ユーザーガイド」の「 でのログ記録IAMと AWS STS 呼び出し AWS CloudTrailIAM」を参照してください。

-

AWS Client VPN は、リダイレクトバインディングを介して IdP に AuthN HTTP リクエストを送信します。したがって、IdP HTTP はリダイレクトバインディングをサポートし、IdP のメタデータドキュメントに存在する必要があります。

-

SAML アサーションには、

NameID属性に E メールアドレス形式を使用する必要があります。

SAMLベースの IdP 設定リソース

次の表に、 での使用をテスト IdPs した SAMLベースの と AWS Client VPN、IdP の設定に役立つリソースを示します。

| IdP | リソース |

|---|---|

| Okta | で AWS Client VPN ユーザーを認証する SAML |

| Microsoft Azure Active Directory (Azure AD) | 詳細については、Microsoft ドキュメントウェブサイトの「チュートリアル: Azure Active Directory シングルサインオン (SSO) と AWS クライアントの統合VPN |

| JumpCloud | での Single Sign On (SSO) AWS Client VPN |

| AWS IAM Identity Center | 認証と認可 AWS Client VPN に で IAM Identity Center を使用する |

アプリを作成するためのサービスプロバイダー情報

前の表に記載されていない IdP を使用して SAMLベースのアプリケーションを作成するには、次の情報を使用して AWS Client VPN サービスプロバイダー情報を設定します。

-

アサーションコンシューマーサービス (ACS)URL:

http://127.0.0.1:35001 -

対象者URI:

urn:amazon:webservices:clientvpn

IdP からのSAMLレスポンスには、少なくとも 1 つの属性を含める必要があります。以下は属性の例です。

| 属性 | 説明 |

|---|---|

FirstName |

ユーザーの名。 |

LastName |

ユーザーの姓。 |

memberOf |

ユーザーが属するグループ (複数も可)。 |

注記

memberOf 属性は、Active Directory または IdP SAML グループベースの承認ルールを使用するために必要です。また、属性は大文字と小文字を区別し、指定どおりに設定する必要があります。詳細については、「ネットワークベースの承認」と「AWS Client VPN 承認ルール」を参照してください。

セルフサービスポータルのサポート

クライアントVPNエンドポイントのセルフサービスポータルを有効にすると、ユーザーは SAMLベースの IdP 認証情報を使用してポータルにログインします。

IdP が複数のアサーションコンシューマーサービス (ACS) をサポートしている場合はURLs、アプリACSURLに以下を追加します。

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

GovCloud リージョンでクライアントVPNエンドポイントを使用している場合は、ACSURL代わりに以下を使用します。同じIDPアプリを使用して標準と GovCloud リージョンの両方を認証する場合は、 の両方を追加できますURLs。

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

IdP が複数の ACS をサポートしていない場合はURLs、次の操作を行います。

-

IdP で追加の SAMLベースのアプリケーションを作成し、次の ACS を指定しますURL。

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

フェデレーションメタデータドキュメントを生成し、ダウンロードします。

-

クライアントVPNエンドポイントと同じ AWS アカウントに IAM SAML ID プロバイダーを作成します。詳細については、「 IAMユーザーガイド」のIAMSAML「 ID プロバイダーの作成」を参照してください。

注記

メインアプリケーション 用に作成した ID プロバイダーに加えて、この IAM SAML ID プロバイダーを作成します。 クライアントでのシングルサインオン — SAML 2.0 ベースのフェデレーション認証 VPN

-

クライアントVPNエンドポイント を作成し、作成した両方の IAM SAML ID プロバイダーを指定します。