기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

이 페이지에서 증거 찾기에서 사용할 수 있는 필터 및 그룹화 옵션 목록을 볼 수 있습니다.

참조 필터링

다음 필터를 사용하여 평가, 제어 또는와 같은 특정 기준과 일치하는 증거를 찾을 수 있습니다 AWS 서비스.

필수 필터

이 필터를 이용하여 평가 시의 증거에 대한 간략한 개요를 살펴볼 수 있습니다.

| 필터 이름 | 설명 | 주 |

|---|---|---|

|

평가 |

특정 평가에 대한 증거를 보여줍니다. |

평가 하나로만 필터링할 수 있습니다. |

|

날짜 범위 |

특정 기간에 대한 증거를 보여줍니다. |

상대 범위를 이용하여 오늘 날짜를 기준으로 범위를 정하거나(예: 또는 절대 범위를 이용하여 특정 날짜 범위 를 지정할 수 있습니다(예: |

| 리소스 규정 준수 | 특정 규정 준수 검사 평가 결과를 가진 리소스를 보여줍니다. |

Audit Manager는 AWS Config 및 Security Hub를 데이터 소스 유형으로 사용하는 제어에 대한 규정 준수 검사 증거를 수집합니다. 증거 수집 중에는 여러 리소스를 평가할 수 있습니다. 따라서 단일 규정 준수 검사 증거에는 하나 이상의 리소스가 포함될 수 있습니다. 이 필터를 이용하여 리소스 수준에서 규정 준수 상태를 탐색할 수 있습니다. 다음 중 하나 이상의 옵션을 선택할 수 있습니다.

|

추가 필터(선택 사항)

이 필터를 이용하여 검색 쿼리의 범위를 좁힐 수 있습니다. 예를 들어, 서비스를 이용하면 Amazon S3와 관련된 모든 증거를 볼 수 있습니다. 리소스 유형을 이용하면 S3 버킷에만 초점을 맞출 수있습니다. 또는 리소스 ARN을 이용하여 특정 S3 버킷을 대상으로 정할 수 있습니다.

다음 기준 중 하나 이상을 이용하여 추가 필터를 생성할 수 있습니다.

| 기준 이름 | 설명 | 이 기준을 사용하는 경우 |

|---|---|---|

| 계정 ID |

드릴다운 기준 AWS 계정. |

이 기준을 이용하면 특정 AWS 계정과 관련된 증거를 찾을 수 있습니다. |

| 컨트롤 |

컨트롤의 이름을 이용한 세부 검색 |

이 기준을 이용하면 특정 컨트롤과 관련된 증거를 찾을 수 있습니다. |

| 컨트롤 도메인 |

컨트롤 도메인을 이용한 세부 검색 |

이 기준을 이용하면 감사를 준비하면서 특정 주제 영역에 집중하게 됩니다. 표준 프레임워크에서 생성된 평가 결과를 쿼리하는 경우 컨트롤 도메인별로 필터링할 수 있습니다. 컨트롤 도메인의 예로는 네트워크 보안, 자격 증명 및 액세스 관리, 데이터 보호 등이 있습니다. 일부 제어 도메인은 Audit Manager가 AWS Control Catalog에서 제공하는 새 제어 도메인 세트로 전환한 후 오래된 것으로 표시될 수 있습니다. 자세한 내용은 컨트롤 도메인이 '오래된' 것으로 표시되어 있습니다. 이것은 무엇을 의미하나요? 단원을 참조하십시오. |

| 데이터 원본 유형 |

데이터 소스의 유형을 기준을 이용한 세부 검색 |

이 기준을 이용하면 특정 데이터 소스에 초점을 맞출 수 있습니다. 수동으로 업로드한 증거를 찾으려면 값을 |

| Event name |

이벤트 이름을 기준을 이용한 세부 검색 |

이 기준을 이용하면 증거와 관련된 특정 사건에 초점을 맞출 수있습니다. 이벤트는 AWS 계정계정에서의 활동 기록을 말합니다. 예를 들면, 권한을 구성하는 데 사용되는 IAM |

| 리소스 ARN |

Amazon 리소스 이름(ARN)을 이용한 세부 검색 |

이 기준을 이용하면 특정 AWS 리소스와 관련된 증거를 찾을 수 있습니다. |

| 리소스 유형 |

리소스 유형을 이용한 세부 검색 |

이 기준을 이용하여 Amazon EC2 인스턴스 또는 S3 버킷과 같이 평가 중인 리소스 유형에 초점을 맞출 수 있습니다. |

| 서비스 |

AWS 서비스 이름으로 드릴다운합니다. |

이 기준을 사용하여 Amazon EC2 AWS 서비스, Amazon S3 또는 같은 특정와 관련된 증거를 찾을 수 있습니다 AWS Config. |

| 서비스 범주 |

AWS 서비스 범주별로 드릴다운합니다. |

이 기준을 사용하여 특정 범주에 집중합니다 AWS 서비스. 그 예로는 보안, ID, 규정 준수, 데이터베이스, 및 스토리지를 들 수 있습니다. |

필터 결합

기준의 특성

둘 이상의 기준을 지정하면 Audit Manager는 선택한 이들 기준에 AND 연산자를 적용합니다. 즉, 모든 기준이 단일 쿼리로 그룹화되며, 그 결과는 결합된 모든 기준과 일치해야 합니다.

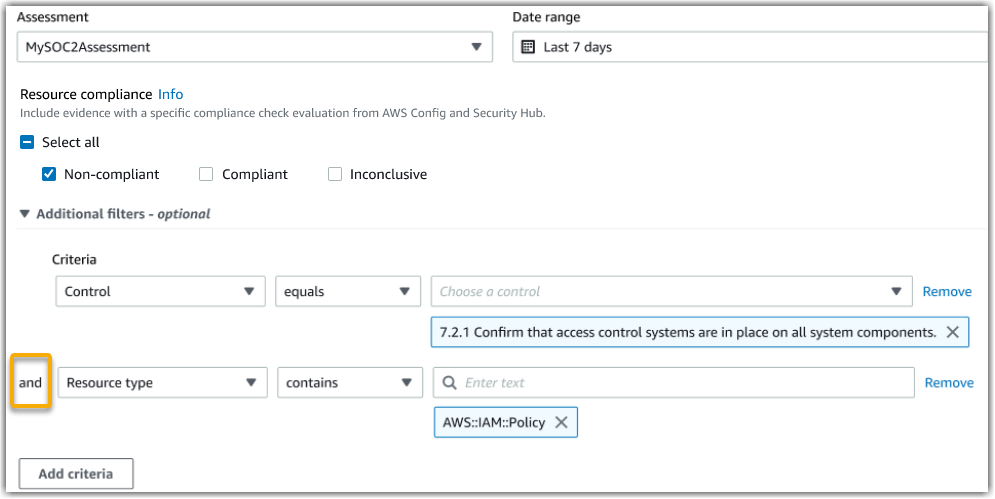

예제

다음 필터 설정에서, 증거 찾기는 MySOC2Assessment라고 하는 평가에 대해 지난 7일간의 규정 미준수 리소스를 보여줍니다. 또한, 그 결과는 IAM 정책 및 지정된 컨트롤 모두와 관련이 있습니다.

기준 값의 특성

기준 값을 두 개 이상 지정하면 값이 이 값들은 OR 연산자로 연결됩니다. 증거 찾기는 이러한 기준 값 중 하나와 일치하는 결과를 보여줍니다.

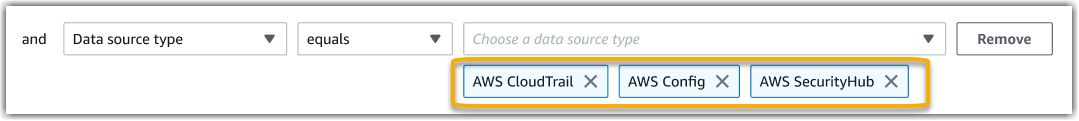

예제

다음 필터 설정에서 증거 찾기는 AWS CloudTrail AWS Config또는에서 가져온 검색 결과를 반환합니다 AWS Security Hub.

그룹화 참조

검색 결과를 그룹화하여 더 빠르게 탐색할 수 있습니다. 그룹화하면 검색 결과의 범위와 검색 결과가 특정 차원에 어떻게 분포되어 있는지 확인할 수 있습니다.

다음 그룹화 기준 값 중 하나를 사용할 수 있습니다.

| 그룹화 기준 | 설명 |

|---|---|

| 계정 ID | 결과를 그룹화합니다 AWS 계정. |

| 컨트롤 | 컨트롤 이름을 기준으로 결과를 그룹화합니다. |

| 데이터 원본 유형 | 증거의 출처가 되는 데이터 소스 유형을 기준으로 결과를 그룹화합니다. |

| Event name | 이벤트 이름을 기준으로 결과를 그룹화합니다. |

| 리소스 ARN | Amazon 리소스 이름(ARN)을 기준으로 결과를 그룹화합니다. |

| 리소스 유형 | 리소스 유형을 기준으로 결과를 그룹화합니다. |

| 서비스 | AWS 서비스 이름을 기준으로 결과를 그룹화합니다. |

| 서비스 범주 | AWS 서비스 범주별로 결과를 그룹화합니다. |