기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

보안 및 권한

Athena 또는 Amazon Redshift에서 데이터를 쿼리하면 쿼리된 데이터 세트가 Studio Classic을 사용하는 AWS 리전의 기본 SageMaker S3 버킷에 자동으로 저장됩니다. 또한 Amazon SageMaker Data Wrangler에서 Jupyter 노트북을 내보내 실행하면 데이터 흐름 또는 .flow 파일이 접두사 data_wrangler_flows 아래의 동일한 기본 버킷에 저장됩니다.

높은 수준의 보안 요구 사항을 위해 이 기본 SageMaker S3 버킷에 액세스할 수 있는 AWS 역할을 제한하는 버킷 정책을 구성할 수 있습니다. 다음 섹션을 사용하여 S3 버킷에 이 정책 유형을 추가합니다. 이 페이지의 지침을 따르려면 AWS Command Line Interface ()를 사용합니다AWS CLI. 자세한 내용은 IAM 사용 설명서의 구성을 AWS CLI 참조하세요.

또한 Data Wrangler 권한을 사용하여 필요한 리소스에 액세스하는 각 IAM 역할에 권한을 부여해야 합니다. Data Wrangler에 액세스하는 데 사용하는 IAM 역할에 대한 세분화된 권한이 필요하지 않은 경우 Studio Classic 사용자를 생성하는 데 사용하는 IAM 역할에 IAM 관리형 정책AmazonSageMakerFullAccess

Data Wrangler로 가져온 데이터 세트에 대한 액세스를 제한하는 버킷 정책 추가

사용자는 Amazon S3 버킷 정책을 사용하여 Data Wrangler 리소스가 포함된 S3 버킷에 정책을 추가할 수 있습니다. 에서 Studio Classic을 사용하는 AWS 리전의 기본 SageMaker S3 버킷에 Data Wrangler가 업로드하는 리소스에는 다음이 포함됩니다.

-

쿼리한 Amazon Redshift 결과. 이들은 redshift/ 접두사 아래에 저장됩니다.

-

쿼리한 Athena 결과. 이들은 Athena/ 접두사 아래에 저장됩니다.

-

내보낸 Jupyter notebook Data Wrangler를 실행할 때 Amazon S3에 업로드된 .flow 파일이 생성됩니다. 이러한 파일은 data_wrangler_flows/ 접두사 아래에 저장됩니다.

다음 절차에 따라 해당 버킷에 대한 IAM 역할 액세스를 제한하기 위해 추가할 수 있는 S3 버킷 정책을 생성합니다. S3 버킷에 정책을 추가하는 방법을 알아보려면 S3 버킷 정책을 추가하려면 어떻게 해야 하나요?를 참조합니다.

Data Wrangler 리소스를 저장하는 S3 버킷에 버킷 정책을 설정하려면:

-

Data Wrangler에 액세스할 수 있도록 하나 이상의 IAM 역할을 구성합니다.

-

명령 프롬프트나 쉘을 엽니다. 생성하는 각 역할에 대해 를 바꿉니다.

role-name역할 이름을 사용하여 다음을 실행합니다.$ aws iam get-role --role-namerole-name응답에는

AROA로 시작하는RoleId문자열이 표시됩니다. 이 문자열을 복사합니다. -

Data Wrangler를 사용하는 AWS 리전의 SageMaker 기본 버킷에 다음 정책을 추가합니다. Replace

region버킷이 위치한 AWS 리전과 함께account-idAWS 계정 ID를 사용합니다. 로 시작하는 을 로 바꾸userId세요.AROAEXAMPLEIDData Wrangler를 사용할 수 있는 권한을 부여하려는 AWS 역할IDs의 를 사용합니다.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Principal": "*", "Action": "s3:*", "Resource": [ "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/", "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/*", "arn:aws:s3:::sagemaker-region-account-id/athena", "arn:aws:s3:::sagemaker-region-account-id/athena/*", "arn:aws:s3:::sagemaker-region-account-id/redshift", "arn:aws:s3:::sagemaker-region-account-id/redshift/*" ], "Condition": { "StringNotLike": { "aws:userId": [ "AROAEXAMPLEID_1:*", "AROAEXAMPLEID_2:*" ] } } } ] }

Data Wrangler에 대한 허용 목록 만들기

사용자가 Amazon SageMaker Studio Classic 사용자 인터페이스에서 Data Wrangler를 실행하기 시작할 때마다 SageMaker 애플리케이션 프로그래밍 인터페이스(API)를 호출하여 Data Wrangler 애플리케이션을 생성합니다.

조직에서는 기본적으로 사용자에게 이러한 API 호출을 수행할 수 있는 권한을 제공하지 않을 수 있습니다. 권한을 제공하려면 데이터 랭글러 허용 목록 예제

참고

위의 정책 예제는 사용자에게 Data Wrangler 애플리케이션에 대한 액세스 권한만 제공합니다.

정책 생성에 대한 자세한 내용은 JSON 탭의 정책 생성을 참조하세요. 정책을 생성할 때 JSON 탭의 Data Wrangler 허용 목록 예제

중요

사용자가 다음 작업을 실행하지 못하도록 하는 IAM 정책을 삭제합니다.

정책을 삭제하지 않아도 사용자는 여전히 정책의 영향을 받을 수 있습니다.

템플릿을 사용하여 정책을 생성한 후 사용자의 IAM 역할에 연결합니다. 정책 연결에 대한 자세한 내용은 IAM 자격 증명 권한 추가(콘솔)를 참조하세요.

Data Wrangler를 사용할 수 있는 IAM 역할 권한 부여

일반 IAM 관리형 정책인 와 함께 Data Wrangler를 사용할 수 있는 IAM 역할 권한을 부여할 수 있습니다AmazonSageMakerFullAccessAmazonSageMakerFullAccess를 사용하여 Data Wrangler에 대한 액세스 권한을 부여할 때 다음 사항을 반드시 숙지해야 합니다.

-

Amazon Redshift에서 데이터를 가져오는 경우 데이터베이스 사용자 이름의 접두사는

sagemaker_access이어야 합니다. -

이 관리 정책은 이름에

SageMaker,SageMaker,sagemaker또는aws-glue중 하나가 포함된 버킷에 대한 액세스 권한만 부여합니다. Data Wrangler를 사용하여 이름에 이러한 문구가 없는 S3 버킷에서 가져오려면 이 페이지의 마지막 섹션을 참조하여 IAM엔터티가 S3 버킷에 액세스할 수 있는 권한을 부여하는 방법을 알아봅니다.

높은 보안 요구 사항이 있는 경우 이 섹션의 정책을 IAM엔터티에 연결하여 Data Wrangler를 사용하는 데 필요한 권한을 부여할 수 있습니다.

Amazon Redshift 또는 Athena에 IAM 역할이 Data Wrangler에서 가져와야 하는 데이터 세트가 있는 경우 이러한 리소스에 액세스하려면 해당 엔터티에 정책을 추가해야 합니다. 다음 정책은 Amazon Redshift 및 Athena에서 데이터를 가져올 수 있는 권한을 IAM 역할에 부여하는 데 사용할 수 있는 가장 제한적인 정책입니다.

사용자 지정 정책을 IAM 역할에 연결하는 방법을 알아보려면 IAM 사용 설명서의 IAM 정책 관리를 참조하세요.

Athena 데이터 세트 가져오기에 대한 액세스 권한을 부여하는 정책 예제

다음 정책은 IAM 역할에 별도의 IAM 정책을 통해 데이터가 저장되는 기본 S3 버킷에 액세스할 수 있는 권한이 있다고 가정합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "athena:ListDataCatalogs", "athena:ListDatabases", "athena:ListTableMetadata", "athena:GetQueryExecution", "athena:GetQueryResults", "athena:StartQueryExecution", "athena:StopQueryExecution" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "glue:CreateTable" ], "Resource": [ "arn:aws:glue:*:*:table/*/sagemaker_tmp_*", "arn:aws:glue:*:*:table/sagemaker_featurestore/*", "arn:aws:glue:*:*:catalog", "arn:aws:glue:*:*:database/*" ] }, { "Effect": "Allow", "Action": [ "glue:DeleteTable" ], "Resource": [ "arn:aws:glue:*:*:table/*/sagemaker_tmp_*", "arn:aws:glue:*:*:catalog", "arn:aws:glue:*:*:database/*" ] }, { "Effect": "Allow", "Action": [ "glue:GetDatabases", "glue:GetTable", "glue:GetTables" ], "Resource": [ "arn:aws:glue:*:*:table/*", "arn:aws:glue:*:*:catalog", "arn:aws:glue:*:*:database/*" ] }, { "Effect": "Allow", "Action": [ "glue:CreateDatabase", "glue:GetDatabase" ], "Resource": [ "arn:aws:glue:*:*:catalog", "arn:aws:glue:*:*:database/sagemaker_featurestore", "arn:aws:glue:*:*:database/sagemaker_processing", "arn:aws:glue:*:*:database/default", "arn:aws:glue:*:*:database/sagemaker_data_wrangler" ] } ] }

Amazon Redshift 데이터 세트 가져오기에 대한 액세스 권한을 부여하는 정책 예제

다음 정책은 이름에 sagemaker_access 접두사가 있는 데이터베이스 사용자를 사용하여 Data Wrangler에 Amazon Redshift 연결을 설정할 수 있는 권한을 부여합니다. 추가 데이터베이스 사용자를 사용하여 연결할 수 있는 권한을 부여하려면 다음 정책의 "Resources" 아래에 항목을 추가하세요. 다음 정책은 해당하는 경우 해당 IAM 역할에 별도의 IAM 정책을 통해 데이터가 저장되는 기본 S3 버킷에 액세스할 수 있는 권한이 있다고 가정합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "redshift-data:ExecuteStatement", "redshift-data:DescribeStatement", "redshift-data:CancelStatement", "redshift-data:GetStatementResult", "redshift-data:ListSchemas", "redshift-data:ListTables" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "redshift:GetClusterCredentials" ], "Resource": [ "arn:aws:redshift:*:*:dbuser:*/sagemaker_access*", "arn:aws:redshift:*:*:dbname:*" ] } ] }

S3 버킷에 대한 액세스 권한을 부여하기 위한 정책

데이터 세트가 Amazon S3에 저장된 경우 다음과 유사한 정책을 사용하여 이 버킷에 액세스할 수 있는 IAM 역할 권한을 부여할 수 있습니다. 이 예제에서는 라는 버킷에 대한 프로그래밍 방식의 읽기-쓰기 액세스 권한을 부여합니다.test.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["s3:ListBucket"], "Resource": ["arn:aws:s3:::test"] }, { "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject" ], "Resource": ["arn:aws:s3:::test/*"] } ] }

Athena 및 Amazon Redshift에서 데이터를 가져오려면 사용 중인 AWS 리전 데이터 랭글러의 기본 Amazon S3 버킷에서 다음 접두사에 액세스할 수 있는 IAM 역할 권한을 부여해야 합니다. athena/, redshift/. AWS 리전에 기본 Amazon S3 버킷이 아직 없는 경우 이 리전에서 버킷을 생성할 수 있는 IAM 역할 권한도 부여해야 합니다.

또한 IAM 역할이 Amazon SageMaker 특성 저장소, 파이프라인 및 Data Wrangler 작업 내보내기 옵션을 사용할 수 있도록 하려면 이 버킷의 접두사data_wrangler_flows/에 대한 액세스 권한을 부여해야 합니다.

Data Wrangler는 athena/ 및 redshift/ 접두사를 사용하여 미리 보기 파일과 가져온 데이터 세트를 저장합니다. 자세한 내용은 가져온 데이터 스토리지 단원을 참조하세요.

Data Wrangler는 Data Wrangler에서 내보낸 Jupyter notebook을 실행할 때 data_wrangler_flows/ 접두사를 사용하여 .flow 파일을 저장합니다. 자세한 내용은 내보내기 단원을 참조하세요.

다음과 유사한 정책을 사용하여 이전 단락에 설명된 권한을 부여하세요.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:PutObject" ], "Resource": [ "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/", "arn:aws:s3:::sagemaker-region-account-id/data_wrangler_flows/*", "arn:aws:s3:::sagemaker-region-account-id/athena", "arn:aws:s3:::sagemaker-region-account-id/athena/*", "arn:aws:s3:::sagemaker-region-account-id/redshift", "arn:aws:s3:::sagemaker-region-account-id/redshift/*" ] }, { "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:ListBucket" ], "Resource": "arn:aws:s3:::sagemaker-region-account-id" }, { "Effect": "Allow", "Action": [ "s3:ListAllMyBuckets", "s3:GetBucketLocation" ], "Resource": "*" } ] }

Amazon S3 버킷 을 지정하여 다른 AWS 계정에서 Amazon S3 버킷의 데이터에 액세스할 수도 있습니다URI. 이렇게 하려면 다른 계정의 Amazon S3 버킷에 대한 액세스 권한을 부여하는 IAM 정책은 다음 예제와 유사한 정책을 사용해야 합니다. 여기서 BucketFolder는 사용자 버킷의 특정 디렉터리입니다UserBucket. 다른 사용자에게 버킷에 대한 액세스 권한을 부여하는 사용자에게 이 정책을 추가해야 합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetObject", "s3:PutObject", "s3:PutObjectAcl" ], "Resource": "arn:aws:s3:::UserBucket/BucketFolder/*" }, { "Effect": "Allow", "Action": [ "s3:ListBucket" ], "Resource": "arn:aws:s3:::UserBucket", "Condition": { "StringLike": { "s3:prefix": [ "BucketFolder/*" ] } } } ] }

버킷 소유자가 아닌 버킷에 액세스하는 사용자는 다음 예제와 비슷한 정책을 사용자에게 추가해야 합니다. 참고로 아래의 AccountX 및 TestUser는/은 각각 버킷 소유자와 해당 사용자를 가리킵니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountX:user/TestUser" }, "Action": [ "s3:GetObject", "s3:PutObject", "s3:PutObjectAcl" ], "Resource": [ "arn:aws:s3:::UserBucket/BucketFolder/*" ] }, { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::AccountX:user/TestUser" }, "Action": [ "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::UserBucket" ] } ] }

Studio를 사용할 SageMaker 수 있는 액세스 권한을 부여하는 정책 예제

다음과 같은 정책을 사용하여 Studio Classic 인스턴스를 설정하는 데 사용할 수 있는 IAM 실행 역할을 생성합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "sagemaker:CreatePresignedDomainUrl", "sagemaker:DescribeDomain", "sagemaker:ListDomains", "sagemaker:DescribeUserProfile", "sagemaker:ListUserProfiles", "sagemaker:*App", "sagemaker:ListApps" ], "Resource": "*" } ] }

Snowflake 및 Data Wrangler

AWS 리소스에 대한 모든 권한은 Studio Classic 인스턴스에 연결된 IAM 역할을 통해 관리됩니다. Snowflake 관리자는 각 Snowflake 사용자에게 세분화된 권한과 허가를 부여할 수 있으므로 Snowflake 관련 권한을 관리합니다. 여기에는 데이터베이스, 스키마, 테이블, 웨어하우스 및 스토리지 통합 객체가 포함됩니다. 먼저 Data Wrangler 외부에서 올바른 권한이 설정되었는지 확인해야 합니다.

Snowflake COPY INTO Amazon S3 명령은 기본적으로 퍼블릭 인터넷을 통해 Snowflake에서 Amazon S3로 데이터를 이동하지만 전송 중인 데이터는 를 사용하여 보호됩니다SSL. Amazon S3의 저장 데이터는 기본 를 사용하여 SSE로KMS 암호화됩니다 AWS KMS key.

Snowflake 자격 증명 스토리지와 관련하여 Data Wrangler는 고객 자격 증명을 저장하지 않습니다. Data Wrangler는 Secrets Manager를 사용하여 자격 증명을 비밀로 저장하고 모범 사례 보안 계획의 일환으로 보안 암호를 교체합니다. Snowflake 또는 Studio Classic 관리자는 데이터 과학자의 Studio Classic 실행 역할에 보안 인증 정보를 저장하는 보안 암호에 GetSecretValue 대해 를 수행할 수 있는 권한이 부여되었는지 확인해야 합니다. Studio Classic 실행 역할에 이미 연결되어 있는 경우 AmazonSageMakerFullAccess 정책에는 위의 지침의 이름 지정 및 태그 지정 규칙에 따라 Data Wrangler에서 생성한 보안 암호와 생성된 보안 암호를 읽는 데 필요한 권한이 있습니다. 규칙을 따르지 않는 보안 암호에는 별도로 액세스 권한을 부여해야 합니다. 보안되지 않은 채널을 통해 보안 인증 정보를 공유하지 않도록 Secrets Manager를 사용하는 것이 좋습니다. 그러나 로그인한 사용자는 Studio Classic에서 터미널 또는 Python 노트북을 시작한 다음 Secrets Manager 에서 API 호출을 호출하여 일반 텍스트 암호를 검색할 수 있습니다API.

를 사용한 데이터 암호화 AWS KMS

Data Wrangler 내에서 사용자는 암호화된 파일을 해독하여 Data Wrangler 흐름에 추가할 수 있습니다. 기본 AWS KMS 키 또는 제공하는 키를 사용하여 변환의 출력을 암호화할 수도 있습니다.

사용자는 다음과 같은 경우 파일을 가져올 수 있습니다.

-

서버 측 암호화

-

SSE-KMS 암호화 유형으로

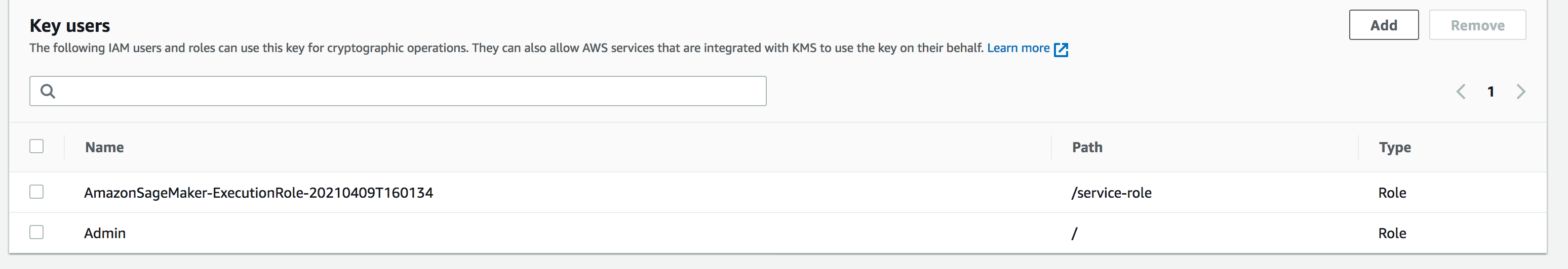

파일을 복호화하고 Data Wrangler 흐름으로 가져오려면 키 사용자로 사용 중인 SageMaker Studio Classic 사용자를 추가해야 합니다.

다음 스크린샷은 키 사용자로 추가된 Studio Classic 사용자 역할을 보여줍니다. 이 변경을 수행하려면 왼쪽 패널 아래의 사용자에 액세스하는 IAM 역할을

Data Wrangler에서 가져온 데이터 스토리지를 위한 Amazon S3 고객 관리형 키 설정

기본적으로 Data Wrangler는 다음과 같은 명명 규칙을 가진 Amazon S3 버킷을 사용합니다: sagemaker-region-account number. 예를 들어 계정 번호가 111122223333이고 us-east-1에서 Studio Classic을 사용하는 경우 가져온 데이터 세트는 명명 규칙인 와 함께 저장됩니다sagemaker-us-east-1-111122223333.

다음 지침은 기본 Amazon S3 버킷의 고객 관리형 키를 설정하는 방법을 설명합니다.

-

서버 측 암호화를 활성화하고 기본 S3 버킷에 대한 고객 관리형 키를 설정하려면 KMS 암호화 사용을 참조하세요.

-

1단계 후 AWS KMS 에서 로 이동합니다 AWS Management Console. 이전 단계의 1단계에서 선택한 고객 관리형 키를 찾아 Studio Classic 역할을 키 사용자로 추가합니다. 이렇게 하려면 주요 사용자에게 고객 관리형 키를 사용할 수 있도록 허용 지침을 따릅니다.

내보내는 데이터 암호화

사용자는 다음 방법 중 하나를 사용하여 내보내는 데이터를 암호화할 수 있습니다.

-

Amazon S3 버킷에 객체 사용 SSE-KMS 암호화가 있도록 지정합니다.

-

Data Wrangler에서 내보내는 데이터를 암호화하는 AWS KMS 키를 지정합니다.

데이터 내보내기 페이지에서 AWS KMS 키 ID 또는 ARN의 값을 지정합니다.

AWS KMS 키 사용에 대한 자세한 내용은 (-SSEKMS) 에 AWSAWS Key Management Service 저장된 AWS KMS 키를 사용하여 서버 측 암호화를 사용하여 데이터 보호를 참조하세요.

Amazon AppFlow 권한

전송을 수행할 때는 전송을 수행할 권한이 있는 IAM 역할을 지정해야 합니다. Data Wrangler를 사용할 권한이 있는 것과 동일한 IAM 역할을 사용할 수 있습니다. 기본적으로 Data Wrangler에 액세스하는 데 사용하는 IAM 역할은 입니다SageMakerExecutionRole.

IAM 역할에는 다음 권한이 있어야 합니다.

-

Amazon에 대한 권한 AppFlow

-

AWS Glue 데이터 카탈로그에 대한 권한

-

사용 가능한 데이터 소스를 AWS Glue 검색할 수 있는 권한

전송을 실행하면 Amazon은 데이터 AWS Glue 카탈로그에 전송의 메타데이터를 AppFlow 저장합니다. Data Wrangler는 카탈로그의 메타데이터를 사용하여 사용자가 해당 데이터를 쿼리하고 가져올 수 있는지 여부를 결정합니다.

Amazon 에 권한을 추가하려면 AmazonAppFlowFullAccess AWS 관리형 정책을 IAM 역할에 AppFlow추가합니다. 정책 추가에 대한 자세한 내용은 IAM 자격 증명 권한 추가 또는 제거를 참조하세요.

Amazon S3로 데이터를 전송하는 경우 먼저 다음 정책도 첨부해야 합니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": [ "s3:GetBucketTagging", "s3:ListBucketVersions", "s3:CreateBucket", "s3:ListBucket", "s3:GetBucketPolicy", "s3:PutEncryptionConfiguration", "s3:GetEncryptionConfiguration", "s3:PutBucketTagging", "s3:GetObjectTagging", "s3:GetBucketOwnershipControls", "s3:PutObjectTagging", "s3:DeleteObject", "s3:DeleteBucket", "s3:DeleteObjectTagging", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:PutBucketPublicAccessBlock", "s3:PutAccountPublicAccessBlock", "s3:ListAccessPoints", "s3:PutBucketOwnershipControls", "s3:PutObjectVersionTagging", "s3:DeleteObjectVersionTagging", "s3:GetBucketVersioning", "s3:GetBucketAcl", "s3:PutObject", "s3:GetObject", "s3:GetAccountPublicAccessBlock", "s3:ListAllMyBuckets", "s3:GetAnalyticsConfiguration", "s3:GetBucketLocation" ], "Resource": "*" } ] }

AWS Glue 권한을 추가하려면 AWSGlueConsoleFullAccess 관리형 정책을 IAM 역할에 추가합니다. Amazon 의 AWS Glue 권한에 대한 자세한 내용은 [] AppFlow를 참조하세요link-to-appflow-page.

전송한 데이터를 가져오려면 Amazon에서 AWS Glue 및 Data Wrangler에 액세스 AppFlow 해야 합니다. Amazon AppFlow 에 액세스 권한을 부여하려면 IAM 역할에 다음 신뢰 정책을 추가합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::123456789012:root", "Service": [ "appflow.amazonaws.com" ] }, "Action": "sts:AssumeRole" } ] }

Data Wrangler에 Amazon AppFlow 데이터를 표시하려면 IAM 역할에 다음 정책을 추가합니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "glue:SearchTables", "Resource": [ "arn:aws:glue:*:*:table/*/*", "arn:aws:glue:*:*:database/*", "arn:aws:glue:*:*:catalog" ] } ] }

Data Wrangler에서 수명 주기 구성 사용하기

Kernel Gateway 애플리케이션을 실행하도록 구성된 Amazon EC2 인스턴스가 있지만 Data Wrangler 애플리케이션은 실행하지 않을 수 있습니다. 커널 게이트웨이 애플리케이션은 Studio Classic 노트북 및 터미널을 실행하는 데 사용하는 환경 및 커널에 대한 액세스를 제공합니다. Data Wrangler 애플리케이션은 Data Wrangler를 실행하는 UI 애플리케이션입니다. Data Wrangler EC2 인스턴스가 아닌 Amazon 인스턴스는 Data Wrangler를 실행하기 위해 수명 주기 구성을 수정해야 합니다. 수명 주기 구성은 Amazon SageMaker Studio Classic 환경의 사용자 지정을 자동화하는 쉘 스크립트입니다.

수명 주기 구성에 대한 추가 정보는 수명 주기 구성을 사용하여 Studio Classic 사용자 지정 섹션을 참조하세요.

인스턴스의 기본 수명 주기 구성은 Data Wrangler 사용을 지원하지 않습니다. 인스턴스에서 Data Wrangler를 사용하도록 사용자는 기본 구성을 다음과 같이 수정할 수 있습니다.

#!/bin/bash set -eux STATUS=$( python3 -c "import sagemaker_dataprep" echo $? ) if [ "$STATUS" -eq 0 ]; then echo 'Instance is of Type Data Wrangler' else echo 'Instance is not of Type Data Wrangler' # Replace this with the URL of your git repository export REPOSITORY_URL="https://github.com/aws-samples/sagemaker-studio-lifecycle-config-examples.git" git -C /root clone $REPOSTIORY_URL fi

사용자는 스크립트를 lifecycle_configuration.sh로 저장할 수 있습니다.

Studio Classic 도메인 또는 사용자 프로필에 수명 주기 구성을 연결합니다. 수명 주기 구성 생성 및 연결에 대한 추가 정보는 수명 주기 구성 생성 및 연결 섹션을 참조합니다.

다음 지침은 Studio Classic 도메인 또는 사용자 프로필에 수명 주기 구성을 연결하는 방법을 보여줍니다.

수명 주기 구성을 만들거나 연결할 때 오류가 발생할 수 있습니다. 수명 주기 구성 오류 디버깅에 대해서는 KernelGateway 앱 실패 단원을 참조하세요.