기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

로컬 Jupyter 환경에서 노트북 작업을 예약하기 위해 권한 및 정책이 필요합니다. IAM 사용자는 SageMaker AI에 작업을 제출할 수 있는 권한이 필요하며 노트북 작업 자체가 수임하는 IAM 역할에는 작업에 따라 리소스에 액세스할 수 있는 권한이 필요합니다. 다음은 필요한 권한 및 정책을 설정하는 방법에 대한 지침을 제공합니다.

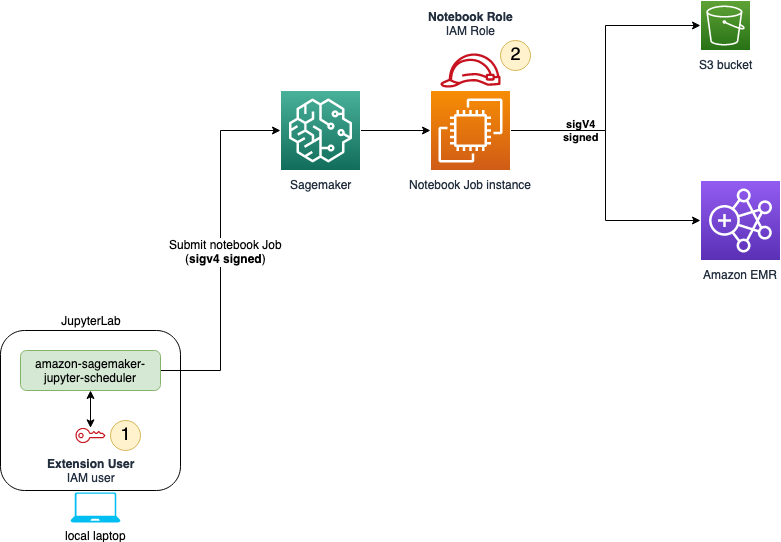

두 세트의 권한을 설치해야 합니다. 다음 다이어그램은 로컬 Jupyter 환경에서 노트북 작업을 예약하는 권한 구조를 보여줍니다. SageMaker AI에 작업을 제출하려면 IAM 사용자가 IAM 권한을 설정해야 합니다. 사용자가 노트북 작업을 제출하면 작업 자체가 작업에 따라 리소스에 액세스할 수 있는 권한을 가진 IAM 역할을 맡습니다.

다음 섹션은 IAM 사용자와 작업 실행 역할 모두에 필요한 정책과 권한을 설치하는 데 도움이 됩니다.

IAM 사용자 권한

SageMaker AI에 작업을 제출할 수 있는 권한

작업을 제출할 수 있는 권한을 추가하려면 다음 단계를 완료합니다.

-

IAM 콘솔

을 엽니다. -

왼쪽 패널에서 사용자를 선택합니다.

-

노트북 작업에 사용할 IAM 사용자를 찾아 사용자 이름을 선택합니다.

-

권한 추가를 선택하고 드롭다운 메뉴에서 인라인 정책 생성을 선택합니다.

-

JSON 탭을 선택합니다.

-

다음 정책을 복사하여 붙여 넣습니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "EventBridgeSchedule", "Effect": "Allow", "Action": [ "events:TagResource", "events:DeleteRule", "events:PutTargets", "events:DescribeRule", "events:EnableRule", "events:PutRule", "events:RemoveTargets", "events:DisableRule" ], "Resource": "*", "Condition": { "StringEquals": { "aws:ResourceTag/sagemaker:is-scheduling-notebook-job": "true" } } }, { "Sid": "IAMPassrole", "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::*:role/*", "Condition": { "StringLike": { "iam:PassedToService": [ "sagemaker.amazonaws.com", "events.amazonaws.com" ] } } }, { "Sid": "IAMListRoles", "Effect": "Allow", "Action": "iam:ListRoles", "Resource": "*" }, { "Sid": "S3ArtifactsAccess", "Effect": "Allow", "Action": [ "s3:PutEncryptionConfiguration", "s3:CreateBucket", "s3:PutBucketVersioning", "s3:ListBucket", "s3:PutObject", "s3:GetObject", "s3:GetEncryptionConfiguration", "s3:DeleteObject", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::sagemaker-automated-execution-*" ] }, { "Sid": "S3DriverAccess", "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::sagemakerheadlessexecution-*" ] }, { "Sid": "SagemakerJobs", "Effect": "Allow", "Action": [ "sagemaker:DescribeTrainingJob", "sagemaker:StopTrainingJob", "sagemaker:DescribePipeline", "sagemaker:CreateTrainingJob", "sagemaker:DeletePipeline", "sagemaker:CreatePipeline" ], "Resource": "*", "Condition": { "StringEquals": { "aws:ResourceTag/sagemaker:is-scheduling-notebook-job": "true" } } }, { "Sid": "AllowSearch", "Effect": "Allow", "Action": "sagemaker:Search", "Resource": "*" }, { "Sid": "SagemakerTags", "Effect": "Allow", "Action": [ "sagemaker:ListTags", "sagemaker:AddTags" ], "Resource": [ "arn:aws:sagemaker:*:*:pipeline/*", "arn:aws:sagemaker:*:*:space/*", "arn:aws:sagemaker:*:*:training-job/*", "arn:aws:sagemaker:*:*:user-profile/*" ] }, { "Sid": "ECRImage", "Effect": "Allow", "Action": [ "ecr:GetAuthorizationToken", "ecr:BatchGetImage" ], "Resource": "*" } ] }

AWS KMS 권한 정책(선택 사항)

기본적으로 입력 및 출력 Amazon S3 버킷은 서버 측 암호화를 사용하여 암호화되지만, 출력 Amazon S3 버킷과 노트북 작업에 연결된 스토리지 볼륨의 데이터를 암호화하는 사용자 지정 KMS 키를 지정할 수 있습니다.

사용자 지정 KMS 키를 사용하려면 이전 정책을 반복하여 다음 정책을 연결하고 자체 KMS 키 ARN을 제공하세요.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect":"Allow",

"Action":[

"kms:Encrypt",

"kms:Decrypt",

"kms:ReEncrypt*",

"kms:GenerateDataKey*",

"kms:DescribeKey",

"kms:CreateGrant"

],

"Resource":"your_KMS_key_ARN"

}

]

}작업 실행 역할 권한

신뢰 관계

작업 실행 역할 신뢰 관계를 수정하려면 다음 단계를 완료합니다.

-

IAM 콘솔

을 엽니다. -

왼쪽 패널에서 역할을 선택합니다.

-

노트북 작업에 대한 작업 실행 역할을 찾고 역할 이름을 선택합니다.

-

신뢰 관계 탭을 선택합니다.

-

신뢰 정책 편집을 선택합니다.

-

다음 정책을 복사하여 붙여 넣습니다.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com", "events.amazonaws.com" ] }, "Action": "sts:AssumeRole" } ] }

추가 권한

노트북 작업을 제출한 후에는 리소스에 액세스할 수 있는 권한이 필요합니다. 다음 지침은 최소 권한 세트를 추가하는 방법을 보여줍니다. 필요한 경우 노트북 작업 요구 사항에 따라 권한을 더 추가하세요. 작업 실행 역할에 권한을 추가하려면 다음 단계를 완료하세요.

-

IAM 콘솔

을 엽니다. -

왼쪽 패널에서 역할을 선택합니다.

-

노트북 작업에 대한 작업 실행 역할을 찾고 역할 이름을 선택합니다.

-

권한 추가를 선택하고 드롭다운 메뉴에서 인라인 정책 생성을 선택합니다.

-

JSON 탭을 선택합니다.

-

다음 정책을 복사하여 붙여 넣습니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "PassroleForJobCreation", "Effect": "Allow", "Action": "iam:PassRole", "Resource": "arn:aws:iam::*:role/*", "Condition": { "StringLike": { "iam:PassedToService": "sagemaker.amazonaws.com" } } }, { "Sid": "S3ForStoringArtifacts", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:ListBucket", "s3:GetBucketLocation" ], "Resource": "arn:aws:s3:::sagemaker-automated-execution-*" }, { "Sid": "S3DriverAccess", "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetObject", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::sagemakerheadlessexecution-*" ] }, { "Sid": "SagemakerJobs", "Effect": "Allow", "Action": [ "sagemaker:StartPipelineExecution", "sagemaker:CreateTrainingJob" ], "Resource": "*" }, { "Sid": "ECRImage", "Effect": "Allow", "Action": [ "ecr:GetDownloadUrlForLayer", "ecr:BatchGetImage", "ecr:GetAuthorizationToken", "ecr:BatchCheckLayerAvailability" ], "Resource": "*" } ] } -

노트북 작업에서 액세스하는 다른 리소스에 권한을 추가합니다.

-

정책 검토를 선택합니다.

-

정책의 이름을 입력합니다.

-

정책 생성을 선택합니다.