기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

Studio에서 Amazon EMR 클러스터 액세스를 위한 IAM 런타임 역할 구성

Studio 또는 Studio Classic 노트북에서 Amazon EMR 클러스터에 연결할 때 런타임 IAM 역할이라고 하는 역할 목록을 시각적으로 탐색하고 즉시 선택할 수 있습니다. 이후 노트북에서 만든 모든 Apache Spark, Apache Hive 또는 Presto 작업은 런타임 역할에 첨부된 정책에서 허용하는 데이터 및 리소스에만 액세스합니다. 또한 로 관리되는 데이터 레이크에서 데이터에 액세스할 때 런타임 역할에 연결된 정책을 사용하여 테이블 수준 및 열 수준 액세스를 적용할 AWS Lake Formation수 있습니다.

이 기능을 사용하면 팀원과 함께 동일한 클러스터에 연결할 수 있습니다. 각각은 데이터에 대한 개별 액세스 수준에 맞는 권한 범위가 지정된 런타임 역할을 사용합니다. 또한 클러스터 공유에서는 세션이 서로 격리됩니다.

Studio Classic을 사용하여이 기능을 시도하려면 Amazon SageMaker Studio Classic EMR에서 AWS Lake Formation 및 Amazon을 사용하여 세분화된 데이터 액세스 제어 적용을

사전 조건

시작하기 전에 다음 사전 조건을 충족하는지 확인합니다.

-

Amazon EMR 버전 6.9 이상을 사용합니다.

-

Studio Classic 사용자의 경우: Studio Classic Jupyter 서버 애플리케이션 구성에서 JupyterLab 버전 3을 사용합니다. 이 버전은 런타임 역할을 사용하여 Amazon EMR 클러스터에 Studio Classic 연결을 지원합니다.

Studio 사용자의 경우: SageMaker 배포 이미지 버전

1.10이상을 사용합니다. -

클러스터의 보안 구성에서 런타임 역할을 사용할 수 있도록 허용하세요. 자세한 내용은 Amazon EMR 단계의 런타임 역할을 참조하세요.

-

Studio 또는 Studio Classic에서 Amazon EMR 클러스터에 연결하는 데 지원되는 이미지 및 커널에 나열된 커널 중 하나를 사용하여 노트북을 생성하세요.

-

런타임 역할을 구성하려면 런타임 IAM 역할을 사용하도록 Studio 설정의 지침을 검토하세요.

교차 계정 연결 시나리오

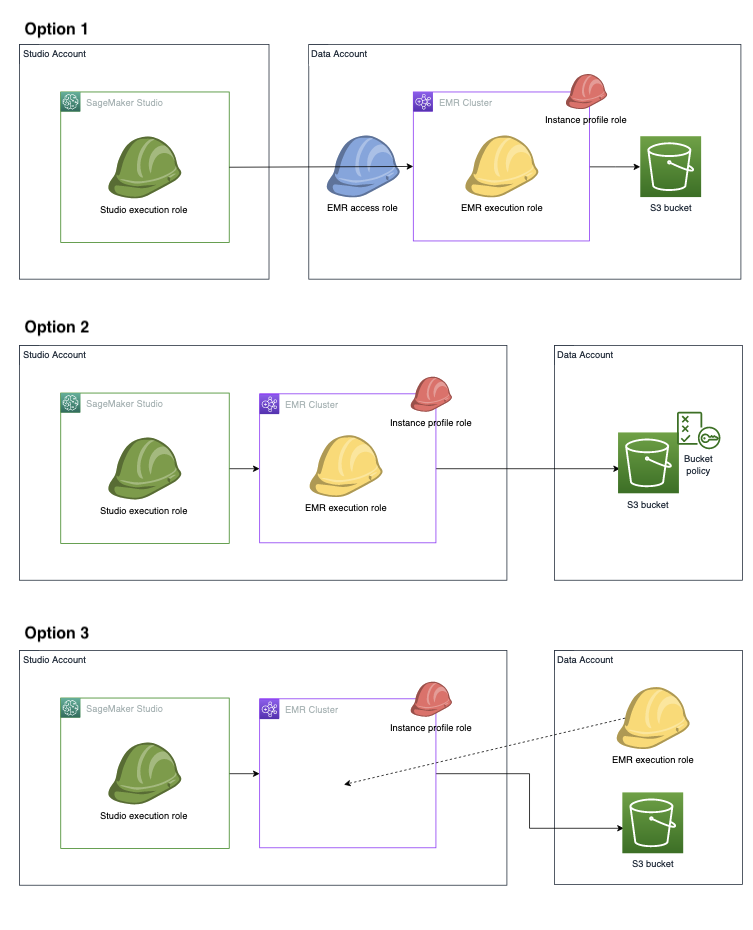

런타임 역할 인증은 데이터가 Studio 계정 외부에 있는 경우 다양한 교차 계정 연결 시나리오를 지원합니다. 다음 이미지는 Studio와 데이터 계정 간에 Amazon EMR 클러스터, 데이터 및 Amazon EMR 런타임 실행 역할을 할당할 수 있는 세 가지 방법을 보여줍니다.

옵션 1에서 Amazon EMR 클러스터 및 Amazon EMR 런타임 실행 역할은 Studio 계정과 별도의 데이터 계정에 있습니다. Studio 또는 Studio Classic 실행 역할에 Amazon EMR 액세스 역할을 수임할 수 있는 권한을 부여하는 별도의 Amazon EMR 액세스 역할(이라고도 함Assumable role) 권한 정책을 정의합니다. 그런 다음 Amazon EMR 액세스 역할은 Studio 또는 Studio Classic 실행 역할을 EMR API GetClusterSessionCredentials 대신하여 Amazon을 호출하여 클러스터에 대한 액세스 권한을 부여합니다.

옵션 2에서 Amazon EMR 클러스터 및 Amazon EMR 런타임 실행 역할은 Studio 계정에 있습니다. Studio 실행 역할에는 Amazon을 사용하여 클러스터EMRAPIGetClusterSessionCredentials에 액세스할 수 있는 권한이 있습니다. Amazon S3 버킷에 액세스하려면 Amazon EMR 런타임 실행 역할에 교차 계정 Amazon S3 버킷 액세스 권한을 부여합니다. Amazon S3 버킷 정책 내에서 이러한 권한을 부여합니다.

옵션 3에서 Amazon EMR 클러스터는 Studio 계정에 있고 Amazon EMR 런타임 실행 역할은 데이터 계정에 있습니다. Studio 또는 Studio Classic 실행 역할에는 Amazon을 사용하여 클러스터EMRAPIGetClusterSessionCredentials에 액세스할 수 있는 권한이 있습니다. Amazon EMR 런타임 실행 역할을 실행 역할 구성에 추가합니다JSON. 그러면 클러스터를 선택할 때 UI에서 역할을 선택할 수 있습니다. 실행 역할 구성 JSON 파일을 설정하는 방법에 대한 자세한 내용은 섹션을 참조하세요실행 역할을 Studio 또는 Studio Classic에 미리 로드.

런타임 IAM 역할을 사용하도록 Studio 설정

Amazon EMR 클러스터에 대한 런타임 역할 인증을 설정하려면 필요한 IAM 정책, 네트워크 및 사용성 향상을 구성합니다. 설정은 Amazon EMR 클러스터, Amazon EMR 런타임 실행 역할 또는 둘 다 Studio 계정 외부에 있는 경우 교차 계정 배열을 처리하는지 여부에 따라 달라집니다. 다음 섹션에서는 설치할 정책, 교차 계정 간의 트래픽을 허용하도록 네트워크를 구성하는 방법, Amazon EMR 연결을 자동화하도록 설정할 로컬 구성 파일을 안내합니다.

Amazon EMR 클러스터와 Studio가 동일한 계정에 있을 때 런타임 역할 인증 구성

Amazon EMR 클러스터가 Studio 계정에 있는 경우 다음 단계를 완료하여 Studio 실행 정책에 필요한 권한을 추가합니다.

-

Amazon EMR 클러스터에 연결하는 데 필요한 IAM 정책을 추가합니다. 세부 정보는 Amazon EMR 클러스터 나열 구성을 참조하세요.

-

정책에 지정된 하나 이상의 허용된 Amazon EMR 런타임 실행 역할을 전달할 EMR API

GetClusterSessionCredentials때 Amazon을 호출할 수 있는 권한을 부여합니다. -

(선택 사항) 사용자 정의 명명 규칙을 따르는 IAM 역할을 전달할 수 있는 권한을 부여합니다.

-

(선택 사항) 특정 사용자 정의 문자열로 태그가 지정된 Amazon EMR 클러스터에 액세스할 수 있는 권한을 부여합니다.

-

Amazon EMR 클러스터에 연결할 때 사용할 역할을 선택할 수 있도록 IAM 역할을 미리 로드합니다. IAM 역할을 미리 로드하는 방법에 대한 자세한 내용은 섹션을 참조하세요실행 역할을 Studio 또는 Studio Classic에 미리 로드.

다음 예제 정책은 모델링 및 훈련 그룹에 속하는 Amazon EMR 런타임 실행 역할이를 호출하도록 허용합니다GetClusterSessionCredentials. 또한 정책 보유자는 문자열 modeling 또는 로 태그가 지정된 Amazon EMR 클러스터에 액세스할 수 있습니다training.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "VisualEditor0", "Effect": "Allow", "Action": "elasticmapreduce:GetClusterSessionCredentials", "Resource": "*", "Condition": { "StringLike": { "elasticmapreduce:ExecutionRoleArn": [ "arn:aws:iam::123456780910:role/emr-execution-role-ml-modeling*", "arn:aws:iam::123456780910:role/emr-execution-role-ml-training*" ], "elasticmapreduce:ResourceTag/group": [ "*modeling*", "*training*" ] } } } ] }

클러스터와 Studio가 서로 다른 계정에 있는 경우 런타임 역할 인증 구성

Amazon EMR 클러스터가 Studio 계정에 없는 경우 SageMaker AI 실행 역할이 교차 계정 Amazon EMR 액세스 역할을 수임하도록 허용하여 클러스터에 연결할 수 있습니다. 교차 계정 구성을 설정하려면 다음 단계를 완료하세요.

-

실행 역할이 Amazon EMR 액세스 역할을 수임할 수 있도록 SageMaker AI 실행 역할 권한 정책을 생성합니다. 다음은 정책의 예입니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowAssumeCrossAccountEMRAccessRole", "Effect": "Allow", "Action": "sts:AssumeRole", "Resource": "arn:aws:iam::emr_account_id:role/emr-access-role-name" } ] } -

신뢰 정책을 생성하여 Amazon EMR 액세스 역할을 수임하는 데 신뢰할 IDs 수 있는 Studio 계정을 지정합니다. 다음은 정책의 예입니다.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowCrossAccountSageMakerExecutionRoleToAssumeThisRole", "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::studio_account_id:role/studio_execution_role" }, "Action": "sts:AssumeRole" } } -

Amazon EMR 액세스 역할 권한 정책을 생성합니다.이 정책은 Amazon EMR 런타임 실행 역할에 클러스터에서 의도한 작업을 수행하는 데 필요한 권한을 부여합니다. EMR 액세스 역할 권한 정책에 지정된 Amazon EMR 런타임 실행 역할API

GetClusterSessionCredentials로를 호출하도록 Amazon 액세스 역할을 구성합니다. 다음은 정책의 예입니다.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowCallingEmrGetClusterSessionCredentialsAPI", "Effect": "Allow", "Action": "elasticmapreduce:GetClusterSessionCredentials", "Resource": "", "Condition": { "StringLike": { "elasticmapreduce:ExecutionRoleArn": [ "arn:aws:iam::emr_account_id:role/emr-execution-role-name" ] } } } ] } -

트래픽이 계정 간에 앞뒤로 이동할 수 있도록 교차 계정 네트워크를 설정하세요. 관련 지침은 Amazon EMR 클러스터에 대한 네트워크 액세스 구성를 참조하세요. 이 섹션에서 다루는 단계는 다음 작업을 완료하는 데 도움이 됩니다.

-

VPC- Studio 계정과 Amazon EMR 계정을 피어링하여 연결을 설정합니다.

-

두 계정의 프라이빗 서브넷 라우팅 테이블에 경로를 수동으로 추가합니다. 이렇게 하면 Studio 계정에서 원격 계정의 프라이빗 서브넷으로 Amazon EMR 클러스터를 생성하고 연결할 수 있습니다.

-

아웃바운드 트래픽을 허용하도록 Studio 도메인에 연결된 보안 그룹을 설정하고, Studio 인스턴스 보안 그룹의 인바운드 TCP 트래픽을 허용하도록 Amazon EMR 기본 노드의 보안 그룹을 설정합니다.

-

-

Amazon EMR 클러스터에 연결할 때 사용할 역할을 선택할 수 있도록 IAM 런타임 역할을 미리 로드합니다. IAM 역할을 미리 로드하는 방법에 대한 자세한 내용은 섹션을 참조하세요실행 역할을 Studio 또는 Studio Classic에 미리 로드.

Lake Formation 액세스 구성

에서 관리하는 데이터 레이크에서 데이터에 액세스할 때 런타임 역할에 연결된 정책을 사용하여 테이블 수준 및 열 수준 액세스를 적용할 AWS Lake Formation수 있습니다. Lake Formation 액세스에 대한 권한을 구성하려면 AmazonEMR과의 통합을 AWS Lake Formation참조하세요.

실행 역할을 Studio 또는 Studio Classic에 미리 로드

Amazon EMR 클러스터에 연결할 때 사용할 역할을 선택할 수 있도록 IAM 런타임 역할을 미리 로드할 수 있습니다. Studio JupyterLab 의 사용자는 SageMaker AI 콘솔 또는 제공된 스크립트를 사용할 수 있습니다.