기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

권한 부여 규칙은 네트워크에 대한 액세스 권한을 부여하는 방화벽의 역할을 합니다. 권한 부여 규칙을 추가하여 특정 클라이언트에게 지정된 네트워크에 대한 액세스 권한을 부여합니다. 액세스 권한을 부여할 각 네트워크마다 권한 부여 규칙이 있어야 합니다. 콘솔과를 사용하여 클라이언트 VPN 엔드포인트에 권한 부여 규칙을 추가할 수 있습니다 AWS CLI.

참고

클라이언트는 권한 부여 규칙을 평가할 때 가장 긴 접두사 일치를 VPN 사용합니다. 자세한 내용은 Amazon VPC 사용 설명서의 문제 해결 주제 AWS Client VPN 문제 해결: Active Directory 그룹에 대한 권한 부여 규칙이 예상대로 작동하지 않음 및 라우팅 우선 순위를 참조하세요.

권한 부여 규칙을 이해하기 위한 중요 사항

다음은 권한 부여 규칙의 몇 가지 동작에 대한 설명입니다.

-

대상 네트워크에 대한 액세스를 허용하려면 권한 부여 규칙을 명시적으로 추가해야 합니다. 기본 동작은 액세스를 거부하는 것입니다.

-

대상 네트워크에 대한 액세스를 제한하는 권한 부여 규칙은 추가할 수 없습니다.

-

0.0.0.0/0CIDR는 특수한 경우로 처리됩니다. 이것은 권한 부여 규칙이 생성된 순서에 관계없이 마지막으로 처리됩니다. -

는 '모든 대상' 또는 '다른 권한 부여 규칙에 정의되지 않은 모든 대상'으로 생각할

0.0.0.0/0CIDR 수 있습니다. -

가장 긴 접두사 일치가 우선적으로 적용되는 규칙입니다.

클라이언트 VPN 권한 부여 규칙에 대한 예제 시나리오

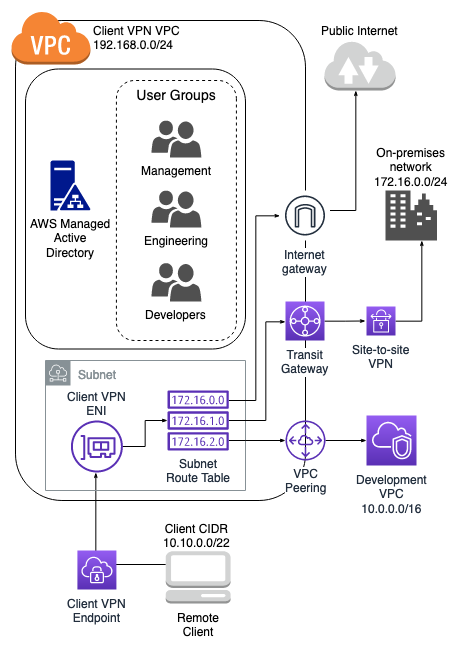

이 섹션에서는 권한 부여 규칙의 작동 방식을 설명합니다 AWS Client VPN. 여기에는 권한 부여 규칙을 이해하기 위한 중요 사항, 예제 아키텍처 및 예제 아키텍처에 매핑되는 예제 시나리오에 대한 설명이 포함됩니다.

시나리오

다음 다이어그램은 이 섹션에 있는 예제 시나리오에 사용되는 아키텍처의 예를 보여줍니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

클라이언트에 대한 관리자 그룹 액세스 권한 제공 VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

결과적 동작

-

엔지니어링 그룹은

172.16.0.0/24에만 액세스할 수 있습니다. -

개발 그룹은

10.0.0.0/16에만 액세스할 수 있습니다. -

관리자 그룹은

192.168.0.0/24에만 액세스할 수 있습니다. -

다른 모든 트래픽은 클라이언트 VPN 엔드포인트에서 삭제됩니다.

참고

이 시나리오에서는 어떤 사용자 그룹도 퍼블릭 인터넷에 액세스할 수 없습니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

결과적 동작

-

엔지니어링 그룹은

172.16.0.0/24에만 액세스할 수 있습니다. -

개발 그룹은

10.0.0.0/16에만 액세스할 수 있습니다. -

관리자 그룹은 퍼블릭 인터넷 및

192.168.0.0/24에 액세스할 수 있지만172.16.0.0/24또는10.0.0/16에는 액세스할 수 없습니다.

참고

이 시나리오에서는 192.168.0.0/24를 참조하는 규칙이 없기 때문에 해당 네트워크에 대한 액세스도 0.0.0.0/0 규칙에 의해 제공됩니다.

0.0.0.0/0을 포함하는 규칙은 규칙이 생성된 순서에 관계없이 항상 마지막으로 평가됩니다. 이 때문에 0.0.0.0/0 이전에 평가된 규칙은 0.0.0.0/0이 액세스 권한을 부여하는 네트워크를 결정하는 역할을 합니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

개발 중인 단일 호스트에 대한 관리자 그룹 액세스 권한 제공 VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

결과적 동작

-

엔지니어링 그룹은

172.16.0.0/24에만 액세스할 수 있습니다. -

개발 그룹은 단일 호스트

10.0.2.119/32를 제외하고10.0.0.0/16에 액세스할 수 있습니다. -

관리자 그룹은 개발 내에서 퍼블릭 인터넷,

192.168.0.0/24및 단일 호스트(10.0.2.119/32)에 액세스할 수 VPC있지만 개발의 나머지 호스트172.16.0.0/24또는에 액세스할 수는 없습니다VPC.

참고

여기서는 긴 IP 접두사를 가진 규칙이 더 짧은 IP 접두사를 가진 규칙보다 우선적으로 적용되는 방식을 볼 수 있습니다. 개발 그룹이 10.0.2.119/32에 액세스할 수 있도록 하려면 개발 팀에 10.0.2.119/32에 대한 액세스 권한을 부여하는 규칙을 추가해야 합니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

개발 중인 단일 호스트에 대한 관리자 그룹 액세스 권한 제공 VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

엔지니어링 그룹에 온프레미스 네트워크 내 소규모 서브넷에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.128/25 |

결과적 동작

-

개발 그룹은 단일 호스트

10.0.2.119/32를 제외하고10.0.0.0/16에 액세스할 수 있습니다. -

관리자 그룹은 퍼블릭 인터넷,

192.168.0.0/24및10.0.0.0/16네트워크 내의 단일 호스트(10.0.2.119/32)에 액세스할 수 있지만172.16.0.0/24또는10.0.0.0/16네트워크의 나머지 호스트에는 액세스할 수 없습니다. -

엔지니어링 그룹은 보다 구체적인 서브넷

172.16.0.128/25를 포함하여172.16.0.0/24에 액세스할 수 있습니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

개발 중인 단일 호스트에 대한 관리자 그룹 액세스 권한 제공 VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

엔지니어링 그룹에 온프레미스 네트워크 내 소규모 서브넷에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

엔지니어링 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx14 |

False |

0.0.0.0/0 |

결과적 동작

-

개발 그룹은 단일 호스트

10.0.2.119/32를 제외하고10.0.0.0/16에 액세스할 수 있습니다. -

관리자 그룹은 퍼블릭 인터넷,

192.168.0.0/24및10.0.0.0/16네트워크 내의 단일 호스트(10.0.2.119/32)에 액세스할 수 있지만172.16.0.0/24또는10.0.0.0/16네트워크의 나머지 호스트에는 액세스할 수 없습니다. -

엔지니어링 그룹은 보다 구체적인 서브넷

172.16.0.128/25를 포함하여 퍼블릭 인터넷,192.168.0.0/24및172.16.0.0/24에 액세스할 수 있습니다.

참고

이제 엔지니어링 그룹과 관리자 그룹 모두 192.168.0.0/24에 액세스할 수 있습니다. 두 그룹 모두 0.0.0.0/0(모든 대상)에 액세스할 수 있는 동시에 192.168.0.0/24를 참조하는 다른 규칙이 없기 때문입니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

개발 중인 단일 호스트에 대한 관리자 그룹 액세스 권한 제공 VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

엔지니어링 그룹에 온프레미스 네트워크의 서브넷에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

엔지니어링 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

클라이언트에 대한 관리자 그룹 액세스 권한 제공 VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

결과적 동작

-

개발 그룹은 단일 호스트

10.0.2.119/32를 제외하고10.0.0.0/16에 액세스할 수 있습니다. -

관리자 그룹은 퍼블릭 인터넷,

192.168.0.0/24및10.0.0.0/16네트워크 내의 단일 호스트(10.0.2.119/32)에 액세스할 수 있지만172.16.0.0/24또는10.0.0.0/16네트워크의 나머지 호스트에는 액세스할 수 없습니다. -

엔지니어링 그룹은 퍼블릭 인터넷,

172.16.0.0/24및172.16.0.128/25에 액세스할 수 있습니다.

참고

관리자 그룹이 192.168.0.0/24에 액세스하도록 규칙을 추가하면 개발 그룹이 해당 대상 네트워크에 더 이상 액세스할 수 없게 됩니다.

| 규칙 설명 | 그룹 ID | 모든 사용자에게 액세스 허용 | 대상 CIDR |

|---|---|---|---|

|

엔지니어링 그룹에 온프레미스 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

개발 그룹에 개발에 대한 액세스 권한 제공 VPC |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

관리자 그룹에 모든 대상에 대한 액세스 제공 |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

개발 중인 단일 호스트에 대한 관리자 그룹 액세스 권한 제공 VPC |

S-xxxxx16 |

False |

10.0.2.119/32 |

|

엔지니어링 그룹에 온프레미스 네트워크의 서브넷에 대한 액세스 제공 |

S-xxxxx14 |

False |

172.16.0.128/25 |

|

엔지니어링 그룹에 모든 네트워크에 대한 액세스 제공 |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

클라이언트에 대한 관리자 그룹 액세스 권한 제공 VPN VPC |

S-xxxxx16 |

False |

192.168.0.0/24 |

|

모든 그룹에 액세스 제공 |

N/A |

True |

0.0.0.0/0 |

결과적 동작

-

개발 그룹은 단일 호스트

10.0.2.119/32를 제외하고10.0.0.0/16에 액세스할 수 있습니다. -

관리자 그룹은 퍼블릭 인터넷,

192.168.0.0/24및10.0.0.0/16네트워크 내의 단일 호스트(10.0.2.119/32)에 액세스할 수 있지만172.16.0.0/24또는10.0.0.0/16네트워크의 나머지 호스트에는 액세스할 수 없습니다. -

엔지니어링 그룹은 퍼블릭 인터넷,

172.16.0.0/24및172.16.0.128/25에 액세스할 수 있습니다. -

다른 모든 사용자 그룹(예: '관리자 그룹')은 퍼블릭 인터넷에 액세스할 수 있지만 다른 규칙에 정의된 다른 대상 네트워크에는 액세스할 수 없습니다.