As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como AWS Client VPN funciona

Com AWS Client VPN, existem dois tipos de personas de usuário que interagem com o VPN endpoint do cliente: administradores e clientes.

O administrador é responsável por criar e configurar o serviço. Isso envolve a criação do VPN endpoint do cliente, a associação da rede de destino, a configuração das regras de autorização e a configuração de rotas adicionais (se necessário). Depois que o VPN endpoint do cliente é instalado e configurado, o administrador baixa o arquivo de configuração do VPN endpoint do cliente e o distribui aos clientes que precisam de acesso. O arquivo de configuração do VPN endpoint do cliente inclui o DNS nome do VPN endpoint do cliente e as informações de autenticação necessárias para estabelecer uma VPN sessão. Para obter mais informações sobre a configuração do serviço, consulte Comece com AWS Client VPN.

O cliente é o usuário final. Essa é a pessoa que se conecta ao VPN endpoint do cliente para estabelecer uma VPN sessão. O cliente estabelece a VPN sessão a partir de seu computador local ou dispositivo móvel usando um aplicativo VPN cliente VPN baseado em Open. Depois de estabelecerem a VPN sessão, eles podem acessar com segurança os recursos VPC nos quais a sub-rede associada está localizada. Eles também podem acessar outros recursos em AWS uma rede local ou em outros clientes se as regras de rota e autorização necessárias tiverem sido configuradas. Para obter mais informações sobre como se conectar a um VPN endpoint do cliente para estabelecer uma VPN sessão, consulte Introdução no Guia do AWS Client VPN usuário.

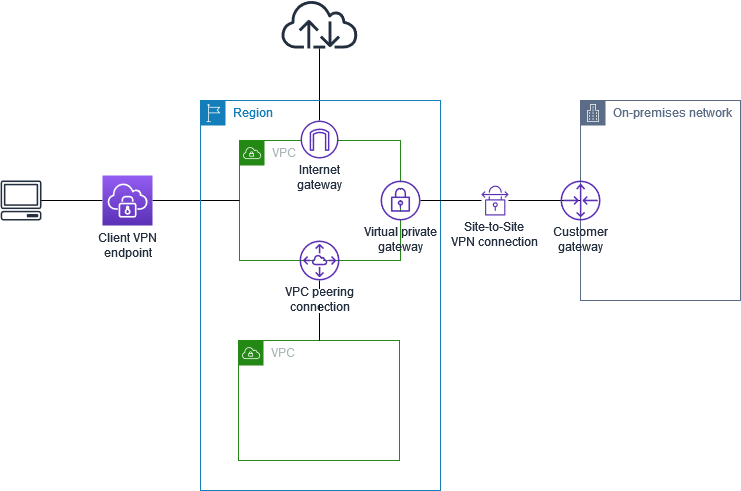

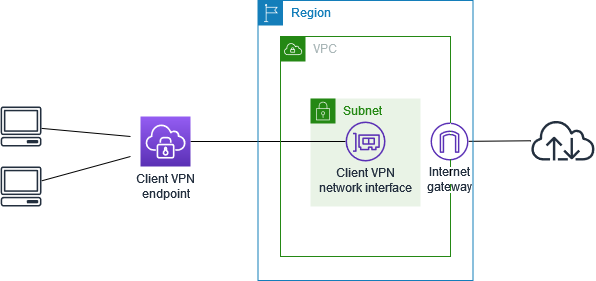

O gráfico a seguir ilustra a VPN arquitetura básica do cliente.

Cenários e exemplos para o cliente VPN

AWS Client VPN é uma VPN solução de acesso remoto totalmente gerenciada que você usa para permitir que os clientes tenham acesso seguro aos recursos tanto na rede local AWS quanto na sua. Há várias opções de como você configura o acesso. Esta seção fornece exemplos para criar e configurar o VPN acesso do cliente para seus clientes.

Cenários

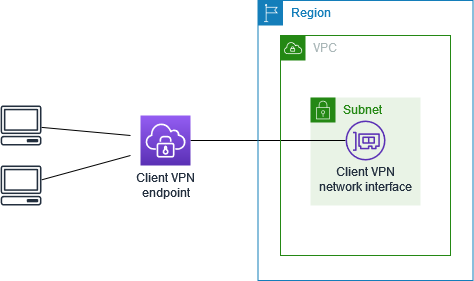

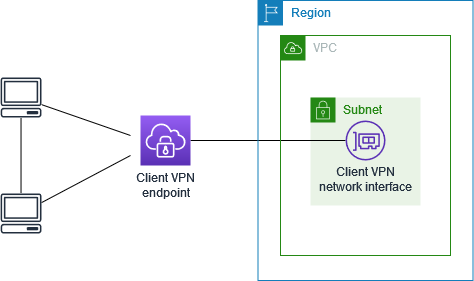

A AWS Client VPN configuração desse cenário inclui um único alvoVPC. Recomendamos essa configuração se você precisar dar aos clientes acesso aos recursos em apenas um VPC único.

Antes de começar, faça o seguinte:

-

Crie ou identifique um VPC com pelo menos uma sub-rede. Identifique a sub-rede na a VPC ser associada ao VPN endpoint do cliente e anote seus IPv4 CIDR intervalos.

-

Identifique um CIDR intervalo adequado para os endereços IP do cliente que não se sobreponha ao VPCCIDR.

-

Revise as regras e limitações dos VPN endpoints do cliente emRegras e práticas recomendadas para utilizar o AWS Client VPN.

Para implementar essa configuração

-

Crie um VPN endpoint de cliente na mesma região doVPC. Para fazer isso, execute as etapas descritas em Crie um AWS Client VPN endpoint.

-

Associe a sub-rede ao VPN endpoint do cliente. Para fazer isso, execute as etapas descritas em Associar uma rede de destino a um endpoint do AWS Client VPN e selecione a sub-rede e a VPC que você identificou anteriormente.

-

Adicione uma regra de autorização para dar aos clientes acesso aoVPC. Para fazer isso, execute as etapas descritas em eAdicionar uma regra de autorização, em Rede de destino, insira o IPv4 CIDR intervalo doVPC.

-

Adicione uma regra aos grupos de segurança dos recursos para permitir o tráfego do grupo de segurança que foi aplicado à associação de sub-rede na etapa 2. Para obter mais informações, consulte Grupos de segurança.

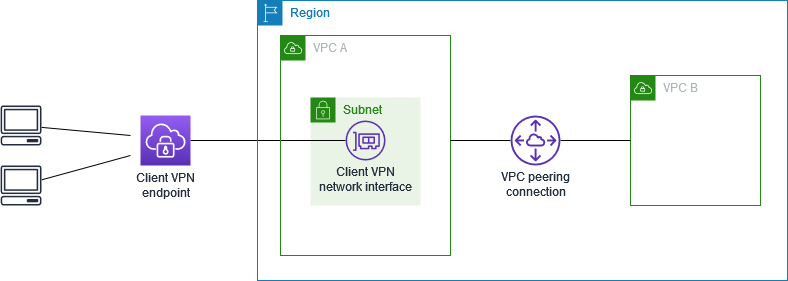

A AWS Client VPN configuração desse cenário inclui um alvo VPC (VPCA) que é emparelhado com um adicional VPC (VPCB). Recomendamos essa configuração se você precisar dar aos clientes acesso aos recursos dentro de um destino VPC e a outros VPCs que estão emparelhados com ele (como VPC B).

nota

O procedimento para permitir o acesso a um peering VPC (descrito a seguir o diagrama de rede) é necessário somente se o VPN endpoint do cliente tiver sido configurado para o modo de túnel dividido. No modo de túnel completo, o acesso ao peering VPC é permitido por padrão.

Antes de começar, faça o seguinte:

-

Crie ou identifique um VPC com pelo menos uma sub-rede. Identifique a sub-rede na a VPC ser associada ao VPN endpoint do cliente e anote seus IPv4 CIDR intervalos.

-

Identifique um CIDR intervalo adequado para os endereços IP do cliente que não se sobreponha ao VPCCIDR.

-

Revise as regras e limitações dos VPN endpoints do cliente emRegras e práticas recomendadas para utilizar o AWS Client VPN.

Para implementar essa configuração

-

Estabeleça a conexão VPC de emparelhamento entre o. VPCs Siga as etapas em Criar e aceitar uma conexão de VPC peering no Amazon VPC Peering Guide. Confirme se as instâncias em VPC A podem se comunicar com instâncias em VPC B usando a conexão de peering.

-

Crie um VPN endpoint de cliente na mesma região do destinoVPC. No diagrama, isso é VPC A. Execute as etapas descritas emCrie um AWS Client VPN endpoint.

-

Associe a sub-rede que você identificou ao VPN endpoint do cliente que você criou. Para fazer isso, execute as etapas descritas emAssociar uma rede de destino a um endpoint do AWS Client VPN, selecionando a VPC e a sub-rede. Por padrão, associamos o grupo de segurança padrão do VPC ao VPN endpoint do Cliente. Você pode associar um grupo de segurança diferente utilizando as etapas descritas em Aplicar um grupo de segurança a uma rede de destino no AWS Client VPN.

-

Adicione uma regra de autorização para dar aos clientes acesso ao destinoVPC. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização. Para ativar a Rede de destino, insira o IPv4 CIDR intervalo doVPC.

-

Adicione uma rota para direcionar o tráfego para o peeringVPC. No diagrama, isso é VPC B. Para fazer isso, execute as etapas descritas emCriar uma rota de endpoint do AWS Client VPN. Em Destino da rota, insira o IPv4 CIDR intervalo do peeringVPC. Em Target VPC Subnet ID, selecione a sub-rede que você associou ao endpoint do ClienteVPN.

-

Adicione uma regra de autorização para dar aos clientes acesso ao peeringVPC. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização. Em Rede de destino, insira o IPv4 CIDR intervalo do peeringVPC.

-

Adicione uma regra aos grupos de segurança de suas instâncias em VPC A e VPC B para permitir o tráfego do grupo de segurança que foi aplicado ao VPN endpoint do cliente na etapa 3. Para obter mais informações, consulte Grupos de segurança.

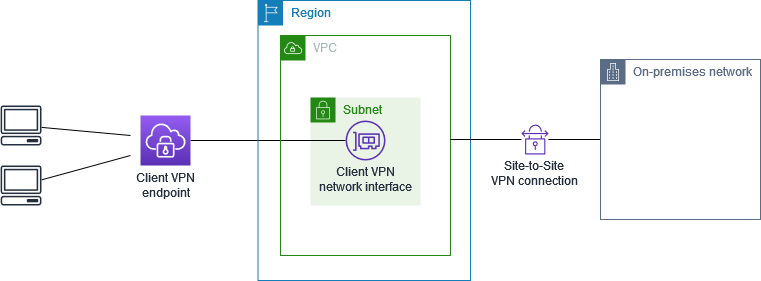

A AWS Client VPN configuração desse cenário inclui acesso somente a uma rede local. Ela é recomendada quando você precisa permitir que os clientes tenham acesso aos recursos dentro de uma rede no local apenas.

Antes de começar, faça o seguinte:

-

Crie ou identifique um VPC com pelo menos uma sub-rede. Identifique a sub-rede na a VPC ser associada ao VPN endpoint do cliente e anote seus IPv4 CIDR intervalos.

-

Identifique um CIDR intervalo adequado para os endereços IP do cliente que não se sobreponha ao VPCCIDR.

-

Revise as regras e limitações dos VPN endpoints do cliente emRegras e práticas recomendadas para utilizar o AWS Client VPN.

Para implementar essa configuração

-

Habilite a comunicação entre a VPC e sua própria rede local por meio de uma AWS Site-to-Site VPN conexão. Para fazer isso, execute as etapas descritas em Conceitos básicos no Guia do usuário do AWS Site-to-Site VPN .

nota

Como alternativa, você pode implementar esse cenário usando uma AWS Direct Connect conexão entre sua rede VPC e sua rede local. Para obter mais informações, consulte o Guia do usuário do AWS Direct Connect.

-

Teste a conexão AWS Site-to-Site VPN criada na etapa anterior. Para fazer isso, execute as etapas descritas em Teste da Site-to-Site VPN conexão no Guia do AWS Site-to-Site VPN usuário. Se a VPN conexão estiver funcionando conforme o esperado, vá para a próxima etapa.

-

Crie um VPN endpoint de cliente na mesma região doVPC. Para fazer isso, execute as etapas descritas em Crie um AWS Client VPN endpoint.

-

Associe a sub-rede que você identificou anteriormente ao VPN endpoint do cliente. Para fazer isso, execute as etapas descritas em Associar uma rede de destino a um endpoint do AWS Client VPN e selecione a VPC e a sub-rede.

-

Adicione uma rota que permita acesso à conexão AWS Site-to-Site VPN. Para fazer isso, execute as etapas descritas emCriar uma rota de endpoint do AWS Client VPN; em Destino da rota, insira o IPv4 CIDR intervalo da AWS Site-to-Site VPN conexão e, em ID da VPC sub-rede de destino, selecione a sub-rede que você associou ao endpoint do clienteVPN.

-

Adicione uma regra de autorização para fornecer acesso à conexão AWS Site-to-Site VPN para os clientes. Para fazer isso, execute as etapas descritas emAdicionar uma regra de autorização a um endpoint do AWS Client VPN; para Rede de destino, insira o IPv4 CIDR intervalo de AWS Site-to-Site VPN conexão.

A AWS Client VPN configuração desse cenário inclui um único destino VPC e acesso à Internet. Recomendamos essa configuração se você precisar dar aos clientes acesso aos recursos dentro de um único destino VPC e também permitir o acesso à Internet.

Se você já concluiu o tutorial Comece com AWS Client VPN, então já implementou esse cenário.

Antes de começar, faça o seguinte:

-

Crie ou identifique um VPC com pelo menos uma sub-rede. Identifique a sub-rede na a VPC ser associada ao VPN endpoint do cliente e anote seus IPv4 CIDR intervalos.

-

Identifique um CIDR intervalo adequado para os endereços IP do cliente que não se sobreponha ao VPCCIDR.

-

Revise as regras e limitações dos VPN endpoints do cliente emRegras e práticas recomendadas para utilizar o AWS Client VPN.

Para implementar essa configuração

-

Certifique-se de que o grupo de segurança que você usará para o VPN endpoint do cliente permita tráfego de saída para a Internet. Para fazer isso, adicione regras de saída que permitam tráfego para 0.0.0.0/0 para tráfego e. HTTP HTTPS

-

Crie um gateway de internet e conecte-o ao seuVPC. Para obter mais informações, consulte Criando e anexando um Internet Gateway no Guia do VPC usuário da Amazon.

-

Torne a sub-rede pública, adicionando uma rota para o gateway de internet à sua tabela de rotas. No VPC console, escolha Sub-redes, selecione a sub-rede que você pretende associar ao VPN endpoint do cliente, escolha Tabela de rotas e, em seguida, escolha a ID da tabela de rotas. Escolha Actions (Ações), Edit routes (Editar rotas) e depois Add route (Adicionar rota). Em Destination (Destino), insira

0.0.0.0/0e, em Target (Destino), escolha o gateway de internet da etapa anterior. -

Crie um VPN endpoint de cliente na mesma região doVPC. Para fazer isso, execute as etapas descritas em Crie um AWS Client VPN endpoint.

-

Associe a sub-rede que você identificou anteriormente ao VPN endpoint do cliente. Para fazer isso, execute as etapas descritas em Associar uma rede de destino a um endpoint do AWS Client VPN e selecione a VPC e a sub-rede.

-

Adicione uma regra de autorização para dar aos clientes acesso aoVPC. Para fazer isso, execute as etapas descritas emAdicionar uma regra de autorização; e para ativar a rede de destino, insira o IPv4 CIDR intervalo doVPC.

-

Adicione uma rota que permita tráfego para a Internet. Para fazer isso, execute as etapas descritas emCriar uma rota de endpoint do AWS Client VPN; em Destino da rota, insira e

0.0.0.0/0, em ID da VPC sub-rede de destino, selecione a sub-rede que você associou ao endpoint do clienteVPN. -

Adicione uma regra de autorização para fornecer acesso à Internet para os clientes. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização. Em Destination network (Rede de destino), insira

0.0.0.0/0. -

Certifique-se de que os grupos de segurança dos recursos em seu VPC tenham uma regra que permita o acesso do grupo de segurança associado ao VPN endpoint do cliente. Isso permite que seus clientes acessem os recursos em seuVPC.

A AWS Client VPN configuração desse cenário permite que os clientes acessem um único VPC e permite que os clientes roteiem o tráfego entre si. Recomendamos essa configuração se os clientes que se conectam ao mesmo VPN endpoint do cliente também precisarem se comunicar entre si. Os clientes podem se comunicar entre si usando o endereço IP exclusivo atribuído a eles pela CIDR faixa de clientes quando se conectam ao VPN endpoint do cliente.

Antes de começar, faça o seguinte:

-

Crie ou identifique um VPC com pelo menos uma sub-rede. Identifique a sub-rede na a VPC ser associada ao VPN endpoint do cliente e anote seus IPv4 CIDR intervalos.

-

Identifique um CIDR intervalo adequado para os endereços IP do cliente que não se sobreponha ao VPCCIDR.

-

Revise as regras e limitações dos VPN endpoints do cliente emRegras e práticas recomendadas para utilizar o AWS Client VPN.

nota

As regras de autorização baseadas em rede usando grupos do Active Directory ou grupos de SAML IdP baseados não são suportadas nesse cenário.

Para implementar essa configuração

-

Crie um VPN endpoint de cliente na mesma região doVPC. Para fazer isso, execute as etapas descritas em Crie um AWS Client VPN endpoint.

-

Associe a sub-rede que você identificou anteriormente ao VPN endpoint do cliente. Para fazer isso, execute as etapas descritas em Associar uma rede de destino a um endpoint do AWS Client VPN e selecione a VPC e a sub-rede.

-

Adicione uma rota à rede local na tabela de rotas. Para fazer isso, execute as etapas descritas em Criar uma rota de endpoint do AWS Client VPN. Em Destino da rota, insira o CIDR intervalo de clientes e, em Target VPC Subnet ID, especifique

local. -

Adicione uma regra de autorização para dar aos clientes acesso aoVPC. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização. Para ativar a Rede de destino, insira o IPv4 CIDR intervalo doVPC.

-

Adicione uma regra de autorização para dar aos clientes acesso ao CIDR intervalo de clientes. Para fazer isso, execute as etapas descritas em Adicionar uma regra de autorização. Para ativar a rede de destino, insira o CIDR intervalo de clientes.

Você pode configurar seu AWS Client VPN endpoint para restringir o acesso a recursos específicos em seuVPC. Para a autenticação baseada no usuário, você também pode restringir o acesso a partes da sua rede, com base no grupo de usuários que acessa o endpoint do clienteVPN.

Restringir o acesso usando grupos de segurança

Você pode conceder ou negar acesso a recursos específicos no seu VPC adicionando ou removendo regras de grupo de segurança que fazem referência ao grupo de segurança que foi aplicado à associação de rede de destino (o grupo de VPN segurança do Cliente). Essa configuração é comentada no cenário descrito em Acesse um VPC cliente usuário VPN. Ela é aplicada além da regra de autorização configurada naquele cenário.

Para conceder acesso a um recurso específico, identifique o grupo de segurança associado à instância em que o recurso está sendo executado. Em seguida, crie uma regra que permita o tráfego do grupo de VPN segurança do Cliente.

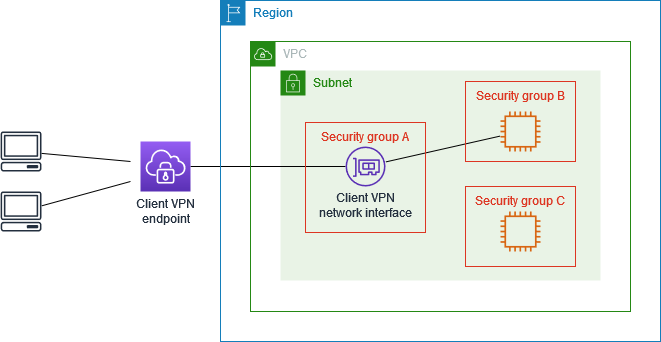

No diagrama a seguir, o grupo de segurança A é o grupo de VPN segurança do cliente, o grupo de segurança B está associado a uma EC2 instância e o grupo de segurança C está associado a uma EC2 instância. Se você adicionar uma regra ao grupo de segurança B que permita o acesso do grupo de segurança A, os clientes poderão acessar a instância associada ao grupo de segurança B. Se o grupo de segurança C não tiver uma regra que permita o acesso do grupo de segurança A, os clientes não poderão acessar a instância associada ao grupo de segurança C.

Antes de começar, verifique se o grupo VPN de segurança do cliente está associado a outros recursos do seuVPC. Se você adicionar ou remover regras que fazem referência ao grupo VPN de segurança do Cliente, também poderá conceder ou negar acesso aos outros recursos associados. Para evitar isso, use um grupo de segurança criado especificamente para uso com seu VPN endpoint de cliente.

Como criar uma regra de grupo de segurança

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. No painel de navegação, escolha Security Groups (Grupos de segurança).

-

Escolha o grupo de segurança associado à instância em que o recurso está sendo executado.

-

Escolha Actions (Ações), Edit inbound rules (Editar regras de entrada).

-

Selecione Add Rule (Adicionar regra) e faça o seguinte:

-

Em Type (Tipo), escolha All traffic (Todo o tráfego), ou um tipo específico de tráfego que você deseja permitir.

-

Em Origem, escolha Personalizado e, em seguida, insira ou escolha a ID do grupo de VPN segurança do Cliente.

-

-

Selecione Save rules (Salvar regras).

Para remover o acesso a um recurso específico, verifique o grupo de segurança associado à instância em que o recurso está sendo executado. Se houver uma regra que permita o tráfego do grupo de VPN segurança do Cliente, exclua-a.

Como verificar as regras do grupo de segurança

Abra o VPC console da Amazon em https://console.aws.amazon.com/vpc/

. No painel de navegação, escolha Security Groups (Grupos de segurança).

-

Escolha Inbound Rules (Regras de entrada).

-

Revise a lista de regras. Se houver uma regra em que Source seja o grupo VPN de segurança do Cliente, escolha Editar regras e escolha Excluir (o ícone x) para a regra. Selecione Salvar rules.

Restringir o acesso com base em grupos de usuários

Se o VPN endpoint do seu cliente estiver configurado para autenticação baseada no usuário, você poderá conceder acesso a grupos específicos de usuários a partes específicas da sua rede. Para fazer isso, conclua as seguintes etapas:

-

Configure usuários e grupos em AWS Directory Service ou em seu IdP. Para obter mais informações, consulte os tópicos a seguir.

-

Crie uma regra de autorização para o VPN endpoint do seu cliente que permita que um grupo específico acesse toda ou parte da sua rede. Para obter mais informações, consulte AWS Client VPN regras de autorização.

Se o VPN endpoint do seu cliente estiver configurado para autenticação mútua, você não poderá configurar grupos de usuários. Ao criar uma regra de autorização, você deve conceder acesso a todos os usuários. Para permitir que grupos específicos de usuários acessem partes específicas da sua rede, você pode criar vários VPN endpoints de cliente. Por exemplo, para cada grupo de usuários que acessa sua rede, faça o seguinte:

-

Crie um conjunto de certificados e chaves de servidor e cliente para esse grupo de usuários. Para obter mais informações, consulte Autenticação mútua em AWS Client VPN.

-

Crie um VPN endpoint de cliente. Para obter mais informações, consulte Crie um AWS Client VPN endpoint.

-

Crie uma regra de autorização que conceda acesso a toda a rede ou parte dela. Por exemplo, para um VPN endpoint de cliente usado por administradores, você pode criar uma regra de autorização que conceda acesso a toda a rede. Para obter mais informações, consulte Adicionar uma regra de autorização.