As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Login único — autenticação federada SAML baseada em 2.0 — no Cliente VPN

AWS Client VPN oferece suporte à federação de identidades com a Security Assertion Markup Language 2.0 (SAML2.0) para endpoints de clientesVPN. Você pode usar provedores de identidade (IdPs) que suportam SAML 2.0 para criar identidades de usuário centralizadas. Em seguida, você pode configurar um VPN endpoint do cliente para usar a autenticação federada SAML baseada e associá-la ao IdP. Em seguida, os usuários se conectam ao VPN endpoint do Cliente usando suas credenciais centralizadas.

Tópicos

Fluxo de trabalho de autenticação

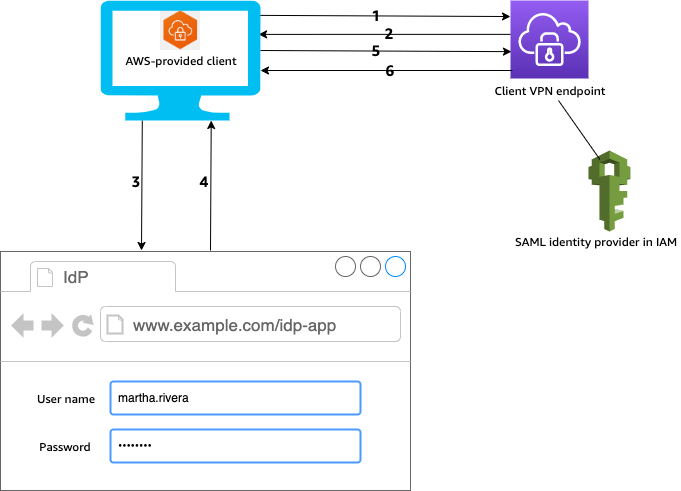

O diagrama a seguir fornece uma visão geral do fluxo de trabalho de autenticação para um VPN endpoint de cliente que usa autenticação federada SAML baseada. Ao criar e configurar o VPN endpoint do cliente, você especifica o provedor de IAM SAML identidade.

O usuário abre o cliente AWS fornecido em seu dispositivo e inicia uma conexão com o VPN endpoint do cliente.

-

O VPN endpoint do cliente envia um URL IdP e uma solicitação de autenticação de volta ao cliente, com base nas informações fornecidas IAM SAML no provedor de identidade.

-

O cliente AWS fornecido abre uma nova janela do navegador no dispositivo do usuário. O navegador faz uma solicitação para o IdP e exibe uma página de login.

-

O usuário insere suas credenciais na página de login e o IdP envia uma declaração SAML assinada de volta ao cliente.

-

O cliente AWS fornecido envia a SAML afirmação para o VPN endpoint do cliente.

-

O VPN endpoint do cliente valida a afirmação e permite ou nega o acesso ao usuário.

Requisitos e considerações para autenticação SAML federada baseada

A seguir estão os requisitos e considerações para a autenticação federada SAML baseada.

-

Para obter cotas e regras para configurar usuários e grupos em um SAML IdP baseado, consulte. Cotas de usuários e grupos

-

A SAML declaração e SAML os documentos devem ser assinados.

-

AWS Client VPN só suporta as condições AudienceRestriction "" e "NotBefore e NotOnOrAfter" nas SAML afirmações.

-

O tamanho máximo suportado para SAML respostas é 128 KB.

-

AWS Client VPN não fornece solicitações de autenticação assinadas.

-

SAMLo logout único não é suportado. Os usuários podem sair desconectando-se do cliente AWS fornecido ou você pode encerrar as conexões.

-

Um VPN endpoint de cliente oferece suporte somente a um único IdP.

-

A autenticação multifator (MFA) é suportada quando ativada em seu IdP.

-

Os usuários devem usar o cliente AWS fornecido para se conectar ao VPN endpoint do cliente. Eles devem usar a versão 1.2.0 ou posterior. Para obter mais informações, consulte Conectar usando o cliente AWS fornecido.

-

Os seguintes navegadores são compatíveis com a autenticação IdP: Apple Safari, Google Chrome, Microsoft Edge e Mozilla Firefox.

-

O cliente AWS fornecido reserva a TCP porta 35001 nos dispositivos dos usuários para a SAML resposta.

-

Se o documento de metadados do provedor de IAM SAML identidade for atualizado com uma mensagem incorreta ou maliciosaURL, isso poderá causar problemas de autenticação para os usuários ou resultar em ataques de phishing. Portanto, recomendamos que você use AWS CloudTrail para monitorar as atualizações feitas no provedor de IAM SAML identidade. Para obter mais informações, consulte Registro IAM e AWS STS chamadas com AWS CloudTrail no Guia IAM do usuário.

-

AWS Client VPN envia uma solicitação AuthN para o IdP por meio de uma associação de redirecionamento. HTTP Portanto, o IdP deve suportar a vinculação de HTTP redirecionamento e deve estar presente no documento de metadados do IdP.

-

Para a SAML afirmação, você deve usar um formato de endereço de e-mail para o

NameIDatributo.

SAMLrecursos de configuração de IdP baseados em

A tabela a seguir lista as SAML bases IdPs com as quais testamos para uso e AWS Client VPN os recursos que podem ajudá-lo a configurar o IdP.

| IdP | Recurso |

|---|---|

| Okta | Autentique AWS Client VPN usuários com SAML |

| Microsoft Azure Active Directory | Para obter mais informações, consulte Tutorial: integração de login único (SSO) do Azure Active Directory com o AWS Cliente VPN no site |

| JumpCloud | Login único (SSO) com AWS Client VPN |

| AWS IAM Identity Center | Usando o IAM Identity Center com AWS Client VPN para autenticação e autorização |

Informações do provedor de serviços para criar um aplicativo

Para criar um aplicativo SAML baseado usando um IdP que não esteja listado na tabela anterior, use as informações a seguir para configurar as informações do provedor de AWS Client VPN serviços.

-

Assertion Consumer Service (ACS)URL:

http://127.0.0.1:35001 -

PúblicoURI:

urn:amazon:webservices:clientvpn

Pelo menos um atributo deve ser incluído na SAML resposta do IdP. Veja os exemplos de atributo a seguir.

| Atributo | Descrição |

|---|---|

FirstName |

O nome do usuário. |

LastName |

O sobrenome do usuário. |

memberOf |

Os grupos aos quais o usuário pertence. |

nota

O memberOf atributo é necessário para usar as regras de autorização baseadas em grupos do Active Directory ou do SAML IdP. Também diferencia letras maiúsculas de minúsculas e deve ser configurado exatamente como especificado. Consulte Autorização com base em rede e AWS Client VPN regras de autorização para obter mais informações.

Suporte para o portal de autoatendimento

Se você habilitar o portal de autoatendimento para seu VPN endpoint do Cliente, os usuários se conectarão ao portal usando suas credenciais de SAML IdP baseadas.

Se seu IdP for compatível com vários Assertion Consumer Service (ACS)URLs, adicione o seguinte ACS URL ao seu aplicativo.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Se você estiver usando o VPN endpoint do Cliente em uma GovCloud região, use o seguinte ACS URL em vez disso. Se você usar o mesmo IDP aplicativo para se autenticar tanto para o padrão quanto para GovCloud as regiões, poderá adicionar os doisURLs.

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Se o seu IdP não suportar vários ACSURLs, faça o seguinte:

-

Crie um aplicativo adicional SAML baseado em seu IdP e especifique o seguinte. ACS URL

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Gere e faça download de um documento de metadados de federação.

-

Crie um provedor de IAM SAML identidade na mesma AWS conta do VPN endpoint do cliente. Para obter mais informações, consulte Criação de provedores de IAM SAML identidade no Guia IAM do usuário.

nota

Você cria esse provedor de IAM SAML identidade além daquele criado para o aplicativo principal.

-

Crie o VPN endpoint do cliente e especifique os dois provedores de IAM SAML identidade que você criou.