帮助改进此页面

要帮助改进本用户指南,请选择位于每个页面右侧窗格中的在 GitHub 上编辑此页面链接。

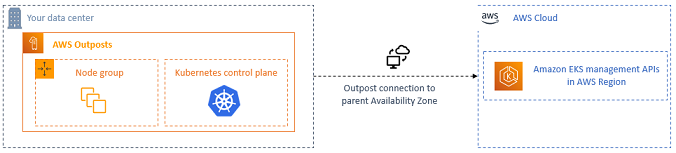

您可以使用本地集群在 AWS Outposts 上本地运行您的整个 Amazon EKS 集群。这有助于降低因临时断开与云的网络连接而造成的应用程序停机风险。光纤中断或天气事件可能会导致此类连接断开的情况。由于整个 Kubernetes 集群在 Outpost 上本地运行,应用程序仍然可用。您可以在断开与云的网络连接期间执行集群操作。有关更多信息,请参阅 在 AWS Outposts 上准备本地 Amazon EKS 集群以防断网。下图显示了本地集群部署。

本地集群通常可用于与 Outpost 机架配合使用。

支持的 AWS 区域

您可以在以下 AWS 区域创建本地集群:美国东部(俄亥俄州)、美国东部(弗吉尼亚州北部)、美国西部(北加利福尼亚)、美国西部(俄勒冈州)、亚太地区(首尔)、亚太地区(新加坡)、亚太地区(悉尼)、亚太地区(东京)、加拿大(中部)、欧洲地区(法兰克福)、欧洲地区(爱尔兰)、欧洲地区(伦敦)、中东(巴林)和南美洲(圣保罗)。有关受支持的功能的详细信息,请参阅 部署选项比较。