本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

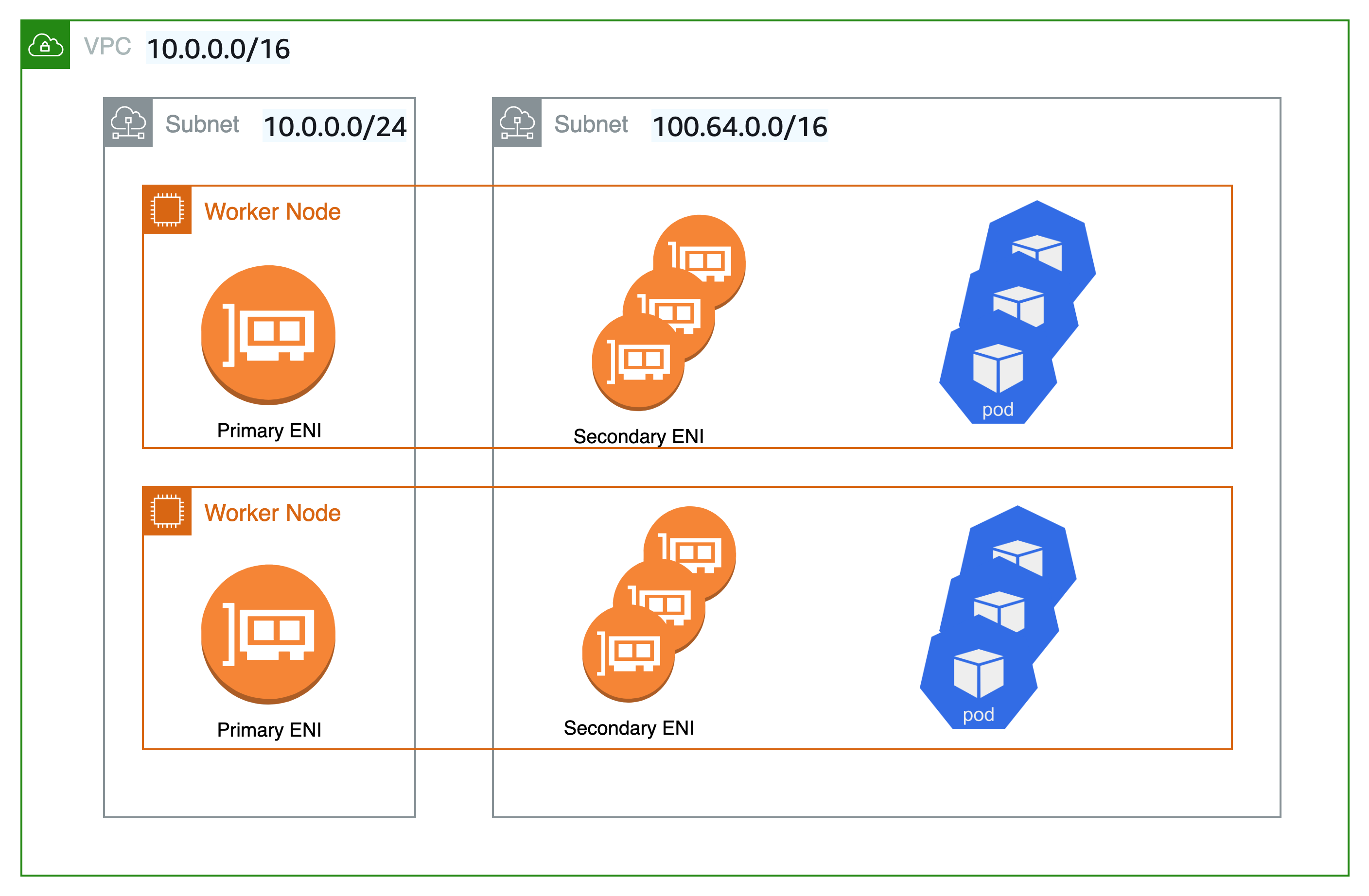

根據預設,Amazon VPC CNI 會為 Pod 指派從主要子網路選取的 IP 地址。主要子網路是主要 ENI 連接的子網路 CIDR,通常是節點/主機的子網路。

如果子網路 CIDR 太小,CNI 可能無法取得足夠的次要 IP 地址來指派給您的 Pod。這是 EKS IPv4 叢集的常見挑戰。

自訂聯網是此問題的一個解決方案。

自訂聯網透過從次要 VPC 地址空間 (CIDR) 指派節點和 Pod IPs來解決 IP 耗盡問題。自訂聯網支援 ENIConfig 自訂資源。ENIConfig 包含替代子網路 CIDR 範圍 (從次要 VPC CIDR 取得),以及 Pod 所屬的安全群組 (這些)。啟用自訂聯網時,VPC CNI 會在 ENIs ENIConfig。CNI 會從 ENIConfig CRD 中定義的 CIDR 範圍指派 IP 地址給 Pod。

由於自訂聯網不使用主要 ENI,因此您可以在節點上執行的 Pod 數量上限較低。主機網路 Pod 會繼續使用指派給主要 ENI 的 IP 地址。此外,主要 ENI 用於處理來源網路轉譯,並將 Pod 流量路由到節點外部。

範例組態

雖然自訂聯網會接受次要 CIDR 範圍的有效 VPC 範圍,但我們建議您使用來自 CG-NAT 空間CIDRs (/16),即 100.64.0.0/10 或 198.19.0.0/16,因為這些範圍比其他 RFC1918 範圍更不可能在公司設定中使用。如需有關可搭配 VPC 使用的允許和限制 CIDR 區塊關聯的其他資訊,請參閱 VPC 文件的 VPC 和子網路大小區段中的 IPv4 CIDR 區塊關聯限制。

如下圖所示,工作者節點的主要彈性網路界面 (ENI) 仍會使用主要 VPC CIDR 範圍 (在此案例中為 10.0.0.0/16),但次要 ENIs 會使用次要 VPC CIDR 範圍 (在此案例中為 100.64.0.0/16)。現在,若要讓 Pod 使用 100.64.0.0/16 CIDR 範圍,您必須將 CNI 外掛程式設定為使用自訂聯網。您可以遵循此處所述的步驟。

如果您希望 CNI 使用自訂聯網,請將AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG環境變數設定為 true。

kubectl set env daemonset aws-node -n kube-system AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true

當 時AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true,CNI 將從 中定義的子網路指派 Pod IP 地址ENIConfig。ENIConfig 自訂資源用於定義將排定 Pod 的子網路。

apiVersion : crd.k8s.amazonaws.com/v1alpha1

kind : ENIConfig

metadata:

name: us-west-2a

spec:

securityGroups:

- sg-0dff111a1d11c1c11

subnet: subnet-011b111c1f11fdf11

建立ENIconfig自訂資源時,您需要建立新的工作者節點並耗盡現有的節點。現有的工作者節點和 Pod 將保持不變。

建議

使用自訂聯網時

如果您正在處理 IPv4 耗盡,而且還無法使用 IPv6,建議您考慮自訂聯網。Amazon EKS 對 RFC6598

如果您有在具有不同安全群組需求的不同網路上執行 Pod 的安全需求,您可以考慮自訂聯網。啟用自訂聯網時,Pod 會使用與節點的主要網路界面不同的子網路或安全群組,如 ENIConfig 中所定義。

自訂聯網確實是部署多個 EKS 叢集和應用程式以連接內部部署資料中心服務的理想選項。您可以為 Amazon Elastic Load Balancing 和 NAT-GW 等服務增加 VPC 中 EKS 可存取的私有地址 (RFC1918) 數量,同時在多個叢集的 Pod 上使用不可路由的 CG-NAT 空間。使用傳輸閘道

避免自訂聯網

準備好實作 IPv6

自訂聯網可以緩解 IP 耗盡問題,但需要額外的操作開銷。如果您目前正在部署雙堆疊 (IPv4/IPv6) VPC,或您的計劃包含 IPv6 支援,建議您改為實作 IPv6 叢集。您可以設定 IPv6 EKS 叢集並遷移您的應用程式。在 IPv6 EKS 叢集中,Kubernetes 和 Pod 都會取得 IPv6 地址,並且可以與 IPv4 和 IPv6 端點進行傳入和傳出通訊。請檢閱執行 IPv6 EKS 叢集的最佳實務。

耗盡的 CG-NAT 空間

此外,如果您目前正在使用來自 CG-NAT 空間的 CIDRs,或無法將次要 CIDR 與您的叢集 VPC 連結,您可能需要探索其他選項,例如使用替代的 CNI。我們強烈建議您取得商業支援或擁有內部知識,以偵錯並將修補程式提交至開放原始碼 CNI 外掛程式專案。如需詳細資訊,請參閱替代 CNI 外掛程式使用者指南。

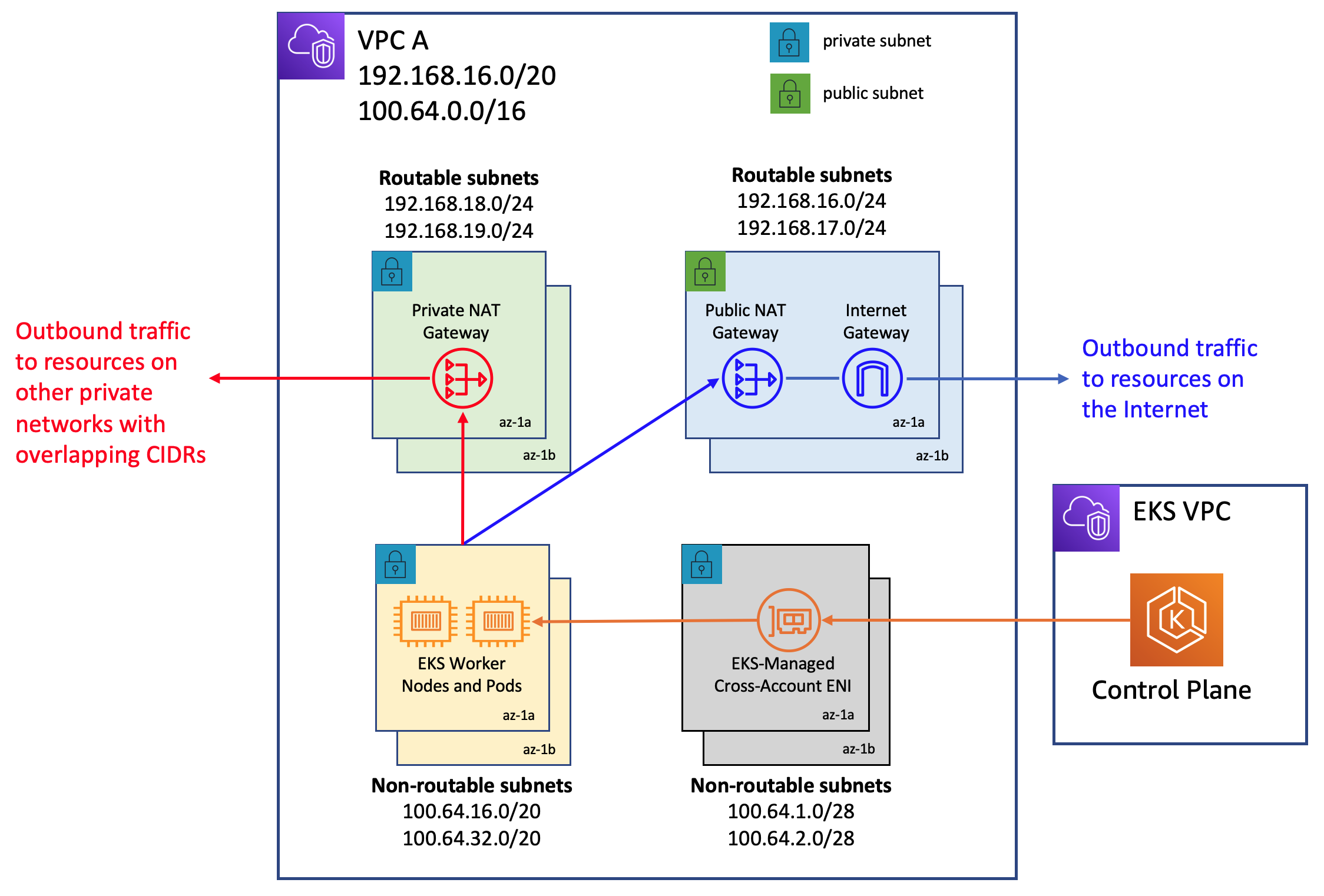

使用私有 NAT 閘道

Amazon VPC 現在提供私有 NAT 閘道功能。Amazon 的私有 NAT Gateway 可讓私有子網路中的執行個體連線至具有重疊 CIDRs 的其他 VPCs 和內部部署網路。考慮使用此部落格文章

此部落格文章實作中使用的網路架構遵循 Amazon VPC 文件中啟用重疊網路之間的通訊建議。如本部落格文章所示,您可以擴展私有 NAT Gateway 的使用,並搭配 RFC6598 地址來管理客戶的私有 IP 耗盡問題。EKS 叢集、工作者節點部署在不可路由的 100.64.0.0/16 VPC 次要 CIDR 範圍內,而私有 NAT 閘道、NAT 閘道則部署到可路由的 RFC1918 CIDR 範圍。部落格說明如何使用傳輸閘道來連接 VPCs,以促進具有重疊不可路由 CIDR 範圍VPCs 之間的通訊。對於 VPC 不可路由地址範圍內的 EKS 資源需要與其他沒有重疊地址範圍VPCs 通訊的使用案例,客戶可以選擇使用 VPC 對等互連此類 VPCs。此方法可以節省潛在成本,因為可用區域內所有透過 VPC 對等互連傳輸的資料現在都是免費的。

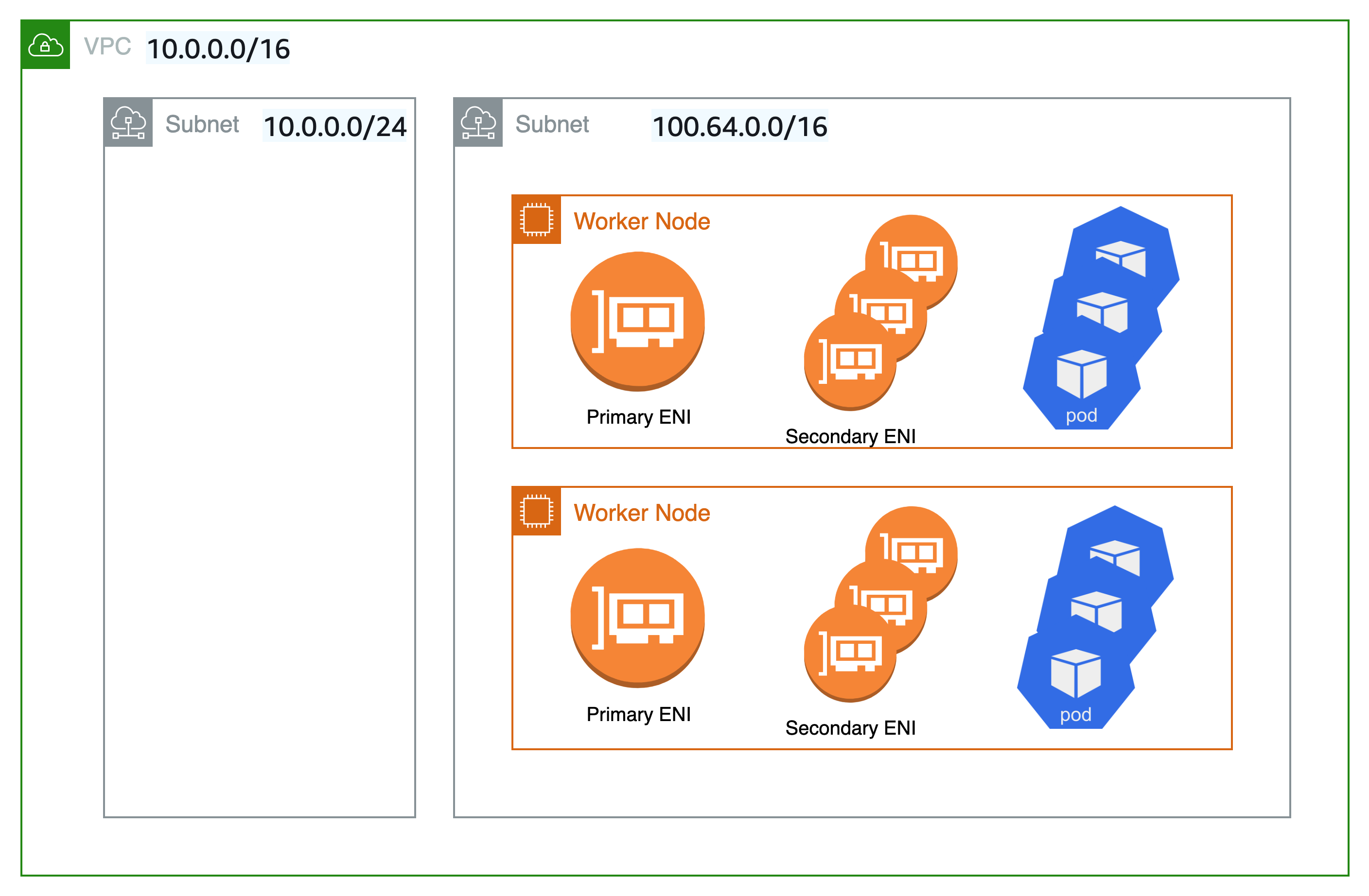

節點和 Pod 的唯一網路

基於安全考量,如果您需要將節點和 Pod 隔離到特定網路,建議您從較大的次要 CIDR 區塊 (例如 100.64.0.0/8) 將節點和 Pod 部署到子網路。在 VPC 中安裝新的 CIDR 之後,您可以使用次要 CIDR 部署另一個節點群組,並耗盡原始節點,以自動將 Pod 重新部署到新的工作者節點。如需如何實作此項目的詳細資訊,請參閱此部落格

自訂聯網不會用於下圖所示的設定。相反地,Kubernetes 工作者節點部署在 VPC 次要 VPC CIDR 範圍的子網路上,例如 100.64.0.0/10。您可以讓 EKS 叢集持續執行 (控制平面會保留在原始子網路上),但節點和 Pod 會移至次要子網路。這是另一個非常規的技術,可減輕 VPC 中 IP 耗盡的風險。我們建議先耗盡舊節點,再將 Pod 重新部署到新的工作者節點。

使用可用區域標籤自動化組態

您可以讓 Kubernetes 自動為工作者節點可用區域 (AZ) 套用對應的 ENIConfig。

Kubernetes 會自動將標籤新增至topology.kubernetes.io/zonetopology.kubernetes.io/zone。請注意,標籤failure-domain.beta.kubernetes.io/zone已棄用,並以標籤 取代topology.kubernetes.io/zone。

-

將

name欄位設定為 VPC 的可用區域。 -

透過下列命令啟用自動組態

-

透過下列命令設定組態標籤

kubectl set env daemonset aws-node -n kube-system "AWS_VPC_K8S_CNI_CUSTOM_NETWORK_CFG=true" kubectl set env daemonset aws-node -n kube-system "ENI_CONFIG_LABEL_DEF=topology.kubernetes.io/zone"

如果每個可用區域有多個次要子網路,則需要建立特定的 ENI_CONFIG_LABEL_DEF。您可以考慮使用自訂 eniConfig 名稱ENI_CONFIG_LABEL_DEF將 設定為 k8s.amazonaws.com/eniConfigk8s.amazonaws.com/eniConfig=us-west-2a-subnet-1k8s.amazonaws.com/eniConfig=us-west-2a-subnet-2

設定次要聯網時取代 Pod

啟用自訂聯網不會修改現有的節點。自訂聯網是一種破壞性動作。建議您使用呼叫 Lambda 函數的 AWS CloudFormationhttps://docs.aws.amazon.com/eks/latest/userguide/getting-started.html自訂資源來更新 aws-node Daemonset 與環境變數,以便在佈建工作者節點之前啟用自訂聯網,而不是在啟用自訂聯網之後輪流取代叢集中的所有工作者節點。

如果在切換至自訂 CNI 網路功能之前,叢集中有任何執行中 Pod 的節點,您應該封鎖並耗盡節點

計算每個節點的最大 Pod

由於節點的主要 ENI 不再用於指派 Pod IP 地址,因此您可以在指定的 EC2 執行個體類型上執行的 Pod 數量會減少。若要解決此限制,您可以搭配自訂聯網使用字首指派。使用字首指派,每個次要 IP 會取代為次要 ENIs 上的 /28 字首。

考慮具有自訂聯網的 m5.large 執行個體的 Pod 數量上限。

無需指派字首即可執行的 Pod 數目上限為 29

-

3 ENIs - 1) * (10 secondary IPs per ENI - 1 + 2 = 20

啟用字首附件會將 Pod 數量增加到 290 個。

-

(3 ENIs - 1) * ((10 secondary IPs per ENI - 1) * 16 + 2 = 290

不過,我們建議將最大 Pod 設定為 110 而不是 290,因為執行個體具有相當少量的虛擬 CPUs。在較大的執行個體上,EKS 建議 Pod 值上限為 250。使用具有較小執行個體類型的字首附件 (例如 m5.large) 時,您可能會在執行個體的 IP 地址之前就先用盡執行個體的 CPU 和記憶體資源。

注意

當 CNI 字首將 /28 字首配置給 ENI 時,它必須是 IP 地址的連續區塊。如果產生字首的子網路高度分段,字首連接可能會失敗。您可以透過為叢集建立新的專用 VPC,或保留一組專用於字首附件的 CIDR,來緩解這種情況。如需此主題的詳細資訊,請造訪子網路 CIDR 保留。

識別 CG-NAT 空間的現有用途

自訂聯網可讓您緩解 IP 耗盡問題,但無法解決所有挑戰。如果您已經為叢集使用 CG-NAT 空間,或只是無法將次要 CIDR 與叢集 VPC 建立關聯,我們建議您探索其他選項,例如使用替代 CNI 或移至 IPv6 叢集。