本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

本節說明如何在使用防禦主機中部署 Elastic Beanstalk 應VPC用程式,以及實作此拓撲的原因。

如果您的 Amazon EC2 執行個體位於私有子網路內,您將無法從遠端連線到它們。欲連接至您的執行個體,您可在公有子網路內設定堡壘伺服器做為代理。例如,您可以在公用子網路中設定SSH連接埠轉送站或RDP閘道,以代理從您自己網路傳送至資料庫伺服器的流量。本節提供如何使用私有和公VPC用子網路建立子網路的範例。執行個體位於私有子網路內,防禦主機、NAT閘道和負載平衡器位於公有子網路內。您的基礎設施將與下圖類似。

若要在使用防禦主機中部署 Elastic Beanstalk 應VPC用程式,請完成以下小節中描述的步驟。

使用公VPC有和私有子網路建立

在 公共/私人 VPC 完成所有程序。部署應用程式時,您必須為執行個體指定 Amazon EC2 key pair,以便從遠端連線到它們。如需指定執行個體金鑰對的詳細資訊,請參閱 Elastic Beanstalk 環境的 Amazon EC2執行個體。

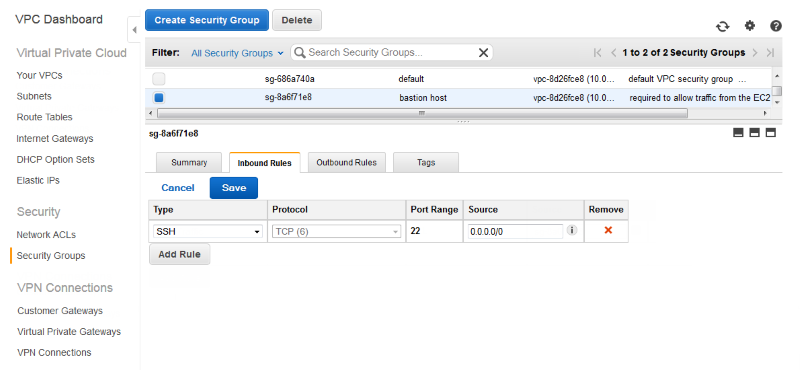

建立並設定堡壘主機安全群組

為防禦主機建立安全群組,並新增規則以允許來自網際網路的輸入SSH流量,以及輸出SSH流量至包含 Amazon EC2 執行個體的私有子網路。

建立堡壘主機安全群組

在打開 Amazon VPC 控制台https://console.aws.amazon.com/vpc/

。 -

在導覽窗格中,選擇 Security Groups (安全群組)。

-

選擇 Create Security Group (建立安全群組)。

-

在 Create Security Group (建立安全群組) 對話方塊中,輸入如下內容並選擇 Yes, Create (是,建立)。

- Name tag (名稱標籤) (選用)

-

輸入安全群組的名稱標籤。

- Group name (群組名稱)

-

輸入安全群組的名稱。

- Description

-

輸入安全群組的描述。

- VPC

-

選擇您的VPC.

安全群組便會建立,並出現在 Security Groups (安全群組) 頁面上。請注意其會有 ID (例如:

sg-xxxxxxxx)。您可能必須按一下頁面右上角的 Show/Hide (顯示/隱藏) 來開啟 Group ID (群組 ID) 資料行。

欲設定堡壘主機安全群組

-

在安全群組清單中,選取您剛為堡壘主機建立的安全群組核取方塊。

-

在 Inbound Rules (傳入規則) 標籤上,選擇 Edit (編輯)。

-

視需要選擇 Add another rule (新增其他規則)。

-

如果您的防禦主機是 Linux 執行個體,請在「類型」下選取SSH。

如果您的防禦主機是 Windows 執行個體,請在「類型」下選取RDP。

-

在「來源」欄位中輸入所需的來源CIDR範圍,然後選擇「儲存」。

-

在 Outbound Rules (傳出規則) 索引標籤上,選擇 Edit (編輯)。

-

視需要選擇 Add another rule (新增其他規則)。

-

在 Type (類型) 下,選取您指定類型的傳入規則。

-

在「來源」欄位中,輸入私有子網路中主機子網路的CIDR範圍。VPC

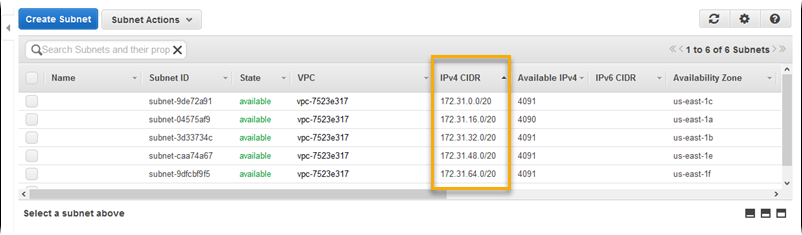

尋找:

在打開 Amazon VPC 控制台https://console.aws.amazon.com/vpc/

。 -

在導覽窗格中,選擇 Subnets (子網)。

-

請記下IPv4CIDR每個可用區域 (您擁有要讓防禦主機橋接的主機) 下的值。

注意

如果您在多個可用區域擁有主機,請針對這些可用區域的每一個建立傳出規則。

-

選擇 Save (儲存)。

更新執行個體安全群組

您的執行個體安全群組預設不允許傳入流量。雖然 Elastic Beanstalk 會修改執行個體的預設群組以允許SSH流量,但如果您的執行個體是 Windows 執行個體,則您必須修改自訂執行個體安全性群組以允許RDP流量。

若要更新執行個體安全性群組 RDP

-

在安全群組清單中,選取執行個體安全群組的核取方塊。

-

在 Inbound (傳入) 標籤上,選擇 Edit (編輯)。

-

視需要選擇 Add another rule (新增其他規則)。

-

輸入下列值,然後選擇 Save (儲存)。

- 類型

-

RDP - 通訊協定

-

TCP - 連接埠範圍

-

3389 - 來源

-

輸入防禦主機安全群組的 ID (如

sg-8a6f71e8),並選擇 Save (儲存)。

建立堡壘主機

若要建立防禦主機,請在公有子網路中啟動 Amazon EC2 執行個體,該執行個體將充當防禦主機。

如需在私有子網路中為 Windows 執行個體設定防禦主機的詳細資訊,請參閱使用防禦伺服器控制EC2執行個體的網路存取

如需在私有子網路中為 Linux 執行個體設定防禦主機的詳細資訊,請參閱安全地 Connect 到在私有 Amazon VPC 中執行的 Linux 執行個