本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

適用於 的生成式 AI AWS SRA

本節提供安全使用生成式 AI 的最新建議,以提高使用者和組織的生產力和效率。其著重於使用 Amazon BedrockAWS,這是根據在多帳戶環境中部署完整AWS安全服務SRA的完整補充指南。本指南以 為基礎SRA,在企業級、安全架構中啟用生成式 AI 功能。它涵蓋了 Amazon Bedrock 生成式 AI 功能特有的關鍵安全控制,例如IAM許可、資料保護、輸入/輸出驗證、網路隔離、記錄和監控。

本指南的目標受眾是安全專業人員、架構師和開發人員,他們負責將生成式 AI 功能安全地整合到其組織和應用程式中。

探索這些 SRA Amazon Bedrock 生成式 AI 功能的安全考量和最佳實務:

本指南也涵蓋如何根據您的使用案例,將 Amazon Bedrock 生成式 AI 功能整合至傳統AWS工作負載。

本指南的下列各節會擴展到這四個功能,討論功能及其使用方式的原理、涵蓋與功能相關的安全考量,以及說明如何使用 AWS 服務和功能來解決安全考量 (修補)。使用基礎模型 (功能 1) 的原理、安全考量和補救措施適用於所有其他功能,因為它們都使用模型推論。例如,如果您的業務應用程式使用具有擷取擴增產生 (RAG) 功能的自訂 Amazon Bedrock 模型,您必須考慮功能 1、2 和 4 的基本原理、安全考量和補救措施。

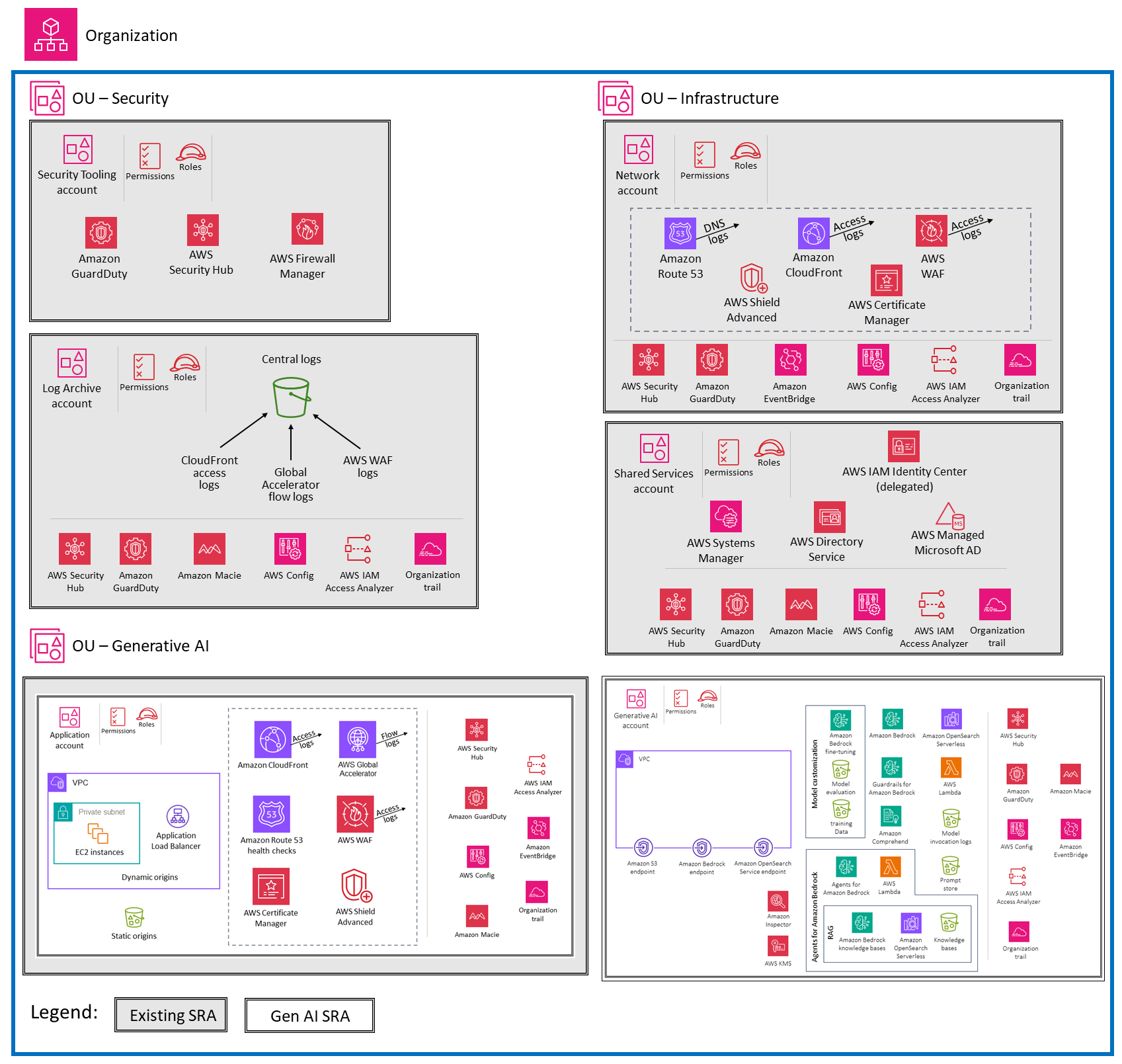

下圖中說明的架構是本指南先前描述之AWSSRA工作負載 OU 的延伸。 Workloads OU - 應用程式帳戶

特定 OU 專用於使用生成式 AI 的應用程式。OU 包含應用程式帳戶,您可以在其中託管提供特定業務功能的傳統AWS應用程式。AWS此應用程式使用 Amazon Bedrock 提供的生成式 AI 功能。這些功能是從 生成式 AI 帳戶提供,該帳戶託管相關的 Amazon Bedrock 和相關AWS服務。根據應用程式類型將AWS服務分組,有助於透過 OU 特定和AWS帳戶特定服務控制政策強制執行安全控制。這也可讓您更輕鬆地實作強大的存取控制和最低權限。除了這些特定 OUs和 帳戶之外,參考架構還描述了其他 OUs和 帳戶,這些帳戶提供適用於所有應用程式類型的基本安全功能。本指南稍早章節會討論組織管理、安全工具、日誌封存、網路和共用服務帳戶。

設計考量事項

如果您的應用程式架構需要由 Amazon Bedrock 和其他 AWS 服務提供的生成式 AI 服務,才能合併到您業務應用程式託管的相同帳戶中,您可以將應用程式和生成式 AI 帳戶合併到單一帳戶中。如果您的生成式 AI 用量分散到整個AWS組織,也會發生這種情況。

設計考量

您可以根據軟體開發生命週期 (SDLC) 環境 (例如,開發、測試或生產),或根據模型或使用者社群,進一步細分您的生成式 AI 帳戶。

-

基於SDLC環境的帳戶區隔:最佳實務是將SDLC環境區隔為不同的 OUs。此分離可確保適當隔離和控制每個環境和支援。它提供的功能如下:

-

受控制的存取。不同的團隊或個人可以根據其角色和責任獲得特定環境的存取權。

-

資源隔離。每個環境都可以擁有自己的專用資源 (例如模型或知識庫),而不會干擾其他環境。

-

成本追蹤。與每個環境相關聯的成本可以個別追蹤和監控。

-

風險緩解。一個環境 (例如,開發) 中的問題或實驗不會影響其他環境 (例如,生產) 的穩定性。

-

-

根據模型或使用者社群進行帳戶分離:在目前的架構中,一個帳戶提供多個 的存取權FMs,以便透過 AWS Bedrock 進行推論。您可以使用 IAM 角色,FMs根據使用者角色和責任提供預先訓練的存取控制。(如需範例,請參閱 Amazon Bedrock 文件。) 相反地,您可以選擇根據風險層級、模型或使用者社群來區隔生成式 AI 帳戶。這在某些案例中可能很有幫助:

-

使用者社群風險層級:如果不同的使用者社群具有不同的風險層級或存取要求,則個別帳戶可協助強制執行適當的存取控制和篩選條件。

-

自訂模型:對於使用客戶資料自訂的模型,如果提供訓練資料的完整資訊,個別帳戶可以提供更好的隔離和控制。

-

根據這些考量,您可以評估與使用案例相關的特定需求、安全需求和操作複雜性。如果主要重點是 Amazon Bedrock 和預先訓練的 FMs,則具有IAM角色的單一帳戶可能是可行的方法。不過,如果您對模型或使用者社群分離有特定要求,或者您計劃使用客戶載入的模型,則可能需要單獨的帳戶。最終,決策應該取決於您的應用程式特定需求和因素,例如安全性、操作複雜性和成本考量。

注意:為了簡化下列討論和範例,本指南採用具有 IAM角色的單一生成式 AI 帳戶策略。

Amazon Bedrock

Amazon Bedrock 是使用基礎模型 () 建置和擴展生成 AI 應用程式的簡單方法FMs。作為全受管服務,它提供FMs領導性 AI 公司的高效能選擇,包括 AI21 Labs、Anthropic、Cohere、Meta、Stability AI 和 Amazon。它也提供建置生成式 AI 應用程式所需的廣泛功能,並簡化開發,同時維護隱私權和安全性。 FMs是開發生成式 AI 應用程式和解決方案的建置區塊。透過提供 Amazon Bedrock 的存取權,使用者可以FMs直接透過易於使用的界面或透過 Amazon Bedrock API與這些界面互動。Amazon Bedrock 的目標是透過單一 提供模型選擇,API以快速實驗、自訂和部署至生產環境,同時支援快速轉向不同的模型。這一切都與模型選擇有關。

您可以使用預先訓練的模型進行實驗、自訂特定使用案例的模型,並將其整合到您的應用程式和工作流程。這種與 的直接互動FMs可讓組織快速建立原型,並反覆使用生成式 AI 解決方案,並利用機器學習的最新進展,而不需要從頭開始訓練複雜模型的廣泛資源或專業知識。Amazon Bedrock 主控台可簡化存取和使用這些強大生成式 AI 功能的程序。

Amazon Bedrock 提供一系列安全功能,協助您處理資料的隱私權和安全性:

-

Amazon Bedrock 處理的所有使用者內容都會由使用者隔離、靜態加密,並存放在您使用 Amazon Bedrock AWS的區域。您的內容在傳輸中也會至少使用 TLS 1.2 加密。若要進一步了解 Amazon Bedrock 中的資料保護,請參閱 Amazon Bedrock 文件。

-

Amazon Bedrock 不會儲存或記錄您的提示和完成。Amazon Bedrock 不會使用您的提示和完成來訓練任何AWS模型,也不會將模型分發給第三方。

-

當您調校 FM 時,您的變更會使用該模型的私有複本。這表示您的資料不會與模型提供者共用,也不會用於改善基礎模型。

-

Amazon Bedrock 實作自動濫用偵測機制,以識別可能違反AWS負責任 AI 政策的行為。 https://aws.amazon.com/ai/responsible-ai/policy/

若要進一步了解 Amazon Bedrock 中的濫用偵測,請參閱 Amazon Bedrock 文件。 -

Amazon Bedrock 在通用合規標準的範圍內,包括國際標準化組織 (ISO)、系統和組織控制 (SOC)、聯邦風險與授權管理計劃 (FedRAMP) 中度,以及雲端安全聯盟 (CSA) 安全信任保證和風險 (STAR) 第 2 級。Amazon Bedrock 符合健康保險可攜性和責任法案 (HIPAA) 的資格,而且您可以使用此服務以符合一般資料保護法規 (GDPR)。若要了解AWS服務是否在特定合規計劃的範圍內,請參閱AWS合規計劃範圍內的服務

,並選擇您感興趣的合規計劃。

若要進一步了解,請參閱生成 AI AWS的安全方法。 https://aws.amazon.com/ai/generative-ai/security/

Amazon Bedrock 護欄

Amazon Bedrock 的護欄可讓您根據使用案例和負責任的 AI 政策,為生成式 AI 應用程式實作保護措施。Amazon Bedrock 中的護欄包含您可以設定的篩選條件、您可以定義封鎖的主題,以及在內容遭到封鎖或篩選時傳送給使用者的訊息。

內容篩選取決於六個有害類別的使用者輸入 (輸入驗證) 和 FM 回應 (輸出驗證) 的可信度分類。所有輸入和輸出陳述式會針對每個有害類別分類為四個可信度關卡 (無、低、中、高) 之一。對於每個類別,您可以設定篩選條件的強度。下表顯示每個篩選條件強度區塊和允許的內容程度。

篩選條件強度 |

封鎖的內容可信度 |

允許的內容可信度 |

|---|---|---|

無 |

無篩選 |

無、低、中、高 |

低 |

高 |

無、低、中 |

中 |

高、中 |

無、低 |

高 |

高、中、低 |

無 |

當您準備好將護欄部署到生產環境時,您可以建立該護欄的版本,並在應用程式中叫用護欄的版本。請遵循 Amazon Bedrock 文件測試護欄區段中API索引標籤中的步驟。

安全

根據預設,護欄會使用 AWS Key Management Services (AWS) 中的AWS受管金鑰加密KMS。為了防止未經授權的使用者存取護欄,這可能會導致不必要的變更;我們建議您使用客戶受管金鑰來加密護欄,並使用最低權限IAM許可限制對護欄的存取。

Amazon Bedrock 模型評估

Amazon Bedrock 支援模型評估任務。您可以使用模型評估任務的結果來比較模型輸出,然後選擇最適合您下游生成式 AI 應用程式的模型。

您可以使用自動模型評估任務,透過使用自訂提示資料集或內建資料集來評估模型的效能。如需詳細資訊,請參閱 Amazon Bedrock 文件中的建立模型評估任務和使用提示資料集進行模型評估。

使用人力工作者的模型評估任務會將員工或主題專家的人工輸入帶入評估程序。

安全

模型評估應該在開發環境中進行。如需組織非生產環境的建議,請參閱使用多個帳戶組織AWS您的環境白皮書。

所有模型評估任務都需要IAM許可IAM和服務角色。如需詳細資訊,請參閱 Amazon Bedrock 文件,了解使用 Amazon Bedrock 主控台建立模型評估任務所需的許可、服務角色需求,以及必要的跨來源資源共享 (CORS) 許可。使用人力工作者的自動評估任務和模型評估任務需要不同的服務角色。如需角色執行模型評估任務所需的政策詳細資訊,請參閱《Amazon Bedrock 文件》中的自動模型評估任務的服務角色需求,以及使用人工評估器的模型評估任務的服務角色需求。

對於自訂提示資料集,您必須在 S3 儲存貯體上指定CORS組態。如需最低必要組態,請參閱 Amazon Bedrock 文件。在使用人力工作者的模型評估任務中,您需要有一個工作團隊。您可以在設定模型評估任務時建立或管理工作團隊,並將工作者新增至由 Amazon SageMaker Ground Truth 管理的私有人力資源。若要管理在任務設定之外在 Amazon Bedrock 中建立的工作團隊,您必須使用 Amazon Cognito 或 Amazon SageMaker Ground Truth 主控台。Amazon Bedrock 支援每個工作團隊最多 50 名工作者。

在模型評估任務期間,Amazon Bedrock 會暫時複製您的資料,然後在任務完成後刪除資料。它使用 AWSKMS金鑰進行加密。根據預設,資料會使用AWS受管金鑰加密,但我們建議您改用客戶受管金鑰。如需詳細資訊,請參閱《Amazon Bedrock 文件》中的模型評估任務的資料加密。