本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

傳輸閘道的 Amazon Virtual Private Cloud (VPC) 連接可讓您將流量路由到一或多個 VPC 子網路,或從中路由流量。將 VPC 連結至傳輸閘道時,必須從每個可用區域指定一個子網路,以供傳輸閘道使用來路由流量。從可用區域中指定一個子網路,可讓流量抵達該可用區域中所有子網路的資源。

限制

-

若您將 VPC 連線至傳輸閘道時,位在可用區域中,但無傳輸閘道連接的任何資源將無法連線該傳輸閘道。如果子網路路由表中有傳輸閘道的路由,則只有當傳輸閘道在相同可用區域的子網路中有連接時,流量才會轉送至傳輸閘道。

-

傳輸閘道不支援對連線之 VPC 的自訂 DNS 名稱使用 DNS 解析,而此 VPC 是在 Amazon Route 53 中使用私有託管區域所設定的。若要為連接至傳輸閘道的所有 VPCs 設定私有託管區域的名稱解析,請參閱使用 Amazon Route 53 和 AWS 傳輸閘道集中管理混合雲端的 DNS

。 -

傳輸閘道不支援具有相同 CIDR 的 VPC 之間的路由。如果將 VPC 連接到傳輸閘道,且該 VPC 的 CIDR 與已連接到傳輸閘道的另一個 VPC 的 CIDR 相同,則新連接 VPC 的路由不會傳播到傳輸閘道路由表。

-

您無法為駐留在本機區域的 VPC 子網路建立連接。但是,您可以設定網路,從而本機區域中的子網路可透過父可用區域連線至傳輸閘道。如需詳細資訊,請參閱將本機區域子網路連線至傳輸閘道。

-

您無法使用僅限 IPv6 的子網建立傳輸閘道連接。傳輸閘道連接子網也必須支援 IPv4 地址。

-

傳輸閘道至少必須有一個 VPC 連接,才能將傳輸閘道新增至路由表。

VPC 連接生命週期

VPC 連接會經過各個階段,從請求啟動時開始。您在每個階段中都可以採取動作;生命週期結束後,VPC 連接仍會顯示於 Amazon Virtual Private Cloud Console 和 API 或命令列輸出中。

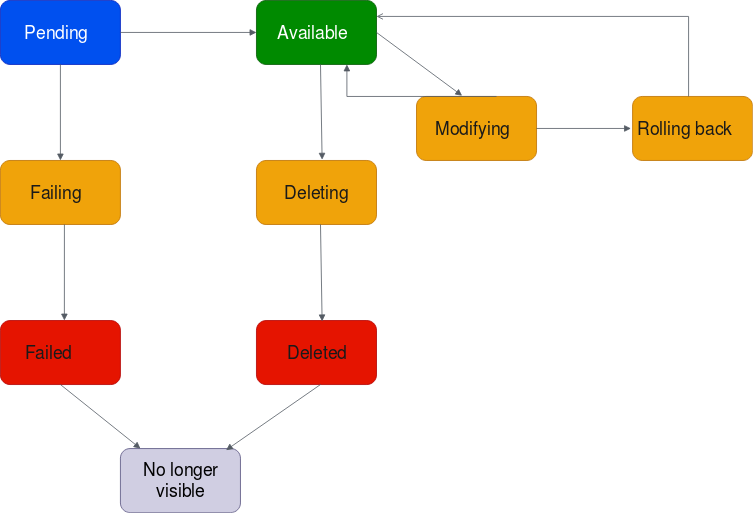

下圖顯示連接在單一帳戶組態中,或在開啟 Auto accept shared attachments (自動接受共享連接) 的跨帳戶組態中,可能經歷的狀態。

-

Pending (待定):已啟動 VPC 連接並正處於佈建程序中的請求。在這個階段,連接可能會失敗,或者可以移至

available。 -

Failing (失敗):VPC 連接的請求失敗。在這個階段,VPC 連接移至

failed。 -

Failed (失敗):VPC 連接的請求已經失敗。處於此狀態時,無法將其刪除。失敗的 VPC 連接會保持可見 2 小時,然後不再可見。

-

Available (可用):VPC 連接可用,且流量可以在 VPC 和傳輸閘道之間流動。在這個階段,連接可以移至

modifying,或移至deleting。 -

Deleting (刪除中):正在刪除的 VPC 連接。在這個階段,連接可以移至

deleted。 -

Deleted (已刪除):已刪除

availableVPC 連接。處於此狀態時,VPC 連接無法修改。VPC 連接會保持可見 2 小時,然後不再可見。 -

Modifying (修改中):已提出請求修改 VPC 連接的屬性。在這個階段,連接可以移至

available,或移至rolling back。 -

Rolling back (復原中):無法完成 VPC 連接修改請求,且系統正在復原所做的任何變更。在這個階段,連接可以移至

available。

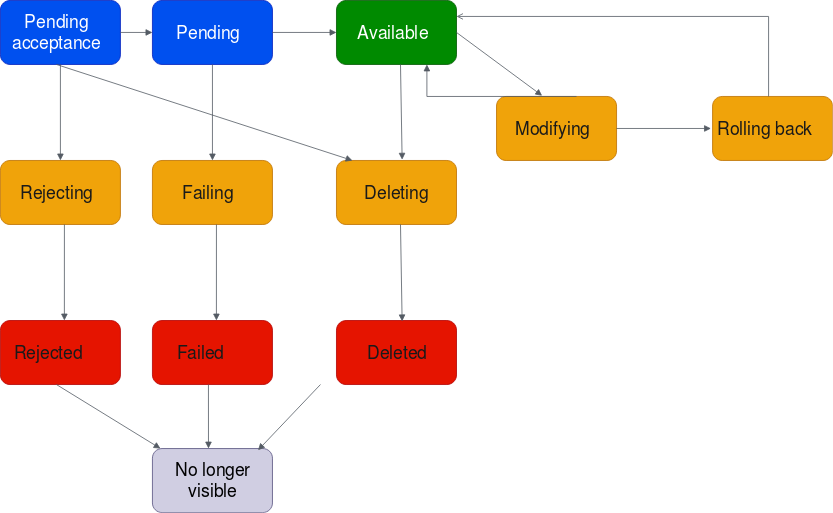

下圖顯示連接在關閉 Auto accept shared attachments (自動接受共享連接) 的跨帳戶組態中,可能經歷的狀態。

-

Pending-acceptance (待處理接受):VPC 連接請求正在等待接受。在這個階段,連接可以移至

pending、移至rejecting,或移至deleting。 -

Rejecting (拒絕中):正在刪除的 VPC 連接。在這個階段,連接可以移至

rejected。 -

Rejected (已拒絕):

pending acceptanceVPC 連接已被拒絕。處於此狀態時,VPC 連接無法修改。VPC 連接會保持可見 2 小時,然後不再可見。 -

Pending (待定):已接受 VPC 連接並正處於佈建程序中。在這個階段,連接可能會失敗,或者可以移至

available。 -

Failing (失敗):VPC 連接的請求失敗。在這個階段,VPC 連接移至

failed。 -

Failed (失敗):VPC 連接的請求已經失敗。處於此狀態時,無法將其刪除。失敗的 VPC 連接會保持可見 2 小時,然後不再可見。

-

Available (可用):VPC 連接可用,且流量可以在 VPC 和傳輸閘道之間流動。在這個階段,連接可以移至

modifying,或移至deleting。 -

Deleting (刪除中):正在刪除的 VPC 連接。在這個階段,連接可以移至

deleted。 -

Deleted (已刪除):已刪除

available或pending acceptanceVPC 連接。處於此狀態時,VPC 連接無法修改。VPC 連接會保持可見 2 小時,然後不再可見。 -

Modifying (修改中):已提出請求修改 VPC 連接的屬性。在這個階段,連接可以移至

available,或移至rolling back。 -

Rolling back (復原中):無法完成 VPC 連接修改請求,且系統正在復原所做的任何變更。在這個階段,連接可以移至

available。

設備模式

如果您計劃在 VPC 中設定具狀態的網路設備,您可以在建立附件時,為設備所在的 VPC 附件啟用設備模式支援。這可確保 AWS Transit Gateway 在來源和目的地之間的流量生命週期內,使用該 VPC 連接的相同可用區域。它也允許傳輸閘道傳送流量到 VPC 中的任何可用區域,只要該區域中有子網路關聯。雖然設備模式僅支援 VPC 連接,但網路流程可以來自任何其他傳輸閘道連接類型,包括 VPC、VPN 和 Connect 連接。設備模式也適用於具有不同來源和目的地的網路流程 AWS 區域。如果您一開始未啟用設備模式,但稍後編輯附件組態以啟用,則網路流程可能會重新平衡到不同的可用區域。您可以使用 主控台或命令列或 API 來啟用或停用設備模式。

AWS Transit Gateway 中的設備模式在透過設備模式 VPC 判斷路徑時,會考慮來源和目的地可用區域,以最佳化流量路由。這種方法可提高效率並降低延遲。以下是範例案例。

案例 1:透過設備 VPC 的可用區域內流量路由

當流量從 us-east-1a 中的來源可用區域流向 us-east-1a 中的目的地可用區域時,使用 us-east-1a 和 us-east-1b 中的設備模式附件時, AWS Transit Gateway 會從設備 VPC 中的 us-east-1a 選擇網路介面。此可用區域會在整個來源和目的地之間的流量期間進行維護。

案例 2:透過設備 VPC 的可用區域間流量路由

對於從 us-east-1a 中的來源可用區域流向 us-east-1b 中目的地可用區域的流量,以及 us-east-1a 和 us-east-1b 中的設備模式 VPC 附件, AWS Transit Gateway 會使用流程雜湊演算法,在設備 VPC 中選取 us-east-1a 或 us-east-1b。選擇的可用區域會在流程的生命週期內持續使用。

案例 3:透過沒有可用區域資料的設備 VPC 路由流量

當流量來自 us-east-1a 中的來源可用區域到沒有可用區域資訊的目的地時,例如,網際網路繫結流量,在 us-east-1a 和 us-east-1b 中都使用設備模式 VPC 附件時, AWS Transit Gateway 會從設備 VPC 中的 us-east-1a 選擇網路介面。

案例 4:透過與來源或目的地不同的可用區域路由流量

當流量從 us-east-1a 中的來源可用區域流向目的地可用區域 us-east-1b,並在來源或目的地的不同可用區域中使用設備模式 VPC 連接時,例如,設備模式 VPCs位於 us-east-1c 和 us-east-1d — AWS Transit Gateway 使用流程雜湊演算法在設備 VPC 中選取 us-east-1c 或 us-east-1d。選擇的可用區域會在流程的生命週期內持續使用。

注意

設備模式僅支援 VPC 連接。

安全群組參考

您可以使用此功能來簡化安全群組管理和控制連接到相同傳輸閘道之 VPCs instance-to-instance流量。您只能在傳入規則中交叉參考安全群組。傳出安全規則不支援參考安全群組。啟用或停用參考安全群組不會產生額外費用。

參考支援的安全群組可以同時針對傳輸閘道和傳輸閘道 VPC 連接設定,而且只有在同時針對傳輸閘道及其 VPC 連接啟用後,才能運作。

限制

搭配 VPC 連接使用參考的安全群組時,適用下列限制。

傳輸閘道對等連線不支援安全群組參考。兩個 VPCs連接到相同的傳輸閘道。

可用區域 use1-az3 中的 VPC 附件不支援參考安全群組。

PrivateLink 端點不支援安全群組參考。我們建議您使用 IP CIDR 型安全規則做為替代方案。

只要針對 VPC 中的 EFS 介面設定允許所有輸出安全群組規則,參考安全群組適用於彈性檔案系統 (EFS)。

對於透過傳輸閘道的本地區域連線,僅支援下列本地區域:us-east-1-atl-2a、us-east-1-dfw-2a、us-east-1-iah-2a、us-west-2-lax-1a、us-west-2-lax-1b、us-east-1-mia-2a、us-east-1-chi-2a 和 us-west-2-phx-2a。

-

對於在不支援的 Local Zones、 AWS Outposts 和 AWS Wavelength Zones 中具有子網路的 VPCs,我們建議您在 VPC 連接層級停用此功能,因為這可能會導致服務中斷。

-

如果您有檢查 VPC,則透過傳輸閘道參考的安全群組無法跨 AWS Gateway Load Balancer 或 AWS Network Firewall 運作。