本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

網路存取控制清單 (ACL) 會允許或拒絕子網層級的特定傳入或傳出流量。您可使用 VPC 的預設網路 ACL,亦可使用與安全群組規則類似的規則來為 VPC 建立自訂網路 ACL,為 VPC 提供多一層的安全性。

使用網路 ACL 無需額外收費。

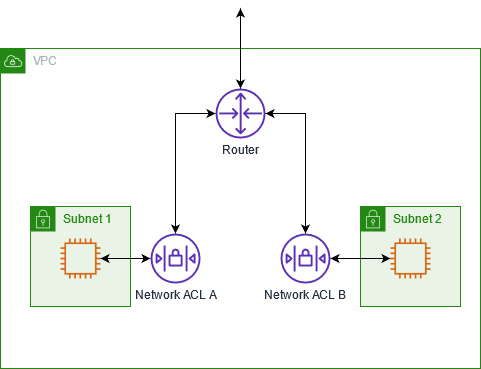

下圖顯示具有兩個子網路的 VPC。每個子網路都具有網路 ACL。當流量進入 VPC (例如,從對等 VPC、VPN 連線或網際網路) 時,路由器會將流量傳送至其目的地。網路 ACL A 會判斷哪些目的地為子網路 1 的流量允許進入子網路 1,以及哪些目的地為子網路 1 以外位置的流量允許離開子網路 1。同樣地,網路 ACL B 會判斷哪些流量允許進入和離開子網路 2。

如需安全群組與網路 ACL 間差異的相關資訊,請參閱比較安全群組和網路 ACL。

目錄

網路 ACL 基本概念

以下是開始之前,有關網路 ACLs 的基本須知。

網路 ACL 關聯

網路 ACL 規則

-

網路 ACL 具有傳入規則和傳出規則。每個規則都可以允許或拒絕流量。每個規則都有一個從 1 至 32766 的數字。在決定是允許還是拒絕流量時,我們會依序評估規則,從編號最低的規則開始。如果流量符合規則,則會套用規則,我們不會評估任何其他規則。我們建議您先以增量方式建立規則 (例如 10 或 100 的增量),以便稍後可在需要時插入新規則。

-

當流量進入和離開子網路時,我們會評估網路 ACL 規則,而不是在子網路內路由時。

-

NACL 為無狀態,這表示不會儲存有關先前傳送或接收的流量資訊。例如,如果您建立了允許子網路之特定輸入流量的 NACL 規則,則不會自動允許對該流量的回應。這與安全群組的工作方式相反。安全群組為無狀態,這表示會儲存有關先前傳送或接收的流量資訊。例如,如果安全群組允許 EC2 執行個體的輸入流量,則無論輸出安全群組規則如何,都會自動允許回應。

限制

-

每個 VPC 的網路 ACLs 數量有配額 (也稱為限制)。如需詳細資訊,請參閱Amazon VPC 配額。

-

網路 ACL 無法封鎖傳送至 Route 53 Resolver (也稱為 VPC+2 IP 地址或 AmazonProvidedDNS) 或從其傳送的 DNS 請求。若要透過 Route 53 Resolver 篩選 DNS 請求,您可以啟用 Route 53 Resolver DNS 防火牆。

-

網路 ACL 無法封鎖傳送至執行個體中繼資料服務 (IMDS) 的流量。若要管理對 IMDS 的存取權限,請參閱《Amazon EC2 使用者指南》中的設定執行個體中繼資料選項。

-

網路 ACL 不會篩選往返下列位置的流量:

-

Amazon 網域名稱服務 (DNS)

-

Amazon 動態主機設定通訊協定 (DHCP)

-

Amazon EC2 執行個體中繼資料

-

Amazon ECS 任務中繼資料端點

-

Windows 執行個體的授權啟動

-

Amazon Time Sync Service

-

預設 VPC 路由器使用的保留 IP 地址

-