Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Konfiguration SAML mit IAM für Amazon Connect

Amazon Connect unterstützt den Identitätsverbund, indem Security Assertion Markup Language (SAML) 2.0 so konfiguriert wird, AWS IAM dass webbasiertes Single Sign-On (SSO) von Ihrem Unternehmen zu Ihrer Amazon Connect Connect-Instance aktiviert wird. Auf diese Weise können sich Ihre Benutzer bei einem Portal in Ihrer Organisation anmelden, das von einem SAML 2.0-kompatiblen Identitätsanbieter (IdP) gehostet wird, und sich mit einem Single-Sign-On-Erlebnis bei einer Amazon Connect-Instance anmelden, ohne separate Anmeldeinformationen für Amazon Connect angeben zu müssen.

Wichtige Hinweise

Bevor Sie beginnen, beachten Sie Folgendes:

-

Diese Anweisungen gelten nicht für Amazon Connect Global Resiliency-Bereitstellungen. Informationen zu Amazon Connect Global Resiliency finden Sie unterIntegrieren Ihres Identitätsanbieters (IdP) in einen SAML-Anmeldeendpunkt von Amazon Connect Global Resiliency.

-

Wenn Sie die SAML 2.0-basierte Authentifizierung als Identitätsverwaltungsmethode für Ihre Amazon Connect Connect-Instance wählen, muss der AWS Identity and Access Management Verbund konfiguriert werden.

-

Der Benutzername in Amazon Connect muss mit dem RoleSessionName SAML Attribut übereinstimmen, das in der vom Identitätsanbieter zurückgegebenen SAML Antwort angegeben wurde.

-

Amazon Connect unterstützt Reverse Federation nicht. Das heißt, Sie können sich nicht direkt anmelden Amazon Connect. Wenn Sie es versuchen würden, würden Sie die Meldung „Sitzung abgelaufen“ erhalten. Die Authentifizierung sollte vom Identity Provider (IdP) und nicht vom Service Provider (SP) (Amazon Connect) aus erfolgen.

-

Die meisten Identitätsanbieter verwenden standardmäßig den globalen AWS Anmeldeendpunkt als Application Consumer Service (ACS), der in USA Ost (Nord-Virginia) gehostet wird. Wir empfehlen, diesen Wert zu überschreiben, um den regionalen Endpunkt zu verwenden, der dem Ort entspricht, AWS-Region an dem Ihre Instance erstellt wurde.

-

Bei allen Amazon Connect Benutzernamen wird zwischen Groß- und Kleinschreibung unterschieden, auch wenn sie verwendet werden. SAML

-

Wenn Sie alte Amazon Connect Connect-Instances haben, mit denen eingerichtet wurde, SAML und Sie Ihre Amazon Connect Connect-Domain aktualisieren müssen, finden Sie weitere Informationen unterPersönliche Einstellungen.

Überblick über die Verwendung SAML mit Amazon Connect

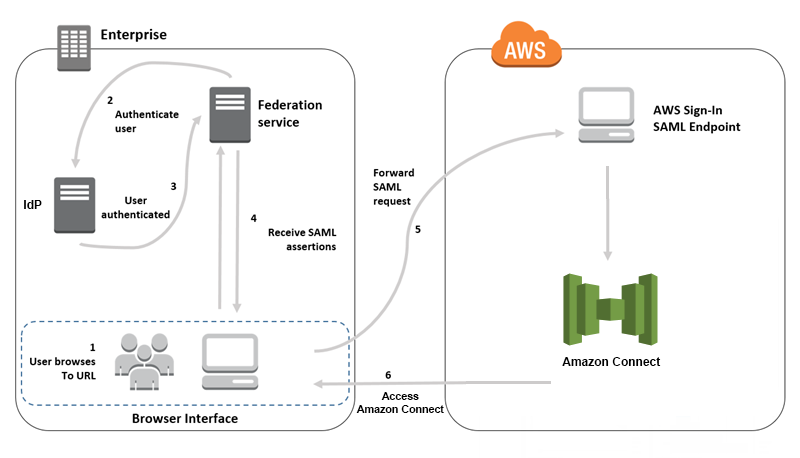

Das folgende Diagramm zeigt die Reihenfolge, in der die Schritte für SAML Anfragen zur Benutzerauthentifizierung und zum Verbund mit Amazon Connect ausgeführt werden. Es ist kein Flussdiagramm für ein Bedrohungsmodell.

SAMLAnfragen durchlaufen die folgenden Schritte:

-

Der Benutzer navigiert zu einem internen Portal, das einen Link für die Anmeldung bei Amazon Connect enthält. Der Link ist im Identitätsanbieter definiert.

-

Der Verbundservice fordert die Authentifizierung vom Identitätsspeicher der Organisation an.

-

Der Identitätsspeicher authentifiziert den Benutzer und gibt die Authentifizierungsantwort an den Verbundservice zurück.

-

Wenn die Authentifizierung erfolgreich ist, sendet der Verbunddienst die SAML Assertion an den Browser des Benutzers.

-

Der Browser des Benutzers sendet die SAML Assertion an den AWS SAML Anmeldeendpunkt (https://signin.aws.amazon.com/saml). AWS sign in empfängt die SAML Anfrage, verarbeitet die Anfrage, authentifiziert den Benutzer und initiiert eine Browserumleitung zum Amazon Connect Connect-Endpunkt mit dem Authentifizierungstoken.

-

Mit dem AWS Authentifizierungstoken von autorisiert Amazon Connect den Benutzer und öffnet Amazon Connect in seinem Browser.

Aktivierung der SAML basierten Authentifizierung für Amazon Connect

Die folgenden Schritte sind erforderlich, um die SAML Authentifizierung für die Verwendung mit Ihrer Amazon Connect Connect-Instance zu aktivieren und zu konfigurieren:

-

Erstellen Sie eine Amazon Connect Connect-Instance und wählen Sie SAML 2.0-basierte Authentifizierung für das Identitätsmanagement aus.

-

Aktivieren Sie den SAML Verbund zwischen Ihrem Identitätsanbieter und AWS.

-

Fügen Sie Amazon Connect Connect-Benutzer zu Ihrer Amazon Connect Connect-Instance hinzu. Melden Sie sich bei Ihrer Instance mit dem Administratorkonto an, das Sie bei der Erstellung der Instance angelegt haben. Wechseln Sie zur Seite User Management (Benutzermanagement) und fügen Sie Benutzer hinzu.

Wichtig

-

Eine Liste der zulässigen Zeichen in Benutzernamen finden Sie in der Dokumentation für die

UsernameEigenschaft in der CreateUserAktion. -

Aufgrund der Zuordnung eines Amazon Connect Connect-Benutzers und einer AWS IAM Rolle muss der Benutzername genau dem entsprechen, RoleSessionName wie er für Ihre AWS IAM Verbundintegration konfiguriert ist, was in der Regel der Benutzername in Ihrem Verzeichnis ist. Das Format des Benutzernamens sollte dem Schnittpunkt der Formatbedingungen des RoleSessionNameund eines Amazon Connect Connect-Benutzers entsprechen, wie in der folgenden Abbildung dargestellt:

-

-

Konfigurieren Sie Ihren Identitätsanbieter für die SAML Assertionen, die Authentifizierungsantwort und den Relay-Status. Die Benutzer melden sich bei Ihrem Identitätsanbieter an. Wenn sie sich erfolgreich angemeldet haben, werden sie zu Ihrer Amazon Connect-Instance umgeleitet. Die IAM Rolle wird für die Verbindung mit verwendet AWS, wodurch der Zugriff auf Amazon Connect ermöglicht wird.

Wählen Sie bei der Instanzerstellung die SAML 2.0-basierte Authentifizierung

Wenn Sie Ihre Amazon Connect Connect-Instance erstellen, wählen Sie die SAML 2.0-basierte Authentifizierungsoption für die Identitätsverwaltung aus. Im zweiten Schritt, wenn Sie den Administrator für die Instance anlegen, muss der von Ihnen angegebene Benutzername genau mit einem Benutzernamen in Ihrem bestehenden Netzwerkverzeichnis übereinstimmen. Es gibt keine Option, ein Passwort für den Administrator anzugeben, da die Passwörter über Ihr bestehendes Verzeichnis verwaltet werden. Der Administrator wird in Amazon Connect angelegt und dem Sicherheitsprofil des Admin (Administrators) zugewiesen.

Sie können sich bei Ihrer Amazon Connect-Instance über Ihren Identitätsanbieter mit dem Administratorkonto anmelden, um weitere Benutzer hinzuzufügen.

Aktivieren Sie den SAML Verbund zwischen Ihrem Identitätsanbieter und AWS

Um die SAML basierte Authentifizierung für Amazon Connect zu aktivieren, müssen Sie in der IAM Konsole einen Identitätsanbieter erstellen. Weitere Informationen finden Sie unter Aktivieren des Zugriffs auf die AWS Managementkonsole für Verbundbenutzer in SAML 2.0.

Der Prozess zum Erstellen eines Identitätsanbieters für AWS ist für Amazon Connect derselbe. Schritt 6 zeigt im vorherigen Flowdiagramm, wie der Client an Ihre Amazon Connect-Instance und nicht an die AWS Management Console gesendet wird.

Zu den erforderlichen Schritten, um den SAML Verbund mit zu aktivieren, AWS gehören:

-

Erstellen Sie einen SAML Anbieter in AWS. Weitere Informationen finden Sie unter SAMLIdentitätsanbieter erstellen.

-

Erstellen Sie eine IAM Rolle für den SAML 2.0-Verbund mit dem AWS Management Console. Legen Sie nur eine Rolle für den Verbund an (es wird nur eine Rolle benötigt und für den Verbund verwendet). Die IAM Rolle bestimmt, welche Berechtigungen die Benutzer haben, die sich über Ihren Identity Provider anmelden AWS. In diesem Fall sind dies die Berechtigungen für den Zugriff auf Amazon Connect Sie können die Berechtigungen für Amazon Connect-Funktionen steuern, indem Sie in Amazon Connect Sicherheitsprofile verwenden. Weitere Informationen finden Sie unter Erstellen einer Rolle für den SAML 2.0-Verbund (Konsole).

Wählen Sie in Schritt 5 die Option Programmatischen Zugriff und Zugriff auf die AWS Managementkonsole zulassen aus. Erstellen Sie die Vertrauensrichtlinie, die im Thema des Verfahrens So bereiten Sie die Erstellung einer Rolle für den SAML 2.0-Verbund vor. Erstellen Sie dann eine Richtlinie, um Berechtigungen zu Ihrer Amazon Connect-Instance zuzuweisen. Berechtigungen beginnen mit Schritt 9 des Verfahrens So erstellen Sie eine Rolle für SAML einen Verbund.

Um eine Richtlinie für die Zuweisung von Berechtigungen für die IAM Rolle für SAML den Verbund zu erstellen

-

Wählen Sie auf der Seite Attach permissions policy (Berechtigungsrichtlinie anfügen) Create policy (Richtlinie erstellen) aus.

-

Wählen Sie auf der Seite Richtlinie erstellen die Option JSON.

-

Kopieren Sie eine der folgenden Beispielrichtlinien und fügen Sie sie in den JSON Richtlinien-Editor ein, wobei Sie den vorhandenen Text ersetzen. Sie können beide Richtlinien verwenden, um den SAML Verbund zu aktivieren, oder sie an Ihre spezifischen Anforderungen anpassen.

Verwenden Sie diese Richtlinie, um den Verbund für alle Benutzer einer bestimmten Amazon Connect-Instance zu aktivieren. Ersetzen Sie bei der SAML basierten Authentifizierung den Wert für durch

Resourceden Wert ARN für die Instanz, die Sie erstellt haben:{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": [ "arn:aws:connect:us-east-1:361814831152:instance/2fb42df9-78a2-2e74-d572-c8af67ed289b/user/${aws:userid}" ] } ] }Verwenden Sie diese Richtlinie, um den Verbund für eine bestimmte Amazon Connect-Instance zu aktivieren. Ersetzen Sie den Wert für die

connect:InstanceIddurch die Instance-ID Ihrer Instance.{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": "2fb42df9-78a2-2e74-d572-c8af67ed289b" } } } ] }Verwenden Sie diese Richtlinie, um den Verbund für eine bestimmte mehrere Instances zu aktivieren. Beachten Sie die Klammern um die aufgelistete InstanzIDs.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement2", "Effect": "Allow", "Action": "connect:GetFederationToken", "Resource": "*", "Condition": { "StringEquals": { "connect:InstanceId": [ "2fb42df9-78a2-2e74-d572-c8af67ed289b", "1234567-78a2-2e74-d572-c8af67ed289b"] } } } ] } -

Nachdem Sie die Richtlinie erstellt haben, wählen Sie Next: Review (Weiter: Prüfen) aus. Kehren Sie dann zu Schritt 10 im Verfahren So erstellen Sie eine Rolle für einen SAML basierten Verbund im Thema Erstellen einer Rolle für den SAML 2.0-Verbund (Konsole) zurück.

-

-

Konfigurieren Sie Ihr Netzwerk als SAML Anbieter für AWS. Weitere Informationen finden Sie unter Aktivieren des Zugriffs auf die AWS Managementkonsole für Verbundbenutzer der SAML Version 2.0.

-

Konfigurieren Sie SAML Assertionen für die Authentifizierungsantwort. Weitere Informationen finden Sie unter SAML Assertionen für die Authentifizierungsantwort konfigurieren.

-

Lassen Sie für Amazon Connect das Feld Anwendungsstart URL leer.

-

Überschreiben Sie den Application Consumer Service (ACS) URL in Ihrem Identitätsanbieter, um den regionalen Endpunkt zu verwenden, AWS-Region der mit dem Ihrer Amazon Connect Connect-Instance übereinstimmt. Weitere Informationen finden Sie unter Konfigurieren Sie den SAML Identitätsanbieter für die Verwendung regionaler Endpunkte.

-

Konfigurieren Sie den RelayState Ihres Identitätsanbieters, um auf Ihre Amazon Connect-Instance zu verweisen. Der StatusURL, der für das Relay verwendet werden soll, setzt sich wie folgt zusammen:

https://region-id.console.aws.amazon.com/connect/federate/instance-idErsetzen Sie den

region-idmit dem Namen der Region, in der Sie Ihre Amazon Connect Connect-Instance erstellt haben, z. B. us-east-1 für US East (Nord-Virginia). Ersetzen Sie dasinstance-iddurch die Instanz-ID für Ihre Instance.Für eine GovCloud Instanz URL ist das https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id

Anmerkung

Die Instance-ID für Ihre Instance finden Sie, indem Sie den Instance-Alias in der Amazon Connect-Konsole wählen. Die Instanz-ID besteht aus Zahlen und Buchstaben nach „/instance“ in der Instanz, die auf der Übersichtsseite angezeigt wird. ARN Die Instanz-ID in der folgenden Instanz ARN lautet beispielsweise 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:connect:us-east-1:450725743157:instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Konfigurieren Sie den SAML Identitätsanbieter für die Verwendung regionaler Endpunkte

Um die beste Verfügbarkeit zu gewährleisten, empfehlen wir, anstelle des globalen Standardendpunkts den regionalen SAML Endpunkt zu verwenden, der mit Ihrer Amazon Connect Connect-Instance übereinstimmt.

Die folgenden Schritte sind IdP-unabhängig; sie funktionieren für jeden SAML IdP (z. B. Okta, Ping, Shibboleth OneLogin, AzureAD und mehr). ADFS

-

Aktualisieren (oder überschreiben) Sie den Assertion Consumer Service (). ACS URL Es gibt zwei Möglichkeiten, dies zu realisieren.

-

Option 1: Laden Sie die AWS SAML Metadaten herunter und aktualisieren Sie das

LocationAttribut auf die Region Ihrer Wahl. Laden Sie diese neue Version der AWS SAML Metadaten in Ihren IdP.Im Folgenden sehen Sie ein Beispiel einer Revision:

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Option 2: Überschreiben Sie das AssertionConsumerService (ACS) URL in Ihrem IdP. IdPs Wie bei Okta, die vorgefertigte AWS Integrationen anbieten, können Sie das ACS URL in der Admin-Konsole überschreiben. AWS Verwenden Sie dasselbe Format, um zu einer Region Ihrer Wahl zu wechseln (z. B. https://

region-id.signin.aws.amazon.com/saml).

-

-

Aktualisieren Sie die zugehörige Vertrauensrichtlinie für eine Rolle:

-

Dieser Schritt muss für jede Rolle in jedem Konto ausgeführt werden, das dem angegebenen Identitätsanbieter vertraut.

-

Bearbeiten Sie die Vertrauensstellung und ersetzen Sie die singuläre

SAML:aud-Bedingung durch eine mehrwertige Bedingung. Beispielsweise:-

Standard: ":" /saml“.

SAML:audhttps://signin.aws.amazon.com -

Mit Änderungen: "

SAML:aud„: ["/https://signin.aws.amazon.com/saml", "https:/region-id.signin.aws.amazon.com/saml“]

-

-

Nehmen Sie diese Änderungen an den Vertrauensbeziehungen im Voraus vor. Sie sollten nicht im Rahmen eines Plans während eines Vorfalls durchgeführt werden.

-

-

Konfigurieren Sie einen Relay-Status für die regionsspezifische Konsolenseite.

-

Wenn Sie diesen letzten Schritt nicht ausführen, gibt es keine Garantie dafür, dass der Benutzer durch den regionsspezifischen Anmeldevorgang auf die SAML Anmeldeseite der Konsole innerhalb derselben Region weitergeleitet wird. Dieser Schritt ist je nach Identitätsanbieter sehr unterschiedlich, es gibt jedoch Blogs (z. B. How to Use to Automatic Direct Federated Users SAML to a Specific AWS Management Console Page

), in denen die Verwendung von Relay State für Deep Linking beschrieben wird. -

Verwenden Sie die für Ihren IdP geeigneten Technik/Parameter und setzen Sie den Relay-Status auf den entsprechenden Konsolenendpunkt (z. B. https://).

region-id.console.aws.amazon.com/connect/federate/instance-id).

-

Anmerkung

-

Stellen Sie sicher, dass dies in Ihren zusätzlichen Regionen nicht deaktiviert ist. STS

-

Stellen Sie sicher, SCPs dass keine STS Aktionen in Ihren zusätzlichen Regionen verhindert werden.

Verwenden Sie ein Ziel in Ihrem Relay-Status URL

Wenn Sie den Relay-Status für Ihren Identitätsanbieter konfigurieren, können Sie das Zielargument in verwenden, um Benutzer URL zu einer bestimmten Seite in Ihrer Amazon Connect Connect-Instance zu leiten. Verwenden Sie beispielsweise einen Link, um den CCP direkt zu öffnen, wenn sich ein Agent anmeldet. Dem Benutzer muss ein Sicherheitsprofil zugewiesen werden, das den Zugriff auf diese Seite in der Instance ermöglicht. Um beispielsweise Agenten an den zu sendenCCP, verwenden Sie für den Relay-Status einen URL ähnlichen Wert wie den folgenden. Sie müssen die URLKodierung

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Ein anderes Beispiel für einen gültigen Wert URL ist:

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

Für ein GovCloud Beispiel URL ist das https://console.amazonaws-us-gov.com/. Die Adresse wäre also:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Wenn Sie das Zielargument für eine URL externe Amazon Connect Connect-Instance konfigurieren möchten, z. B. für Ihre eigene benutzerdefinierte Website, fügen Sie diese externe Domain zunächst zu den genehmigten Ursprüngen des Kontos hinzu. Führen Sie z. B. die folgenden Schritte aus:

-

Fügen Sie in der Amazon Connect Connect-Konsole https://hinzu

your-custom-website.com zu Ihren genehmigten Ursprüngen hinzufügen. Detaillierte Anweisungen finden Sie unter Verwenden Sie eine Zulassungsliste für integrierte Anwendungen in Amazon Connect. -

Konfigurieren Sie den RelayState Ihres Identitätsanbieters auf

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Wenn sich Ihre Agenten anmelden, werden sie direkt zu https://weitergeleitet

your-custom-website.com.

Stellen Sie eine Verbindung zu Ihrer Amazon Connect-Instance her.

Fügen Sie Benutzer zu Ihrer Connect-Instance hinzu und stellen Sie sicher, dass die Benutzernamen genau mit den Benutzernamen in Ihrem bestehenden Verzeichnis übereinstimmen. Wenn die Namen nicht übereinstimmen, können sich Benutzer beim Identitätsanbieter anmelden, aber nicht bei Amazon Connect, weil in Amazon Connect kein Benutzerkonto mit diesem Benutzernamen existiert. Sie können Benutzer manuell auf der Seite Benutzerverwaltung hinzufügen, oder Sie können Benutzer zusammen mit der CSV Vorlage massenweise hochladen. Nachdem Sie die Benutzer in Amazon Connect hochgeladen haben, können Sie ihnen Sicherheitsprofile und andere Einstellungen zuweisen.

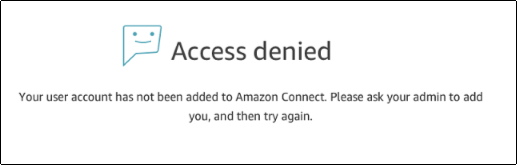

Wenn sich ein Benutzer beim Identitätsanbieter anmeldet, jedoch kein Konto mit demselben Benutzernamen in Amazon Connect gefunden wird, wird die folgende Meldung Access denied (Zugriff verweigert) angezeigt.

Hochladen von mehreren Benutzern mit der Vorlage

Sie können Ihre Benutzer importieren, indem Sie sie zu einer CSV Datei hinzufügen. Anschließend können Sie die CSV Datei in Ihre Instanz importieren, wodurch alle Benutzer in der Datei hinzugefügt werden. Wenn Sie Benutzer hinzufügen, indem Sie eine CSV Datei hochladen, stellen Sie sicher, dass Sie die Vorlage für SAML Benutzer verwenden. Sie finden sie auf der Seite User Management (Benutzermanagement) in Amazon Connect. Für die SAML basierte Authentifizierung wird eine andere Vorlage verwendet. Wenn Sie die Vorlage bereits heruntergeladen haben, sollten Sie die auf der Seite Benutzerverwaltung verfügbare Version herunterladen, nachdem Sie Ihre Instanz mit SAML basierter Authentifizierung eingerichtet haben. Die Vorlage sollte keine Spalte für E-Mail oder Passwort enthalten.

SAMLBenutzeranmeldung und Sitzungsdauer

Wenn Sie Amazon Connect verwendenSAML, müssen sich Benutzer über Ihren Identitätsanbieter (IdP) bei Amazon Connect anmelden. Ihr IdP ist für die Integration mit AWS konfiguriert. Nach der Authentifizierung wird für die Sitzung ein Token erstellt. Der Benutzer wird dann an Ihre Amazon Connect-Instance umgeleitet und automatisch bei über Single Sign-On angemeldet.

Als Methode hat sich auch bewährt, ein Verfahren festzulegen, bei dem sich Ihre -Benutzer nach Beendigung der Amazon Connect-Nutzung abmelden können. Sie sollten sich sowohl bei Amazon Connect als auch von bei Ihrem Identitätsanbieter abmelden. Andernfalls kann sich die nächste Person, die sich am gleichen Computer anmeldet, ohne Passwort bei Amazon Connect anmelden, da der Token für die vorherigen Sitzungen für die Dauer der Sitzung weiterhin gültig ist. Es ist 12 Stunden gültig.

Erläuterungen zum SitzungsFlow

Amazon Connect-Sitzungen laufen 12 Stunden nach der Anmeldung eines Benutzers ab. Nach 12 Stunden werden die Benutzer automatisch abgemeldet, auch wenn sie gerade telefonieren. Wenn Ihre Kundendienstmitarbeiter mehr als 12 Stunden angemeldet bleiben, müssen sie den Sitzungs-Token aktualisieren, bevor er abläuft. Um eine neue Sitzung zu erstellen, müssen sich die Kundendienstmitarbeiter von Amazon Connect und Ihrem Identitätsanbieter abmelden und sich erneut anmelden. Dadurch wird der auf dem Token eingestellte Sitzungs-Timer zurückgesetzt, sodass Kundendienstmitarbeiter bei einem aktiven Kontakt mit einem Kunden nicht abgemeldet werden. Läuft eine Sitzung ab, während ein Benutzer angemeldet ist, wird die folgende Meldung angezeigt. Um Amazon Connect erneut zu verwenden, muss sich der Benutzer bei Ihrem Identitätsanbieter anmelden.

Anmerkung

Wenn Sie bei der Anmeldung die Meldung Sitzung abgelaufen sehen, müssen Sie wahrscheinlich nur das Sitzungstoken aktualisieren. Gehen Sie zu Ihrem Identitätsanbieter und melden Sie sich an. Aktualisieren Sie die Amazon-Connect-Seite. Wenn Sie diese Nachricht weiterhin erhalten, wenden Sie sich an Ihr IT-Team.