Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Un grupo de seguridad de AWS actúa como un firewall virtual para que EC2 las instancias controlen el tráfico entrante y saliente. De forma predeterminada, la CNI de Amazon VPC utilizará grupos de seguridad asociados al ENI principal del nodo. Más específicamente, todos los ENI asociados a la instancia tendrán los mismos grupos de EC2 seguridad. Por lo tanto, cada pod de un nodo comparte los mismos grupos de seguridad que el nodo en el que se ejecuta.

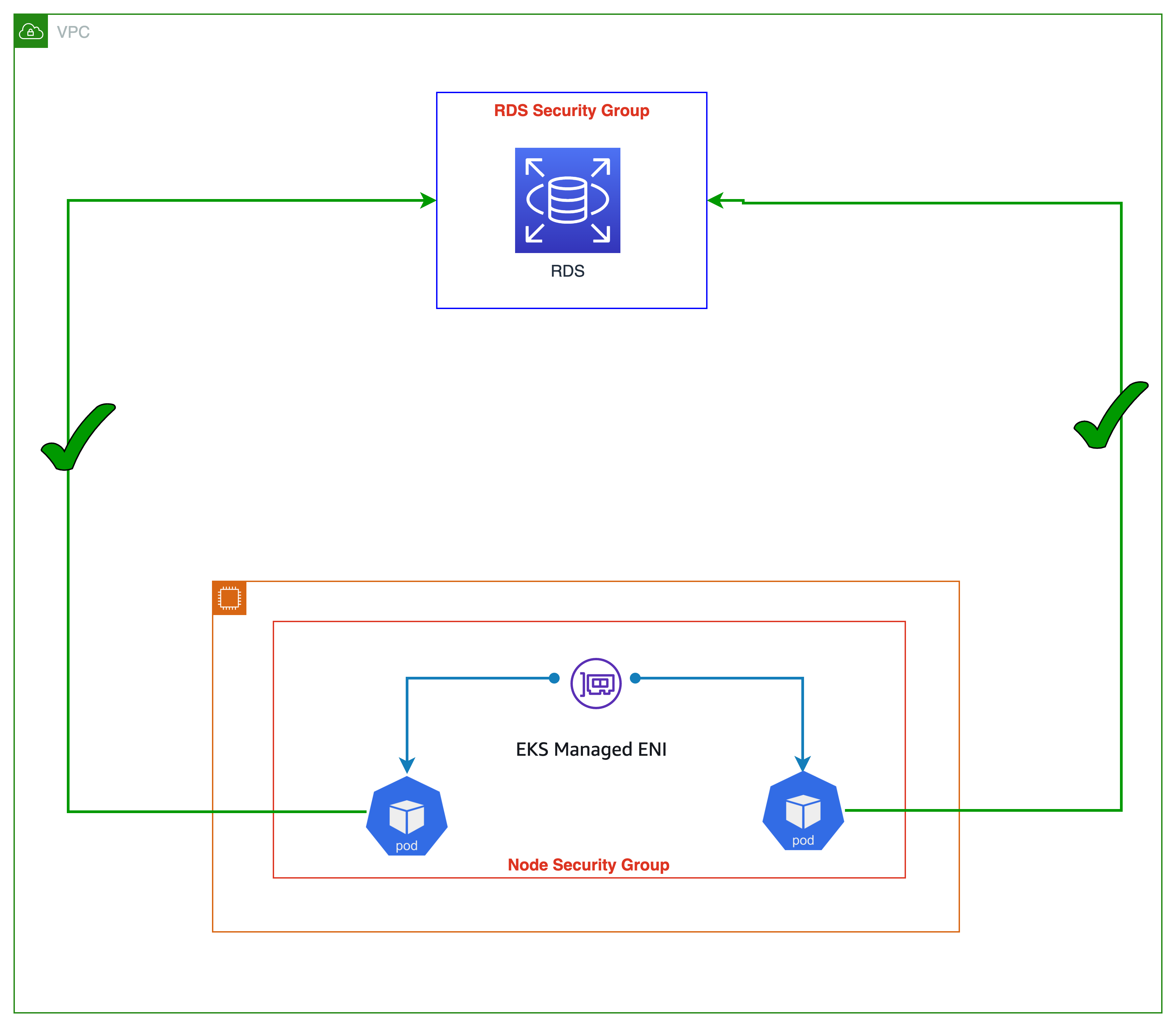

Como se ve en la imagen siguiente, todos los pods de aplicaciones que funcionen en los nodos de trabajo tendrán acceso al servicio de base de datos de RDS (teniendo en cuenta que el RDS inbound permite el grupo de seguridad de los nodos). Los grupos de seguridad son demasiado generales porque se aplican a todos los pods que se ejecutan en un nodo. Los grupos de seguridad para Pods permiten segmentar la red de las cargas de trabajo, lo que constituye una parte esencial de una buena estrategia de defensa exhaustiva.

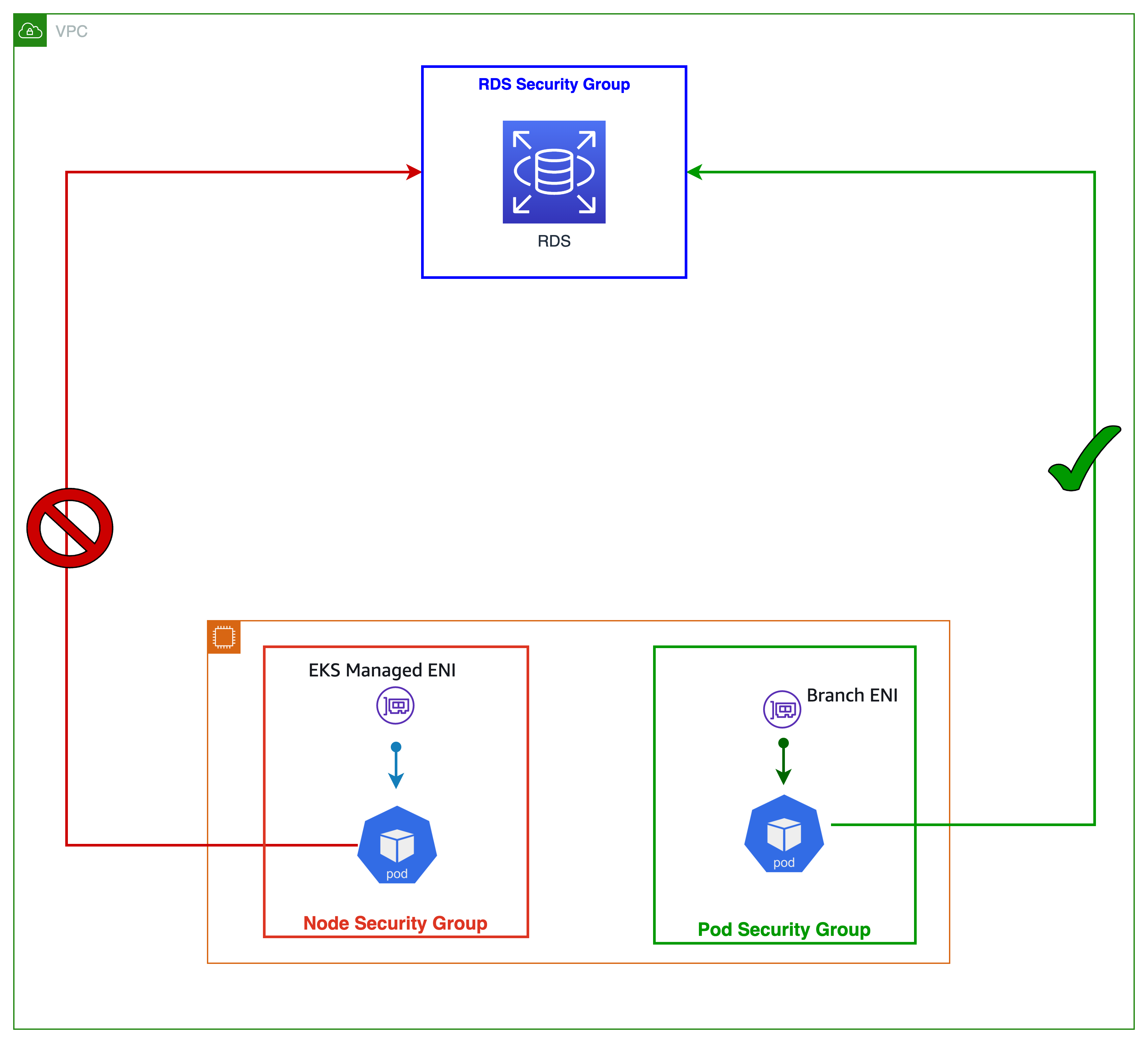

Con los grupos de seguridad para los pods, puede mejorar la eficiencia informática al ejecutar aplicaciones con diferentes requisitos de seguridad de red en recursos informáticos compartidos. Se pueden definir varios tipos de reglas de seguridad, como Pod-to-Pod los servicios de Pod-to-External AWS, en un solo lugar con grupos de EC2 seguridad y aplicarlos a las cargas de trabajo con Kubernetes nativo. APIs La siguiente imagen muestra los grupos de seguridad aplicados a nivel de pod y cómo simplifican la implementación de la aplicación y la arquitectura de nodos. El pod ahora puede acceder a la base de datos de Amazon RDS.

Puedes habilitar los grupos de seguridad para los pods configurando el ENABLE_POD_ENI=true CNI de VPC. Una vez activado, el controlador de recursos de VPCAmazonEKSVPCResourceController administrada al rol de clúster que acompaña a su clúster de Amazon EKS.

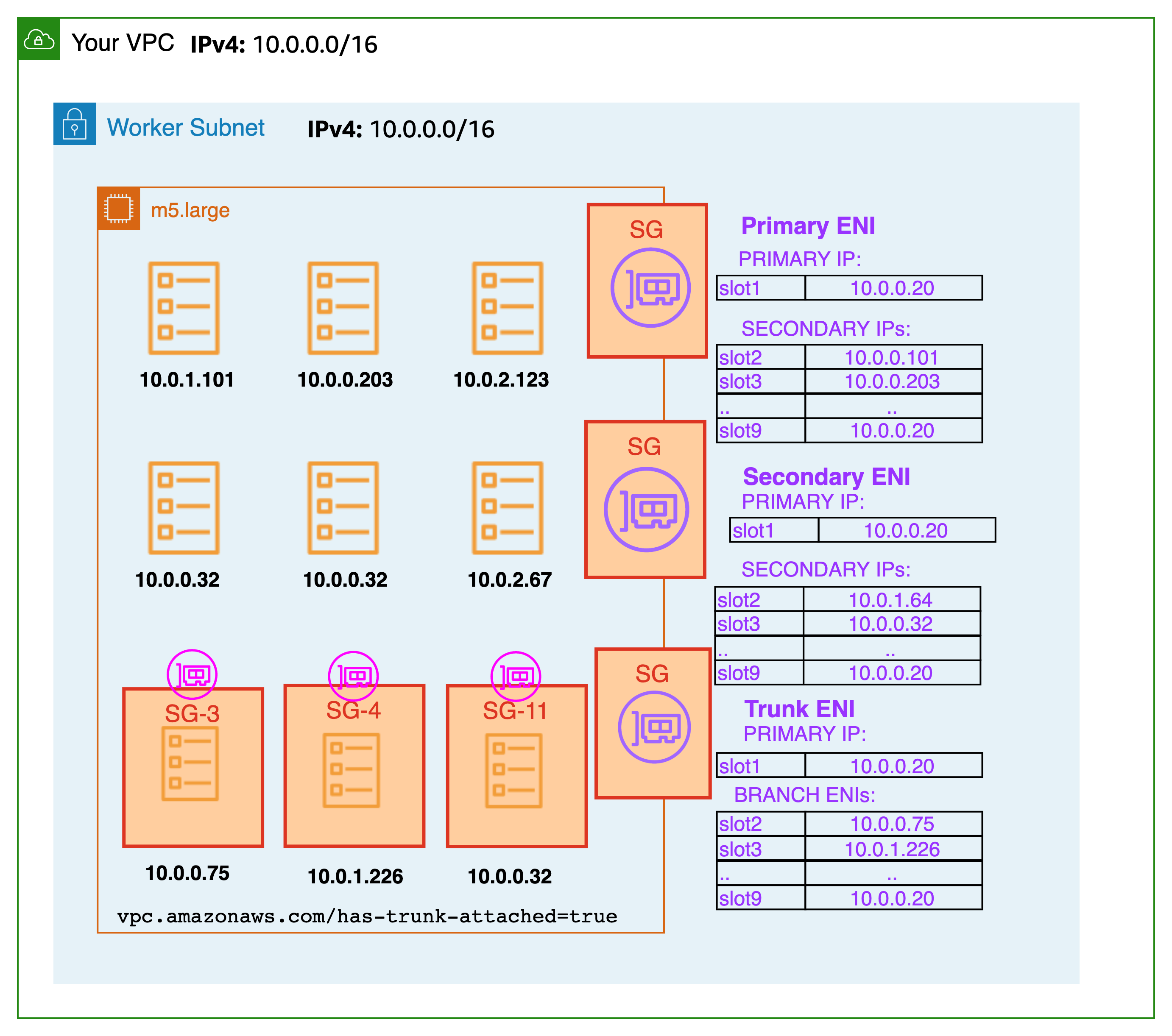

El controlador también crea interfaces de rama denominadas «aws-k8s-branch-eni» y las asocia a la interfaz troncal. A los pods se les asigna un grupo de seguridad mediante el recurso SecurityGroupPolicy

La capacidad de la interfaz de la sucursal se suma a los límites de tipos de instancia existentes para las direcciones IP secundarias. Los pods que usan grupos de seguridad no se tienen en cuenta en la fórmula de max-pods y, si usas un grupo de seguridad para los pods, debes considerar la posibilidad de aumentar el valor de max-pods o estar de acuerdo con ejecutar menos pods de los que el nodo realmente puede admitir.

Un m5.large puede tener hasta 9 interfaces de red de sucursales y hasta 27 direcciones IP secundarias asignadas a sus interfaces de red estándar. Como se muestra en el siguiente ejemplo, el número máximo de pods predeterminado para un m5.large es 29, y EKS cuenta los pods que utilizan grupos de seguridad para calcular el número máximo de pods. Consulta la guía del usuario de EKS para obtener instrucciones sobre cómo cambiar los max-pods de los nodos.

Cuando los grupos de seguridad para los pods se utilizan en combinación con redes personalizadas, se utiliza el grupo de seguridad definido en los grupos de seguridad para los pods en lugar del grupo de seguridad especificado en el. ENIConfig Como resultado, cuando las redes personalizadas estén habilitadas, evalúe cuidadosamente el orden de los grupos de seguridad y utilice los grupos de seguridad por pod.

Recomendaciones

Deshabilite TCP Early Demux para Liveness Probe

Si utilizas sondas activas o de preparación, también tendrás que deshabilitar la demultiplexación temprana de TCP para que el kubelet pueda conectarse a los pods de las interfaces de red de las sucursales a través de TCP. Esto solo es necesario en modo estricto. Para ello, ejecute el siguiente comando:

kubectl edit daemonset aws-node -n kube-system

En la initContainer sección, cambie el valor de DISABLE_TCP_EARLY_DEMUX a true.

Utilice Security Group For Pods para aprovechar la inversión existente en configuración de AWS.

Los grupos de seguridad facilitan la restricción del acceso de la red a los recursos de la VPC, como las bases de datos o las instancias de RDS. EC2 Una clara ventaja de los grupos de seguridad por pod es la oportunidad de reutilizar los recursos de grupos de seguridad de AWS existentes. Si utiliza grupos de seguridad como firewall de red para limitar el acceso a sus servicios de AWS, le sugerimos que aplique grupos de seguridad a los pods mediante Branch ENIs. Considere la posibilidad de utilizar grupos de seguridad para los pods si va a transferir aplicaciones de EC2 instancias a EKS y limitar el acceso a otros servicios de AWS con grupos de seguridad.

Configure el modo de aplicación del grupo de seguridad de Pod

La versión 1.11 del complemento CNI de Amazon VPC agregó una nueva configuración denominada POD_SECURITY_GROUP_ENFORCING_MODE («modo de aplicación»). El modo de aplicación controla qué grupos de seguridad se aplican al pod y si la NAT de origen está habilitada. Puede especificar el modo de aplicación como estricto o estándar. El valor predeterminado es estricto, lo que refleja el comportamiento anterior del CNI de la VPC con ENABLE_POD_ENI el valor establecido en. true

En el modo estricto, solo se aplican los grupos de seguridad ENI de la sucursal. La NAT de origen también está desactivada.

En el modo estándar, se aplican los grupos de seguridad asociados tanto al ENI principal como al ENI de sucursal (asociado al módulo). El tráfico de red debe cumplir con ambos grupos de seguridad.

aviso

Cualquier cambio de modo solo afectará a los pods recién lanzados. Los pods existentes utilizarán el modo que se configuró cuando se creó el pod. Los clientes deberán reciclar los pods existentes con grupos de seguridad si quieren cambiar el comportamiento del tráfico.

Modo obligatorio: utilice el modo estricto para aislar el tráfico de nodos y pods:

De forma predeterminada, los grupos de seguridad de los pods están configurados en «modo estricto». Usa esta configuración si debes separar completamente el tráfico del pod del resto del tráfico del nodo. En modo estricto, la NAT de origen está desactivada para poder utilizar los grupos de seguridad salientes del ENI de la sucursal.

aviso

Cuando se habilita el modo estricto, todo el tráfico saliente de un pod abandonará el nodo y entrará en la red de VPC. El tráfico entre los pods del mismo nodo pasará por la VPC. Esto aumenta el tráfico de VPC y limita las funciones basadas en nodos. No NodeLocal DNSCache es compatible con el modo estricto.

Modo obligatorio: utilice el modo estándar en las siguientes situaciones

La IP de origen del cliente es visible para los contenedores del pod

Si necesitas mantener la IP de origen del cliente visible para los contenedores del pod, considera POD_SECURITY_GROUP_ENFORCING_MODE configurarla enstandard. Los servicios de Kubernetes admiten externalTrafficPolicy =local para permitir la conservación de la IP de origen del cliente (tipo clúster de tipo predeterminado). Ahora puedes ejecutar servicios de Kubernetes de este tipo NodePort y LoadBalancer usar instancias de destino externalTrafficPolicy configuradas en Local en el modo estándar. Localconserva la IP de origen del cliente y evita un segundo salto de tipo Servicios LoadBalancer . NodePort

Despliegue NodeLocal DNSCache

Cuando utilices grupos de seguridad para los pods, configura el modo estándar para que sea compatible con los pods que los usen NodeLocal DNSCache

NodeLocal DNSCache no se admite en modo estricto, ya que todo el tráfico de red, incluso el del nodo, entra en la VPC.

Compatible con la política de red de Kubernetes

Recomendamos utilizar el modo de aplicación estándar cuando se utilice la política de red con los pods que tengan grupos de seguridad asociados.

Recomendamos encarecidamente utilizar grupos de seguridad para los pods a fin de limitar el acceso a nivel de red a los servicios de AWS que no forman parte de un clúster. Tenga en cuenta las políticas de red para restringir el tráfico de red entre los pods de un clúster, lo que suele denominarse tráfico este/oeste.

Identifique las incompatibilidades con los grupos de seguridad por pod

Las instancias basadas en Windows y las que no son de Nitro no admiten grupos de seguridad para los pods. Para utilizar grupos de seguridad con los pods, las instancias deben estar etiquetadas con. isTrunkingEnabled Utilice políticas de red para administrar el acceso entre pods en lugar de grupos de seguridad si sus pods no dependen de ningún servicio de AWS dentro o fuera de su VPC.

Utilice grupos de seguridad por pod para controlar de forma eficaz el tráfico a los servicios de AWS

Si una aplicación que se ejecuta en el clúster de EKS tiene que comunicarse con otro recurso de la VPC, por ejemplo, una base de datos de RDS, considere SGs utilizarla para pods. Si bien hay motores de políticas que permiten especificar un CIDR o un nombre de DNS, son una opción menos óptima cuando se comunica con los servicios de AWS que tienen puntos de enlace que residen dentro de una VPC.

Por el contrario, las políticas de red

Amazon EKS le permite utilizar motores de políticas de red como Calico

Etiquete un solo grupo de seguridad para usar AWS Loadbalancer Controller

Cuando se asignan muchos grupos de seguridad a un pod, Amazon EKS recomienda etiquetar un único grupo de seguridad como kubernetes.io/cluster/$name

Configure la NAT para el tráfico saliente

La NAT de origen está deshabilitada para el tráfico saliente de los pods a los que se les han asignado grupos de seguridad. En el caso de los pods que utilizan grupos de seguridad que requieren acceso a Internet, lance nodos de trabajo en subredes privadas configuradas con una instancia o puerta de enlace de NAT y active la SNAT externa en la CNI.

kubectl set env daemonset -n kube-system aws-node AWS_VPC_K8S_CNI_EXTERNALSNAT=true

Implemente pods con grupos de seguridad en subredes privadas

Los pods a los que se les asignan grupos de seguridad deben ejecutarse en nodos que estén desplegados en subredes privadas. Ten en cuenta que los pods con grupos de seguridad asignados implementados en subredes públicas no podrán acceder a Internet.

Verifica los terminationGracePeriodsegundos en el archivo de especificaciones del pod

Asegúrese de que no terminationGracePeriodSeconds sea cero en el archivo de especificaciones del pod (30 segundos por defecto). Esto es esencial para que Amazon VPC CNI elimine la red Pod del nodo de trabajo. Cuando se establece en cero, el complemento CNI no elimina la red Pod del host y el ENI de la sucursal no se limpia de manera efectiva.

Uso de grupos de seguridad para cápsulas con Fargate

Los grupos de seguridad para los pods que se ejecutan en Fargate funcionan de forma muy similar a los pods que se ejecutan en los nodos de EC2 trabajo. Por ejemplo, debe crear el grupo de seguridad antes de hacer referencia a él en el SecurityGroupPolicy que asocie a su Fargate Pod. De forma predeterminada, el grupo de seguridad del clúster se asigna a todos los Fargate Pods cuando no se asigna explícitamente SecurityGroupPolicy un a un Fargate Pod. Por motivos de simplicidad, es posible que desees añadir el grupo de seguridad del clúster al de un Fagate Pod SecurityGroupPolicy ; de lo contrario, tendrás que añadir las reglas mínimas del grupo de seguridad a tu grupo de seguridad. Puedes encontrar el grupo de seguridad del clúster mediante la API describe-cluster.

aws eks describe-cluster --name CLUSTER_NAME --query 'cluster.resourcesVpcConfig.clusterSecurityGroupId'cat >my-fargate-sg-policy.yaml <<EOF

apiVersion: vpcresources.k8s.aws/v1beta1

kind: SecurityGroupPolicy

metadata:

name: my-fargate-sg-policy

namespace: my-fargate-namespace

spec:

podSelector:

matchLabels:

role: my-fargate-role

securityGroups:

groupIds:

- cluster_security_group_id

- my_fargate_pod_security_group_id

EOFLas reglas mínimas de los grupos de seguridad se muestran aquí. Estas reglas permiten que los Fargate Pods se comuniquen con servicios integrados en el clúster, como kube-apiserver, kubelet y CoredNS. También necesitas añadir reglas para permitir las conexiones entrantes y salientes desde y hacia tu Fargate Pod. Esto permitirá que tu pod se comunique con otros pods o recursos de tu VPC. Además, debes incluir reglas para que Fargate extraiga imágenes de contenedores de Amazon ECR u otros registros de contenedores, como. DockerHub Para obtener más información, consulte los rangos de direcciones IP de AWS en la Referencia general de AWS.

Puedes usar los siguientes comandos para buscar los grupos de seguridad aplicados a un Fargate Pod.

kubectl get pod FARGATE_POD -o jsonpath='{.metadata.annotations.vpc\.amazonaws\.com/pod-eni}{"\n"}'Anota el eNIID del comando anterior.

aws ec2 describe-network-interfaces --network-interface-ids ENI_ID --query 'NetworkInterfaces[*].Groups[*]'Los pods Fargate existentes se deben eliminar y volver a crear para poder aplicar los nuevos grupos de seguridad. Por ejemplo, el siguiente comando inicia la implementación de la aplicación de ejemplo. Para actualizar pods específicos, puedes cambiar el espacio de nombres y el nombre de la implementación en el siguiente comando.

kubectl rollout restart -n example-ns deployment example-pod