Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Un almacén de AWS CloudHSM claves es un almacén de claves personalizado respaldado por un AWS CloudHSM clúster. Cuando crea uno AWS KMS key en un almacén de claves personalizado, AWS KMS genera y almacena material de claves no extraíble para la clave de KMS en un AWS CloudHSM clúster que usted posee y administra. Cuando utilizas una clave KMS en un almacén de claves personalizado, las operaciones criptográficas se realizan HSMs en el clúster. Esta función combina la comodidad y la amplia integración AWS KMS con el control adicional de un AWS CloudHSM clúster en su Cuenta de AWS entorno.

AWS KMS proporciona soporte completo de consola y API para crear, usar y administrar sus almacenes de claves personalizados. Puede usar las claves KMS de su almacén de claves personalizado de la misma manera que usa cualquier clave KMS. Por ejemplo, puede usar las claves KMS para generar claves de datos y para cifrar datos. También puede usar las claves de KMS en su almacén de claves personalizado con AWS servicios que admitan las claves administradas por el cliente.

¿Necesito un almacén de claves personalizado?

Para la mayoría de los usuarios, el almacén de AWS KMS claves predeterminado, que está protegido por módulos criptográficos validados por el FIPS 140-3

Sin embargo, puede plantearse crear un almacén de claves personalizado si su organización cumple alguno de los siguientes requisitos:

-

Tiene claves que deben protegerse de forma explícita en un HSM de un solo inquilino o en un HSM sobre el que tiene control directo.

-

Necesita poder eliminar inmediatamente el material clave de. AWS KMS

-

Debe poder auditar todo el uso de sus claves de forma independiente AWS KMS o AWS CloudTrail.

¿Cómo funcionan los almacenes de claves personalizados?

Cada almacén de claves personalizado está asociado a un AWS CloudHSM clúster de su Cuenta de AWS. Al conectar el almacén de claves personalizado a su clúster, AWS KMS crea la infraestructura de red necesaria para la conexión. A continuación, inicia sesión en el AWS CloudHSM cliente de claves del clúster con las credenciales de un usuario criptográfico dedicado del clúster.

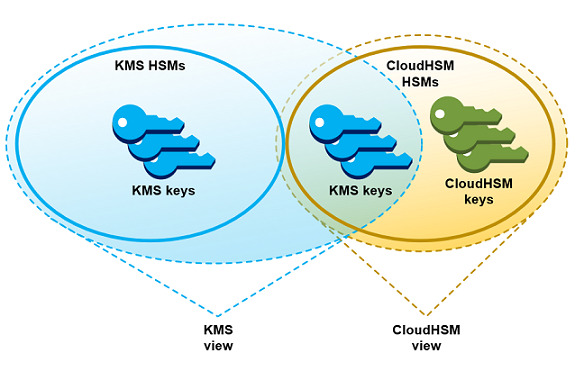

Puede crear y administrar sus almacenes de claves personalizados AWS KMS y crear y administrar sus clústeres de HSM en AWS CloudHSM. Al crear AWS KMS keys en un almacén de claves AWS KMS personalizado, puede ver y administrar las claves de KMS en AWS KMSél. Pero también puede ver y administrar su material de claves en AWS CloudHSM, de igual modo que haría con otras claves en el clúster.

Puede crear claves KMS de cifrado simétrico con el material de claves generado AWS KMS en su almacén de claves personalizado. A continuación, utilice las mismas técnicas para ver y administrar las claves de KMS del almacén de claves personalizado que utiliza para las claves de KMS del almacén de AWS KMS claves. Puede controlar el acceso con políticas de claves y de IAM, crear etiquetas y alias, habilitar y desactivar las claves KMS y programar la eliminación de claves. Puede usar las claves de KMS para operaciones criptográficas y utilizarlas con AWS servicios que se integren con AWS KMS ellas.

Además, tiene el control total sobre el AWS CloudHSM clúster, lo que incluye la creación, la eliminación HSMs y la administración de las copias de seguridad. Puede usar el AWS CloudHSM cliente y las bibliotecas de software compatibles para ver, auditar y administrar el material clave de sus claves de KMS. Mientras el almacén de claves personalizadas esté desconectado, AWS KMS no podrá acceder a él y los usuarios no podrán utilizar las claves de KMS del almacén de claves personalizadas para operaciones criptográficas. Esta capa de control agregada convierte a los almacenes de claves personalizados en una solución potente para las organizaciones que la necesitan.

¿Por dónde empiezo?

Para crear y administrar un almacén de AWS CloudHSM claves, utilice las funciones de AWS KMS y AWS CloudHSM.

-

Comience en AWS CloudHSM. Cree un clúster de AWS CloudHSM activo o seleccione uno existente. El clúster debe tener al menos dos zonas de disponibilidad activas HSMs en diferentes zonas de disponibilidad. A continuación, cree una cuenta de usuario de criptografía (CU) dedicado en dicho clúster para AWS KMS.

-

En AWS KMS, cree un almacén de claves personalizado que esté asociado al AWS CloudHSM clúster seleccionado. AWS KMS proporciona una interfaz de administración completa que le permite crear, ver, editar y eliminar sus almacenes de claves personalizados.

-

Cuando esté listo para usar su almacén de claves personalizado, conéctelo al AWS CloudHSM clúster asociado. AWS KMS crea la infraestructura de red que necesita para soportar la conexión. A continuación, se registra en el clúster con las credenciales de la cuenta de usuario de criptografía dedicado para que pueda generar y administrar material de claves en el clúster.

-

Ahora, puede crear claves KMS de cifrado simétricas en su almacén de claves personalizado. Únicamente debe especificar el almacén de claves personalizado al crear la clave KMS.

Si se queda bloqueado en algún momento, puede buscar ayuda en el tema Resolver problemas de un almacén de claves personalizado. Si su pregunta no tiene respuesta, utilice el enlace de comentarios en la parte inferior de cada página de esta guía o escriba en el Foro de discusión de AWS Key Management Service

Cuotas

AWS KMS permite hasta 10 almacenes de claves personalizados en cada Cuenta de AWS región, incluidos los almacenes de AWS CloudHSM claves y los almacenes de claves externos, independientemente del estado de conexión. Además, hay cuotas de AWS KMS solicitud para el uso de claves KMS en un almacén de AWS CloudHSM claves.

Precios

Para obtener información sobre el costo de los almacenes de claves AWS KMS personalizados y las claves administradas por el cliente en un almacén de claves personalizado, consulte AWS Key Management Service los precios

Regiones

AWS KMS admite tiendas AWS CloudHSM clave en todos los Regiones de AWS lugares donde AWS KMS sea compatible, excepto en Asia Pacífico (Melbourne), China (Beijing), China (Ningxia) y Europa (España).

Características no admitidas

AWS KMS no admite las siguientes funciones en los almacenes de claves personalizadas.

AWS CloudHSM conceptos de almacén clave

En este tema se explican algunos de los términos y conceptos que se utilizan en las tiendas AWS CloudHSM clave.

AWS CloudHSM almacén de claves

Un almacén de AWS CloudHSM claves es un almacén de claves personalizado asociado a un AWS CloudHSM clúster que usted posee y administra. AWS CloudHSM los clústeres están respaldados por módulos de seguridad de hardware (HSMs) certificados según las normas FIPS 140-2 o FIPS 140-3 de nivel 3.

Cuando crea una clave KMS en su almacén de claves, AWS KMS genera una AWS CloudHSM clave simétrica del estándar de cifrado avanzado (AES) de 256 bits, persistente y no exportable en el clúster asociado. AWS CloudHSM Este material clave nunca lo deja sin cifrar. HSMs Cuando se utiliza una clave KMS en un almacén de AWS CloudHSM claves, las operaciones criptográficas se realizan HSMs en el clúster.

AWS CloudHSM los almacenes de claves combinan la práctica y completa interfaz de administración de claves AWS KMS con los controles adicionales que proporciona un AWS CloudHSM clúster de su Cuenta de AWS empresa. Esta función integrada le permite crear, administrar y usar las claves de KMS y, AWS KMS al mismo tiempo, mantener el control total de las HSMs que almacenan su material clave, incluida la administración de los clústeres y las copias de seguridad. HSMs Puede usar la AWS KMS consola APIs para administrar el almacén de AWS CloudHSM claves y sus claves KMS. También puede usar la AWS CloudHSM consola APIs, el software de cliente y las bibliotecas de software asociadas para administrar el clúster asociado.

Puede ver y administrar su almacén de AWS CloudHSM claves, editar sus propiedades y conectarlo y desconectarlo del AWS CloudHSM clúster asociado. Si necesita eliminar un almacén de AWS CloudHSM claves, primero debe eliminar las claves de KMS del almacén de claves programando su eliminación y esperando a que caduque el período de gracia. AWS CloudHSM Al eliminar el almacén de AWS CloudHSM claves AWS KMS, se elimina el recurso del AWS CloudHSM clúster, pero no lo afecta.

AWS CloudHSM clúster

Cada almacén de AWS CloudHSM claves está asociado a un AWS CloudHSM clúster. Cuando crea uno AWS KMS key en su almacén de AWS CloudHSM claves, AWS KMS crea su material clave en el clúster asociado. Al utilizar una clave de KMS en el almacén de claves de AWS CloudHSM , la operación criptográfica se realiza en el clúster asociado.

Cada AWS CloudHSM clúster solo se puede asociar a un almacén de AWS CloudHSM claves. El clúster que elija no se puede asociar a otro almacén de AWS CloudHSM claves ni compartir un historial de copias de seguridad con un clúster que esté asociado a otro almacén de AWS CloudHSM claves. El clúster debe estar inicializado y activo, y debe estar en la misma Cuenta de AWS región que el almacén de AWS CloudHSM claves. Puede crear un clúster nuevo o utilizar uno existente. AWS KMS no necesita el uso exclusivo del clúster. Para crear claves de KMS en el almacén de AWS CloudHSM claves, su clúster asociado, debe contener al menos dos claves activas HSMs. El resto de operaciones solo precisan un HSM.

El AWS CloudHSM clúster se especifica al crear el almacén de AWS CloudHSM claves y no se puede cambiar. Sin embargo, puede sustituir cualquier clúster que comparta un historial de copias de seguridad con el clúster original. De este modo podrá eliminar el clúster, en caso necesario, y reemplazarlo por uno creado a partir de una de sus copias de seguridad. Usted conserva el control total del AWS CloudHSM clúster asociado para poder administrar los usuarios y las claves, crear y eliminar HSMs, y usar y administrar las copias de seguridad.

Cuando esté listo para usar su almacén de AWS CloudHSM claves, lo conectará al AWS CloudHSM clúster asociado. Puede conectar y desconectar su almacén de claves personalizado en cualquier momento. Cuando el almacén de claves personalizado está conectado, se pueden crear y utilizar sus claves KMS. Cuando esté desconectado, podrá ver y administrar el almacén de AWS CloudHSM claves y sus claves KMS. Sin embargo, no puede crear nuevas claves de KMS ni utilizar las claves de KMS del almacén de AWS CloudHSM claves para operaciones criptográficas.

Usuario de criptografía de kmsuser

Para crear y administrar el material clave en el AWS CloudHSM clúster asociado en su nombre, AWS KMS utilice un usuario AWS CloudHSM criptográfico (CU) dedicado en el clúster denominadokmsuser. La kmsuser CU es una cuenta de CU estándar que se sincroniza automáticamente con todos los componentes del clúster y se guarda HSMs en las copias de seguridad del clúster.

Antes de crear el almacén de AWS CloudHSM claves, debe crear una cuenta de kmsuser CU en el AWS CloudHSM clúster mediante el comando user create de la CLI de CloudHSM. A continuación, al crear el almacén de AWS CloudHSM claves, debe proporcionar la contraseña de la kmsuser cuenta a. AWS KMS Al conectar el almacén de claves personalizado, AWS KMS inicia sesión en el clúster como kmsuser CU y cambia su contraseña. AWS KMS cifra la kmsuser contraseña antes de guardarla de forma segura. Cuando se gira la contraseña, la nueva contraseña se cifra y se almacena de la misma manera.

AWS KMS permanece conectado kmsuser mientras el almacén de AWS CloudHSM claves esté conectado. No debería usar esta cuenta de CU para otros fines. Sin embargo, conservará el control total de la cuenta del CU kmsuser. Podrá buscar las claves de propiedad de kmsuser en todo momento. Si es necesario, puede desconectar el almacén de claves personalizado, cambiar la contraseña de kmsuser, iniciar sesión en el clúster como kmsuser, y ver y administrar las claves propiedad de kmsuser.

Para obtener instrucciones sobre cómo crear la cuenta del CU kmsuser, consulte Crear el usuario de criptografía kmsuser.

Claves KMS en un almacén de AWS CloudHSM claves

Puede usar la AWS KMS API AWS KMS o para crear una AWS KMS keys en un almacén de AWS CloudHSM claves. Utilice la misma técnica que utilizaría en cualquier clave KMS. La única diferencia es que debe identificar el almacén de AWS CloudHSM claves y especificar que el origen del material de claves es el AWS CloudHSM clúster.

Cuando se crea una clave de KMS en un almacén de AWS CloudHSM claves, se AWS KMS crea la clave de KMS AWS KMS y se genera un material de clave simétrica del estándar de cifrado avanzado (AES) persistente y no exportable de 256 bits en el clúster asociado. Cuando se utiliza la AWS KMS clave en una operación criptográfica, la operación se realiza en el clúster mediante la clave AES basada en el AWS CloudHSM clúster. Aunque AWS CloudHSM admite claves simétricas y asimétricas de distintos tipos, los almacenes de claves solo admiten claves de AWS CloudHSM cifrado simétricas AES.

Puede ver las claves KMS en un AWS CloudHSM almacén de claves de la AWS KMS consola y utilizar las opciones de la consola para mostrar el ID del almacén de claves personalizado. También puede utilizar la DescribeKeyoperación para buscar el ID del almacén de AWS CloudHSM claves y el ID del AWS CloudHSM clúster.

Las claves de KMS de un almacén de claves funcionan igual que cualquier otra AWS CloudHSM clave de KMS de un almacén de claves AWS KMS. Los usuarios autorizados necesitan los permisos para usar y administrar las claves KMS. Se utilizan los mismos procedimientos de consola y las mismas operaciones de API para ver y administrar las claves de KMS en un almacén de AWS CloudHSM claves. Puede habilitar y desactivar claves KMS, crear y usar etiquetas y alias, y configurar y cambiar las políticas de claves y de IAM. Puede utilizar las claves de KMS de un almacén de AWS CloudHSM claves para realizar operaciones criptográficas y utilizarlas con AWS servicios integrados que admitan el uso de claves gestionadas por el cliente. Sin embargo, no puede activar la rotación automática de claves ni importar material de claves a una clave de KMS de un almacén de AWS CloudHSM claves.

También puede utilizar el mismo proceso para programar la eliminación de una clave KMS en un almacén de AWS CloudHSM claves. Una vez transcurrido el período de espera, AWS KMS elimina la clave de KMS de KMS. A continuación, hace todo lo posible por eliminar el material clave de la clave KMS del AWS CloudHSM clúster asociado. Sin embargo, es posible que deba eliminar el material de claves huérfano manualmente del clúster y de sus copias de seguridad.