Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Para crear nuevo material criptográfico para sus claves administradas por el cliente, puede crear nuevas claves KMS y, a continuación, cambiar sus aplicaciones o alias para que utilicen las claves. O bien, puede rotar el material de claves asociado a una clave KMS existente habilitando la rotación automática de claves o realizando la rotación bajo demanda.

De forma predeterminada, cuando se habilita la rotación automática de claves para una clave de KMS, se AWS KMS genera nuevo material criptográfico para la clave de KMS cada año. También puede especificar una opción personalizada rotation-period para definir el número de días después de activar la rotación automática de claves que AWS KMS rotará el material clave y el número de días que transcurrirán entre cada rotación automática a partir de entonces. Si necesita iniciar inmediatamente la rotación del material de claves, puede realizar la rotación bajo demanda, independientemente de si la rotación automática de claves está habilitada o no. Las rotaciones bajo demanda no cambian los programas de rotación automática existentes.

AWS KMS guarda todas las versiones anteriores del material criptográfico a perpetuidad para que pueda descifrar cualquier dato cifrado con esa clave KMS. AWS KMS no elimina ningún material de clave girada hasta que elimine la clave KMS. Puede realizar un seguimiento de la rotación del material clave de sus claves de KMS en Amazon CloudWatch y en la AWS Key Management Service consola. AWS CloudTrail También puede utilizar la GetKeyRotationStatusoperación para comprobar si la rotación automática está habilitada para una clave de KMS e identificar cualquier rotación que se esté realizando bajo demanda. Puede utilizar la ListKeyRotationsoperación para ver los detalles de las rotaciones completadas.

Cuando utiliza una clave KMS girada para cifrar datos, AWS KMS utiliza el material de clave actual. Cuando utiliza la clave KMS girada para descifrar el texto cifrado, AWS KMS utiliza la versión del material clave que se utilizó para cifrarlo. No puede seleccionar una versión concreta del material clave para las operaciones de descifrado; elige automáticamente la versión correcta. AWS KMS Como descifra de AWS KMS forma transparente con el material clave adecuado, puede utilizar de forma segura una clave KMS girada en las aplicaciones y Servicios de AWS sin cambios de código.

Sin embargo, la rotación de claves automática no afecta a los datos que la clave KMS protege. No rota las claves de datos que ha generado la clave KMS ni vuelve a cifrar los datos protegidos por la clave KMS. Además, no mitiga el efecto de una clave de datos comprometida.

AWS KMS admite la rotación de claves automática y bajo demanda solo para claves KMS de cifrado simétrico con el material de clave que crea. AWS KMS La rotación automática es opcional para las claves KMS administradas por el cliente. AWS KMS siempre rota el material clave de las claves de KMS AWS administradas cada año. La rotación de las claves KMS propiedad de AWS la administra el servicio de AWS propietario de la clave.

nota

El período de rotación Claves administradas por AWS cambió en mayo de 2022. Para obtener más información, consulte Claves administradas por AWS.

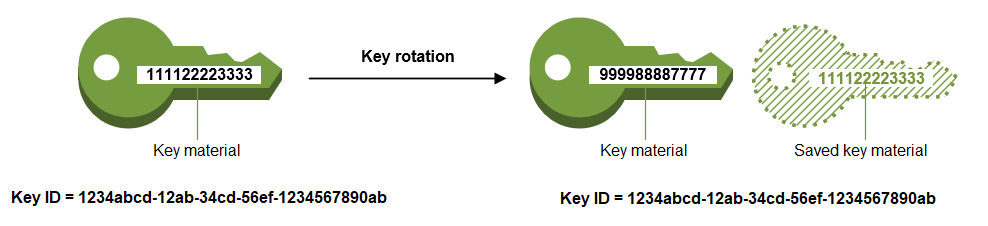

La rotación de claves cambia únicamente el material de claves, que es el secreto criptográfico que se usa en las operaciones de cifrado. La clave KMS es el mismo recurso lógico, independientemente de si el material de claves cambie o de cuántas veces lo haga. Las propiedades de la clave KMS no cambian, tal y como se muestra en la siguiente imagen.

Podría optar por crear una nueva clave KMS y utilizarla en lugar de la clave KMS original. Esto tiene el mismo efecto que rotar el material de claves de una clave KMS existente, así que a menudo se considera una rotación manual de la clave. La rotación manual es una buena opción si quiere rotar las claves KMS que no cumplen los requisitos para la rotación automática de claves, incluidas las claves KMS asimétricas, las claves KMS HMAC, claves KMS en almacenes de claves personalizadas y claves KMS con material de claves importado.

Rotación de claves y precios

AWS KMS cobra una cuota mensual por la primera y la segunda rotación del material clave conservado para su clave KMS. Este aumento de precio está limitado a la segunda rotación y las rotaciones posteriores no se facturarán. Consulte los Precios de AWS Key Management Service

nota

Puedes usar AWS Cost Explorer Service para ver un desglose de los cargos por almacenamiento de claves. Por ejemplo, puede filtrar la vista para ver los cargos totales de las claves facturadas como claves de KMS actuales y rotadas especificando $REGION-KMS-Keys en Tipo de uso y agrupando los datos por Operación de la API.

Es posible que siga viendo instancias de la operación de la API Unknown heredada para fechas antiguas.

Rotación de claves y cuotas

Cada clave KMS cuenta como una clave para el cálculo de las cuotas de recursos clave, independientemente del número de versiones de material de claves rotadas.

Para obtener información detallada sobre el material de claves y la rotación, consulte los Detalles criptográficos de AWS Key Management Service.

¿Por qué rotar las claves de KMS?

Las mejores prácticas criptográficas desaconsejan la reutilización extensiva de las claves que cifran los datos directamente, como las claves de datos que se generan. AWS KMS Cuando las claves de datos de 256 bits cifran millones de mensajes, estas pueden fatigarse y empezar a producir texto cifrado con patrones sutiles que los actores inteligentes pueden aprovechar para descubrir los bits de la clave. Para evitar que las claves se fatiguen, lo mejor es utilizar las claves de datos una vez o solo unas cuantas veces, lo que permite rotar el material de la clave de forma eficaz.

Sin embargo, las claves de KMS se utilizan con mayor frecuencia como claves de encapsulamiento, también conocidas como claves de cifrado de claves. En lugar de cifrar los datos, las claves de encapsulamiento cifran las claves de datos que cifran los datos. Por lo tanto, se utilizan con mucha menos frecuencia que las claves de datos y casi nunca se reutilizan lo suficiente como para correr el riesgo de que se fatiguen las claves.

A pesar de que el riesgo de fatiga es muy bajo, es posible que tenga que cambiar sus claves de KMS debido a normas comerciales o contractuales o a normativas gubernamentales. Cuando se vea en la obligación de rotar las claves de KMS, le recomendamos que utilice la rotación automática de claves cuando se permita y la rotación manual de claves cuando no se admita la rotación automática de claves.

Podría considerar la realización de rotaciones bajo demanda para demostrar las capacidades de rotación de material de claves o para validar los scripts de automatización. Recomendamos utilizar rotaciones bajo demanda para las rotaciones no planificadas y utilizar la rotación automática de claves con un periodo de rotación personalizado siempre que sea posible.

Cómo funciona la rotación de claves

La rotación de claves AWS KMS está diseñada para ser transparente y fácil de usar. AWS KMS admite la rotación de claves automática y bajo demanda opcional solo para las claves administradas por el cliente.

- Rotación automática de claves

-

AWS KMS gira la clave KMS automáticamente en la siguiente fecha de rotación definida por su período de rotación. No necesita recordar ni programar la actualización.

- Rotación bajo demanda

-

Inicie de inmediato la rotación del material de claves asociado a su clave KMS, independientemente de si la rotación automática de claves está habilitada o no.

- Administración de material de claves

-

AWS KMS conserva todo el material clave de una clave KMS, incluso si la rotación de claves está desactivada. AWS KMS elimina el material clave solo cuando se elimina la clave KMS.

- Uso de material de claves

-

Cuando utiliza una clave KMS girada para cifrar datos, AWS KMS utiliza el material de clave actual. Cuando se utiliza la clave KMS rotada para descifrar el texto cifrado, AWS KMS utiliza la misma versión del material de claves utilizado para cifrarlo. No puede seleccionar una versión concreta del material clave para las operaciones de descifrado, sino que elige AWS KMS automáticamente la versión correcta.

- Periodo de rotación

-

El período de rotación define el número de días después de activar la rotación automática de claves que AWS KMS rotarán el material clave y el número de días que transcurrirán entre cada rotación automática de claves a partir de entonces. Si no especifica un valor para

RotationPeriodInDaysal habilitar la rotación automática de claves, el valor predeterminado es de 365 días.Puede utilizar la clave de RotationPeriodInDays condición kms: para restringir aún más los valores que los directores pueden especificar en el

RotationPeriodInDaysparámetro. - Fecha de rotación

-

AWS KMS gira automáticamente la clave KMS en la fecha de rotación definida por el período de rotación. El periodo de rotación predeterminado es de 365 días.

- Claves administradas por el cliente

-

Como la rotación automática de claves es opcional en las claves administradas por el cliente y se puede habilitar y deshabilitar en cualquier momento, la fecha de rotación depende de la fecha en que se habilitó la rotación por última vez. La fecha puede cambiar si modifica el periodo de rotación de una clave en la que anteriormente había habilitado la rotación automática de claves. La fecha de rotación puede cambiar muchas veces durante la vida de la clave.

Por ejemplo, si crea una clave administrada por el cliente el 1 de enero de 2022 y habilita la rotación automática de claves con el periodo de rotación predeterminado de 365 días el 15 de marzo de 2022, AWS KMS rota el material de claves el 15 de marzo de 2023, el 15 de marzo de 2024 y, a partir de entonces, cada 365 días.

En los siguientes ejemplos se supone que la rotación automática de claves estaba habilitada con el periodo de rotación predeterminado de 365 días. Estos ejemplos muestran casos especiales que podrían afectar al periodo de rotación de una clave.

-

Deshabilitar la rotación de claves: si deshabilita la rotación automática de claves en cualquier momento, la clave de KMS seguirá utilizando la versión del material de claves que utilizaba cuando la rotación estaba deshabilitada. Si vuelve a activar la rotación automática de claves, AWS KMS gira el material clave en función de la nueva fecha de activación de la rotación.

-

Teclas KMS deshabilitadas: mientras una clave KMS esté deshabilitada, AWS KMS no la rota. Sin embargo, el estado de rotación de clave no cambia y no puede cambiarlo mientras la clave KMS esté deshabilitada. Cuando se vuelve a activar la clave KMS, si el material clave ha pasado su última fecha de rotación programada, lo AWS KMS rota inmediatamente. Si el material clave no ha perdido la última fecha de rotación programada, AWS KMS reanuda el programa de rotación clave original.

-

Claves de KMS pendientes de eliminación: mientras una clave de KMS esté pendiente de eliminación, AWS KMS no la rota. El estado de rotación de clave se establece en

falsey no puede cambiarla mientras su eliminación está pendiente. Si se cancela la eliminación, se restaura el estado de rotación de clave anterior. Si el material clave ha pasado su última fecha de rotación programada, lo AWS KMS gira inmediatamente. Si el material clave no ha perdido su última fecha de rotación programada, AWS KMS reanuda la programación de rotación clave original.

-

- Claves administradas por AWS

-

AWS KMS rota automáticamente Claves administradas por AWS cada año (aproximadamente 365 días). No puede habilitar ni desactivar la rotación de claves de Claves administradas por AWS.

El material clave de un objeto Clave administrada de AWS se rota primero un año después de su fecha de creación y, a partir de entonces, todos los años (aproximadamente 365 días a partir de la última rotación).

nota

En mayo de 2022, AWS KMS cambiamos el programa de rotación Claves administradas por AWS de cada tres años (aproximadamente 1095 días) a uno anual (aproximadamente 365 días).

Claves administradas por AWS Los nuevos se rotan automáticamente un año después de su creación y aproximadamente cada año a partir de entonces.

Claves administradas por AWS Los existentes se rotan automáticamente un año después de su rotación más reciente y cada año a partir de entonces.

- Claves propiedad de AWS

-

No puede habilitar ni desactivar la rotación de claves de Claves propiedad de AWS. La estrategia de rotación clave de una Clave propiedad de AWS es determinada por el AWS servicio que crea y administra la clave. Para obtener más detalles, consulte el tema Cifrado en reposo en la Guía del usuario o en la Guía para desarrolladores del servicio.

- Tipos de claves KMS compatibles

-

La rotación automática de claves solo se admite en las claves KMS de cifrado simétrico con el material de clave que AWS KMS genera (Origin = AWS_KMS).

La rotación automática de claves no es compatible en los siguientes tipos de claves KMS, pero puede rotar estas claves KMS de forma manual.

-

Claves KMS en almacenes de claves personalizados

-

Claves KMS con material de claves importado

- Rotación de claves de varias regiones

-

Puede habilitar y deshabilitar la rotación automática de claves y realizar la rotación bajo demanda del material de claves en claves de varias regiones de cifrado simétrico. La rotación de claves es una propiedad compartida de claves de varias regiones.

Solo habilita y deshabilita la rotación automática de claves en la clave principal. Inicia la rotación bajo demanda solo en la clave principal.

-

Al AWS KMS sincronizar las claves multirregionales, copia el valor de la propiedad de rotación de claves de la clave principal a todas las claves de réplica relacionadas.

-

Al AWS KMS girar el material clave, crea un nuevo material clave para la clave principal y, a continuación, lo copia más allá de los límites de la región en todas las réplicas de claves relacionadas. El material clave nunca sale AWS KMS sin cifrar. Este paso se controla cuidadosamente para garantizar que el material clave esté completamente sincronizado antes de utilizar cualquier clave en una operación criptográfica.

-

AWS KMS no cifra ningún dato con el nuevo material clave hasta que dicho material clave esté disponible en la clave principal y en cada una de sus réplicas.

-

Cuando se replica una clave principal que se ha rotado, la nueva clave de réplica tiene el material de clave actual y todas las versiones anteriores del material clave para sus claves de varias regiones relacionadas.

Este patrón garantiza que las claves de varias regiones relacionadas sean totalmente interoperables. Cualquier clave de varias regiones puede descifrar cualquier texto cifrado mediante una clave de varias regiones relacionada, incluso si el texto cifrado se cifró antes de que se creara la clave.

-

- AWS servicios

-

Puede habilitar la rotación automática de claves en las claves administradas por el cliente que utilice para el cifrado en el lado del servidor en los servicios de AWS . La rotación anual es transparente y compatible con los servicios de AWS .

- Supervisión de la rotación de claves

-

Cuando AWS KMS rota el material clave de una Clave administrada de AWSclave gestionada por el cliente, escribe un KMS CMK Rotation evento en Amazon EventBridge y otro RotateKey en tu AWS CloudTrail registro. Puede usar estos registros para comprobar que la clave KMS se ha rotado.

Puede usar la AWS Key Management Service consola para ver el número de rotaciones pendientes bajo demanda y una lista de todas las rotaciones de materiales clave completadas para una clave de KMS.

Puede utilizar la ListKeyRotationsoperación para ver los detalles de las rotaciones completadas.

- Consistencia final

-

La rotación de claves está sujeta a los mismos efectos de consistencia final que otras operaciones de administración de AWS KMS . Es posible que haya un ligero retraso antes de que el nuevo material de claves esté disponible en AWS KMS. Sin embargo, la rotación de material clave no causa ninguna interrupción o retraso en las operaciones criptográficas. El material clave actual se utiliza en operaciones criptográficas hasta que el nuevo material de claves esté disponible en toda la AWS KMS. Cuando el material clave de una clave multirregional se rota automáticamente, AWS KMS utiliza el material clave actual hasta que el nuevo material clave esté disponible en todas las regiones con una clave multirregional relacionada.