Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Creación de su arquitectura de seguridad: un enfoque gradual

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWSSRA) realizando una breve encuesta |

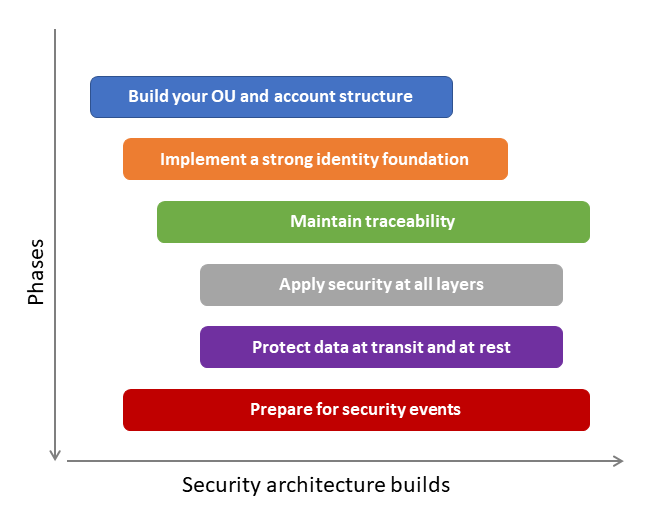

La arquitectura de seguridad multicuenta recomendada por la SRA de AWS es una arquitectura básica que le ayudará a incorporar la seguridad en las primeras etapas del proceso de diseño. La transición de cada organización a la nube es única. Para que su arquitectura de seguridad en la nube evolucione satisfactoriamente, debe visualizar el estado objetivo deseado, comprender su nivel actual de preparación para la nube y adoptar un enfoque ágil para cerrar cualquier brecha. La SRA de AWS proporciona un estado objetivo de referencia para su arquitectura de seguridad. La transformación gradual le permite demostrar su valor rápidamente y, al mismo tiempo, minimizar la necesidad de hacer predicciones de gran alcance.

El marco de adopción de la nube de AWS (AWS CAF) recomienda cuatro fases de transformación de la nube iterativas e incrementales: Envision, Align, Launch y Scale. Al entrar en la fase de lanzamiento y centrarse en lanzar iniciativas piloto en producción, debería centrarse en crear una arquitectura de seguridad sólida como base para la fase de escalamiento, de modo que tenga la capacidad técnica necesaria para migrar y operar las cargas de trabajo más críticas para la empresa con confianza. Este enfoque gradual es aplicable si es una empresa emergente, una empresa pequeña o mediana que quiere expandir su negocio o una empresa que está adquiriendo nuevas unidades de negocio o realizando fusiones y adquisiciones. La SRA de AWS lo ayuda a lograr esa arquitectura básica de seguridad para que pueda aplicar los controles de seguridad de manera uniforme en toda su organización en expansión en AWS Organizations. La arquitectura básica consta de varios servicios y cuentas de AWS. La planificación y la implementación deben ser un proceso de varias fases, de modo que pueda ir repasando hitos más pequeños para alcanzar el objetivo más amplio de configurar su arquitectura de seguridad básica. En esta sección, se describen las fases típicas de su transición a la nube en función de un enfoque estructurado. Estas fases se alinean con los principios de diseño de seguridad de AWS Well-Architected Framework.

Fase 1: Cree su organización organizativa y su estructura de cuentas

Un requisito previo para contar con una base de seguridad sólida es contar con una organización y una estructura de cuentas de AWS bien diseñadas. Como se explicó anteriormente en la sección de componentes básicos de la SRA de esta guía, tener varias cuentas de AWS le ayuda a aislar diferentes funciones empresariales y de seguridad por diseño. Al principio, esto puede parecer un trabajo innecesario, pero se trata de una inversión que le ayudará a escalar de forma rápida y segura. En esa sección también se explica cómo puede usar AWS Organizations para administrar varias cuentas de AWS y cómo usar las funciones de acceso confiable y administrador delegado para administrar de manera centralizada los servicios de AWS en estas múltiples cuentas.

Puede usar AWS Control Tower tal y como se describió anteriormente en esta guía para organizar su landing zone. Si actualmente utiliza una sola cuenta de AWS, consulte la guía sobre la transición a varias cuentas de AWS para migrar a varias cuentas lo antes posible. Por ejemplo, si su empresa emergente está ideando y creando prototipos de su producto en una sola cuenta de AWS, debería pensar en adoptar una estrategia de cuentas múltiples antes de lanzar su producto al mercado. Del mismo modo, las organizaciones pequeñas, medianas y empresariales deberían empezar a desarrollar su estrategia de cuentas múltiples tan pronto como planifiquen sus cargas de trabajo de producción iniciales. Comience con las unidades organizativas básicas y las cuentas de AWS y, a continuación, añada las unidades organizativas y cuentas relacionadas con la carga de trabajo.

Para obtener recomendaciones sobre la estructura de cuentas y unidades organizativas de AWS más allá de lo que se proporciona en la SRA de AWS, consulte la entrada del blog Estrategia de cuentas múltiples para pequeñas y medianas empresas

Consideraciones de diseño

-

No replique la estructura jerárquica de su empresa cuando diseñe la estructura organizativa y contable. Sus unidades organizativas deben basarse en las funciones de carga de trabajo y en un conjunto común de controles de seguridad que se apliquen a las cargas de trabajo. No intentes diseñar tu estructura contable completa desde el principio. Céntrese en las unidades organizativas fundamentales y, a continuación, añada unidades organizativas de carga de trabajo a medida que las necesite. Puede mover cuentas entre unidades organizativas para experimentar con enfoques alternativos durante las primeras etapas del diseño. Sin embargo, esto podría generar cierta sobrecarga en la administración de los permisos lógicos, en función de los SCP y de las condiciones de la IAM, que se basan en las rutas de la OU y de las cuentas.

Ejemplo de implementación

La biblioteca de códigos SRA de AWS

Fase 2: Implemente una base de identidad sólida

En cuanto haya creado varias cuentas de AWS, debe dar a sus equipos acceso a los recursos de AWS de esas cuentas. Existen dos categorías generales de gestión de identidades: la gestión de identidad y acceso de los empleados y la gestión

Al trabajar con funciones de IAM para proporcionar a los usuarios acceso a los recursos de AWS, debe utilizar AWS IAM Access Analyzer y IAM Access Advisor, tal y como se describe en las secciones Herramientas de seguridad y Administración de la organización de esta guía. Estos servicios le ayudan a conseguir los privilegios mínimos, lo que constituye un importante control preventivo que le ayuda a adoptar una buena postura de seguridad.

Consideraciones de diseño

-

Para lograr el mínimo de privilegios, diseñe procesos que revisen y comprendan periódicamente las relaciones entre sus identidades y los permisos que requieren para funcionar correctamente. A medida que vaya aprendiendo, vaya ajustando esos permisos y redúzcalos gradualmente hasta que tengan el menor número posible de permisos. Para garantizar la escalabilidad, esta debe ser una responsabilidad compartida entre sus equipos centrales de seguridad y aplicaciones. Utilice funciones como las políticas basadas en los recursos, los límites de los permisos

, los controles de acceso basados en los atributos y las políticas de sesión para ayudar a los propietarios de las aplicaciones a definir un control de acceso detallado.

Ejemplos de implementación

La biblioteca de códigos SRA de AWS

-

La política de contraseñas de IAM establece la política

de contraseñas de las cuentas para que los usuarios se ajusten a las normas de conformidad comunes. -

Access Analyzer

configura un analizador a nivel de organización dentro de una cuenta de administrador delegado y un analizador a nivel de cuenta dentro de cada cuenta.

Fase 3: Mantener la trazabilidad

Cuando sus usuarios tengan acceso a AWS y comiencen a crear, querrá saber quién hace qué, cuándo y desde dónde. También querrá tener visibilidad sobre posibles errores de configuración de seguridad, amenazas o comportamientos inesperados. Una mejor comprensión de las amenazas a la seguridad le permite priorizar los controles de seguridad adecuados. Para supervisar la actividad de AWS, siga las recomendaciones de la SRA de AWS para configurar un registro de la organización mediante AWS CloudTrail y centralizar los registros en la cuenta de Log Archive. Para la supervisión de eventos de seguridad, utilice AWS Security Hub, Amazon GuardDuty, AWS Config y AWS Security Lake, tal y como se indica en la sección de cuentas de herramientas de seguridad.

Consideraciones de diseño

-

Cuando empiece a utilizar los nuevos servicios de AWS, asegúrese de habilitar los registros específicos del servicio y de almacenarlos como parte de su repositorio de registros central.

Ejemplos de implementación

La biblioteca de códigos SRA de AWS

-

La organización CloudTrail

crea un registro de la organización y establece los valores predeterminados para configurar los eventos de datos (por ejemplo, en Amazon S3 y AWS Lambda) a fin de reducir CloudTrail la duplicación de los configurados por AWS Control Tower. Esta solución ofrece opciones para configurar los eventos de administración. -

La cuenta de administración de la Torre de Control de AWS Config

permite que AWS Config, en la cuenta de administración, supervise el cumplimiento de los recursos. -

Las reglas de organización del paquete de conformidad

implementan un paquete de conformidad en las cuentas y regiones específicas de una organización. -

AWS Config Aggregator

implementa un agregador al delegar la administración a una cuenta de miembro distinta de la cuenta de auditoría. -

Security Hub Organization

configura Security Hub dentro de una cuenta de administrador delegado para las cuentas y regiones gobernadas de la organización. -

GuardDuty La organización

se configura GuardDuty dentro de una cuenta de administrador delegado para las cuentas de una organización.

Fase 4: Aplicar la seguridad en todos los niveles

En este punto, deberías tener:

-

Los controles de seguridad adecuados para sus cuentas de AWS.

-

Una estructura de cuentas y unidades organizativas bien definidas con controles preventivos definidos mediante SCP y funciones y políticas de IAM con privilegios mínimos.

-

La capacidad de registrar las actividades de AWS mediante AWS CloudTrail; de detectar eventos de seguridad mediante AWS Security Hub GuardDuty, Amazon y AWS Config; y de realizar análisis avanzados en un lago de datos diseñado específicamente para la seguridad mediante Amazon Security Lake.

En esta fase, planifique aplicar la seguridad en otros niveles de su organización de AWS, tal y como se describe en la sección Aplicar servicios de seguridad en toda su organización de AWS. Puede crear controles de seguridad para su capa de red mediante servicios como AWS WAF, AWS Shield, AWS Firewall Manager, AWS Network Firewall, AWS Certificate Manager (ACM), Amazon, Amazon CloudFront Route 53 y Amazon VPC, tal y como se describe en la sección Cuenta de red. A medida que avance en su cartera de tecnologías, aplique controles de seguridad específicos para su carga de trabajo o conjunto de aplicaciones. Utilice los puntos de enlace de VPC, Amazon Inspector, Amazon Systems Manager, AWS Secrets Manager y Amazon Cognito, tal y como se indica en la sección Cuenta de aplicación.

Consideraciones de diseño

-

Al diseñar los controles de seguridad de Defense in Depth (DiD), tenga en cuenta los factores de escalabilidad. Su equipo de seguridad central no tendrá el ancho de banda ni una comprensión completa del comportamiento de cada aplicación en su entorno. Capacite a sus equipos de aplicaciones para que asuman la responsabilidad de identificar y diseñar los controles de seguridad adecuados para sus aplicaciones. El equipo de seguridad central debe centrarse en proporcionar las herramientas y las consultas adecuadas para capacitar a los equipos de aplicaciones. Para comprender los mecanismos de escalado que AWS utiliza para adoptar un enfoque de seguridad más orientado a la izquierda, consulte la entrada del blog Cómo AWS creó el programa Security Guardians, un mecanismo para distribuir

la propiedad de la seguridad.

Ejemplos de implementación

La biblioteca de códigos SRA de AWS

-

El cifrado EBS predeterminado de EC2 configura el cifrado

predeterminado de Amazon Elastic Block Store (Amazon EBS) en Amazon EC2 para utilizar la clave de AWS KMS predeterminada en las regiones de AWS proporcionadas. -

S3 Block Account Public Access

configura los ajustes de Block Public Access (BPA) a nivel de cuenta en Amazon S3 para las cuentas de la organización. -

Firewall Manager

muestra cómo configurar una política de grupo de seguridad y las políticas de AWS WAF para las cuentas de una organización. -

Inspector Organization

configura Amazon Inspector dentro de una cuenta de administrador delegado para las cuentas y regiones gobernadas dentro de la organización.

Fase 5: Proteja los datos en tránsito y en reposo

Los datos de su empresa y de sus clientes son activos valiosos que debe proteger. AWS ofrece varios servicios y funciones de seguridad para proteger los datos en movimiento y en reposo. Utilice AWS CloudFront con AWS Certificate Manager, tal y como se describe en la sección Cuentas de red, para proteger los datos en movimiento que se recopilan a través de Internet. Para los datos en movimiento dentro de las redes internas, utilice un Application Load Balancer de AWS Private Certificate Authority, tal y como se explica en la sección Cuenta de la aplicación. AWS KMS y AWS CloudHSM le ayudan a administrar las claves criptográficas para proteger los datos en reposo.

Fase 6: Prepárese para los eventos de seguridad

A medida que opere su entorno de TI, se producirán incidentes de seguridad, que son cambios en el funcionamiento diario de su entorno de TI que indican una posible infracción de la política de seguridad o un fallo en el control de seguridad. La trazabilidad adecuada es fundamental para detectar un incidente de seguridad lo antes posible. Es igualmente importante estar preparado para clasificar estos eventos de seguridad y responder a ellos, de modo que pueda tomar las medidas adecuadas antes de que el problema de seguridad se agrave. La preparación le ayuda a clasificar rápidamente un evento de seguridad para comprender su posible impacto.

La SRA de AWS, mediante el diseño de la cuenta Security Tooling y la implementación de servicios de seguridad comunes en todas las cuentas de AWS, le permite detectar eventos de seguridad en toda su organización de AWS. AWS Detective, incluido en la cuenta de herramientas de seguridad, le ayuda a clasificar un evento de seguridad e identificar la causa principal. Durante una investigación de seguridad, debe poder revisar los registros pertinentes para registrar y comprender el alcance completo y la cronología del incidente. Los registros también son necesarios para generar alertas cuando se producen acciones específicas de interés.

La SRA de AWS recomienda una cuenta de archivo de registro central para el almacenamiento inmutable de todos los registros operativos y de seguridad. Puede consultar los CloudWatch registros mediante Logs Insights para los datos almacenados en grupos de CloudWatch registros, y Amazon Athena

Consideraciones sobre el diseño

-

Debe empezar a prepararse para detectar y responder a los eventos de seguridad desde el principio de su transición a la nube. Para utilizar mejor los recursos limitados, asigne la criticidad empresarial y de los datos a sus recursos de AWS para que, cuando detecte un incidente de seguridad, pueda priorizar la clasificación y la respuesta en función de la importancia de los recursos involucrados.

-

Las fases de creación de la arquitectura de seguridad en la nube, tal como se describe en esta sección, son de naturaleza secuencial. Sin embargo, no tiene que esperar a que se complete por completo una fase para comenzar la siguiente. Le recomendamos que adopte un enfoque iterativo, en el que comience a trabajar en varias fases en paralelo y evolucione cada fase a medida que evolucione su postura de seguridad en la nube. A medida que vaya pasando por las diferentes fases, su diseño irá evolucionando. Considere la posibilidad de adaptar la secuencia sugerida que se muestra en el siguiente diagrama a sus necesidades particulares.

Ejemplo de implementación

La biblioteca de códigos SRA de AWS