Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

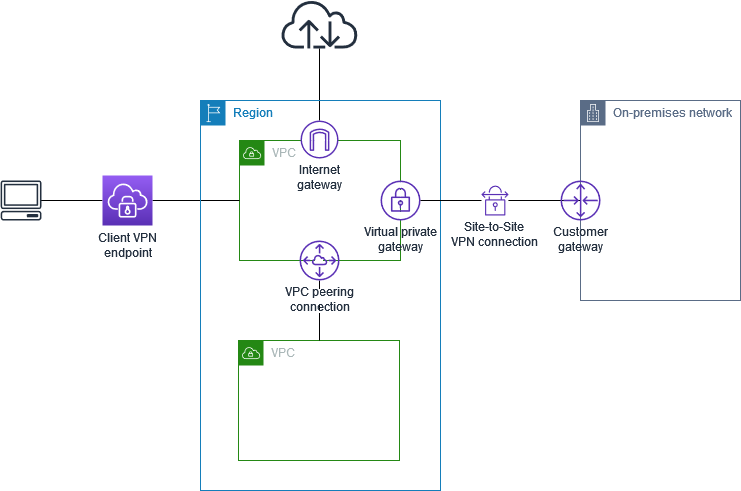

Cómo AWS Client VPN funciona

En este AWS Client VPN caso, hay dos tipos de personas de usuario que interactúan con el VPN punto final del cliente: administradores y clientes.

El administrador es responsable de la instalación y configuración del servicio. Esto implica crear el VPN punto final del cliente, asociar la red de destino, configurar las reglas de autorización y configurar rutas adicionales (si es necesario). Una vez instalado y configurado el VPN punto final del cliente, el administrador descarga el archivo de configuración del VPN punto final del cliente y lo distribuye a los clientes que necesitan acceso. El archivo de configuración del VPN punto final del cliente incluye el DNS nombre del VPN punto final del cliente y la información de autenticación necesaria para establecer una VPN sesión. Para obtener más información sobre la configuración del servicio, consulte Comience con AWS Client VPN.

El cliente es el usuario final. Es la persona que se conecta al VPN punto final del cliente para establecer una VPN sesión. El cliente establece la VPN sesión desde su ordenador local o dispositivo móvil mediante una aplicación de VPN cliente VPN basada en código abierto. Una vez establecida la VPN sesión, pueden acceder de forma segura a los recursos VPC en los que se encuentra la subred asociada. También pueden acceder a otros recursos AWS, a una red local o a otros clientes si se han configurado las reglas de ruta y autorización necesarias. Para obtener más información sobre cómo conectarse a un VPN punto final del cliente para establecer una VPN sesión, consulte Primeros pasos en la Guía del AWS Client VPN usuario.

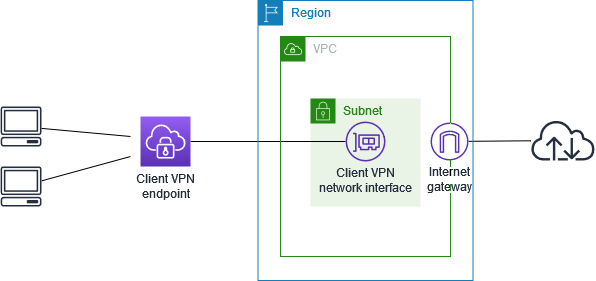

El siguiente gráfico ilustra la VPN arquitectura básica del cliente.

Escenarios y ejemplos para el cliente VPN

AWS Client VPN es una VPN solución de acceso remoto totalmente gestionada que se utiliza para permitir a los clientes un acceso seguro a los recursos tanto de la red AWS local como de la suya. Existen varias opciones para configurar el acceso. En esta sección se proporcionan ejemplos para crear y configurar el VPN acceso de clientes para sus clientes.

Escenarios

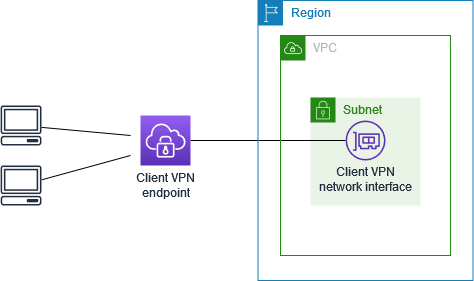

La AWS Client VPN configuración de este escenario incluye un único destinoVPC. Recomendamos esta configuración si necesita dar a los clientes acceso a los recursos de una VPC sola unidad.

Antes de comenzar, haga lo siguiente:

-

Cree o identifique un VPC con al menos una subred. Identifique la subred que desea asociar VPC al VPN punto final del cliente y anote sus IPv4 CIDR rangos.

-

Identifique un CIDR rango adecuado para las direcciones IP del cliente que no se superponga con el VPCCIDR.

-

Consulte las reglas y limitaciones de los VPN puntos finales del cliente enReglas y prácticas recomendadas para usar AWS Client VPN.

Para implementar esta configuración

-

Cree un VPN punto final de cliente en la misma región que elVPC. Para ello, siga los pasos que se describen en Crear un AWS Client VPN punto final.

-

Asocie la subred al VPN punto final del cliente. Para ello, lleve a cabo los pasos descritos en Asociación de una red de destino con un punto de conexión de AWS Client VPN y seleccione la subred y la VPC que identificó anteriormente.

-

Agregue una regla de autorización para dar a los clientes acceso a. VPC Para ello, lleve a cabo los pasos descritos en yAgregación de una regla de autorización, para la red de destino, introduzca el IPv4 CIDR rango deVPC.

-

Agregue una regla a los grupos de seguridad de sus recursos para permitir el tráfico del grupo de seguridad que se aplicó a la asociación de subred en el paso 2. Para obtener más información, consulte Grupos de seguridad.

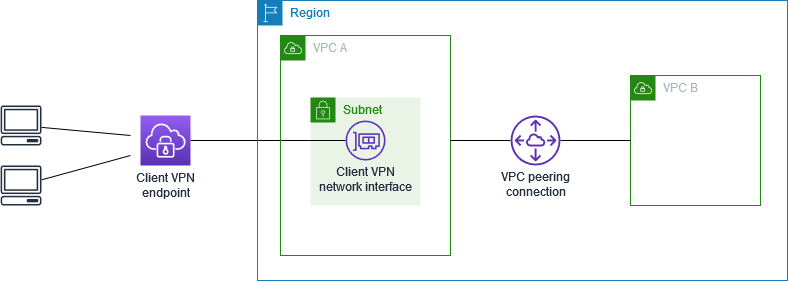

La AWS Client VPN configuración de este escenario incluye un objetivo VPC (VPCA) que se empareja con un VPC (VPCB) adicional. Recomendamos esta configuración si necesita dar a los clientes acceso a los recursos de un destino VPC y a otros VPCs que estén emparejados con él (como VPC B).

nota

El procedimiento para permitir el acceso a un dispositivo interconectado VPC (que se describe a continuación del diagrama de red) solo es necesario si el VPN punto final del cliente se configuró para el modo de túnel dividido. En el modo de túnel completo, se permite el acceso al dispositivo interconectado de forma predeterminada. VPC

Antes de comenzar, haga lo siguiente:

-

Cree o identifique una VPC con al menos una subred. Identifique la subred que desea asociar VPC al VPN punto final del cliente y anote sus IPv4 CIDR rangos.

-

Identifique un CIDR rango adecuado para las direcciones IP del cliente que no se superponga con el VPCCIDR.

-

Consulte las reglas y limitaciones de los VPN puntos finales del cliente enReglas y prácticas recomendadas para usar AWS Client VPN.

Para implementar esta configuración

-

Establezca la conexión VPC de emparejamiento entre. VPCs Siga los pasos que se indican en Crear y aceptar una conexión de VPC peering en la Amazon VPC Peering Guide. Confirme que las instancias de VPC A se puedan comunicar con las instancias de VPC B mediante la conexión de interconexión.

-

Cree un VPN punto final de cliente en la misma región que el destinoVPC. En el diagrama, es VPC A. Realice los pasos descritos enCrear un AWS Client VPN punto final.

-

Asocie la subred que identificó al VPN punto final del cliente que creó. Para ello, lleve a cabo los pasos descritos enAsociación de una red de destino con un punto de conexión de AWS Client VPN, seleccionando la VPC y la subred. De forma predeterminada, asociamos el grupo de seguridad predeterminado del al VPC VPN punto final del cliente. Puede asociar un grupo de seguridad diferente siguiendo los pasos que se describen en Aplicación de un grupo de seguridad a una red de destino en AWS Client VPN.

-

Agregue una regla de autorización para que los clientes puedan acceder al destinoVPC. Para ello, siga los pasos que se describen en Agregación de una regla de autorización. Para que la red de destino se habilite, introduzca el IPv4 CIDR rango deVPC.

-

Agregue una ruta para dirigir el tráfico al punto de conexión. VPC En el diagrama, es VPC B. Para ello, lleve a cabo los pasos descritos enCreación de una ruta de punto de conexión de AWS Client VPN. En el campo Destino de la ruta, introduzca el IPv4 CIDR rango de la ruta interconectada. VPC En el ID de VPC subred de destino, seleccione la subred que asoció al punto final del cliente. VPN

-

Agregue una regla de autorización para que los clientes puedan acceder a la red interconectada. VPC Para ello, siga los pasos que se describen en Agregación de una regla de autorización. En Red de destino, introduzca el IPv4 CIDR rango de la red interconectada. VPC

-

Agregue una regla a los grupos de seguridad de las instancias de VPC A y VPC B para permitir el tráfico procedente del grupo de seguridad al que se aplicó el VPN punto final del cliente en el paso 3. Para obtener más información, consulte Grupos de seguridad.

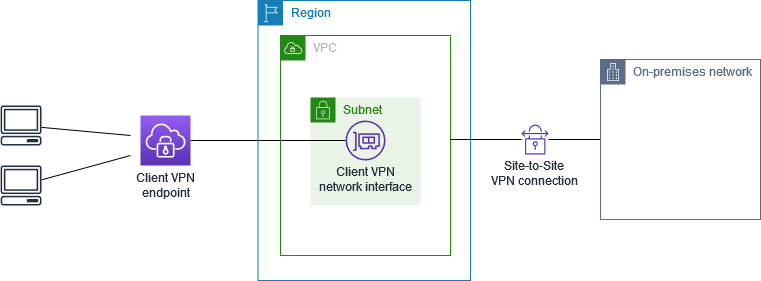

La AWS Client VPN configuración de este escenario incluye el acceso únicamente a una red local. Se recomienda esta configuración si tiene que ofrecer a los clientes acceso a los recursos que hay únicamente en una red local.

Antes de comenzar, haga lo siguiente:

-

Cree o identifique una VPC con al menos una subred. Identifique la subred que desea asociar VPC al VPN punto final del cliente y anote sus IPv4 CIDR rangos.

-

Identifique un CIDR rango adecuado para las direcciones IP del cliente que no se superponga con el VPCCIDR.

-

Consulte las reglas y limitaciones de los VPN puntos finales del cliente enReglas y prácticas recomendadas para usar AWS Client VPN.

Para implementar esta configuración

-

Habilite la comunicación entre la red local VPC y su propia red a través de una AWS Site-to-Site VPN conexión. Para ello, siga los pasos descritos en la Introducción de la Guía del usuario de AWS Site-to-Site VPN .

nota

Como alternativa, puedes implementar este escenario mediante una AWS Direct Connect conexión entre tu red VPC y la local. Para obtener más información, consulte la AWS Direct Connect Guía del usuario de .

-

Pruebe la conexión de AWS Site-to-Site VPN que ha creado en el paso anterior. Para ello, lleve a cabo los pasos descritos en Probar la Site-to-Site VPN conexión de la Guía del AWS Site-to-Site VPN usuario. Si la VPN conexión funciona según lo previsto, continúe con el paso siguiente.

-

Cree un VPN punto final de cliente en la misma región que elVPC. Para ello, siga los pasos que se describen en Crear un AWS Client VPN punto final.

-

Asocie la subred que identificó anteriormente con el VPN punto final del cliente. Para ello, lleve a cabo los pasos descritos en Asociación de una red de destino con un punto de conexión de AWS Client VPN y seleccione la VPC y la subred.

-

Añada una ruta que permita el acceso a la conexión AWS Site-to-Site VPN. Para ello, lleve a cabo los pasos descritos enCreación de una ruta de punto de conexión de AWS Client VPN: para el destino de la ruta, introduzca el IPv4 CIDR rango de la AWS Site-to-Site VPN conexión y, para el ID de VPC subred de destino, seleccione la subred que asoció al punto final del cliente. VPN

-

Añada una regla de autorización para dar a los clientes acceso a la conexión AWS Site-to-Site VPN. Para ello, lleve a cabo los pasos que se describen enAgregación de una regla de autorización a un punto de conexión de AWS Client VPN; para Red de destino, introduzca el rango de AWS Site-to-Site VPN conexión IPv4CIDR.

La AWS Client VPN configuración de este escenario incluye un único destino VPC y acceso a Internet. Recomendamos esta configuración si necesita dar a los clientes acceso a los recursos de un único destino VPC y también permitir el acceso a Internet.

Si completó el tutorial Comience con AWS Client VPN, entonces ya ha implementado este escenario.

Antes de comenzar, haga lo siguiente:

-

Cree o identifique una VPC con al menos una subred. Identifique la subred que desea asociar VPC al VPN punto final del cliente y anote sus IPv4 CIDR rangos.

-

Identifique un CIDR rango adecuado para las direcciones IP del cliente que no se superponga con el VPCCIDR.

-

Consulte las reglas y limitaciones de los VPN puntos finales del cliente enReglas y prácticas recomendadas para usar AWS Client VPN.

Para implementar esta configuración

-

Asegúrese de que el grupo de seguridad que utilizará para el VPN punto final del cliente permita el tráfico saliente a Internet. Para ello, añada reglas de salida que permitan el tráfico a 0.0.0.0/0 para el tráfico y. HTTP HTTPS

-

Cree una puerta de enlace a Internet y adjúntela a su. VPC Para obtener más información, consulte Creación y conexión de una pasarela de Internet Gateway en la Guía del VPC usuario de Amazon.

-

Haga que su subred sea pública añadiendo una ruta al gateway de Internet en su tabla de ruteo. En la VPC consola, elija Subredes, seleccione la subred que desea asociar al VPN punto final del cliente, elija Tabla de rutas y, a continuación, elija el ID de la tabla de rutas. Elija Actions (Acciones), seleccione Edit routes (Editar rutas) y luego Add route (Añadir ruta). En Destination (Destino), escriba

0.0.0.0/0y, en Target (Destino), elija la gateway de Internet del paso anterior. -

Cree un VPN punto final de cliente en la misma región que el. VPC Para ello, siga los pasos que se describen en Crear un AWS Client VPN punto final.

-

Asocie la subred que identificó anteriormente con el VPN punto final del cliente. Para ello, lleve a cabo los pasos descritos en Asociación de una red de destino con un punto de conexión de AWS Client VPN y seleccione la VPC y la subred.

-

Agregue una regla de autorización para dar a los clientes acceso a. VPC Para ello, lleve a cabo los pasos descritos enAgregación de una regla de autorización; y para que la red de destino se habilite, introduzca el IPv4 CIDR rango deVPC.

-

Agregue una ruta que permita que el tráfico a Internet. Para ello, lleve a cabo los pasos descritos enCreación de una ruta de punto de conexión de AWS Client VPN: para el destino de la ruta, introduzca y

0.0.0.0/0, para el ID de VPC subred de destino, seleccione la subred que ha asociado al punto final del clienteVPN. -

Agregue una regla de autorización para dar a los clientes acceso a Internet. Para ello, siga los pasos que se indican en Agregación de una regla de autorización y, a continuación, en Destination network (Red de destino), escriba

0.0.0.0/0. -

Asegúrese de que los grupos de seguridad de sus recursos VPC tengan una regla que permita el acceso desde el grupo de seguridad asociado al punto final del clienteVPN. Esto permite a sus clientes acceder a los recursos del suyoVPC.

La AWS Client VPN configuración de este escenario permite a los clientes acceder a un único VPC escenario y enrutar el tráfico entre sí. Recomendamos esta configuración si los clientes que se conectan al mismo VPN punto final del cliente también necesitan comunicarse entre sí. Los clientes pueden comunicarse entre sí mediante la dirección IP única que se les asigna desde el CIDR rango de clientes cuando se conectan al VPN punto final del cliente.

Antes de comenzar, haga lo siguiente:

-

Cree o identifique una VPC con al menos una subred. Identifique la subred que desea asociar VPC al VPN punto final del cliente y anote sus IPv4 CIDR rangos.

-

Identifique un CIDR rango adecuado para las direcciones IP del cliente que no se superponga con el VPCCIDR.

-

Consulte las reglas y limitaciones de los VPN puntos finales del cliente enReglas y prácticas recomendadas para usar AWS Client VPN.

nota

En este escenario, no se admiten las reglas de autorización SAML basadas en la red que utilizan grupos de Active Directory o grupos de IdP basados en la red.

Para implementar esta configuración

-

Cree un VPN punto final de cliente en la misma región que el. VPC Para ello, siga los pasos que se describen en Crear un AWS Client VPN punto final.

-

Asocie la subred que identificó anteriormente con el VPN punto final del cliente. Para ello, lleve a cabo los pasos descritos en Asociación de una red de destino con un punto de conexión de AWS Client VPN y seleccione la VPC y la subred.

-

Agregue una ruta a la red local en la tabla de enrutamiento. Para ello, siga los pasos que se describen en Creación de una ruta de punto de conexión de AWS Client VPN. Para el destino de la ruta, introduzca el CIDR rango de clientes y, para el ID de VPC subred de destino, especifique.

local -

Agregue una regla de autorización para que los clientes puedan acceder a. VPC Para ello, siga los pasos que se describen en Agregación de una regla de autorización. Para que la red de destino se habilite, introduzca el IPv4 CIDR rango deVPC.

-

Agregue una regla de autorización para dar a los clientes acceso al CIDR rango de clientes. Para ello, siga los pasos que se describen en Agregación de una regla de autorización. Para que la red de destino se active, introduzca el CIDR rango de clientes.

Puede configurar su AWS Client VPN terminal para restringir el acceso a recursos específicos de suVPC. Para la autenticación basada en el usuario, también puede restringir el acceso a partes de la red, en función del grupo de usuarios que accede al punto final del clienteVPN.

Restringir el acceso mediante grupos de seguridad

Puede conceder o denegar el acceso a recursos específicos de su red VPC añadiendo o quitando reglas de grupo de seguridad que hagan referencia al grupo de seguridad que se aplicó a la asociación de red de destino (el grupo de VPN seguridad cliente). Esta configuración se amplía en el escenario que se describe en Acceda a un cliente VPC que lo utilice VPN. Esta configuración se aplica de manera adicional a la regla de autorización configurada en ese escenario.

Para conceder acceso a un recurso específico, identifique el grupo de seguridad asociado a la instancia en la que se está ejecutando el recurso. A continuación, cree una regla que permita el tráfico del grupo de VPN seguridad del cliente.

En el siguiente diagrama, el grupo de seguridad A es el grupo de VPN seguridad del cliente, el grupo de seguridad B está asociado a una EC2 instancia y el grupo de seguridad C está asociado a una EC2 instancia. Si añade una regla al grupo de seguridad B que permita el acceso desde el grupo de seguridad A, los clientes podrán acceder a la instancia asociada al grupo de seguridad B. Si el grupo de seguridad C no tiene una regla que permita el acceso desde el grupo de seguridad A, los clientes no podrán acceder a la instancia asociada al grupo de seguridad C.

Antes de empezar, compruebe si el grupo de VPN seguridad del cliente está asociado a otros recursos de suVPC. Si agrega o elimina reglas que hacen referencia al grupo de VPN seguridad del cliente, también puede conceder o denegar el acceso a los demás recursos asociados. Para evitarlo, utilice un grupo de seguridad creado específicamente para su uso con el VPN punto final del cliente.

Para crear una regla de un grupo de seguridad

Abre la VPC consola de Amazon en https://console.aws.amazon.com/vpc/

. En el panel de navegación, elija Security Groups.

-

Elija el grupo de seguridad asociado a la instancia en la que se ejecute el recurso.

-

Seleccione Actions (Acciones), Edit inbound rules (Editar reglas de entrada).

-

Elija Add Rule (Agregar regla) y, a continuación, haga lo siguiente:

-

En Type (Tipo), elija All traffic (Todo el tráfico) o un tipo específico de tráfico que desee permitir.

-

En Source, selecciona Personalizado y, a continuación, introduce o elige el ID del grupo de VPN seguridad del cliente.

-

-

Seleccione Save rules (Guardar reglas).

Para quitar el acceso a un recurso específico, compruebe el grupo de seguridad asociado a la instancia en la que se está ejecutando el recurso. Si hay una regla que permite el tráfico del grupo de VPN seguridad del cliente, elimínela.

Para comprobar las reglas del grupo de seguridad

Abre la VPC consola de Amazon en https://console.aws.amazon.com/vpc/

. En el panel de navegación, elija Security Groups.

-

Seleccione Inbound Rules (Reglas de entrada).

-

Revise la lista de reglas. Si hay una regla en la que Source es el grupo de VPN seguridad del cliente, selecciona Editar reglas y selecciona Eliminar (el icono x) para la regla. Seleccione Guardar reglas.

Restringir el acceso en función de grupos de usuarios

Si el VPN terminal del cliente está configurado para la autenticación basada en usuarios, puede conceder acceso a grupos específicos de usuarios a partes específicas de la red. Para ello, siga los pasos que se describen a continuación:

-

Configure los usuarios y grupos en AWS Directory Service su IdP. Para obtener más información, consulte los temas siguientes:

-

Cree una regla de autorización para el VPN punto final del cliente que permita a un grupo específico acceder a toda o parte de la red. Para obtener más información, consulte AWS Client VPN reglas de autorización.

Si el VPN punto final del cliente está configurado para la autenticación mutua, no podrá configurar grupos de usuarios. Al crear una regla de autorización, debe conceder acceso a todos los usuarios. Para permitir que grupos específicos de usuarios accedan a partes específicas de la red, puede crear varios VPN puntos finales de cliente. Por ejemplo, para cada grupo de usuarios que tiene acceso a la red, haga lo siguiente:

-

Cree un conjunto de certificados y claves de servidor y cliente para ese grupo de usuarios. Para obtener más información, consulte Autenticación mutua en AWS Client VPN.

-

Cree un VPN punto final de cliente. Para obtener más información, consulte Crear un AWS Client VPN punto final.

-

Cree una regla de autorización que conceda acceso a la totalidad o parte de la red. Por ejemplo, para un VPN punto final de cliente que utilizan los administradores, puede crear una regla de autorización que conceda acceso a toda la red. Para obtener más información, consulte Agregación de una regla de autorización.