Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Inicio de sesión único (autenticación federada SAML basada en 2.0) en el cliente VPN

AWS Client VPN admite la federación de identidades con Security Assertion Markup Language 2.0 (SAML2.0) para terminales de clientes. VPN Puede utilizar proveedores de identidad (IdPs) compatibles con la SAML versión 2.0 para crear identidades de usuario centralizadas. A continuación, puede configurar un VPN punto final del cliente para que utilice la autenticación federada SAML basada y asociarlo al IdP. A continuación, los usuarios se conectan al VPN punto final del cliente con sus credenciales centralizadas.

Temas

Flujo de trabajo de autenticación

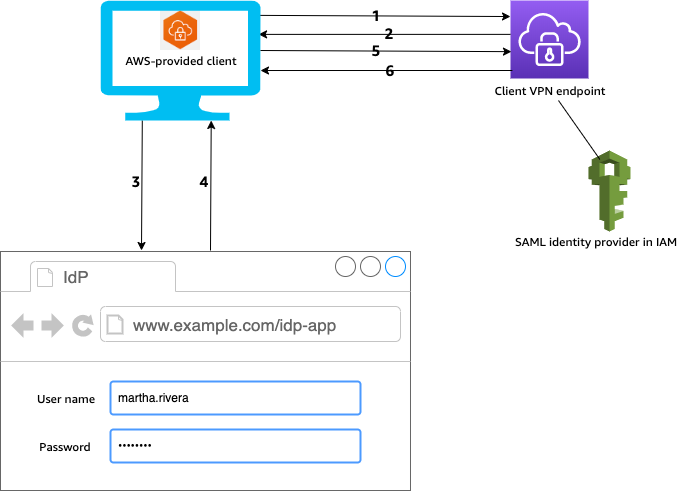

El siguiente diagrama proporciona una descripción general del flujo de trabajo de autenticación para un VPN punto final del cliente que utiliza la autenticación federada SAML basada en datos. Al crear y configurar el VPN punto final del cliente, se especifica el proveedor de IAM SAML identidades.

El usuario abre el cliente AWS proporcionado en su dispositivo e inicia una conexión con el VPN punto final del cliente.

-

El VPN punto final del cliente envía un IdP URL y una solicitud de autenticación al cliente, en función de la información proporcionada en el proveedor de IAM SAML identidad.

-

El cliente AWS proporcionado abre una nueva ventana del navegador en el dispositivo del usuario. El navegador realiza una solicitud al IdP y muestra una página de inicio de sesión.

-

El usuario introduce sus credenciales en la página de inicio de sesión y el IdP envía una SAML afirmación firmada al cliente.

-

El cliente AWS proporcionado envía la SAML afirmación al punto final del cliente. VPN

-

El VPN punto final del cliente valida la afirmación y permite o deniega el acceso al usuario.

Requisitos y consideraciones para la autenticación federada SAML basada

Los siguientes son los requisitos y consideraciones para la autenticación federada SAML basada.

-

Para conocer las cuotas y las reglas para configurar usuarios y grupos en un IdP SAML basado, consulte. Cuotas de usuarios y grupos

-

La SAML afirmación y los SAML documentos deben estar firmados.

-

AWS Client VPN solo admite las condiciones AudienceRestriction «» y «NotBefore y NotOnOrAfter» en las SAML afirmaciones.

-

El tamaño máximo admitido para SAML las respuestas es de 128 KB.

-

AWS Client VPN no proporciona solicitudes de autenticación firmadas.

-

SAMLno se admite el cierre de sesión único. Los usuarios pueden cerrar sesión desconectándose del cliente AWS proporcionado o usted puede finalizar las conexiones.

-

Un VPN punto final de cliente solo admite un único IdP.

-

La autenticación multifactor (MFA) se admite cuando está habilitada en su IdP.

-

Los usuarios deben usar el cliente AWS proporcionado para conectarse al punto final del clienteVPN. Deben usar la versión 1.2.0 o posterior. Para obtener más información, consulte Conectarse mediante el cliente AWS proporcionado.

-

Los navegadores siguientes son compatibles con la autenticación de proveedores de identidades: Apple Safari, Google Chrome, Microsoft Edge y Mozilla Firefox.

-

El cliente AWS proporcionado reserva el TCP puerto 35001 en los dispositivos de los usuarios para la SAML respuesta.

-

Si el documento de metadatos del proveedor de IAM SAML identidad se actualiza con un mensaje incorrecto o maliciosoURL, los usuarios pueden tener problemas de autenticación o provocar ataques de suplantación de identidad. Por lo tanto, le recomendamos que lo utilice AWS CloudTrail para supervisar las actualizaciones que se realizan en el proveedor de IAM SAML identidades. Para obtener más información, consulte Registros IAM y AWS STS llamadas AWS CloudTrail en la Guía del IAM usuario.

-

AWS Client VPN envía una solicitud AuthN al iDP a través de un enlace de redirección. HTTP Por lo tanto, el IdP debe admitir el enlace de HTTP redireccionamiento y debe estar presente en el documento de metadatos del IdP.

-

Para la SAML afirmación, debes usar un formato de dirección de correo electrónico para el atributo.

NameID

SAMLrecursos de configuración de IdP basados en

En la siguiente tabla se enumeran SAML las IdPs bases con AWS Client VPN las que hemos probado su uso y los recursos que pueden ayudarlo a configurar el IdP.

| IdP | Recurso |

|---|---|

| Okta | Autentique AWS Client VPN a los usuarios con SAML |

| Microsoft Azure Active Directory | Para obtener más información, consulte el tutorial: Integración del inicio de sesión único (SSO) de Azure Active Directory con el AWS cliente VPN |

| JumpCloud | Inicio de sesión único () SSO con AWS Client VPN |

| AWS IAM Identity Center | Uso de IAM Identity Center con AWS Client VPN fines de autenticación y autorización |

Información del proveedor de servicios para crear una aplicación

Para crear una aplicación SAML basada con un IdP que no aparezca en la tabla anterior, utilice la siguiente información para configurar la información del proveedor de AWS Client VPN servicios.

-

Assertion Consumer Service ()ACS: URL

http://127.0.0.1:35001 -

PúblicoURI:

urn:amazon:webservices:clientvpn

Debe incluirse al menos un atributo en la SAML respuesta del IdP. A continuación, se muestran ejemplos de atributos.

| Atributo | Descripción |

|---|---|

FirstName |

El nombre del usuario. |

LastName |

El apellido del usuario. |

memberOf |

El grupo o los grupos a los que pertenece el usuario. |

nota

El memberOf atributo es necesario para usar reglas de autorización basadas en grupos de SAML IdP o Active Directory. Distingue también mayúsculas y minúsculas y se debe configurar exactamente como se especifica. Para obtener más información, consulte Autorización basada en red y AWS Client VPN reglas de autorización.

Compatibilidad con el portal de autoservicio

Si habilita el portal de autoservicio para el VPN punto final de su cliente, los usuarios inician sesión en el portal con sus credenciales de IdP SAML basadas en ellos.

Si su IdP admite varios Assertion Consumer Service (ACS)URLs, añada lo siguiente ACS URL a su aplicación.

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Si utiliza el VPN punto final del cliente en una GovCloud región, utilice lo siguiente ACS URL en su lugar. Si utilizas la misma IDP aplicación para autenticarte tanto en el estándar como en las GovCloud regiones, puedes añadir ambasURLs.

https://gov.self-service.clientvpn.amazonaws.com/api/auth/sso/saml

Si su IdP no admite varios ACSURLs, haga lo siguiente:

-

Cree una aplicación SAML basada adicional en su IdP y especifique lo siguiente. ACS URL

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml -

Genere y descargue un documento de metadatos de federación.

-

Cree un proveedor de IAM SAML identidades en la misma AWS cuenta que el VPN punto final del cliente. Para obtener más información, consulte Creación de proveedores de IAM SAML identidad en la Guía del IAM usuario.

nota

Este proveedor de IAM SAML identidad se crea además del que se crea para la aplicación principal.

-

Cree el VPN punto final del cliente y especifique los dos proveedores de IAM SAML identidad que creó.