Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Dans le cadre de l'installation en rack, AWS crée la passerelle locale, les configurations VIFs et un groupe VIF. La passerelle locale appartient au AWS compte associé à l'Outpost. Vous créez la table de routage de passerelle locale. Une table de routage de passerelle locale doit être associée à un groupe VIF et à un VPC. Vous créez et gérez l’association du groupe VIF et du VPC. Seul le propriétaire de la passerelle locale peut modifier la table de routage de la passerelle locale.

Les tables de routage de sous-réseau Outpost sur un rack peuvent inclure une route vers votre réseau sur site. La passerelle locale achemine ce trafic pour un routage à faible latence vers le réseau sur site.

Les tables de routage des passerelles locales disposent d'un mode qui détermine la manière dont les instances du sous-réseau Outposts communiquent avec votre réseau local. L'option par défaut est le routage VPC direct, qui utilise les adresses IP privées des instances. L'autre option consiste à utiliser les adresses d'un pool d'adresses IP (CoIP) appartenant au client que vous fournissez. Le routage VPC direct et la CoIP sont des options mutuellement exclusives qui contrôlent le fonctionnement du routage. Pour déterminer la meilleure option pour votre Outpost, consultez Comment choisir entre les modes de routage CoIP et Direct VPC sur

Vous pouvez partager la table de routage de la passerelle locale avec d'autres AWS comptes ou unités organisationnelles à l'aide de AWS Resource Access Manager. Pour plus d'informations, consultez la section Utilisation de AWS Outposts ressources partagées.

Table des matières

Routage VPC direct

Le routage VPC direct utilise l’adresse IP privée des instances de votre VPC pour faciliter la communication avec votre réseau sur site. Ces adresses sont publiées sur votre réseau sur site via BGP. La publicité sur BGP concerne uniquement les adresses IP privées appartenant aux sous-réseaux de votre rack Outposts. Ce type de routage est le mode par défaut pour les Outposts. Dans ce mode, la passerelle locale n'exécute pas le NAT pour les instances, et vous n'avez pas besoin d'attribuer d'adresses IP élastiques à vos EC2 instances. Vous avez la possibilité d’utiliser votre propre espace d’adressage au lieu du mode de routage VPC direct. Pour de plus amples informations, veuillez consulter Adresses IP clients.

Le mode de routage VPC direct ne prend pas en charge les plages CIDR qui se chevauchent.

Le routage VPC direct n’est pris en charge que pour les interfaces réseau des instances. Avec les interfaces réseau AWS créées en votre nom (appelées interfaces réseau gérées par les demandeurs), leurs adresses IP privées ne sont pas accessibles depuis votre réseau local. Par exemple, les points de terminaison d’un VPC ne sont pas directement accessibles depuis votre réseau sur site.

Les exemples suivants illustrent le routage VPC direct.

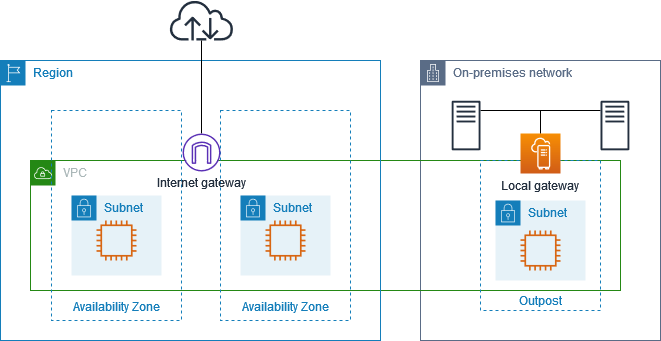

Exemple : connectivité Internet via le VPC

Les instances d’un sous-réseau Outpost peuvent accéder à Internet via la passerelle Internet attachée au VPC.

Examinez la configuration suivante :

-

Le VPC parent couvre deux zones de disponibilité, avec un sous-réseau dans chacune d’elles.

-

L’Outpost possède un sous-réseau.

-

Chaque sous-réseau possède une EC2 instance.

-

La passerelle locale utilise la publication BGP pour publier les adresses IP privées du sous-réseau Outpost sur le réseau sur site.

Note

La publication BGP n’est prise en charge que pour les sous-réseaux d’un Outpost dont la route a pour destination la passerelle locale. Les autres sous-réseaux ne sont pas publiés via BGP.

Dans le diagramme suivant, le trafic provenant de l’instance du sous-réseau Outpost peut utiliser la passerelle Internet pour que le VPC accède à Internet.

Pour établir une connectivité Internet via la région parent, la table de routage du sous-réseau Outpost doit comporter les routes suivantes.

| Destination | Cible | Commentaires |

|---|---|---|

VPC CIDR |

Local | Fournit la connectivité entre les sous-réseaux du VPC. |

| 0.0.0.0 | internet-gateway-id |

Envoie le trafic destiné à Internet vers la passerelle Internet. |

on-premises network CIDR |

local-gateway-id |

Envoie le trafic destiné au réseau sur site vers la passerelle locale. |

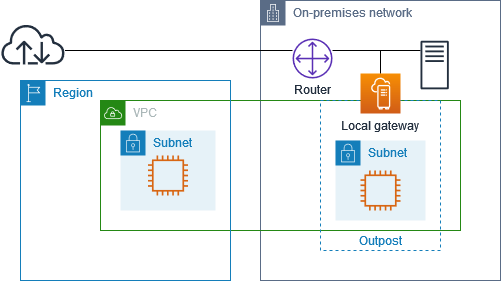

Exemple : connectivité Internet via le réseau sur site

Les instances d’un sous-réseau Outpost peuvent accéder à Internet via le réseau sur site. Les instances du sous-réseau Outpost n’ont pas besoin d’adresse IP publique ou d’adresse IP Elastic.

Examinez la configuration suivante :

-

Le sous-réseau Outpost possède une EC2 instance.

-

Le routeur du réseau sur site effectue la traduction d’adresses réseau (NAT).

-

La passerelle locale utilise la publication BGP pour publier les adresses IP privées du sous-réseau Outpost sur le réseau sur site.

Note

La publication BGP n’est prise en charge que pour les sous-réseaux d’un Outpost dont la route a pour destination la passerelle locale. Les autres sous-réseaux ne sont pas publiés via BGP.

Dans le diagramme suivant, le trafic provenant de l’instance du sous-réseau Outpost peut utiliser la passerelle locale pour accéder à Internet ou au réseau sur site. Le trafic provenant du réseau sur site utilise la passerelle locale pour accéder à l’instance du sous-réseau Outpost.

Pour établir une connectivité Internet via le réseau sur site, la table de routage du sous-réseau Outpost doit comporter les routes suivantes.

| Destination | Cible | Commentaires |

|---|---|---|

VPC CIDR |

Local | Fournit la connectivité entre les sous-réseaux du VPC. |

| 0.0.0.0/0 | local-gateway-id |

Envoie le trafic destiné à Internet vers la passerelle locale. |

Accès sortant à Internet

Le trafic initié depuis l’instance du sous-réseau Outpost à destination d’Internet utilise la route 0.0.0.0/0 pour acheminer le trafic vers la passerelle locale. La passerelle locale envoie le trafic au routeur. Le routeur utilise la NAT pour traduire l’adresse IP privée en adresse IP publique sur le routeur, puis envoie le trafic vers la destination.

Accès sortant au réseau sur site

Le trafic initié depuis l’instance du sous-réseau Outpost à destination du réseau sur site utilise la route 0.0.0.0/0 pour acheminer le trafic vers la passerelle locale. La passerelle locale envoie le trafic vers la destination du réseau sur site.

Accès entrant depuis le réseau sur site

Le trafic provenant du réseau sur site à destination de l’instance du sous-réseau Outpost utilise l’adresse IP privée de l’instance. Lorsque le trafic atteint la passerelle locale, cette dernière l’envoie vers la destination du VPC.

Adresses IP clients

Par défaut, la passerelle locale utilise les adresses IP privées des instances de votre VPC pour faciliter la communication avec votre réseau sur site. Cependant, vous pouvez fournir une plage d’adresses, appelée groupe d’adresses IP clients (CoIP), qui prend en charge les plages CIDR qui se chevauchent et les autres topologies de réseau.

Si vous choisissez CoIP, vous devez créer un groupe d’adresses, l’attribuer à la table de routage de passerelle locale et republier ces adresses sur votre réseau client via BGP. Toutes les adresses IP clients associées à votre table de routage de passerelle locale apparaissent dans la table de routage sous forme de routes propagées.

Les adresses IP clients fournissent une connectivité locale ou externe aux ressources de votre réseau sur site. Vous pouvez attribuer ces adresses IP aux ressources de votre Outpost, telles que les EC2 instances, en allouant une nouvelle adresse IP élastique issue du pool d'adresses IP appartenant au client, puis en l'attribuant à votre ressource. Pour de plus amples informations, veuillez consulter piscines CoIP.

Note

Pour un pool d'adresses IP appartenant au client, vous devez être en mesure de router l'adresse sur votre réseau.

Lorsque vous allouez une adresse IP Elastic à partir de votre groupe d’adresses IP clients, vous continuez à être propriétaire des adresses IP figurant dans votre groupe d’adresses IP clients. Vous êtes responsable de leur publication sur vos réseaux internes ou votre réseau étendu (WAN) selon les besoins.

Vous pouvez éventuellement partager votre pool appartenant à des clients avec plusieurs membres de votre organisation Comptes AWS à l'aide de. AWS Resource Access Manager Après avoir partagé le pool, les participants peuvent attribuer une adresse IP élastique à partir du pool d'adresses IP appartenant au client, puis l'attribuer à une EC2 instance sur l'Outpost. Pour de plus amples informations, veuillez consulter Partagez vos AWS Outposts ressources.

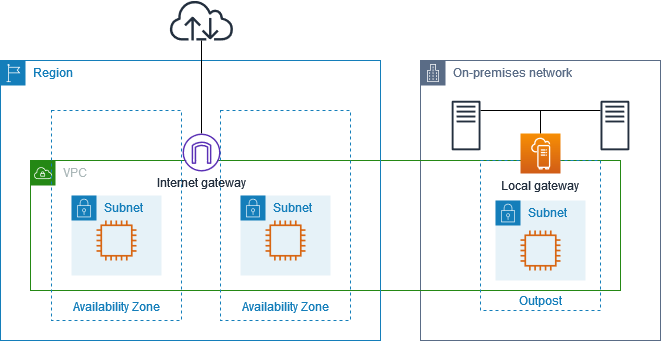

Exemple : connectivité Internet via le VPC

Les instances d’un sous-réseau Outpost peuvent accéder à Internet via la passerelle Internet attachée au VPC.

Examinez la configuration suivante :

-

Le VPC parent couvre deux zones de disponibilité, avec un sous-réseau dans chacune d’elles.

-

L’Outpost possède un sous-réseau.

-

Chaque sous-réseau possède une EC2 instance.

-

Il existe un groupe d’adresses IP clients.

-

L’instance du sous-réseau Outpost possède une adresse IP Elastic provenant du groupe d’adresses IP clients.

-

La passerelle locale utilise la publication BGP pour publier le groupe d’adresses IP clients sur le réseau sur site.

Pour établir une connectivité Internet via la région, la table de routage du sous-réseau Outpost doit comporter les routes suivantes.

| Destination | Cible | Commentaires |

|---|---|---|

VPC CIDR |

Local | Fournit la connectivité entre les sous-réseaux du VPC. |

| 0.0.0.0 | internet-gateway-id |

Envoie le trafic destiné à l’Internet public vers la passerelle Internet. |

On-premises network CIDR |

local-gateway-id |

Envoie le trafic destiné au réseau sur site vers la passerelle locale. |

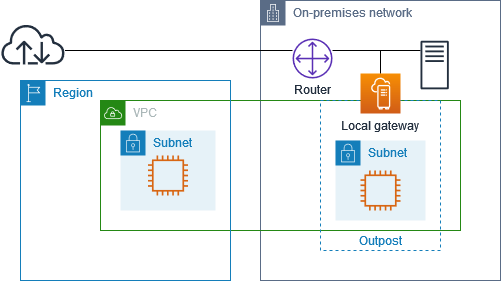

Exemple : connectivité Internet via le réseau sur site

Les instances d’un sous-réseau Outpost peuvent accéder à Internet via le réseau sur site.

Examinez la configuration suivante :

-

Le sous-réseau Outpost possède une EC2 instance.

-

Il existe un groupe d’adresses IP clients.

-

La passerelle locale utilise la publication BGP pour publier le groupe d’adresses IP clients sur le réseau sur site.

-

Une association d’adresses IP Elastic mappe 10.0.3.112 à 10.1.0.2.

-

Le routeur du réseau sur site client exécute la NAT.

Pour établir une connectivité Internet via la passerelle locale, la table de routage du sous-réseau Outpost doit comporter les routes suivantes.

| Destination | Cible | Commentaires |

|---|---|---|

VPC CIDR |

Local | Fournit la connectivité entre les sous-réseaux du VPC. |

| 0.0.0.0/0 | local-gateway-id |

Envoie le trafic destiné à Internet vers la passerelle locale. |

Accès sortant à Internet

Le trafic initié depuis l' EC2 instance du sous-réseau Outpost avec une destination Internet utilise la route 0.0.0.0/0 pour acheminer le trafic vers la passerelle locale. La passerelle locale mappe l’adresse IP privée de l’instance à l’adresse IP client, puis envoie le trafic au routeur. Le routeur utilise la NAT pour traduire l’adresse IP client en adresse IP publique sur le routeur, puis envoie le trafic vers la destination.

Accès sortant au réseau sur site

Le trafic initié depuis l' EC2 instance du sous-réseau Outpost avec une destination du réseau local utilise la route 0.0.0.0/0 pour acheminer le trafic vers la passerelle locale. La passerelle locale traduit l'adresse IP de l' EC2 instance en adresse IP appartenant au client (adresse IP élastique), puis envoie le trafic vers la destination.

Accès entrant depuis le réseau sur site

Le trafic provenant du réseau sur site à destination de l’instance du sous-réseau Outpost utilise l’adresse IP client (adresse IP Elastic) de l’instance. Lorsque le trafic atteint la passerelle locale, cette dernière mappe l’adresse IP client (adresse IP Elastic) à l’adresse IP de l’instance, puis envoie le trafic vers la destination dans le VPC. En outre, la table de routage de passerelle locale évalue toutes les routes qui ciblent les interfaces réseau Elastic. Si l’adresse de destination correspond au CIDR de destination d’une route statique, le trafic est envoyé vers cette interface réseau Elastic. Lorsque le trafic suit une route statique vers une interface réseau Elastic, l’adresse de destination est préservée et n’est pas traduite en adresse IP privée de l’interface réseau.

Tables de routage personnalisées

Vous pouvez créer une table de routage personnalisée pour votre passerelle locale. La table de routage de la passerelle locale doit être associée à un groupe VIF et à un VPC. Pour obtenir des step-by-step instructions, voir Configurer la connectivité de la passerelle locale.