Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Ce didacticiel explique comment envoyer une demande depuis une EC2 instance d'un sous-réseau privé à Amazon à CloudWatch l'aide AWS PrivateLink de.

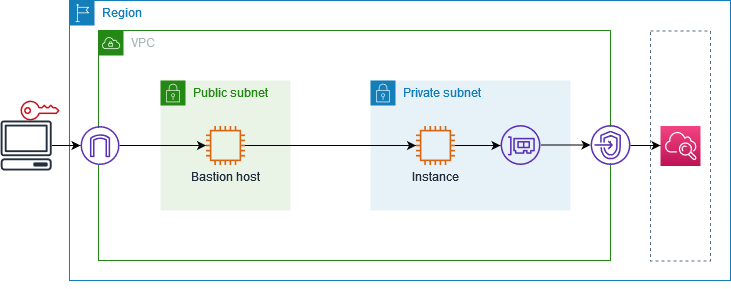

Le schéma suivant fournit un aperçu de ce scénario. Pour vous connecter depuis votre ordinateur à l'instance dans le sous-réseau privé, vous devez d'abord vous connecter à un hôte bastion dans un sous-réseau public. L'hôte bastion et l'instance doivent utiliser la même paire de clés. Comme le fichier .pem de la clé privée se trouve sur votre ordinateur et non sur l'hôte bastion, vous utiliserez le transfert de clé SSH. Vous pouvez ensuite vous connecter à l'instance depuis l'hôte bastion sans spécifier le fichier .pem dans la commande ssh. Une fois que vous avez configuré un point de terminaison VPC pour CloudWatch, le trafic provenant de l'instance à laquelle il CloudWatch est destiné est résolu vers l'interface réseau du point de terminaison, puis envoyé à l' CloudWatch aide du point de terminaison VPC.

À des fins de test, vous pouvez utiliser une zone de disponibilité unique. En production, nous vous recommandons d'utiliser au moins deux zones de disponibilité pour une faible latence et une haute disponibilité.

Tâches

Étape 1 : Créer un VPC et des sous-réseaux

Utilisez la procédure suivante pour créer un VPC avec un sous-réseau public et un sous-réseau privé.

Pour créer le VPC

-

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Sélectionnez Create VPC (Créer un VPC).

-

Sous Resources to create (Ressources à créer), choisissez VPC and more (VPC et autres).

-

Pour Name tag auto-generation (Génération automatique de balises de nom), saisissez un nom pour le VPC.

-

Pour configurer les sous-réseaux, procédez comme suit :

-

Pour Number of Availability Zones (Nombre de zones de disponibilité), choisissez 1 ou 2, selon vos besoins.

-

Pour Number of public subnets (Nombre de sous-réseaux publics), assurez-vous de disposer d'un sous-réseau public par zone de disponibilité.

-

Pour Number of private subnets (Nombre de sous-réseaux privés), assurez-vous de disposer d'un sous-réseau privé par zone de disponibilité.

-

-

Sélectionnez Create VPC (Créer un VPC).

Étape 2 : Lancer les instances

À l'aide du VPC que vous avez créé à l'étape précédente, lancez l'hôte bastion dans le sous-réseau public et l'instance dans le sous-réseau privé.

Prérequis

Créez une paire de clés à l'aide du format .pem. Vous devez choisir cette paire de clés lorsque vous lancez à la fois l'hôte bastion et l'instance.

Créez un groupe de sécurité pour l'hôte bastion qui autorise le trafic SSH entrant à partir du bloc CIDR de votre ordinateur.

Créez un groupe de sécurité pour l'instance qui autorise le trafic SSH entrant depuis le groupe de sécurité pour l'hôte bastion.

Créez un profil d'instance IAM et attachez la CloudWatchReadOnlyAccesspolitique.

Pour lancer l'hôte bastion

-

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Choisissez Launch Instance.

-

Dans Name (Nom), saisissez un nom pour votre hôte bastion.

-

Conservez l'image et le type d'instance par défaut.

-

Pour Key pair (Paire de clés), choisissez votre paire de clés.

-

Sous Network settings (Paramètres réseau), effectuez les opérations suivantes :

-

Pour VPC, choisissez votre VPC.

-

Pour Subnet (Sous-réseau), sélectionnez votre sous-réseau public.

-

Pour Auto-assign Public IP (Attribuer automatiquement l'adresse IP publique), choisissez Enable (Activer).

-

Pour Firewall (Pare-feu), choisissez Select existing security group (Sélectionner un groupe de sécurité existant), puis choisissez le groupe de sécurité pour l'hôte bastion.

-

-

Choisissez Launch Instance.

Pour lancer l'instance

-

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Choisissez Launch Instance.

-

Pour Name (Nom), saisissez un nom pour votre instance.

-

Conservez l'image et le type d'instance par défaut.

-

Pour Key pair (Paire de clés), choisissez votre paire de clés.

-

Sous Network settings (Paramètres réseau), effectuez les opérations suivantes :

-

Pour VPC, choisissez votre VPC.

-

Pour Subnet (Sous-réseau), choisissez private subnet (Sous-réseau privé).

-

Pour Auto-assign Public IP (Attribuer automatiquement l'adresse IP publique), choisissez Disable (Désactiver).

-

Pour Firewall (Pare-feu), choisissez Select existing security group (Sélectionner un groupe de sécurité existant), puis choisissez le groupe de sécurité pour l'instance.

-

-

Développez Advanced Details (Détails avancés). Pour IAM instance profile (Profil d'instance IAM), choisissez votre nom de profil d'instance IAM.

-

Choisissez Launch Instance.

Étape 3 : Tester CloudWatch l'accès

Utilisez la procédure suivante pour vérifier que l'instance ne peut pas y accéder CloudWatch. Pour ce faire, utilisez une AWS CLI commande en lecture seule pour. CloudWatch

Pour tester CloudWatch l'accès

-

Depuis votre ordinateur, ajoutez la paire de clés à l'agent SSH à l'aide de la commande suivante, où se

key.pemtrouve le nom de votre fichier .pem.ssh-add ./key.pemSi vous recevez un message d'erreur indiquant que les autorisations pour votre paire de clés sont trop ouvertes, exécutez la commande suivante, puis réessayez la commande précédente.

chmod 400 ./key.pem -

Connexion à l'hôte bastion depuis votre ordinateur. Vous devez spécifier l'option

-A, le nom d'utilisateur de l'instance (par exempleec2-user) et l'adresse IP publique de l'hôte bastion.ssh -Aec2-user@bastion-public-ip-address -

Connexion à l'instance depuis l'hôte bastion. Vous devez spécifier le nom d'utilisateur de l'instance (par exemple

ec2-user) et l'adresse IP privée de l'instance.sshec2-user@instance-private-ip-address -

Exécutez la commande CloudWatch list-metrics

sur l'instance comme suit. Pour l’option --region, spécifiez la région dans laquelle vous avez créé le VPC.aws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1 -

Après quelques minutes, la commande expire. Cela montre que vous ne pouvez pas y accéder CloudWatch depuis l'instance avec la configuration VPC actuelle.

Connect timeout on endpoint URL: https://monitoring.us-east-1.amazonaws.com/ -

Restez connecté à votre instance. Après avoir créé le point de terminaison d’un VPC, vous allez réessayer cette commande list-metrics.

Étape 4 : créer un point de terminaison VPC auquel accéder CloudWatch

Utilisez la procédure suivante pour créer un point de terminaison VPC qui se connecte à. CloudWatch

Prérequis

Créez un groupe de sécurité pour le point de terminaison VPC qui autorise le trafic à. CloudWatch Par exemple, ajoutez une règle qui autorise le trafic HTTPS à partir du bloc d'adresse CIDR du VPC.

Pour créer un point de terminaison VPC pour CloudWatch

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Choisissez Créer un point de terminaison.

-

Sous Name (Nom), saisissez un nom pour le point de terminaison.

-

Pour Service category (Catégorie de service), choisissez Services AWS.

-

Pour Service, sélectionnez com.amazonaws.

region.surveillance. -

Pour VPC, sélectionnez votre VPC.

-

Pour Subnets (Sous-réseaux), sélectionnez la zone de disponibilité puis le sous-réseau privé.

-

Pour Security group (Groupe de sécurité), sélectionnez le groupe de sécurité du point de terminaison d’un VPC.

-

Pour Policy (Politique), sélectionnez Full access (Accès complet) pour autoriser toutes les opérations de tous les principaux sur toutes les ressources via le point de terminaison d’un VPC.

-

(Facultatif) Pour ajouter une balise, choisissez Ajouter une nouvelle balise et entrez la clé et la valeur de la balise.

-

Choisissez Créer un point de terminaison. Le statut initial est Pending (En attente). Avant de passer à l'étape suivante, attendez que le statut soit Disponible. Cette opération peut prendre quelques minutes.

Étape 5 : Test du point de terminaison d’un VPC

Vérifiez que le point de terminaison VPC envoie des demandes depuis votre instance à. CloudWatch

Pour tester le point de terminaison d’un VPC

Exécutez la commande suivante sur votre instance. Pour l’option --region, spécifiez la région dans laquelle vous avez créé le point de terminaison d’un VPC.

aws cloudwatch list-metrics --namespace AWS/EC2 --regionus-east-1

Si vous obtenez une réponse, même une réponse avec des résultats vides, vous êtes connecté à CloudWatch l'utilisation de AWS PrivateLink.

Si un UnauthorizedOperation message d'erreur s'affiche, assurez-vous que l'instance possède un rôle IAM autorisant l'accès à CloudWatch.

Si le délai de la demande expire, vérifiez les points suivants :

Le groupe de sécurité du point de terminaison autorise le trafic à CloudWatch.

L'option

--regionindique la région dans laquelle vous avez créé le point de terminaison d’un VPC.

Étape 6 : Nettoyage

Si vous n'avez plus besoin de l'hôte bastion et de l'instance que vous avez créés pour ce didacticiel, vous pouvez y mettre fin.

Pour résilier les instances

-

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le panneau de navigation, choisissez Instances.

-

Sélectionnez les deux instances de test, choisissez Instance state) (État de l'instance, Terminate instance (Résilier l'instance).

-

Lorsque vous êtes invité à confirmer, choisissez Terminate (Mettre fin).

Si vous n'avez plus besoin d'un point de terminaison d’un VPC, vous pouvez le supprimer.

Pour supprimer le point de terminaison d’un VPC

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Sélectionnez le point de terminaison d’un VPC.

-

Choisissez Actions, Delete VPC endpoints (Supprimer le point de terminaison d’un VPC).

-

Lorsque vous êtes invité à confirmer, entrez

delete, puis choisissez Delete (Supprimer).