Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vous pouvez accéder à Amazon S3 à partir de votre VPC en utilisant les points de terminaison de VPC de passerelle. Après avoir créé le point de terminaison de passerelle, vous pouvez l'ajouter comme cible dans votre table de routage pour le trafic destiné à Amazon S3 depuis votre VPC.

Il n’y a pas de frais supplémentaires pour l’utilisation de points de terminaison de passerelle.

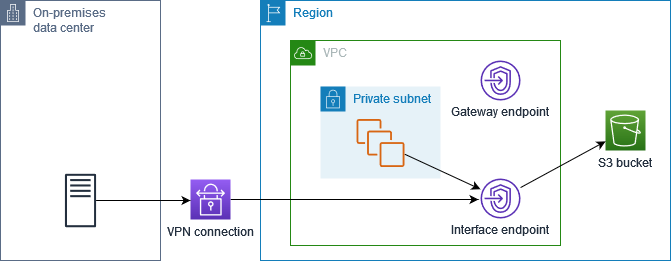

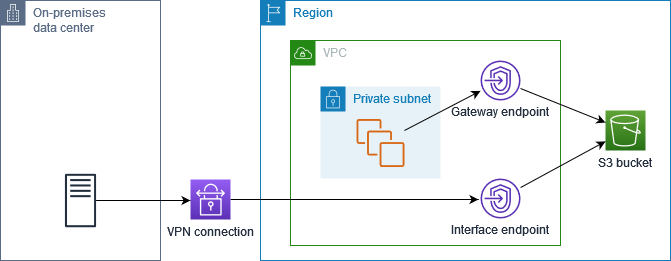

Amazon S3 prend en charge les points de terminaison de passerelle et les points de terminaison d'interface. Avec un point de terminaison d'une passerelle, vous pouvez accéder à Amazon S3 à partir de votre VPC sans avoir besoin d'une passerelle Internet ou d'un périphérique NAT pour votre VPC et sans frais supplémentaires. Toutefois, les points de terminaison de la passerelle n'autorisent pas l'accès depuis des réseaux locaux, depuis des réseaux homologues VPCs dans d'autres AWS régions ou via une passerelle de transit. Pour ces scénarios, vous devez utiliser un point de terminaison d'interface qui est disponible moyennant des frais supplémentaires. Pour de plus amples informations, veuillez consulter Types de points de terminaison d'un VPC pour Amazon S3 dans le Guide de l'utilisateur Amazon S3.

Table des matières

Considérations

-

Le point de terminaison de passerelle est disponible uniquement dans la Région où vous l'avez créé. Veillez à créer votre point de terminaison de passerelle dans la même Région que vos compartiments S3.

-

Si vous utilisez les serveurs DNS d'Amazon, vous devez activer à la fois les noms d'hôte DNS et la résolution DNS pour votre VPC. Si vous utilisez votre propre serveur DNS, assurez-vous que les requêtes vers Amazon S3 se résolvent correctement en adresses IP gérées par AWS.

-

Les règles des groupes de sécurité pour les instances qui accèdent à Amazon S3 par le point de terminaison de passerelle doivent autoriser le trafic en provenance et à destination d’Amazon S3. Vous pouvez faire référence à l'ID de la liste de préfixes pour Amazon S3 dans les règles du groupe de sécurité.

-

L’ACL réseau du sous-réseau pour vos instances qui accèdent à Amazon S3 par le point de terminaison de passerelle doivent autoriser le trafic en provenance et à destination d’Amazon S3. Vous ne pouvez pas référencer les listes de préfixes dans les règles ACL réseau, mais vous pouvez obtenir les plages d'adresses IP pour Amazon S3 à partir de la liste de préfixes pour Amazon S3.

-

Vérifiez si vous utilisez un système Service AWS qui nécessite l'accès à un compartiment S3. Par exemple, un service peut nécessiter l'accès à des compartiments contenant des fichiers journaux ou vous obliger à télécharger des pilotes ou des agents sur vos EC2 instances. Si tel est le cas, assurez-vous que votre politique de point de terminaison autorise la ressource Service AWS or à accéder à ces compartiments à l'aide de l'

s3:GetObjectaction. -

Vous ne pouvez pas utiliser la condition

aws:SourceIpdans une stratégie d'identité ou une stratégie de compartiment pour les demandes adressées à Amazon S3 qui traversent un point de terminaison d'un VPC. Utilisez à la place la conditionaws:VpcSourceIp. Vous pouvez également utiliser des tables de routage pour contrôler quelles EC2 instances peuvent accéder à Amazon S3 via le point de terminaison VPC. -

Les points de terminaison de la passerelle prennent en charge uniquement IPv4 le trafic.

-

Les IPv4 adresses source des instances de vos sous-réseaux concernés reçues par Amazon S3 passent des IPv4 adresses publiques aux IPv4 adresses privées de votre VPC. Un point de terminaison change de routes réseau et déconnecte les connexions TCP ouvertes. Les connexions précédentes qui utilisaient des IPv4 adresses publiques ne sont pas reprises. Nous vous recommandons de ne pas avoir de tâches importantes en cours d'exécution lorsque vous créez ou modifiez un point de terminaison ou de réaliser un test pour vous assurer que votre logiciel puisse automatiquement se reconnecter à Amazon S3 ; après l'interruption de la connexion.

-

Les connexions de point de terminaison ne peuvent être étendues à l'extérieur d'un VPC. Les ressources situées de l'autre côté d'une connexion VPN, d'une connexion d'appairage VPC, d'une passerelle de transit ou d'une AWS Direct Connect connexion dans votre VPC ne peuvent pas utiliser un point de terminaison de passerelle pour communiquer avec Amazon S3.

-

Votre compte dispose d'un quota par défaut de 20 points de terminaison de passerelle par Région, qui est réglable. Il y a également une limite de 255 points de terminaison de passerelle par VPC.

DNS privé

Vous pouvez configurer un DNS privé afin d'optimiser les coûts lorsque vous créez à la fois un point de terminaison de passerelle et un point de terminaison d'interface pour Amazon S3.

Route 53 Resolver

Amazon fournit un serveur DNS pour votre VPC, appelé Route 53 Resolver. Route 53 Resolver résout automatiquement les noms de domaine VPC locaux et enregistre dans des zones hébergées privées. Toutefois, vous ne pouvez pas utiliser Route 53 Resolver en dehors de votre VPC. Route 53 fournit des points de terminaison Resolver et des règles Resolver afin que vous puissiez utiliser Route 53 Resolver en dehors de votre VPC. Un point de terminaison Resolver entrant réachemine des requêtes DNS à partir du réseau sur site vers Route 53 Resolver. Un point de terminaison Resolver sortant réachemine des requêtes DNS à partir de Route 53 Resolver vers le réseau sur site.

Lorsque vous configurez le point de terminaison de votre interface pour Amazon S3 afin d'utiliser un DNS privé uniquement pour le point de terminaison Resolver entrant, nous créons un point de terminaison Resolver entrant. Le point de terminaison Resolver entrant résout les requêtes DNS adressées à Amazon S3 depuis des adresses IP sur site vers les adresses IP privées du point de terminaison de l'interface. Nous ajoutons également des enregistrements ALIAS pour Route 53 Resolver à la zone hébergée publique pour Amazon S3, afin que les requêtes DNS de votre VPC soient résolues vers les adresses IP publiques Amazon S3, qui acheminent le trafic vers le point de terminaison de passerelle.

DNS privé

Si vous configurez un DNS privé pour votre point de terminaison d'interface pour Amazon S3 mais que vous ne configurez pas un DNS privé uniquement pour le point de terminaison Resolver entrant, les demandes provenant de votre réseau sur site et de votre VPC utilisent le point de terminaison d'interface pour accéder à Amazon S3. Par conséquent, vous payez pour utiliser le point de terminaison d'interface pour le trafic provenant du VPC au lieu d'utiliser le point de terminaison de passerelle sans frais supplémentaires.

DNS privé uniquement pour le point de terminaison Resolver entrant

Si vous configurez un DNS privé uniquement pour le point de terminaison Resolver entrant, les demandes provenant de votre réseau sur site utilisent le point de terminaison d'interface pour accéder à Amazon S3 et les demandes de votre VPC utilisent le point de terminaison de passerelle pour accéder à Amazon S3. Par conséquent, vous optimisez vos coûts, car vous payez pour utiliser le point de terminaison d'interface uniquement pour le trafic qui ne peut pas utiliser le point de terminaison de passerelle.

Configurer un DNS privé

Vous pouvez configurer un DNS privé pour un point de terminaison d'interface pour Amazon S3 lorsque vous le créez ou après l'avoir créé. Pour plus d'informations, veuillez consulter Création d'un point de terminaison de VPC (configurer pendant la création) ou Activation de noms DNS privés (configurer après la création).

Créer un point de terminaison de passerelle

Utilisez la procédure suivante pour créer un point de terminaison de passerelle qui se connecte à Amazon S3.

Pour créer un point de terminaison de passerelle à l'aide de la console

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Choisissez Créer un point de terminaison.

-

Pour Service category (Catégorie de service), choisissez Services AWS.

-

Pour les services, ajoutez le filtre Type = Gateway et sélectionnez com.amazonaws.

region.s3. -

Pour VPC, sélectionnez le VPC dans lequel créer le point de terminaison.

-

Pour Configure route tables (Configurer les tables de routage), sélectionnez les tables de routage qui seront utilisées par le point de terminaison. Nous ajoutons automatiquement un itinéraire qui dirige le trafic destiné au service vers l'interface réseau de point de terminaison.

-

Pour Policy (Politique), sélectionnez Full access (Accès complet) pour autoriser toutes les opérations de tous les principaux sur toutes les ressources via le point de terminaison de VPC. Sinon, sélectionnez Custom (Personnalisé) pour joindre une politique de point de terminaison de VPC qui contrôle les autorisations dont disposent les principaux pour effectuer des actions sur les ressources via le point de terminaison de VPC.

-

(Facultatif) Pour ajouter une balise, choisissez Ajouter une nouvelle balise et entrez la clé et la valeur de la balise.

-

Choisissez Créer un point de terminaison.

Pour créer un point de terminaison de passerelle à l'aide de la ligne de commande

-

create-vpc-endpoint

(AWS CLI) -

New-EC2VpcEndpoint(Outils pour Windows PowerShell)

Contrôle de l'accès à l'aide de politiques de compartiment

Vous pouvez utiliser des politiques de compartiment pour contrôler l'accès aux compartiments à partir de points de terminaison spécifiques VPCs, de plages d'adresses IP et. Comptes AWS Ces exemples supposent qu'il existe également des déclarations de politique générale qui autorisent l'accès requis pour vos cas d'utilisation.

Exemple : restriction de l'accès à un point de terminaison spécifique

Vous pouvez créer une politique de compartiment qui restreint l'accès à un point de terminaison spécifique en utilisant la clé de condition aws:sourceVpce. La politique suivante refuse l'accès au compartiment spécifié à l'aide des actions spécifiées à moins que le point de terminaison de passerelle spécifié ne soit utilisé. Notez que cette politique bloque l'accès au compartiment spécifié à l'aide des actions spécifiées via la AWS Management Console.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-specific-VPCE",

"Effect": "Deny",

"Principal": "*",

"Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"],

"Resource": ["arn:aws:s3:::bucket_name",

"arn:aws:s3:::bucket_name/*"],

"Condition": {

"StringNotEquals": {

"aws:sourceVpce": "vpce-1a2b3c4d"

}

}

}

]

}Exemple : restriction de l'accès à un VPC spécifique

Vous pouvez créer une politique de compartiment qui restreint l'accès à des informations spécifiques à l'aide de la clé de VPCs condition AWS:SourceVPC. Ceci est utile si vous avez plusieurs points de terminaison configurés dans le même VPC. La politique suivante refuse l'accès au compartiment spécifié à l'aide des actions spécifiées à moins que la demande ne provienne du VPC spécifié. Notez que cette politique bloque l'accès au compartiment spécifié à l'aide des actions spécifiées via la AWS Management Console.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-specific-VPC",

"Effect": "Deny",

"Principal": "*",

"Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"],

"Resource": ["arn:aws:s3:::example_bucket",

"arn:aws:s3:::example_bucket/*"],

"Condition": {

"StringNotEquals": {

"aws:sourceVpc": "vpc-111bbb22"

}

}

}

]

}Exemple : restriction de l'accès à une plage d'adresses IP spécifique

Vous pouvez créer une politique qui restreint l'accès à des plages d'adresses IP spécifiques à l'aide de la clé de VpcSourceIp condition aws :. La politique suivante refuse l'accès au compartiment spécifié à l'aide des actions spécifiées à moins que la demande ne provienne de l'adresse IP spécifiée. Notez que cette politique bloque l'accès au compartiment spécifié à l'aide des actions spécifiées via la AWS Management Console.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-specific-VPC-CIDR",

"Effect": "Deny",

"Principal": "*",

"Action": ["s3:PutObject", "s3:GetObject", "s3:DeleteObject"],

"Resource": ["arn:aws:s3:::bucket_name",

"arn:aws:s3:::bucket_name/*"],

"Condition": {

"NotIpAddress": {

"aws:VpcSourceIp": "172.31.0.0/16"

}

}

}

]

}Exemple : Restreindre l'accès aux compartiments d'un domaine spécifique Compte AWS

Vous pouvez créer une politique qui restreint l'accès aux compartiments S3 dans un Compte AWS spécifique en utilisant la clé de condition s3:ResourceAccount. La politique suivante refuse l'accès aux compartiments S3 à l'aide des actions spécifiées à moins qu'ils ne proviennent du Compte AWS spécifié.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-bucket-in-specific-account",

"Effect": "Deny",

"Principal": "*",

"Action": ["s3:GetObject", "s3:PutObject", "s3:DeleteObject"],

"Resource": "arn:aws:s3:::*",

"Condition": {

"StringNotEquals": {

"s3:ResourceAccount": "111122223333"

}

}

}

]

}Association de tables de routage

Vous pouvez modifier les tables de routage qui sont associées au point de terminaison de passerelle. Lorsque vous associez une table de routage, nous ajoutons automatiquement un itinéraire qui dirige le trafic destiné au service vers l'interface réseau du point de terminaison. Lorsque vous dissociez une table de routage, nous supprimons automatiquement le point de terminaison de la table de routage.

Pour associer des tables de routage à l'aide de la console

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Sélectionnez le point de terminaison de passerelle.

-

Choisissez Actions, Gérer les tables de routage.

-

Sélectionnez ou désélectionnez les tables de routage si nécessaire.

-

Choisissez Modify route tables (Modifier les tables de routage).

Pour associer des tables de routage à l'aide de la ligne de commande

-

modify-vpc-endpoint

(AWS CLI) -

Edit-EC2VpcEndpoint(Outils pour Windows PowerShell)

Pour modifier la politique de point de terminaison de VPC

Vous pouvez modifier la politique de point de terminaison pour un point de terminaison de passerelle, qui contrôle l'accès à Amazon S3 depuis le VPC via le point de terminaison. La politique par défaut permet un accès complet. Pour de plus amples informations, veuillez consulter Politiques de point de terminaison.

Pour modifier la politique de point de terminaison à l'aide de la console

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Sélectionnez le point de terminaison de passerelle.

-

Choisissez Actions, Manage policy (Gérer la politique).

-

Choisissez Full Access (Accès complet) pour autoriser un accès complet au service, ou choisissez Custom (Personnalisé) et joignez une politique personnalisée.

-

Choisissez Save (Enregistrer).

Voici des exemples de stratégies point de terminaison pour accéder à Amazon S3.

Exemple : restriction de l'accès à un compartiment spécifique

Vous pouvez créer une stratégie qui restreint l'accès uniquement à des compartiments S3 spécifiques. Cela est utile si d'autres compartiments Services AWS de votre VPC utilisent des compartiments S3.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-specific-bucket",

"Effect": "Allow",

"Principal": "*",

"Action": [

"s3:ListBucket",

"s3:GetObject",

"s3:PutObject"

],

"Resource": [

"arn:aws:s3:::bucket_name",

"arn:aws:s3:::bucket_name/*"

]

}

]

}Exemple : restriction de l'accès à un rôle IAM spécifique

Vous pouvez créer une politique qui restreint l'accès à un rôle IAM spécifique. Vous devez utiliser aws:PrincipalArn pour accorder l'accès à un principal.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-access-to-specific-IAM-role",

"Effect": "Allow",

"Principal": "*",

"Action": "*",

"Resource": "*",

"Condition": {

"ArnEquals": {

"aws:PrincipalArn": "arn:aws:iam::111122223333:role/role_name"

}

}

}

]

}Exemple : restriction de l'accès aux utilisateurs dans un compte spécifique

Vous pouvez créer une politique qui restreint l'accès à un compte spécifique.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Allow-callers-from-specific-account",

"Effect": "Allow",

"Principal": "*",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:PrincipalAccount": "111122223333"

}

}

}

]

}Suppression d'un point de terminaison de passerelle

Lorsque vous avez terminé avec un point de terminaison de passerelle, vous pouvez le supprimer. Lorsque vous supprimez un point de terminaison de passerelle, nous supprimons l'itinéraire du point de terminaison des tables de routage du sous-réseau.

Vous ne pouvez pas supprimer un point de terminaison de passerelle si le DNS privé est activé.

Pour supprimer un point de terminaison de passerelle à l'aide de la console

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Points de terminaison.

-

Sélectionnez le point de terminaison de passerelle.

-

Choisissez Actions, Delete VPC endpoints (Supprimer le point de terminaison de VPC).

-

À l’invite de confirmation, saisissez

delete. -

Sélectionnez Delete (Supprimer).

Pour supprimer un point de terminaison de passerelle à l'aide de la ligne de commande

-

delete-vpc-endpoints

(AWS CLI) -

Remove-EC2VpcEndpoint(Outils pour Windows PowerShell)