Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

La fonctionnalité de groupe de sécurité partagé vous permet de partager un groupe de sécurité avec d'autres comptes AWS Organizations au sein de la même AWS région et de rendre le groupe de sécurité disponible pour être utilisé par ces comptes.

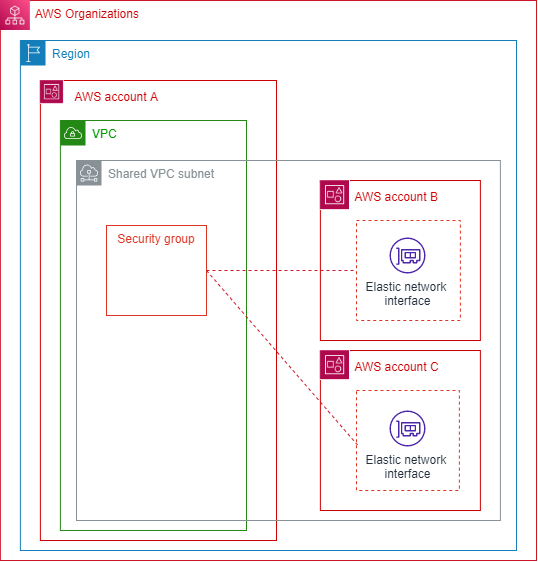

Le schéma suivant montre comment vous pouvez utiliser la fonctionnalité de groupe de sécurité partagé pour simplifier la gestion des groupes de sécurité entre les comptes de vos AWS Organisations :

Ce diagramme montre trois comptes qui font partie de la même organisation. Le compte A partage un sous-réseau VPC avec les comptes B et C. Le compte A partage le groupe de sécurité avec les comptes B et C à l’aide de la fonctionnalité Groupe de sécurité partagé. Les comptes B et C utilisent ensuite ce groupe de sécurité lorsqu’ils lancent des instances dans le sous-réseau partagé. Cela permet au compte A de gérer le groupe de sécurité : toute mise à jour du groupe de sécurité s’applique aux ressources que les comptes B et C exécutent dans le sous-réseau VPC partagé.

Exigences relatives à la fonctionnalité Groupe de sécurité partagé

-

Cette fonctionnalité n’est disponible que pour les comptes d’une même organisation dans AWS Organizations. Le partage des ressources doit être activé dans AWS Organizations.

-

Le compte qui partage le groupe de sécurité doit posséder à la fois le VPC et le groupe de sécurité.

-

Vous ne pouvez pas partager de groupes de sécurité par défaut.

-

Vous ne pouvez pas partager les groupes de sécurité qui se trouvent dans un VPC par défaut.

-

Les comptes participants peuvent créer des groupes de sécurité dans un VPC partagé, mais ils ne peuvent pas partager ces groupes de sécurité.

-

Un ensemble minimal d'autorisations est requis pour qu'un principal IAM puisse partager un groupe de sécurité avec AWS RAM. Utilisez les politiques IAM gérées

AmazonEC2FullAccessetAWSResourceAccessManagerFullAccesspour vous assurer que vos principaux IAM disposent des autorisations requises pour partager et utiliser des groupes de sécurité partagés. Si vous utilisez une politique IAM personnalisée, les actionsc2:PutResourcePolicyetec2:DeleteResourcePolicysont requises. Il s’agit d’actions IAM avec autorisation uniquement. Si ces autorisations ne sont pas accordées à un principal IAM, une erreur se produit lors de la tentative de partage du groupe de sécurité à l’aide d’ AWS RAM.

Services qui prennent en charge cette fonctionnalité

-

Amazon API Gateway

-

Amazon EC2

-

Amazon ECS

-

Amazon EFS

-

Amazon EKS

-

Amazon EMR

-

Amazon FSx

-

Amazon ElastiCache

-

AWS Elastic Beanstalk

-

AWS Glue

Amazon MQ

Amazon SageMaker AI

Elastic Load Balancing

Application Load Balancer

Network Load Balancer

Manière dont cette fonctionnalité affecte les quotas existants

Les quotas des groupes de sécurité s’appliquent. En ce qui concerne le quota « Groupes de sécurité par interface réseau », toutefois, si un participant utilise à la fois des groupes détenus et partagés sur une interface réseau élastique (ENI), le quota minimum de propriétaire et de participant s'applique.

Exemple pour montrer la manière dont le quota est affecté par cette fonctionnalité :

-

Quota du compte propriétaire : 4 groupes de sécurité par interface

-

Quota du compte participant : 5 groupes de sécurité par interface.

-

Le propriétaire partage les groupes SG-O1, SG-O2, SG-O3, SG-O4, SG-O5 avec le participant. Le participant possède déjà ses propres groupes dans le VPC : SG-P1, SG-P2, SG-P3, SG-P4, SG-P5.

-

Si le participant crée une ENI et utilise uniquement ses propres groupes, il peut associer les 5 groupes de sécurité (SG-P1, SG-P2, SG-P3, SG-P4, SG-P5), car c’est son quota.

-

Si le participant crée une ENI et utilise des groupes partagés, il ne peut associer que 4 groupes au maximum. Dans ce cas, le quota d’une telle ENI est le minimum des quotas du propriétaire et du participant. Les configurations valides possibles se présente comme suit :

-

SG-O1, SG-P1, SG-P2, SG-P3

-

SG-O1, SG-O2, SG-O3, SG-O4

-

Partager un groupe de sécurité

Cette section explique comment utiliser AWS Management Console et pour AWS CLI partager un groupe de sécurité avec d'autres comptes de votre organisation.

Pour partager un groupe de sécurité

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. Dans le volet de navigation de gauche, sélectionnez Groupes de sécurité.

Choisissez un groupe de sécurité pour afficher les détails.

Cliquez sur l'onglet Sharing (Partager) .

Choisissez Partager un groupe de sécurité.

Choisissez Créer une ressource. Par conséquent, la AWS RAM console s'ouvre dans laquelle vous allez créer le partage de ressources pour le groupe de sécurité.

Saisissez un Nom pour la ressource partagée.

Sous Ressources – facultatif, choisissez Groupes de sécurité.

Sélectionnez un groupe de sécurité. Le groupe de sécurité ne peut pas être un groupe de sécurité par défaut et ne peut pas être associé au VPC par défaut.

Choisissez Suivant.

Passez en revue les actions que les principaux seront autorisés à effectuer, puis cliquez sur Suivant.

Sous Principaux – facultatif, sélectionnez Autoriser le partage uniquement au sein de votre organisation.

Sous Principaux, sélectionnez l’un des types de principaux suivants et saisissez les numéros appropriés :

AWS compte : numéro de compte d'un compte au sein de votre organisation.

Organisation : The AWS Organizations ID.

Unité d’organisation (UO) : ID d’une UO de l’organisation.

Rôle IAM : ARN d’un rôle IAM. Le compte qui a créé le rôle doit être membre de la même organisation que le compte qui a créé ce partage de ressources.

Utilisateur IAM : ARN d’un utilisateur IAM. Le compte qui a créé l’utilisateur doit être membre de la même organisation que le compte qui a créé ce partage de ressources.

Principal de service : vous ne pouvez pas partager un groupe de sécurité avec un principal de service.

Choisissez Ajouter.

Choisissez Suivant.

Choisissez Créer une ressource.

Sous Ressources partagées, attendez que l’état soit

Associated. Si l’association d’un groupe de sécurité échoue, cela peut être dû à l’une des restrictions répertoriées ci-dessus. Consultez les détails du groupe de sécurité et l’onglet Partage de la page de détails pour voir les messages indiquant les raisons pour lesquelles un groupe de sécurité ne peut pas être partagé.Revenez à la liste des groupes de sécurité de la console VPC.

Choisissez le groupe de sécurité que vous avez partagé.

Cliquez sur l'onglet Sharing (Partager) . Votre AWS RAM ressource doit y être visible. Si ce n’est pas le cas, la création du partage de ressources a peut-être échoué et vous devrez peut-être la recréer.

Le groupe de sécurité est désormais partagé. Vous pouvez sélectionner le groupe de sécurité lorsque vous lancez une EC2 instance dans un sous-réseau partagé au sein du même VPC.

Arrêter de partager un groupe de sécurité

Cette section explique comment utiliser AWS Management Console et pour arrêter de AWS CLI partager un groupe de sécurité avec d'autres comptes de votre organisation.

Pour arrêter de partager un groupe de sécurité

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. Dans le volet de navigation de gauche, sélectionnez Groupes de sécurité.

Choisissez un groupe de sécurité pour afficher les détails.

Cliquez sur l'onglet Sharing (Partager) .

Choisissez un partage de ressources de groupe de sécurité, puis sélectionnez Arrêter le partage.

Choisissez Oui, arrêter le partage.

Le groupe de sécurité n’est plus partagé. Lorsque le propriétaire cesse de partager un groupe de sécurité, les règles suivantes doivent être respectées :

Les Elastic Network Interfaces (ENIs) des participants existants continuent de recevoir toutes les mises à jour des règles des groupes de sécurité apportées aux groupes de sécurité non partagés. L’annulation du partage empêche uniquement le participant de créer de nouvelles associations avec le groupe non partagé.

Les participants ne peuvent plus associer le groupe de sécurité non partagé à un groupe qui ENIs leur appartient.

Les participants peuvent décrire et supprimer ceux ENIs qui sont toujours associés à des groupes de sécurité non partagés.

Si les participants sont toujours ENIs associés au groupe de sécurité non partagé, le propriétaire ne peut pas supprimer le groupe de sécurité non partagé. Le propriétaire ne peut supprimer le groupe de sécurité qu'une fois que les participants ont dissocié (supprimé) le groupe de sécurité de tous leurs ENIs membres.

-

Les participants ne peuvent pas lancer de nouvelles EC2 instances à l'aide d'un ENI associé à un groupe de sécurité non partagé.