Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Memperbarui jejak dengan CloudTrail konsol

Bagian ini menjelaskan cara mengubah pengaturan jejak.

Untuk memperbarui jejak wilayah Tunggal untuk mencatat peristiwa Wilayah AWS di semua AWS partisi tempat Anda bekerja, atau memperbarui jejak Multi-wilayah untuk mencatat peristiwa hanya di satu Wilayah, Anda harus menggunakan. AWS CLI Untuk informasi selengkapnya tentang cara memperbarui jejak wilayah Tunggal untuk mencatat peristiwa di semua Wilayah, lihatMengonversi jejak yang berlaku untuk satu Wilayah untuk diterapkan ke semua Wilayah. Untuk informasi selengkapnya tentang cara memperbarui jejak Multi-wilayah untuk mencatat peristiwa di satu Wilayah, lihatMengubah jejak Multi-wilayah menjadi jalur Single-region.

Jika Anda telah mengaktifkan peristiwa CloudTrail manajemen di Amazon Security Lake, Anda diharuskan untuk mempertahankan setidaknya satu jejak organisasi yaitu Multi-wilayah dan mencatat keduanya read dan peristiwa write manajemen. Anda tidak dapat memperbarui jejak kualifikasi sedemikian rupa sehingga gagal memenuhi persyaratan Security Lake. Misalnya, dengan mengubah jejak ke wilayah Tunggal, atau dengan mematikan pencatatan read atau acara write pengelolaan.

catatan

CloudTrail memperbarui jejak organisasi di akun anggota meskipun validasi sumber daya gagal. Contoh kegagalan validasi meliputi:

-

kebijakan bucket Amazon S3 yang salah

-

kebijakan SNS topik Amazon yang salah

-

ketidakmampuan untuk mengirimkan ke grup CloudWatch log Log

-

izin yang tidak memadai untuk mengenkripsi menggunakan kunci KMS

Akun anggota dengan CloudTrail izin dapat melihat kegagalan validasi apa pun untuk jejak organisasi dengan melihat halaman detail jejak di CloudTrail konsol, atau dengan menjalankan AWS CLI get-trail-statusperintah.

Untuk memperbarui jejak dengan AWS Management Console

Masuk ke AWS Management Console dan buka CloudTrail konsol di https://console.aws.amazon.com/cloudtrail/

. -

Di panel navigasi, pilih Jalur, lalu pilih nama jejak.

-

Dalam Rincian umum, pilih Edit untuk mengubah pengaturan berikut. Anda tidak dapat mengubah nama jejak.

-

Terapkan jejak ke organisasi saya - Ubah apakah jejak ini adalah jejak AWS Organizations organisasi.

catatan

Hanya akun manajemen untuk organisasi yang dapat mengubah jejak organisasi menjadi jejak non-organisasi, atau mengubah jejak non-organisasi menjadi jejak organisasi.

-

Lokasi log jejak - Ubah nama bucket atau awalan S3 tempat Anda menyimpan log untuk jejak ini.

-

File log SSE - KMS enkripsi - Pilih untuk mengaktifkan atau menonaktifkan enkripsi file log dengan SSE - KMS bukan -S3. SSE

-

Validasi file log - Pilih untuk mengaktifkan atau menonaktifkan validasi integritas file log.

-

SNSpengiriman notifikasi - Pilih untuk mengaktifkan atau menonaktifkan pemberitahuan Amazon Simple Notification Service (AmazonSNS) bahwa file log telah dikirimkan ke bucket yang ditentukan untuk jejak.

-

Untuk mengubah jejak ke jejak AWS Organizations organisasi, Anda dapat memilih untuk mengaktifkan jejak untuk semua akun di organisasi Anda. Untuk informasi selengkapnya, lihat Membuat jejak untuk organisasi.

-

Untuk mengubah bucket yang ditentukan di lokasi Storage, pilih Create new S3 bucket untuk membuat bucket. Saat Anda membuat bucket, CloudTrail membuat dan menerapkan kebijakan bucket yang diperlukan. Jika Anda memilih untuk membuat bucket S3 baru, IAM kebijakan Anda harus menyertakan izin untuk

s3:PutEncryptionConfigurationtindakan tersebut karena secara default enkripsi sisi server diaktifkan untuk bucket.catatan

Jika Anda memilih Gunakan bucket S3 yang ada, tentukan bucket di nama bucket log Trail, atau pilih Browse untuk memilih bucket. Kebijakan bucket harus memberikan CloudTrail izin untuk menulis ke sana. Untuk informasi tentang mengedit kebijakan bucket secara manual, lihatKebijakan bucket Amazon S3 untuk CloudTrail.

Untuk mempermudah menemukan log Anda, buat folder baru (juga dikenal sebagai awalan) di bucket yang ada untuk menyimpan CloudTrail log Anda. Masukkan awalan di Awalan.

-

Untuk file Log SSE - KMS enkripsi, pilih Diaktifkan jika Anda ingin mengenkripsi file log Anda menggunakan KMS enkripsi SSE - bukan enkripsi SSE -S3. Defaultnya adalah Diaktifkan. Jika Anda tidak mengaktifkan SSE - KMS enkripsi, log Anda dienkripsi menggunakan enkripsi SSE -S3. Untuk informasi selengkapnya tentang SSE - KMS enkripsi, lihat Menggunakan enkripsi sisi server dengan AWS Key Management Service (SSE-). KMS Untuk informasi selengkapnya tentang enkripsi SSE -S3, lihat Menggunakan Enkripsi Sisi Server dengan Kunci Enkripsi Terkelola Amazon S3 (-S3). SSE

Jika Anda mengaktifkan SSE - KMS enkripsi, pilih New atau Existing AWS KMS key. Di AWS KMS Alias, tentukan alias, dalam format.

alias/MyAliasNameUntuk informasi lebih lanjut, lihatMemperbarui sumber daya untuk menggunakan KMS kunci Anda dengan konsol. CloudTrail juga mendukung kunci AWS KMS Multi-wilayah. Untuk informasi selengkapnya tentang kunci Multi-region, lihat Menggunakan kunci Multi-region di Panduan AWS Key Management Service Pengembang.catatan

Anda juga dapat ARN mengetikkan kunci dari akun lain. Untuk informasi selengkapnya, lihat Memperbarui sumber daya untuk menggunakan KMS kunci Anda dengan konsol. Kebijakan kunci harus memungkinkan CloudTrail untuk menggunakan kunci untuk mengenkripsi file log Anda, dan memungkinkan pengguna yang Anda tentukan untuk membaca file log dalam bentuk tidak terenkripsi. Untuk informasi tentang mengedit kebijakan kunci secara manual, lihatKonfigurasikan kebijakan AWS KMS utama untuk CloudTrail.

-

Untuk validasi file Log, pilih Diaktifkan agar intisari log dikirimkan ke bucket S3 Anda. Anda dapat menggunakan file intisari untuk memverifikasi bahwa file log Anda tidak berubah setelah CloudTrail dikirimkan. Untuk informasi selengkapnya, lihat Memvalidasi CloudTrail integritas file log.

-

Untuk pengiriman SNS notifikasi, pilih Diaktifkan untuk diberi tahu setiap kali log dikirim ke bucket Anda. CloudTrail menyimpan beberapa peristiwa dalam file log. SNSpemberitahuan dikirim untuk setiap file log, bukan untuk setiap acara. Untuk informasi selengkapnya, lihat Mengonfigurasi SNS notifikasi Amazon untuk CloudTrail.

Jika Anda mengaktifkan SNS notifikasi, untuk Membuat SNS topik baru, pilih Baru untuk membuat topik, atau pilih Ada untuk menggunakan topik yang ada. Jika Anda membuat jejak yang berlaku untuk semua Wilayah, SNS pemberitahuan untuk pengiriman file log dari semua Wilayah dikirim ke satu SNS topik yang Anda buat.

Jika Anda memilih Baru, CloudTrail menentukan nama untuk topik baru untuk Anda, atau Anda dapat mengetikkan nama. Jika Anda memilih yang ada, pilih SNS topik dari daftar drop-down. Anda juga dapat memasukkan topik dari Wilayah lain atau dari akun dengan izin yang sesuai. ARN Untuk informasi selengkapnya, lihat Kebijakan SNS topik Amazon untuk CloudTrail.

Jika Anda membuat topik, Anda harus berlangganan topik untuk diberitahu tentang pengiriman file log. Anda dapat berlangganan dari SNS konsol Amazon. Karena frekuensi notifikasi, kami menyarankan Anda mengonfigurasi langganan untuk menggunakan SQS antrian Amazon untuk menangani notifikasi secara terprogram. Untuk informasi selengkapnya, lihat Memulai Amazon SNS di Panduan Pengembang Layanan Pemberitahuan Sederhana Amazon.

-

-

Di CloudWatch Log, pilih Edit untuk mengubah pengaturan pengiriman file CloudTrail log ke CloudWatch Log. Pilih Diaktifkan di CloudWatch Log untuk mengaktifkan pengiriman file log. Untuk informasi selengkapnya, lihat Mengirim acara ke CloudWatch Log.

-

Jika Anda mengaktifkan integrasi dengan CloudWatch Log, pilih Baru untuk membuat grup log baru, atau Ada untuk menggunakan yang sudah ada. Jika Anda memilih Baru, CloudTrail menentukan nama untuk grup log baru untuk Anda, atau Anda dapat mengetikkan nama.

-

Jika Anda memilih yang ada, pilih grup log dari daftar drop-down.

-

Pilih Baru untuk membuat IAM peran baru bagi izin untuk mengirim log ke CloudWatch Log. Pilih Ada untuk memilih IAM peran yang ada dari daftar drop-down. Pernyataan kebijakan untuk peran baru atau yang sudah ada ditampilkan saat Anda memperluas dokumen Kebijakan. Untuk informasi selengkapnya tentang peran ini, silakan lihat Dokumen kebijakan peran CloudTrail untuk menggunakan CloudWatch Log untuk pemantauan.

catatan

-

Saat mengonfigurasi jejak, Anda dapat memilih bucket S3 dan SNS topik milik akun lain. Namun, jika Anda CloudTrail ingin mengirimkan peristiwa ke grup CloudWatch log Log, Anda harus memilih grup log yang ada di akun Anda saat ini.

-

Hanya akun manajemen yang dapat mengonfigurasi grup CloudWatch log Log untuk jejak organisasi menggunakan konsol. Administrator yang didelegasikan dapat mengonfigurasi grup CloudWatch log Log menggunakan AWS CLI CloudTrail

CreateTrailatauUpdateTrailAPI operasi.

-

-

-

Di Tag, pilih Edit untuk mengubah, menambah, atau menghapus tag di jejak. Anda dapat menambahkan hingga 50 pasangan kunci tag untuk membantu Anda mengidentifikasi, mengurutkan, dan mengontrol akses ke jejak Anda. Tag dapat membantu Anda mengidentifikasi CloudTrail jejak dan bucket Amazon S3 yang CloudTrail berisi file log. Anda kemudian dapat menggunakan grup sumber daya untuk CloudTrail sumber daya Anda. Untuk informasi selengkapnya, silakan lihat AWS Resource Groups dan Tanda.

-

Di acara Manajemen, pilih Edit untuk mengubah pengaturan pencatatan peristiwa manajemen.

-

Untuk APIaktivitas, pilih apakah Anda ingin jejak Anda mencatat peristiwa Baca, Menulis peristiwa, atau keduanya. Untuk informasi selengkapnya, lihat Acara manajemen.

-

Pilih Kecualikan AWS KMS acara untuk memfilter AWS Key Management Service (AWS KMS) peristiwa dari jejak Anda. Pengaturan default adalah untuk memasukkan semua AWS KMS acara.

Opsi untuk mencatat atau mengecualikan AWS KMS peristiwa hanya tersedia jika Anda mencatat peristiwa manajemen di jejak Anda. Jika Anda memilih untuk tidak mencatat peristiwa manajemen, AWS KMS peristiwa tidak dicatat, dan Anda tidak dapat mengubah pengaturan pencatatan AWS KMS peristiwa.

AWS KMS tindakan seperti

Encrypt,Decrypt, danGenerateDataKeybiasanya menghasilkan volume besar (lebih dari 99%) peristiwa. Tindakan ini sekarang dicatat sebagai peristiwa Baca. Volume rendah, AWS KMS tindakan yang relevan sepertiDisable,Delete, danScheduleKey(yang biasanya menyumbang kurang dari 0,5% dari volume AWS KMS peristiwa) dicatat sebagai peristiwa Tulis.Untuk mengecualikan peristiwa bervolume tinggi seperti

Encrypt,Decrypt, danGenerateDataKey, tetapi masih mencatat peristiwa yang relevan sepertiDisable,DeletedanScheduleKey, pilih untuk mencatat peristiwa manajemen Tulis, dan kosongkan kotak centang untuk Kecualikan AWS KMS peristiwa. -

Pilih Kecualikan API peristiwa RDS Data Amazon untuk memfilter peristiwa Data Layanan API Data Amazon Relational Database Service dari jejak Anda. Pengaturan default adalah untuk menyertakan semua API peristiwa Amazon RDS Data. Untuk informasi selengkapnya tentang API peristiwa RDS Data Amazon, lihat Mencatat API panggilan Data dengan AWS CloudTrail di Panduan RDS Pengguna Amazon untuk Aurora.

-

-

penting

Langkah 7-11 adalah untuk mengonfigurasi peristiwa data menggunakan pemilih acara lanjutan, yang merupakan default. Penyeleksi acara tingkat lanjut memungkinkan Anda mengonfigurasi lebih banyak jenis sumber daya peristiwa data dan menawarkan kontrol halus atas peristiwa data mana yang ditangkap jejak Anda. Jika Anda berencana untuk mencatat peristiwa aktivitas jaringan (dalam pratinjau), Anda harus menggunakan pemilih acara lanjutan. Jika Anda menggunakan pemilih acara dasar, lihatMemperbarui pengaturan peristiwa data dengan pemilih acara dasar, lalu kembali ke langkah 12 dari prosedur ini.

Dalam peristiwa Data, pilih Edit untuk mengubah pengaturan pencatatan peristiwa data. Secara default, jejak tidak mencatat peristiwa data. Biaya tambahan berlaku untuk peristiwa data pencatatan. Untuk CloudTrail harga, lihat AWS CloudTrail Harga

. Untuk tipe Sumber Daya, pilih jenis sumber daya tempat Anda ingin mencatat peristiwa data. Untuk informasi selengkapnya tentang jenis sumber daya yang tersedia, lihatPeristiwa data.

-

Pilih templat pemilih log. CloudTrail termasuk template yang telah ditetapkan yang mencatat semua peristiwa data untuk jenis sumber daya. Untuk membuat template pemilih log kustom, pilih Kustom.

catatan

Memilih template yang telah ditentukan untuk bucket S3 memungkinkan pencatatan peristiwa data untuk semua bucket yang saat ini ada di AWS akun Anda dan bucket apa pun yang Anda buat setelah Anda selesai membuat jejak. Ini juga memungkinkan pencatatan aktivitas peristiwa data yang dilakukan oleh pengguna atau peran apa pun di AWS akun Anda, bahkan jika aktivitas tersebut dilakukan pada bucket milik AWS akun lain.

Jika jejak hanya berlaku untuk satu Wilayah, memilih templat yang telah ditentukan sebelumnya yang mencatat semua bucket S3 memungkinkan pencatatan peristiwa data untuk semua bucket di Wilayah yang sama dengan jejak Anda dan bucket apa pun yang Anda buat nanti di Wilayah tersebut. Ini tidak akan mencatat peristiwa data untuk bucket Amazon S3 di Wilayah lain di akun Anda. AWS

Jika Anda membuat jejak untuk semua Wilayah, memilih templat yang telah ditentukan untuk fungsi Lambda memungkinkan pencatatan peristiwa data untuk semua fungsi yang saat ini ada di akun AWS Anda, dan fungsi Lambda apa pun yang mungkin Anda buat di Wilayah mana pun setelah Anda selesai membuat jejak. Jika Anda membuat jejak untuk satu Wilayah (dilakukan dengan menggunakan AWS CLI), pilihan ini memungkinkan pencatatan peristiwa data untuk semua fungsi yang saat ini ada di Wilayah tersebut di AWS akun Anda, dan fungsi Lambda apa pun yang mungkin Anda buat di Wilayah tersebut setelah Anda selesai membuat jejak. Itu tidak mengaktifkan pencatatan peristiwa data untuk fungsi Lambda yang dibuat di Wilayah lain.

Pencatatan peristiwa data untuk semua fungsi juga memungkinkan pencatatan aktivitas peristiwa data yang dilakukan oleh pengguna atau peran apa pun di AWS akun Anda, bahkan jika aktivitas tersebut dilakukan pada fungsi milik AWS akun lain.

-

(Opsional) Dalam nama Selector, masukkan nama untuk mengidentifikasi pemilih Anda. Nama pemilih adalah nama deskriptif untuk pemilih peristiwa lanjutan, seperti “Log peristiwa data hanya untuk dua bucket S3”. Nama pemilih terdaftar seperti

Namepada pemilih acara lanjutan dan dapat dilihat jika Anda memperluas tampilan. JSON -

Jika Anda memilih Kustom, di Penyeleksi acara lanjutan membangun ekspresi berdasarkan nilai bidang pemilih peristiwa lanjutan.

catatan

Selector tidak mendukung penggunaan wildcard seperti.

*Untuk mencocokkan beberapa nilai dengan satu kondisi, Anda dapat menggunakanStartsWith,EndsWith,NotStartsWith, atauNotEndsWithuntuk secara eksplisit mencocokkan awal atau akhir bidang acara.-

Pilih dari bidang berikut.

-

readOnly-readOnlydapat diatur untuk sama dengan nilaitrueataufalse. Peristiwa data hanya-baca adalah peristiwa yang tidak mengubah status sumber daya, sepertiGet*atauDescribe*peristiwa. Menulis peristiwa menambah, mengubah, atau menghapus sumber daya, atribut, atau artefak, sepertiPut*,Delete*, atauWrite*peristiwa. Untuk mencatat keduanyareaddanwriteperistiwa, jangan tambahkanreadOnlypemilih. -

eventName-eventNamedapat menggunakan operator apa pun. Anda dapat menggunakannya untuk menyertakan atau mengecualikan peristiwa data apa pun yang dicatat CloudTrail, sepertiPutBucket,GetItem, atauGetSnapshotBlock. -

resources.ARN- Anda dapat menggunakan operator apa pun denganresources.ARN, tetapi jika Anda menggunakan sama atau tidak sama, nilainya harus sama persis dengan sumber daya yang valid dari jenis yang telah Anda tentukan dalam templat sebagai nilairesources.type. ARN Untuk informasi selengkapnya, lihat Memfilter peristiwa data berdasarkan resources.ARN.catatan

Anda tidak dapat menggunakan

resources.ARNbidang untuk memfilter jenis sumber daya yang tidak dimilikiARNs.

Untuk informasi selengkapnya tentang ARN format sumber daya peristiwa data, lihat Tindakan, sumber daya, dan kunci kondisi di Panduan AWS Identity and Access Management Pengguna.

-

-

Untuk setiap bidang, pilih + Kondisi untuk menambahkan kondisi sebanyak yang Anda butuhkan, hingga maksimum 500 nilai yang ditentukan untuk semua kondisi. Misalnya, untuk mengecualikan peristiwa data untuk dua bucket S3 dari peristiwa data yang dicatat di penyimpanan data peristiwa, Anda dapat mengatur bidang ke sumber daya. ARN, atur operator untuk tidak memulai, lalu tempel di ember S3 ARN yang Anda tidak ingin mencatat peristiwa.

Untuk menambahkan bucket S3 kedua, pilih + Condition, lalu ulangi instruksi sebelumnya, tempelkan ARN for atau browsing untuk bucket yang berbeda.

Untuk informasi tentang cara CloudTrail mengevaluasi beberapa kondisi, lihatBagaimana CloudTrail mengevaluasi beberapa kondisi untuk suatu bidang.

catatan

Anda dapat memiliki maksimum 500 nilai untuk semua penyeleksi pada penyimpanan data acara. Ini termasuk array dari beberapa nilai untuk pemilih seperti.

eventNameJika Anda memiliki nilai tunggal untuk semua pemilih, Anda dapat memiliki maksimum 500 kondisi yang ditambahkan ke pemilih. -

Pilih + Bidang untuk menambahkan bidang tambahan sesuai kebutuhan. Untuk menghindari kesalahan, jangan setel nilai yang bertentangan atau duplikat untuk bidang. Misalnya, jangan tentukan pemilih ARN dalam satu agar sama dengan nilai, lalu tentukan bahwa ARN tidak sama dengan nilai yang sama di pemilih lain.

-

-

Untuk menambahkan jenis sumber daya lain untuk mencatat peristiwa data, pilih Tambahkan tipe peristiwa data. Ulangi langkah 3 melalui langkah ini untuk mengonfigurasi pemilih acara lanjutan untuk jenis sumber daya.

-

Dalam peristiwa aktivitas jaringan, pilih Edit untuk mengubah pengaturan pencatatan peristiwa aktivitas jaringan. Secara default, jejak tidak mencatat peristiwa aktivitas jaringan. Biaya tambahan berlaku untuk peristiwa aktivitas jaringan logging. Untuk informasi selengkapnya, silakan lihat Harga AWS CloudTrail

. catatan

Acara aktivitas jaringan dalam rilis pratinjau untuk CloudTrail dan dapat berubah sewaktu-waktu.

Untuk mencatat peristiwa aktivitas jaringan, lakukan hal berikut:

-

Dari sumber peristiwa aktivitas jaringan, pilih sumber untuk peristiwa aktivitas jaringan.

-

Di template pemilih Log, pilih templat. Anda dapat memilih untuk mencatat semua peristiwa aktivitas jaringan, mencatat semua peristiwa yang ditolak akses aktivitas jaringan, atau memilih Kustom untuk membuat pemilih log kustom untuk memfilter pada beberapa bidang, seperti

eventNamedanvpcEndpointId. -

(Opsional) Masukkan nama untuk mengidentifikasi pemilih. Nama pemilih terdaftar sebagai Nama di pemilih acara lanjutan dan dapat dilihat jika Anda memperluas tampilan. JSON

-

Di Penyeleksi acara lanjutan membangun ekspresi dengan memilih nilai untuk Bidang, Operator, dan Nilai. Anda dapat melewati langkah ini jika Anda menggunakan template log yang telah ditentukan.

-

Untuk mengecualikan atau menyertakan peristiwa aktivitas jaringan, Anda dapat memilih dari bidang berikut di konsol.

-

eventName— Anda dapat menggunakan operator apa pun denganeventName. Anda dapat menggunakannya untuk memasukkan atau mengecualikan acara apa pun, sepertiCreateKey. -

errorCode— Anda dapat menggunakannya untuk memfilter kode kesalahan. Saat ini, satu-satunya yang didukungerrorCodeadalahVpceAccessDenied. -

vpcEndpointId— Mengidentifikasi VPC titik akhir yang dilewati operasi. Anda dapat menggunakan operator apa pun denganvpcEndpointId.

-

-

Untuk setiap bidang, pilih + Kondisi untuk menambahkan kondisi sebanyak yang Anda butuhkan, hingga maksimum 500 nilai yang ditentukan untuk semua kondisi.

-

Pilih + Bidang untuk menambahkan bidang tambahan sesuai kebutuhan. Untuk menghindari kesalahan, jangan setel nilai yang bertentangan atau duplikat untuk bidang.

-

-

Untuk menambahkan sumber peristiwa lain yang ingin Anda log peristiwa aktivitas jaringan, pilih Tambahkan pemilih peristiwa aktivitas jaringan.

-

Secara opsional, perluas JSONtampilan untuk melihat pemilih acara lanjutan Anda sebagai JSON blok.

-

-

Di acara Insights, pilih Edit jika Anda ingin jejak Anda mencatat peristiwa CloudTrail Wawasan.

Di Jenis acara, pilih Acara Wawasan.

Di acara Insights, pilih rasio API panggilan, tingkat API kesalahan, atau keduanya. Anda harus mencatat peristiwa manajemen Tulis untuk mencatat peristiwa Wawasan untuk tingkat API panggilan. Anda harus mencatat peristiwa manajemen Baca atau Tulis untuk mencatat peristiwa Wawasan untuk mengetahui tingkat API kesalahan.

CloudTrail Wawasan menganalisis peristiwa manajemen untuk aktivitas yang tidak biasa, dan mencatat peristiwa saat anomali terdeteksi. Secara default, jejak tidak mencatat peristiwa Wawasan. Untuk informasi selengkapnya tentang peristiwa Wawasan, lihatBekerja dengan CloudTrail Wawasan. Biaya tambahan berlaku untuk acara logging Insights. Untuk CloudTrail harga, lihat AWS CloudTrail Harga

. Peristiwa Insights dikirimkan ke folder berbeda bernama

/CloudTrail-Insightbucket S3 yang sama yang ditentukan di area lokasi penyimpanan halaman detail jejak. CloudTrailmenciptakan awalan baru untuk Anda. Misalnya, jika bucket S3 tujuan Anda saat ini diberi namaamzn-s3-demo-bucket/AWSLogs/CloudTrail/, nama bucket S3 dengan awalan baru akan diberi nama.amzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/ -

Setelah Anda selesai mengubah pengaturan di jejak Anda, pilih Perbarui jejak.

Memperbarui pengaturan peristiwa data dengan pemilih acara dasar

Anda dapat menggunakan pemilih acara lanjutan untuk mengonfigurasi semua jenis sumber daya peristiwa data serta peristiwa aktivitas jaringan (dalam pratinjau). Penyeleksi acara tingkat lanjut memungkinkan Anda membuat penyeleksi berbutir halus untuk mencatat hanya peristiwa yang menarik.

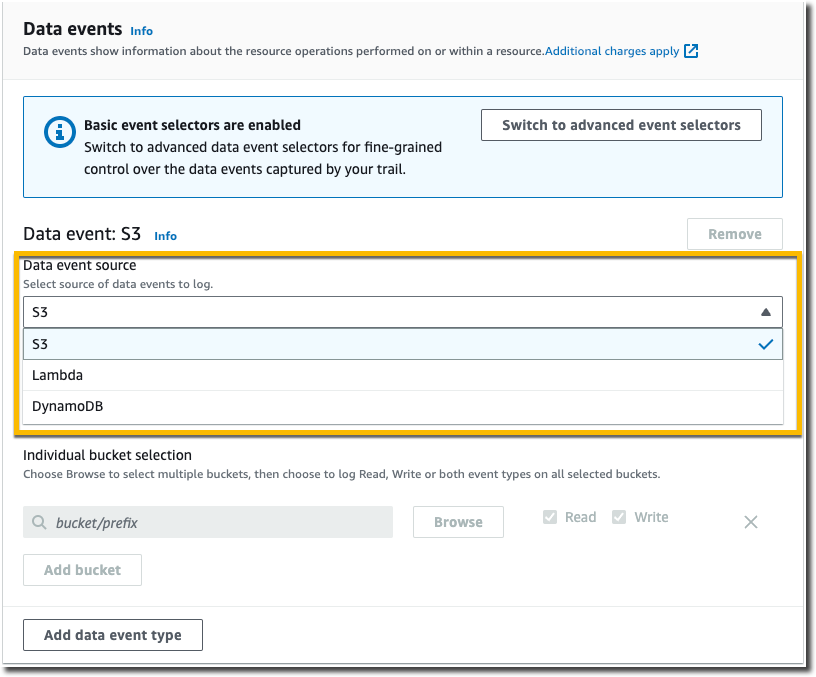

Jika Anda menggunakan pemilih peristiwa dasar untuk mencatat peristiwa data, Anda dibatasi untuk mencatat peristiwa data untuk bucket, fungsi AWS Lambda , dan tabel Amazon DynamoDB Amazon S3. Anda tidak dapat memfilter pada eventName bidang menggunakan pemilih acara dasar. Anda juga tidak dapat mencatat peristiwa aktivitas jaringan.

Gunakan prosedur berikut untuk mengonfigurasi pengaturan peristiwa data menggunakan pemilih acara dasar.

-

Dalam peristiwa Data, pilih Edit untuk mengubah pengaturan pencatatan peristiwa data. Dengan pemilih peristiwa dasar, Anda dapat menentukan peristiwa data pencatatan untuk bucket Amazon S3 AWS Lambda , fungsi, ynamoDBtables D, atau kombinasi sumber daya tersebut. Jenis sumber daya peristiwa data tambahan didukung dengan pemilih acara tingkat lanjut. Secara default, jejak tidak mencatat peristiwa data. Biaya tambahan berlaku untuk peristiwa data pencatatan. Untuk informasi selengkapnya, lihat Peristiwa data. Untuk CloudTrail harga, lihat AWS CloudTrail Harga

. Untuk ember Amazon S3:

-

Untuk sumber peristiwa Data, pilih S3.

-

Anda dapat memilih untuk mencatat Semua bucket S3 saat ini dan masa depan, atau Anda dapat menentukan masing-masing bucket atau fungsi. Secara default, peristiwa data dicatat untuk semua bucket S3 saat ini dan masa depan.

catatan

Menjaga opsi All current and future S3 bucket default memungkinkan pencatatan peristiwa data untuk semua bucket yang saat ini ada di AWS akun Anda dan bucket apa pun yang Anda buat setelah Anda selesai membuat jejak. Ini juga memungkinkan pencatatan aktivitas peristiwa data yang dilakukan oleh pengguna atau peran apa pun di AWS akun Anda, bahkan jika aktivitas tersebut dilakukan pada bucket milik AWS akun lain.

Jika jejak hanya berlaku untuk satu Wilayah, memilih Semua bucket S3 saat ini dan masa depan memungkinkan pencatatan peristiwa data untuk semua bucket di Wilayah yang sama dengan jejak Anda dan bucket apa pun yang Anda buat nanti di Wilayah tersebut. Ini tidak akan mencatat peristiwa data untuk bucket Amazon S3 di Wilayah lain di akun Anda. AWS

-

Jika Anda meninggalkan default, Semua bucket S3 saat ini dan masa depan, pilih untuk mencatat peristiwa Baca, Menulis peristiwa, atau keduanya.

-

Untuk memilih bucket individual, kosongkan kotak centang Baca dan Tulis untuk Semua bucket S3 saat ini dan masa depan. Dalam pemilihan bucket Individual, telusuri bucket untuk mencatat peristiwa data. Untuk menemukan bucket tertentu, ketikkan awalan bucket untuk bucket yang Anda inginkan. Anda dapat memilih beberapa ember di jendela ini. Pilih Tambahkan bucket untuk mencatat peristiwa data untuk bucket lainnya. Pilih untuk mencatat peristiwa Baca, seperti

GetObject, Menulis peristiwa, sepertiPutObject, atau keduanya.Pengaturan ini lebih diutamakan daripada setelan individual yang Anda konfigurasikan untuk masing-masing bucket. Misalnya, jika Anda menentukan peristiwa Pencatatan Baca untuk semua bucket S3, lalu memilih untuk menambahkan bucket tertentu untuk pencatatan peristiwa data, Baca sudah dipilih untuk bucket yang Anda tambahkan. Anda tidak dapat menghapus pilihan. Anda hanya dapat mengonfigurasi opsi untuk Menulis.

Untuk menghapus ember dari logging, pilih X.

-

-

Untuk menambahkan jenis sumber daya lain untuk mencatat peristiwa data, pilih Tambahkan tipe peristiwa data.

-

Untuk fungsi Lambda:

-

Untuk sumber peristiwa Data, pilih Lambda.

-

Dalam fungsi Lambda, pilih Semua wilayah untuk mencatat semua fungsi Lambda, atau fungsi Input ARN untuk mencatat peristiwa data pada fungsi tertentu.

Untuk mencatat peristiwa data untuk semua fungsi Lambda di AWS akun Anda, pilih Log semua fungsi saat ini dan masa depan. Pengaturan ini lebih diutamakan daripada pengaturan individual yang Anda konfigurasikan untuk fungsi individual. Semua fungsi dicatat, bahkan jika semua fungsi tidak ditampilkan.

catatan

Jika Anda membuat jejak untuk semua Wilayah, pilihan ini memungkinkan pencatatan peristiwa data untuk semua fungsi yang saat ini ada di AWS akun Anda, dan fungsi Lambda apa pun yang mungkin Anda buat di Wilayah mana pun setelah Anda selesai membuat jejak. Jika Anda membuat jejak untuk satu Wilayah (dilakukan dengan menggunakan AWS CLI), pilihan ini memungkinkan pencatatan peristiwa data untuk semua fungsi yang saat ini ada di Wilayah tersebut di AWS akun Anda, dan fungsi Lambda apa pun yang mungkin Anda buat di Wilayah tersebut setelah Anda selesai membuat jejak. Itu tidak mengaktifkan pencatatan peristiwa data untuk fungsi Lambda yang dibuat di Wilayah lain.

Pencatatan peristiwa data untuk semua fungsi juga memungkinkan pencatatan aktivitas peristiwa data yang dilakukan oleh pengguna atau peran apa pun di AWS akun Anda, bahkan jika aktivitas tersebut dilakukan pada fungsi milik AWS akun lain.

-

Jika Anda memilih fungsi Input as ARN, masukkan ARN fungsi Lambda.

catatan

Jika Anda memiliki lebih dari 15.000 fungsi Lambda di akun Anda, Anda tidak dapat melihat atau memilih semua fungsi di CloudTrail konsol saat membuat jejak. Anda masih dapat memilih opsi untuk mencatat semua fungsi, meskipun tidak ditampilkan. Jika Anda ingin mencatat peristiwa data untuk fungsi tertentu, Anda dapat menambahkan fungsi secara manual jika Anda mengetahuinyaARN. Anda juga dapat menyelesaikan pembuatan jejak di konsol, lalu menggunakan dan put-event-selectors perintah untuk mengonfigurasi pencatatan peristiwa data untuk fungsi Lambda tertentu. AWS CLI Untuk informasi selengkapnya, lihat Mengelola jalur dengan AWS CLI.

-

-

Untuk menambahkan jenis sumber daya lain untuk mencatat peristiwa data, pilih Tambahkan tipe peristiwa data.

-

Untuk tabel DynamoDB:

-

Untuk sumber peristiwa Data, pilih DynamoDB.

-

Dalam pemilihan tabel DynamoDB, pilih Browse untuk memilih tabel, atau tempel tabel DynamoDB yang dapat Anda akses. ARN ARNTabel DynamoDB dalam format berikut:

arn:partition:dynamodb:region:account_ID:table/table_nameUntuk menambahkan tabel lain, pilih Tambah baris, dan telusuri tabel atau tempel di tabel yang dapat Anda akses. ARN

-

-

Untuk mengonfigurasi peristiwa Wawasan dan pengaturan lain untuk jejak Anda, kembali ke prosedur sebelumnya dalam topik ini,. Memperbarui jejak dengan CloudTrail konsol